Làm thế nào để vô hình trên Internet. Tổng quan về các cách để ẩn danh trực tuyến. Những gì được biết về bạn

Xin chào độc giả “ẩn danh” của tôi. Bạn có thường nghĩ về những gì trang web bạn truy cập biết về bạn và những thông tin này có thể được sử dụng cho mục đích gì không? Hay bạn chỉ bị hoang tưởng và nghĩ rằng tất cả chúng ta đều đang bị che giấu? những dịch vụ đặc biệt“Và bây giờ những người mặc đồng phục “áo khoác trắng” đến gõ cửa nhà bạn?

Hôm nay chúng ta sẽ xem xét các nguyên tắc cơ bản về ẩn danh trên Internet và tôi sẽ cho bạn biết những thông tin nào về bạn có sẵn trên mạng toàn cầu và cách ẩn nó.

Tại sao phải ẩn danh trên Internet?

Ẩn danh là một khái niệm chủ yếu được coi là liên quan đến tội phạm mạng thuộc nhiều loại khác nhau, nhưng có phải chỉ có họ mới cần nó? Để trả lời câu hỏi này, cần nhớ tần suất bạn nhận được “thư rác” trên e-mail hoặc theo một cách tuyệt vời nào đó, Yandex hiển thị cho bạn chính xác chủ đề mà bạn quan tâm gần đây.

Nếu sau khi lục lại trí nhớ của bạn và tìm thấy những kết quả trùng khớp với trải nghiệm sử dụng Internet của mình, thì bài viết này là dành cho bạn.

Chúng tôi biết gì về bạn?

Để bắt đầu, bạn nên truy cập một trang web tuyệt vời - 2ip.ru, trang này sẽ chỉ hiển thị rõ ràng một phần nhỏ thông tin đã biết về bạn và đây là địa chỉ IP, phiên bản của máy tính hệ điều hành, phiên bản trình duyệt, vị trí - và đây không phải là danh sách đầy đủ.

Khi đăng ký trên bất kỳ website, ICQ, Skype,… bạn thường để lại email và cả số điện thoại.

Ẩn danh trên Internet - những điều cơ bản

Những gì đã biết về bạn, tôi đã liệt kê ở trên, bây giờ là lúc để tìm hiểu - phải làm gì với nó? Hãy bắt đầu theo thứ tự mà không đi sâu vào chi tiết kỹ thuật.

địa chỉ IP

Nói một cách đơn giản, địa chỉ IP của máy tính là địa chỉ nhận dạng duy nhất của PC trên Internet. Địa chỉ IP được nhà cung cấp chỉ định khi kết nối; theo đó, khi bạn thay đổi nhà cung cấp, địa chỉ IP sẽ thay đổi.

Địa chỉ IP của máy tính bao gồm bốn tổ hợp số - XXX.XXX.XXX.XXX. Số chữ số trong mỗi kết hợp thay đổi từ 1 đến 3 và giá trị của chúng nằm trong khoảng từ 0 đến 256.

Nhà cung cấp có thể chỉ định 2 loại địa chỉ IP - tĩnh và động.

- Địa chỉ IP tĩnh là vĩnh viễn và không thay đổi miễn là bạn sử dụng kết nối.

- Địa chỉ IP động - thay đổi mỗi khi kết nối Internet được khởi động lại.

Bạn có thể ẩn địa chỉ IP của mình theo nhiều cách - thông qua Proxy hoặc . Đọc thêm trong các bài viết có liên quan thông qua các liên kết.

IP chỉ là một nửa vấn đề, còn có những dữ liệu khác - phiên bản hệ điều hành, phiên bản trình duyệt, độ phân giải màn hình, ngôn ngữ hệ điều hành, v.v.

Thông tin hệ điều hành

Chúng tôi đã sắp xếp IP của bạn, bây giờ hãy xem xét phần còn lại của dữ liệu.

Trước hết, bạn cần tìm ra nơi “rò rỉ”. Bạn đang đọc bài viết này thông qua trình duyệt phải không? Theo đó, chính trình duyệt này sẽ báo cáo dữ liệu được liệt kê trước đó cho máy chủ chứa tài nguyên web. Sự chuyển giao xảy ra với sử dụng HTTP tiêu đề trông như thế này:

Máy chủ: site Tác nhân người dùng: Mozilla/5.0 (Windows; U; Windows 8.1; ru; rv:2.8.3.7) Gecko/20170520 Firefox/43.7.1 (.NET CLR 8.1.30421) Chấp nhận: text/html,application/ xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Ngôn ngữ chấp nhận: ru,en-us;q=0.7,en;q=0.3

Chủ nhà: hyperione. com Tác nhân người dùng: Mozilla / 5.0 (Windows; U; Windows 8.1; ru; rv: 2.8.3.7) Gecko / 20170520 Firefox / 43.7.1 (. NET CLR 8.1.30421) Chấp nhận: text/html, application/xhtml + xml, application/xml; q = 0,9, */*; q = 0,8 Ngôn ngữ chấp nhận: ru, en-us; q = 0,7, vi; q = 0,3 |

Vấn đề này có thể được giải quyết bằng cách “thay thế” tiêu đề http thật bằng tiêu đề “giả”.

Ví dụ: giải pháp lý tưởng để thay thế tiêu đề “http” sẽ là một plugin trình duyệt thích hợp - .

Cookie của trình duyệt của bạn

Sau khi đọc bài viết, bạn sẽ biết mục đích của những tệp này, nhưng bây giờ tôi muốn đề cập rằng Cookie được lưu trữ trên máy tính của bạn bởi phần lớn các trang web, bao gồm cả Yandex và Google.

Bạn có thể vô hiệu hóa việc lưu Cookie trong trình duyệt của mình, từ đó tước đi một số phần thưởng thú vị, chẳng hạn như lưu mật khẩu trên các trang web, nhưng mặt khác, bạn sẽ ngừng cung cấp thông tin có giá trị về bản thân cho người lạ.

Hãy tóm tắt lại

Trong bài viết chúng tôi không đề cập đến hai điểm.

Số điện thoại và email của bạn. Tạo một cái Hộp thư, đặc biệt khi đăng ký trên các trang web, nếu cần số điện thoại thì hãy sử dụng dịch vụ kích hoạt.

Cài đặt chương trình trên PC. Khi cài đặt bất kỳ chương trình nào trên PC của bạn (ví dụ: ứng dụng khách đồ chơi trực tuyến), cho bên thứ ba Thông tin về bạn có thể được biết đến, chẳng hạn như kiểu máy và số sê-ri của thiết bị (Bộ xử lý, card màn hình, v.v.), địa chỉ MAC, v.v.

Bài viết này không phải là một lời kêu gọi hành động mà chỉ mang tính chất cung cấp thông tin. Bạn hoàn toàn chịu trách nhiệm về việc sử dụng thông tin này.

Internet. Bạn chỉ cần thực hiện đúng cách, đảm bảo an toàn cho bản thân một cách tối đa. Điều chính mà điều này yêu cầu là cần phải ẩn địa chỉ IP thực và hộp thư của bạn. Ngoài ra, hãy thận trọng cơ bản và cố gắng, nếu có thể, không đưa bất kỳ thông tin cá nhân nào: số điện thoại, địa chỉ cư trú, ảnh của bạn.

Có một số cách để giải quyết khi truy cập các trang web. Đơn giản và dễ tiếp cận nhất là sử dụng máy chủ proxy ẩn danh () hoạt động ở chế độ -service. Máy chủ proxy (từ Proxy tiếng Anh -) là một loại trung gian giữa máy tính của bạn và Internet. Khi bạn trực tuyến, trước tiên bạn kết nối với máy chủ proxy và chỉ sau đó mới truy cập các trang web bạn quan tâm. Do đó, chủ sở hữu của các trang web này có thể không nhận được IP thực của bạn mà là địa chỉ của máy chủ proxy được sử dụng.

Hiện tại ở Internet Có khá nhiều công cụ ẩn danh miễn phí mà bất cứ ai cũng có thể sử dụng. Làm việc với chúng rất đơn giản vì những proxy này sử dụng giao diện web quen thuộc. Bạn chỉ cần vào trang ẩn danh và nhập địa chỉ trang web bạn định truy cập trong lĩnh vực lướt sóng. Một trong những kẻ ẩn danh nói tiếng Nga nổi tiếng nhất hiện nay là www.anonymizer.ru. Nhưng bạn cũng có thể tự mình tìm thấy nhiều dịch vụ tương tự khác bằng cách nhập máy tìm kiếm yêu cầu "proxy ẩn danh" hoặc "người ẩn danh".

Công cụ ẩn danh cho phép bạn tự do lướt Internet và xem các trang, nhưng nhiều diễn đàn và diễn đàn khách thường cấm người dùng để lại tin nhắn thông qua proxy ẩn danh. Trong trường hợp này, bạn sẽ cần thực hiện một số thay đổi đối với cài đặt trình duyệt để ẩn IP của mình nhưng có vẻ như đó là kết nối bình thường. TRONG Internet Có toàn bộ danh sách các máy chủ proxy ẩn danh mà người dùng có thể sử dụng hoặc phải trả một khoản phí nhỏ. Các danh sách này chứa IP của proxy ẩn danh và số cổng mà kết nối sẽ được thực hiện. Bạn sẽ cần tìm một proxy hoạt động phù hợp, sau đó thay đổi cài đặt trình duyệt của mình để tất cả các kết nối Internet đều đi qua máy chủ proxy. Chỉ định IP bạn đã chọn làm proxy để sử dụng và nhập số cổng tương ứng.

Nếu bạn không tự tin lắm trong việc điều hướng cài đặt trình duyệt của mình nhưng bạn cần thực hiện chuyển động của mình hoàn toàn ẩn danh, bạn có thể sử dụng các chương trình đặc biệt. Trong đó, một trong những chương trình hiệu quả nhất là chương trình TOR (The Onion Router), có thể tải xuống miễn phí tại https://www.torproject.org. Trên cùng một trang web bạn có thể đọc hướng dẫn chi tiết và giải thích cách làm việc với chương trình. Bằng cách cài đặt trình duyệt TOP trên máy tính, bạn không chỉ có thể điều hướng mạng một cách an toàn, ẩn hoàn toàn IP của mình mà còn có thể tạo trang web của riêng mình, để lại tin nhắn và trao đổi thư. Nhược điểm duy nhất của điều này phần mềm– tốc độ kết nối giảm đáng kể, điều này có thể gây ra một số bất tiện.

Nguồn:

- Trình duyệt tor

Đôi khi một người sẵn sàng làm những điều điên rồ nhất để thu hút sự chú ý về mình. Nhưng có những tình huống trong cuộc sống bạn muốn biến thành “người vô hình”. Và hoàn toàn có thể làm được điều này.

Hướng dẫn

Ngoại hình của một người là điều đầu tiên thu hút sự chú ý của mọi người. Do đó, nếu bạn muốn hòa nhập với đám đông, hãy loại trừ bất cứ thứ gì có thể lọt vào mắt bạn. Hãy quên đi những bộ quần áo sáng màu, những phụ kiện lòe loẹt, những kiểu tóc ấn tượng, lối trang điểm khiêu khích, bộ móng tay táo bạo và những món trang sức gây chú ý.

Chọn một bộ trang phục có chất lượng trung bình với màu sắc kín đáo (xám, xanh đậm, nâu) để không làm nổi bật quá mức các đường nét trên dáng người của bạn. Ví dụ, mặc một chiếc áo len chui đầu màu trơn, quần jean hơi rộng thùng thình và giày màu trung tính. Nếu bạn có một mái tóc sành điệu hoặc màu sáng tóc, giấu tóc dưới một chiếc mũ dệt kim tối màu và kéo nhẹ qua trán. Nhờ đó vẻ bề ngoài bạn có thể dễ dàng bị lạc trong đám đông.

Đôi khi xảy ra trường hợp những câu chuyện giả tưởng và gián điệp hóa ra không chỉ là kết quả của trí tưởng tượng bệnh hoạn của tác giả mà còn là sự thật có thật. Mới gần đây, một số bộ phim hoang tưởng về sự giám sát toàn diện của nhà nước đối với một người được coi chỉ là một câu chuyện cổ tích khác, một vở kịch trong trí tưởng tượng của tác giả và các nhà biên kịch. Cho đến khi Edward Snowden tiết lộ thông tin về PRISM, một chương trình theo dõi người dùng được Cơ quan An ninh Quốc gia Hoa Kỳ áp dụng.

Nguyên nhân gây lo ngại

Sau tin tức này, những câu chuyện cười về chứng hoang tưởng đã trở nên hoàn toàn không còn phù hợp. Và nói về việc giám sát không còn có thể được coi là do tâm lý tan vỡ. Một câu hỏi nghiêm túc được đặt ra: bạn có cảm thấy an toàn khi sử dụng email hoặc giao tiếp trên mạng xã hội hoặc trò chuyện không? Rốt cuộc, nhiều công ty lớn đã đồng ý hợp tác với các dịch vụ tình báo: Microsoft (Hotmail), Google ( thư Google), Yahoo!, Facebook, YouTube, Skype, AOL, Apple. Xét rằng PRISM chủ yếu nhằm mục đích giám sát công dân nước ngoài và khối lượng thông tin bị chặn cuộc trò chuyện qua điện thoại và tin nhắn điện tử đạt 1,7 tỷ tin nhắn mỗi năm theo một số ước tính, bạn nên suy nghĩ nghiêm túc về cách bảo vệ quyền riêng tư của mình khỏi những con mắt tò mò.

Tor

Phản ứng đầu tiên trước tin tức về PRISM cũng giống như nhiều người: chúng tôi sẽ không cho phép mình bị theo dõi, chúng tôi sẽ cài đặt Tor. Trên thực tế, đây có lẽ là phương thuốc phổ biến nhất mà chúng tôi đã nói đến nhiều lần trên các trang tạp chí của mình. Nó cũng được quân đội Mỹ tạo ra, mặc dù với mục đích hoàn toàn trái ngược nhau. Điều trớ trêu là như vậy. Người dùng chạy phần mềm Tor trên máy của họ, phần mềm này hoạt động như một proxy; nó “thương lượng” với các nút mạng khác và xây dựng một chuỗi mà qua đó lưu lượng được mã hóa sẽ được truyền đi. Sau một thời gian, chuỗi được xây dựng lại và các nút khác được sử dụng trong đó. Để ẩn thông tin về trình duyệt và hệ điều hành đã cài đặt khỏi những con mắt tò mò, Tor thường được sử dụng cùng với Privoxy, một proxy không lưu vào bộ nhớ đệm giúp sửa đổi tiêu đề HTTP và dữ liệu web, cho phép bạn duy trì quyền riêng tư và loại bỏ quảng cáo gây phiền nhiễu. Để không phải xem qua các tệp cấu hình và chỉnh sửa tất cả cài đặt theo cách thủ công, có một GUI shell tuyệt vời - Vidalia, có sẵn cho tất cả các hệ điều hành và cho phép bạn mở cửa PC của mình sau vài phút thế giới vô danh. Ngoài ra, các nhà phát triển đã cố gắng đơn giản hóa mọi thứ nhiều nhất có thể, cho phép người dùng cài đặt Tor, Vidalia và phiên bản di động của Firefox với nhiều tiện ích bổ sung bảo mật khác nhau chỉ bằng một cú nhấp chuột. Để liên lạc an toàn, có một hệ thống nhắn tin ẩn danh phi tập trung - TorChat. Để chuyển hướng an toàn, ẩn danh và minh bạch tất cả lưu lượng TCP/IP và DNS thông qua mạng ẩn danh Tor, hãy sử dụng tiện ích Tortilla. Chương trình cho phép bạn chạy ẩn danh bất kỳ phần mềm nào trên máy tính Windows, ngay cả khi phần mềm đó không hỗ trợ SOCKS hoặc proxy HTTP, điều mà trước đây gần như không thể thực hiện được trong Windows. Ngoài ra, đối với sự kết hợp Tor + Vidalia + Privoxy tiêu chuẩn, có một giải pháp thay thế xứng đáng - Advanced Onion Router bit.ly/ancXHz, một ứng dụng khách di động dành cho “ hành tây định tuyến" Đối với những người đặc biệt quan tâm đến vấn đề bảo mật, có một bản phân phối Live CD được cấu hình sẵn để gửi tất cả lưu lượng truy cập qua Tor - bit.ly/e1siH6.

Mục đích chính của Tor là lướt web ẩn danh cộng với khả năng tạo các dịch vụ ẩn danh. Đúng, bạn phải trả tiền cho sự ẩn danh bằng tốc độ.

I2P

Ngoài định tuyến “củ hành”, còn có định tuyến “tỏi”, được sử dụng trong I2P. Tor và I2P, mặc dù có vẻ ngoài hơi giống nhau, nhưng phần lớn thực hiện các phương pháp tiếp cận hoàn toàn trái ngược nhau. Trong Tor, một chuỗi các nút được tạo ra để qua đó lưu lượng được truyền và nhận, trong khi ở I2P, các đường hầm “đến” và “đi” được sử dụng, do đó các yêu cầu và phản hồi sẽ đi qua các nút khác nhau. Cứ sau mười phút, những đường hầm này lại được xây dựng lại. “Định tuyến tỏi” ngụ ý rằng một tin nhắn (“tỏi”) có thể chứa nhiều “tỏi” - những tin nhắn được tạo thành đầy đủ với thông tin về việc gửi chúng. Một “tỏi” ở thời điểm hình thành có thể chứa nhiều “tủ”, một số có thể là của chúng ta, một số có thể đang trong quá trình vận chuyển. “Tép” này hay “tỏi” kia là thông điệp của chúng ta hay là thông điệp chuyển tiếp của người khác đi qua chúng ta thì chỉ có người tạo ra “tỏi” mới biết.

Nhiệm vụ chính của I2P, không giống như Tor, là lưu trữ các dịch vụ ẩn danh và không cung cấp quyền truy cập ẩn danh vào mạng lưới toàn cầu, tức là lưu trữ các trang web trên mạng, mà theo thuật ngữ I2P được gọi là eepsites.

Phần mềm I2P yêu cầu cài đặt sẵn Java. Tất cả việc quản lý được thực hiện thông qua giao diện web, có sẵn tại 127.0.0.1:7657. Sau tất cả các thao tác cần thiết, bạn cần đợi vài phút cho đến khi mạng được định cấu hình và bạn có thể sử dụng tất cả các dịch vụ ẩn của nó. TRONG trong trường hợp này chúng tôi đã nhận được quyền truy cập ẩn danh vào mạng I2P, tức là vào tất cả các tài nguyên trong miền .i2p. Nếu bạn muốn truy cập mạng toàn cầu, chỉ cần đặt việc sử dụng máy chủ proxy 127.0.0.1:4444 trong cài đặt trình duyệt. Việc thoát khỏi I2P sang mạng toàn cầu được thực hiện thông qua một số cổng nhất định (được gọi là outproxy). Như bạn hiểu, bạn có thể tin tưởng vào tốc độ tuyệt vời trong trường hợp này. Ngoài ra, không có gì đảm bảo rằng sẽ không có ai đánh hơi được lưu lượng truy cập của bạn trên một cổng như vậy. Có an toàn khi lưu trữ tài nguyên ẩn danh của bạn trên mạng I2P không? Chà, không ai có thể đảm bảo 100% về an ninh ở đây, nếu tài nguyên dễ bị tổn thương thì sẽ không khó để xác định vị trí thực sự của nó.

Obfsproxy

Ở nhiều quốc gia, chẳng hạn như Trung Quốc, Iran, các nhà cung cấp đang tích cực đấu tranh chống lại việc sử dụng Tor, sử dụng DPI (kiểm tra gói sâu), lọc từ khóa, chặn có chọn lọc và các phương pháp khác. Để vượt qua kiểm duyệt, torproject đã phát hành một công cụ đặc biệt obfsproxy bit.ly/z4huoD, giúp chuyển đổi lưu lượng truy cập giữa máy khách và cầu nối theo cách trông hoàn toàn vô hại đối với nhà cung cấp.

GNUnet

Còn việc chia sẻ tệp an toàn và ẩn danh thì sao? Với mục đích này, bạn có thể nhờ đến sự trợ giúp của GNUnet bit.ly/hMnQsu - một khuôn khổ để tổ chức mạng P2P an toàn không yêu cầu tập trung hoặc bất kỳ dịch vụ “đáng tin cậy” nào khác. Mục tiêu chính của dự án là tạo ra một nền tảng đáng tin cậy, phi tập trung và hệ thống ẩn danh trao đổi thông tin. Tất cả các nút mạng hoạt động như bộ định tuyến, mã hóa kết nối với các nút khác và duy trì mức tải không đổi trên mạng. Cũng như nhiều giải pháp khác, các nút tham gia tích cực vào mạng sẽ được ưu tiên cao hơn. Để xác định các đối tượng và dịch vụ, URI được sử dụng trông giống như gnunet://module/identifier, trong đó mô-đun là tên của mô-đun mạng và mã định danh là hàm băm duy nhất xác định chính đối tượng đó. Một tính năng thú vị là khả năng định cấu hình mức độ ẩn danh: từ 0 (không ẩn danh) đến vô cùng (mặc định là một). Để truyền an toàn, tất cả các tệp đều được mã hóa bằng ECRS (Mã hóa để chia sẻ chống kiểm duyệt). GNUnet có khả năng mở rộng và các ứng dụng P2P mới có thể được xây dựng trên nó. Ngoài việc chia sẻ tập tin (dịch vụ phổ biến nhất), còn có dịch vụ thay thế: một cuộc trò chuyện đơn giản, hiện đang ở trạng thái nửa chết, cũng như DNS được phân phối. Chà, như thường lệ, bạn phải trả tiền cho tính ẩn danh: độ trễ cao, tốc độ thấp và mức tiêu thụ tài nguyên khá cao (điển hình cho tất cả các mạng phi tập trung). Ngoài ra còn có vấn đề tương thích ngược giữa phiên bản khác nhau khuôn khổ.

RestroChia sẻ

RestroShare bit.ly/cndPfx là một chương trình đa nền tảng mở để xây dựng mạng phi tập trung dựa trên nguyên tắc F2F (Friend To Friend) sử dụng GPG. Triết lý cốt lõi là chia sẻ tệp và chỉ liên lạc với những người bạn đáng tin cậy chứ không phải toàn bộ mạng, đó là lý do tại sao nó thường được phân loại là darknet. Để thiết lập kết nối với bạn bè, người dùng cần tạo cặp khóa GPG bằng RetroShare (hoặc chọn một cặp khóa hiện có). Sau khi xác thực và trao đổi khóa bất đối xứng, kết nối SSH được thiết lập bằng OpenSSL để mã hóa. Bạn của bạn bè có thể nhìn thấy nhau (nếu người dùng đã bật tính năng này) nhưng không thể kết nối. Hóa ra là thế này mạng xã hội:). Nhưng bạn có thể lục lọi các thư mục giữa những người bạn. Có một số dịch vụ liên lạc trên Internet: trò chuyện riêng tư, thư, diễn đàn (cả ẩn danh và xác thực thông thường), trò chuyện thoại (plugin VoIP), các kênh như IRC.

Raspberry Pi

Bạn có thể thắc mắc: Raspberry Pi có liên quan gì đến nó? Chúng ta đang nói về sự ẩn danh. Và mặc dù thực tế là thiết bị nhỏ này sẽ giúp đạt được tính ẩn danh này. Nó có thể được sử dụng như một bộ định tuyến/máy khách, cho phép bạn truy cập vào mạng Tor/I2P hoặc VPN ẩn danh. Ngoài ra, còn có một điểm cộng nữa. Trong các mạng phi tập trung, bạn chỉ có thể đạt được tốc độ truy cập chấp nhận được vào tài nguyên mạng nội bộ nếu bạn thường xuyên ở trong đó. Ví dụ: trong I2P, độ tin cậy của các “bộ định tuyến tỏi” khác đối với một nút như vậy sẽ lớn hơn và do đó tốc độ sẽ cao hơn. Sẽ không hợp lý nếu bạn luôn bật máy tính cho mục đích này hoặc khởi động một máy chủ riêng, nhưng có vẻ không đáng tiếc khi chỉ chi 30 USD cho nó. Bạn có thể sử dụng nó trong cuộc sống hàng ngày kết nối bình thường và khi bạn cần truy cập trực tuyến một cách ẩn danh, bạn chỉ cần để tất cả lưu lượng truy cập đi qua thiết bị mini và không phải lo lắng về bất kỳ cài đặt nào. Phải nói rằng cho đến gần đây, việc cài đặt phần mềm I2P viết bằng Java trên Blackberry chẳng có ý nghĩa gì. Máy Java ngốn tài nguyên không có đủ RAM 256 MB tiêu chuẩn. Với việc phát hành Raspberry Pi model B, vốn đã có sẵn 512 MB, điều này đã trở nên hoàn toàn có thể xảy ra. Vì vậy, hãy xem xét những điểm chính liên quan đến việc cài đặt. Giả sử chúng ta đang sử dụng Raspbian. Trước hết hãy cập nhật:

Cập nhật apt-get Sudo; sudo apt-get dist-nâng cấp

Sau đó, chúng tôi cài đặt Java, nhưng không phải gói tiêu chuẩn mà là một phiên bản đặc biệt được thiết kế riêng cho bộ xử lý ARM, -bit.ly/13Kh9TN (như thực tế cho thấy, bản tiêu chuẩn sẽ ngốn hết bộ nhớ). Tải xuống và cài đặt:

Sudo tar zxvf jdk-8-ea-b97-linux-arm-vfp-hflt-03_jul_2013.tar.gz -C /usr/local/java xuất PATH=$PATH:/usr/local/java/bin

Sau đó tải xuống và cài đặt I2P:

Cd ~ mkdir i2pbin cd i2pbin wget http://mirror.i2p2.de/i2pinstall_0.9.7.jar java -jar i2pinstall_0.9.7.jar -console

Để biến Raspberry thành bộ định tuyến I2P, bạn cần thực hiện một chút phép thuật với các cấu hình. Đi tới ~/.i2p và bắt đầu chỉnh sửa tệp client.config. Ở đó chúng ta cần bình luận ra dòng

ClientApp.0.args=7657::1,127.0.0.1 ./webapps/

và bỏ ghi chú

ClientApp.0.args=7657 0.0.0.0 ./webapps/

Và sau đó trong file i2ptunnel.config thay thế địa chỉ ở các dòng

Tunnel.0.interface=127.0.0.1 đường hầm.6.interface=127.0.0.1

đến 0.0.0.0 . Sau đó chúng ta có thể khởi động bộ định tuyến I2P bằng cách chạy:

Cd ~/i2pbin ./runplain.sh

Cũng có thể được thêm vào crontab dòng sauđể phần mềm tự động được nâng lên khi hệ thống khởi động hoặc sau khi gặp sự cố:

0 * * * * /home/pi/i2pbin/runplain.sh @reboot /home/pi/i2pbin/runplain.sh

Tất cả những gì còn lại là tổ chức truy cập từ xa vào thiết bị. Cách tốt nhất- sử dụng chuyển tiếp cổng động qua SSH. Để thực hiện việc này, bạn chỉ cần thiết lập đường hầm I2P trong cài đặt, đường hầm này sẽ trỏ đến cổng 22 trên máy cục bộ. Theo cách tương tự, bạn có thể biến Pi thành một VPN ẩn danh (cách thực hiện việc này, bạn có thể xem tại đây -http://bit.ly/11Rnx8V) hoặc kết nối với Tor (một video hướng dẫn tuyệt vời về http:// này bit.ly/12RjOU9). Hoặc bạn có thể nghĩ ra cách riêng của mình để sử dụng thiết bị cho việc di chuyển ẩn danh trên Internet.

Mikrotik

Trên thực tế, Raspberry Pi không phải là thiết bị nhỏ duy nhất trên cơ sở đó bạn có thể tổ chức quyền truy cập ẩn danh vào Mạng. Một sự thay thế xứng đáng sẽ là bộ định tuyến của công ty MikroTik của Latvia, công ty sản xuất thiết bị mạng và phần mềm cho nó. Một thiết bị như vậy sẽ đắt hơn một chút, nhưng sẽ ít phức tạp hơn khi thiết lập. Trong số các sản phẩm của công ty, RouterOS là một hệ điều hành dựa trên Dựa trên Linux, được thiết kế để cài đặt trên bộ định tuyến phần cứng MikroTik RouterBOARD. Các tùy chọn khác nhau Nền tảng RouterBOARD cho phép bạn giải quyết nhiều vấn đề mạng khác nhau: từ việc xây dựng một điểm truy cập đơn giản đến một bộ định tuyến mạnh mẽ. Mặc dù có đầu nối nguồn nhưng hầu hết tất cả các thiết bị đều có thể được cấp nguồn bằng PoE. Một điểm cộng lớn là có sẵn tài liệu hay http://bit.ly/jSN4FL, trong đó mô tả rất chi tiết cách bạn có thể tạo bộ định tuyến bảo mật dựa trên RouterBOARD4xx bằng cách kết nối nó với Mạng Tor. Chúng tôi sẽ không tập trung vào điều này, mọi thứ đều được mô tả rất chi tiết.

VPN

Khi nói về quyền riêng tư và ẩn danh trên Internet, chúng ta không thể bỏ qua việc sử dụng VPN cho những mục đích này. Chúng tôi đã hướng dẫn bạn cách thiết lập máy chủ VPN của riêng bạn trên đám mây Amazon bit.ly/16E8nmJ, chúng tôi đã xem xét chi tiết quá trình cài đặt và tinh chỉnh Thiết lập OpenVPN. Bạn có thể xem tất cả các lý thuyết cần thiết trong các bài viết này. Tuy nhiên, tôi muốn nhắc bạn một lần nữa rằng VPN không phải là thuốc chữa bách bệnh. Thứ nhất, có thể có những tình huống trong đó lưu lượng truy cập có thể “rò rỉ” qua kết nối VPN và thứ hai, trong các mạng dựa trên giao thức PPTP, có cơ hội thực sự để giải mã dữ liệu bị chặn (“VPN không an toàn như vậy” [Aker số 170 ). Vì vậy bạn không nên tin tưởng vào sự bảo mật tuyệt đối khi sử dụng mạng riêng ảo.

Tổng hợp

Đây chỉ là những giải pháp phổ biến nhất cho phép bạn bằng cách nào đó bảo vệ quyền riêng tư của mình khỏi con mắt tò mò của Big Brother. Có lẽ trong tương lai gần, các công nghệ mới sẽ xuất hiện hoặc tất cả chúng ta sẽ tích cực sử dụng một trong những công nghệ được thảo luận hôm nay. Ai biết được... Dù đó là gì đi nữa, điều quan trọng là phải luôn nhớ rằng không có giải pháp nào có thể đảm bảo 100% về bảo mật. Vì thế đừng cảm thấy như an toàn tuyệt đối, cài đặt Tor, I2P hoặc thứ gì khác - nhiều người đã phải trả giá cho cảm giác bảo mật sai lầm.

Ngoài ý kiến giật gân trên khắp mọi nơi trên Internet về việc ẩn địa chỉ IP, còn có nhiều chi tiết khác. Nhìn chung, tất cả các phương pháp và phương tiện ẩn danh đều nhằm mục đích che giấu nhà cung cấp. Thông qua đó có thể có được vị trí chính xác về mặt vật lý của người dùng, có thông tin thêm về nó (IP, dấu vân tay của trình duyệt, nhật ký hoạt động của nó trong một phân đoạn mạng nhất định, v.v.). Và hầu hết các phương pháp và phương tiện đều nhằm mục đích tối đa hóa việc che giấu/không tiết lộ thông tin gián tiếp này, để sau này có thể hỏi nhà cung cấp của người dùng mong muốn.

Các cách để ẩn danh sự hiện diện trực tuyến của bạn là gì?

Nếu chúng ta nói về các đơn vị ẩn danh riêng biệt (xét cho cùng, cũng có các sơ đồ dưới dạng kết hợp phương tiện ẩn danh này hoặc phương tiện ẩn danh khác), chúng ta có thể nêu bật những điều sau:

1) Máy chủ proxy- có các loại khác nhau, với những đặc điểm riêng. Phân loại proxy theo spoiler.

Http Proxy- hoạt động theo giao thức http và thực hiện chức năng lưu vào bộ nhớ đệm.

Mức độ ẩn danh: minh bạch, xuyên tạc, ẩn danh, ưu tú.

Một chuỗi proxy HTTP chỉ có thể được xây dựng nếu chúng hỗ trợ phương thức CONNECT, ngoại trừ việc xây dựng chuỗi bằng cách sử dụng đặc biệt. các chương trình.

Proxy HTTPS(còn gọi là CONNECT) – proxy hỗ trợ HTTP 1.1, do đó có hai thông số kỹ thuật - RFC 2616 và RFC 2068 đã lỗi thời. Chúng khác nhau ở điểm đặc biệt. RFC 2616 ghi lại phương pháp CONNECT.

Tất cả các kiểu con proxy này đều có khả năng giống nhau - chúng có thể hoạt động bằng phương thức CONNECT (ngoài GET/POST).

Sự khác biệt giữa các loại phụ chỉ nằm ở cài đặt của chương trình máy chủ proxy:

Nếu cài đặt máy chủ proxy cho phép kết nối bằng phương thức CONNECT tới cổng 443 (địa chỉ https://) thì đây là proxy HTTPS;

Nếu cài đặt máy chủ proxy cho phép kết nối bằng phương thức CONNECT tới bất kỳ cổng nào (ngoại trừ 443 và 25), thì nó được gọi là proxy CONNECT (trong ICQ, proxy như vậy được gọi là proxy HTTP);

Nếu cài đặt máy chủ proxy cho phép kết nối bằng phương thức CONNECT tới cổng 25 (dịch vụ thư), thì nó có thể được sử dụng để gửi thư và proxy đó được gọi là kích hoạt thư hoặc kích hoạt cổng 25 hoặc proxy có cổng thứ 25 mở .

Proxy FTP– hoạt động thông qua giao thức ftp và được thiết kế để quản lý ẩn danh trang web (máy chủ). Tất cả các proxy ftp đều ẩn danh vì giao thức FTP không cung cấp proxy.

Không có proxy trong FTP công cộng. Không thể xây dựng một chuỗi proxy FTP.

Proxy CGI(web ẩn danh) là một trang trên trang web mà bạn nhập URL và nó sẽ hiển thị trang được chỉ định. Trong trường hợp này, địa chỉ của trang này (được chỉ định trong trường địa chỉ) theo quan điểm của máy tính của bạn sẽ khác - đại loại như

http://www.cgi-proxy.com/http/www.your-url.com/path/

Từ quan điểm ẩn danh, proxy CGI giống như proxy HTTP. Trong chuỗi “hỗn hợp”, loại proxy này chỉ có thể ở vị trí cuối cùng.

TẤT– loại proxy này có 2 thông số kỹ thuật:

Tất 4 hoạt động thông qua giao thức TCP

Tất 5 Hỗ trợ TCP, UDP, xác thực và truy vấn DNS từ xa. Về bản chất, Socks thực sự ẩn danh (vì nó hoạt động trực tiếp với TCP). Bạn có thể xây dựng một chuỗi từ các proxy loại này. Sox là nhất Cách tốt nhất vẫn ẩn danh trực tuyến.

Proxy ẩn danh

Mọi người đều biết rằng khi một máy khách tương tác với một máy chủ, máy khách sẽ gửi một số thông tin đến máy chủ (hầu hết thông tin đó được gửi bởi trình duyệt, nhưng proxy cũng có thể thêm thông tin nào đó “của chính nó”) vào đó. Điều này có nghĩa là tên và phiên bản của hệ điều hành, tên và phiên bản của trình duyệt, cài đặt trình duyệt (độ phân giải màn hình, độ sâu màu, hỗ trợ java/ javascript, ...), địa chỉ IP của máy khách (nếu sử dụng proxy, nó sẽ được thay thế máy chủ proxy om trên proxy IP), liệu máy chủ proxy có được sử dụng hay không (nếu sử dụng proxy thì IP của khách hàng là proxy IP - được máy chủ proxy thêm vào), nếu sử dụng proxy thì địa chỉ IP thực của bạn (được thêm bởi máy chủ proxy) và nhiều hơn nữa...

Thông tin này được truyền dưới dạng biến môi trường.

Tôi sẽ chỉ tập trung vào những vấn đề liên quan đến ẩn danh.

Vì vậy, nếu proxy không được sử dụng thì các biến môi trường sẽ trông như thế này:

REMOT_ADDR= IP của bạn

HTTP_VIA= không xác định

HTTP_X_FORWARDED_FOR= không xác định

Proxy minh bạch không che giấu thông tin về IP thực:

REMOT_ADDR= Proxy IP

HTTP_VIA

HTTP_X_FORWARDED_FOR= IP thật

Proxy ẩn danh(anon) không che giấu sự thật rằng proxy được sử dụng mà thay đổi IP thực thành IP của chính họ:

REMOT_ADDR= Proxy IP

HTTP_VIA= Tên IP hoặc proxy (máy chủ proxy được sử dụng)

HTTP_X_FORWARDED_FOR= Proxy IP

Việc bóp méo proxy không che giấu sự thật rằng máy chủ proxy đang được sử dụng. Tuy nhiên, IP thực được thay thế bằng IP khác (nói chung là tùy ý, ngẫu nhiên):

REMOT_ADDR= Proxy IP

HTTP_VIA= Tên IP hoặc proxy (máy chủ proxy được sử dụng)

HTTP_X_FORWARDED_FOR= IP ngẫu nhiên

Proxy ưu tú(ưu tú, anon cao) không chỉ thay đổi IP mà còn che giấu cả việc sử dụng máy chủ proxy:

REMOT_ADDR= Proxy IP

HTTP_VIA= không xác định

HTTP_X_FORWARDED_FOR= không xác định

2) Dịch vụ VPN- cũng hoạt động bằng các giao thức khác nhau do các nhà cung cấp cung cấp để lựa chọn.

3) Đường hầm SSH, ban đầu được tạo (và vẫn hoạt động cho đến ngày nay) cho các mục đích khác, nhưng cũng được sử dụng để ẩn danh. Nguyên lý hoạt động khá giống với VPN nên trong chủ đề này tất cả các cuộc trò chuyện về VPN cũng sẽ ám chỉ đến chúng.

4) Máy chủ chuyên dụng- ưu điểm chính là vấn đề tiết lộ lịch sử yêu cầu của nút nơi các hành động được thực hiện sẽ biến mất (như trường hợp của VPN/SSH hoặc proxy).

Có thể bằng cách nào đó che giấu việc sử dụng Tor khỏi nhà cung cấp không?

Có, giải pháp sẽ gần như hoàn toàn giống với giải pháp trước đó, chỉ có mạch điện sẽ đi vào thứ tự ngược lại Và Kết nối VPN“tự nêm” giữa các máy khách Tor và mạng lưới bộ định tuyến củ hành. Bạn có thể tìm thấy cuộc thảo luận về việc triển khai kế hoạch như vậy trong thực tế trên một trong các trang tài liệu của dự án.

Bạn nên biết gì về I2P và mạng này hoạt động như thế nào?

I2P là một mạng phân tán, tự tổ chức dựa trên sự bình đẳng của những người tham gia, được đặc trưng bởi mã hóa (nó xảy ra ở giai đoạn nào và theo cách nào), các trung gian thay đổi (bước nhảy), địa chỉ IP không được sử dụng ở bất kỳ đâu. Nó có trang web riêng, diễn đàn và các dịch vụ khác.

Tổng cộng, bốn cấp độ mã hóa được sử dụng khi gửi tin nhắn (mã hóa hai đầu, tỏi, đường hầm và lớp vận chuyển), trước khi mã hóa từng cấp độ. gói mạng một số lượng nhỏ byte ngẫu nhiên ngẫu nhiên được tự động thêm vào để ẩn danh thêm thông tin được truyền đi và làm phức tạp các nỗ lực phân tích nội dung và chặn các gói mạng được truyền đi.

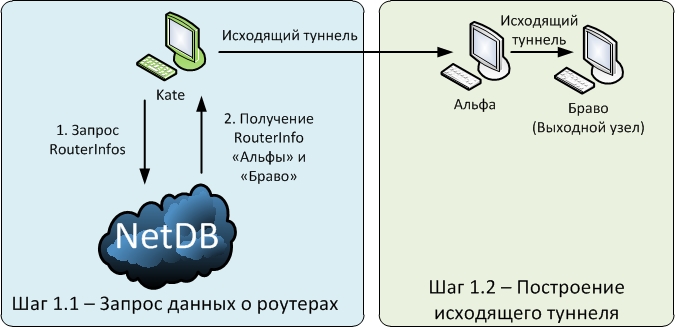

Tất cả lưu lượng truy cập được truyền qua các đường hầm - các đường dẫn một chiều tạm thời đi qua một số nút, có thể vào hoặc ra. Việc đánh địa chỉ xảy ra trên cơ sở dữ liệu từ cái gọi là cơ sở mạng NetDb, được phân phối ở mức độ này hay mức độ khác trên tất cả các máy khách I2P. NetDb chứa:

- Thông tin bộ định tuyến- chi tiết liên hệ của bộ định tuyến (máy khách) được sử dụng để xây dựng đường hầm (để đơn giản hóa, chúng là mã định danh mật mã của mỗi nút);

- Hợp đồng thuê- thông tin liên lạc của người nhận, được sử dụng để kết nối các đường hầm đi và đến.

Nguyên tắc tương tác giữa các nút của mạng này.

Giai đoạn 1. Nút “Kate” xây dựng các đường hầm đi ra. Anh ta sử dụng NetDb để lấy dữ liệu về các bộ định tuyến và xây dựng một đường hầm với sự tham gia của họ.

Giai đoạn 2. Boris xây dựng đường hầm đầu vào giống như đường hầm đi. Sau đó, nó xuất bản tọa độ của nó hay còn gọi là "LeaseSet" lên NetDb (lưu ý ở đây rằng LeaseSet được chuyển qua đường hầm đi).

Giai đoạn 3. Khi “Kate” gửi tin nhắn đến “Boris”, anh ấy truy vấn LeaseSet của “Boris” trong NetDb. Và nó chuyển tiếp tin nhắn qua các đường hầm đi đến cổng của người nhận.

Điều đáng chú ý là I2P có khả năng truy cập Internet thông qua Outproxy đặc biệt, nhưng chúng không chính thức và dựa trên sự kết hợp của nhiều yếu tố, thậm chí còn tệ hơn các nút thoát Tor. Ngoài ra, các trang web nội bộ trên mạng I2P có thể truy cập được từ Internet bên ngoài thông qua một máy chủ proxy. Nhưng tại các cổng ra vào này có khả năng cao sẽ mất đi một số ẩn danh, vì vậy bạn cần cẩn thận và tránh điều này nếu có thể.

Ưu điểm và nhược điểm của mạng I2P là gì?

Thuận lợi:

1) Cấp độ caoẩn danh của khách hàng (với bất kỳ cài đặt và cách sử dụng hợp lý nào).

2) Phân cấp hoàn toàn, dẫn đến sự ổn định của mạng.

3) Bảo mật dữ liệu: mã hóa đầu cuối giữa khách hàng và người nhận.

4) Máy chủ có mức độ ẩn danh rất cao (khi tạo tài nguyên), địa chỉ IP của nó không được biết.

Sai sót:

1) Tốc độ thấp và thời điểm trọng đại phản ứng.

2) “Internet của riêng bạn” hoặc cách ly một phần với Internet, có cơ hội đạt được điều đó và tăng khả năng trở thành trưởng khoa.

3) Không cứu bạn khỏi các cuộc tấn công thông qua plugin (Java, Flash) và JavaScript, trừ khi bạn tắt chúng.

Có những dịch vụ/dự án nào khác để đảm bảo tính ẩn danh?- Ứng dụng khách Nhật Bản dành cho Windows để chia sẻ tệp. Tính ẩn danh của mạng Perfect Dark dựa trên việc từ chối sử dụng kết nối trực tiếp giữa các máy khách cuối, không xác định được địa chỉ IP và mã hóa hoàn toàn mọi thứ có thể.

3 dự án sau đây đặc biệt thú vị ở chỗ mục tiêu của chúng là che giấu người dùng bằng cách giải phóng bản thân khỏi sự phụ thuộc của nhà cung cấp vào kết nối Internet, bằng cách xây dựng mạng không dây. Rốt cuộc, Internet sẽ trở nên tự tổ chức hơn nữa:

- Netsukuku - Kỹ thuật viên điện tử nối mạng có kỹ năng tiêu diệt tối thượng, tiện ích và liên kết lên Kamikaze.

- B.A.T.M.A.N - Cách tiếp cận tốt hơn với mạng Ad-hoc trên thiết bị di động.

Có giải pháp toàn diện nào để đảm bảo tính ẩn danh?

Ngoài các liên kết và kết hợp Các phương pháp khác nhau, giống như Tor+VPN, được mô tả ở trên, bạn có thể sử dụng các bản phân phối Linux phù hợp với những nhu cầu này. Ưu điểm của giải pháp như vậy là họ đã có hầu hết các giải pháp kết hợp này rồi, mọi cài đặt đều được thiết lập để đảm bảo số lượng tối đa ranh giới cho trình xác định ẩn danh, tất cả các dịch vụ và phần mềm tiềm ẩn nguy hiểm đều bị cắt bỏ, những dịch vụ và phần mềm hữu ích được cài đặt, một số, ngoài tài liệu, còn có các mẹo bật lên sẽ không khiến bạn mất cảnh giác vào đêm khuya.

Theo kinh nghiệm của tôi và một số người khác người hiểu biết Tôi sẽ chọn bản phân phối Whonix, vì nó chứa các kỹ thuật mới nhất để đảm bảo tính ẩn danh và bảo mật trên mạng, không ngừng phát triển và có cấu hình rất linh hoạt cho mọi trường hợp sinh tử. Nó cũng có một kiến trúc thú vị dưới dạng hai cụm: Gateway và Workstation, có chức năng kết hợp với nhau. Ưu điểm chính của việc này là nếu do sự xuất hiện của một số 0 ngày trong Tor hoặc chính hệ điều hành, qua đó họ cố gắng tiết lộ người dùng Whonix đang ẩn náu, thì chỉ máy trạm ảo và kẻ tấn công sẽ nhận được những thông tin “rất có giá trị” như IP 192.168.0.1 và địa chỉ Mac 02:00:01:01:01:01.

Nhưng bạn phải trả tiền cho sự hiện diện của chức năng và tính linh hoạt trong cấu hình - điều này quyết định độ phức tạp của cấu hình hệ điều hành, đó là lý do tại sao đôi khi nó được đặt ở cuối các hệ điều hành hàng đầu để ẩn danh.

Các ứng dụng tương tự dễ thiết lập hơn là Tails khá nổi tiếng, được Snowden khuyên dùng và Liberte, cũng có thể được sử dụng thành công cho những mục đích này và có kho vũ khí rất tốt để đảm bảo tính ẩn danh.

Có bất kỳ cân nhắc nào khác khi đạt được sự ẩn danh không?

Vâng tôi có. Có một số quy tắc nên tuân thủ ngay cả trong phiên ẩn danh (nếu mục tiêu là đạt được thực tế ẩn danh hoàn toàn, tất nhiên) và những biện pháp cần thực hiện trước khi bước vào buổi học này. Bây giờ chúng tôi sẽ viết về chúng chi tiết hơn.

1) Khi nào sử dụng VPN, Proxy, v.v., luôn đặt cài đặt sử dụng máy chủ DNS tĩnh của nhà cung cấp dịch vụ để tránh rò rỉ DNS. Hoặc đặt các cài đặt thích hợp trong trình duyệt hoặc tường lửa.

2) Không sử dụng chuỗi Tor cố định, thường xuyên thay đổi nút đầu ra (máy chủ VPN, máy chủ proxy).

3) Khi sử dụng trình duyệt, hãy tắt, nếu có thể, tất cả các plugin (Java, Flash, một số Adobe thủ công khác) và thậm chí cả JavaScript (nếu mục tiêu là giảm thiểu hoàn toàn rủi ro của deanon), đồng thời vô hiệu hóa việc sử dụng cookie, lịch sử giữ, lưu vào bộ nhớ đệm dài hạn, không cho phép gửi tiêu đề HTTP User-Agent và HTTP-Referer hoặc thay thế chúng (nhưng điều này trình duyệt đặc biệt cần thiết để ẩn danh, hầu hết các tiêu chuẩn không cho phép sự xa xỉ như vậy), sử dụng tối thiểu các tiện ích mở rộng trình duyệt, v.v. Nói chung, có một tài nguyên khác mô tả cài đặt ẩn danh trong các trình duyệt khác nhau, cũng đáng để liên hệ nếu muốn.

4) Khi truy cập mạng ở chế độ ẩn danh, bạn nên sử dụng hệ điều hành “sạch”, được cập nhật đầy đủ với phiên bản mới nhất phiên bản ổn định QUA. Nó phải sạch - để khó phân biệt “dấu vân tay” của nó, trình duyệt và phần mềm khác với các chỉ số thống kê trung bình và được cập nhật để giảm khả năng phát hiện một số loại phần mềm độc hại và tạo ra một số phần mềm nhất định những vấn đề cho chính bạn gây nguy hiểm cho công việc bằng mọi cách tập trung vào việc ẩn danh.

5) Hãy cẩn thận khi xuất hiện các cảnh báo về tính hợp lệ của chứng chỉ và khóa để ngăn chặn các cuộc tấn công Mitm (nghe lén lưu lượng không được mã hóa).

6) Không cho phép bất kỳ hoạt động cánh tả nào trong phiên ẩn danh. Ví dụ: nếu một khách hàng từ một phiên ẩn danh truy cập trang của anh ấy trên mạng xã hội. mạng thì nhà cung cấp Internet của anh ta sẽ không biết về nó. Nhưng xã hội mạng, mặc dù không nhìn thấy địa chỉ IP thực của khách hàng, nhưng vẫn biết chính xác ai đang truy cập.

7) Không cho phép kết nối đồng thờiđến tài nguyên thông qua ẩn danh và kênh mở(mô tả về mối nguy hiểm đã được đưa ra ở trên).

8) Cố gắng “làm xáo trộn” tất cả thông điệp của bạn và các sản phẩm khác do tác giả sáng tạo trí tuệ, vì tác giả có thể được xác định với độ chính xác khá cao bằng biệt ngữ, từ vựng và phong cách của các kiểu nói. Và đã có những công ty phát triển toàn bộ hoạt động kinh doanh từ việc này, vì vậy đừng đánh giá thấp yếu tố này.

9) Trước khi kết nối với mạng nội bộ hoặc điểm truy cập không dây, trước tiên hãy thay đổi địa chỉ MAC.

10) Không sử dụng bất kỳ ứng dụng nào không đáng tin cậy hoặc chưa được xác minh.

11) Nên đảm bảo cho mình “biên giới áp chót”, tức là một số nút trung gian cho riêng bạn, qua đó mọi hoạt động được thực hiện (như được thực hiện với các máy chủ chuyên dụng hoặc được triển khai trong Whonix), để nếu tất cả các rào cản trước đó bị vượt qua hoặc hệ thống làm việc bị lây nhiễm, các bên thứ ba sẽ có quyền truy cập vào một khoảng trống trung gian và không có bất kỳ cơ hội đặc biệt nào để tiến xa hơn theo hướng của bạn (hoặc những lựa chọn này sẽ cực kỳ tốn kém hoặc đòi hỏi rất nhiều số lượng lớn thời gian).

Đầu tiên, tôi muốn lưu ý rằng chủ đề này rất rộng rãi và dù tôi cố gắng truyền đạt mọi thứ một cách ngắn gọn nhất có thể nhưng đồng thời không bỏ sót những chi tiết cần thiết, đồng thời trình bày nó rõ ràng nhất có thể. đối với người dùng bình thường, bài viết này vẫn sẽ có đầy đủ các chi tiết và thuật ngữ kỹ thuật khác nhau khiến bạn phải truy cập Google. Người ta cũng giả định rằng người đọc ít nhất đã quen thuộc với các khía cạnh cơ bản về hoạt động của hầu hết các dịch vụ phổ biến và bản thân mạng lưới toàn cầu.

Dù sao thì ẩn danh là gì?

Ngoài những ý kiến giật gân trên khắp mọi nơi trên Internet về việc che giấu Các địa chỉ IP còn nhiều chi tiết khác. Nhìn chung, tất cả các phương pháp và phương tiện ẩn danh đều nhằm mục đích che giấu nhà cung cấp. Thông qua đó, có thể lấy được vị trí chính xác về mặt vật lý của người dùng, có thêm thông tin về anh ta (IP, dấu vân tay trình duyệt, nhật ký hoạt động của anh ta trong một phân đoạn mạng nhất định, v.v.). Và hầu hết các phương pháp và phương tiện đều nhằm mục đích tối đa hóa việc che giấu/không tiết lộ thông tin gián tiếp này, để sau này có thể hỏi nhà cung cấp của người dùng mong muốn.

Các cách để ẩn danh sự hiện diện trực tuyến của bạn là gì?

Nếu chúng ta nói về các đơn vị ẩn danh riêng biệt (xét cho cùng, cũng có các sơ đồ dưới dạng kết hợp phương tiện ẩn danh này hoặc phương tiện ẩn danh khác), chúng ta có thể nêu bật những điều sau:

1) Máy chủ proxy- Có nhiều loại khác nhau, có đặc điểm riêng. Có một Câu hỏi thường gặp riêng và các chủ đề khác trên diễn đàn dành cho họ;

2) Dịch vụ VPN— chúng cũng hoạt động bằng cách sử dụng các giao thức khác nhau do nhà cung cấp cung cấp để lựa chọn; xem sự khác biệt và tính năng của chúng bên dưới;

3) Đường hầm SSH, ban đầu được tạo (và vẫn hoạt động cho đến ngày nay) cho các mục đích khác, nhưng cũng được sử dụng để ẩn danh. Nguyên lý hoạt động khá giống với VPN nên trong chủ đề này tất cả các cuộc trò chuyện về VPN cũng sẽ bao gồm chúng, nhưng việc so sánh sẽ được thực hiện sau;

4) Máy chủ chuyên dụng— ưu điểm chính là vấn đề tiết lộ lịch sử yêu cầu của nút mà từ đó các hành động được thực hiện sẽ biến mất (như trường hợp với VPN/SSH hoặc proxy);

5) Tuyệt vời và khủng khiếp Tor;

6) - một mạng lưới phi tập trung, ẩn danh hoạt động trên Internet, không sử dụng địa chỉ IP(xem bên dưới để biết chi tiết);

7) Các phương tiện khác - mạng ẩn danh, ẩn danh v.v. Do không phổ biến nên chúng chưa được cộng đồng nghiên cứu (và do đó không có sự đảm bảo tương đối về độ tin cậy), nhưng chúng khá hứa hẹn, hãy xem thêm bên dưới để biết chúng;

Điều gì đáng để che giấu hoặc dữ liệu và phương pháp hủy ẩn danh để lấy dữ liệu đó là gì?

Tôi muốn lưu ý ngay rằng tất cả các phương tiện và phương pháp (ít nhất là cơ bản) để ẩn dữ liệu trong danh sách bên dưới sẽ được đề cập trong các câu hỏi còn lại của Câu hỏi thường gặp này. Tôi cũng muốn thu hút sự chú ý của bạn đến một tài nguyên thú vị, dành riêng cho các câu hỏi về thông tin chúng ta để lại trực tuyến về bản thân khi đăng nhập vào các thiết bị khác nhau;

1)địa chỉ IP hoặc mã định danh phổ biến nhất trên Internet. Cho phép tìm nhà cung cấp của người dùng và tìm ra địa chỉ chính xác của anh ta thông qua cùng một IP;

2)IP nhà cung cấp DNS

, có thể bị "mất" thông qua một phương thức gọi là ( rò rỉ DNS). Điều quan trọng cần lưu ý là sự rò rỉ này có thể xảy ra khi liên kết HTTP/SOCKS4(5 trong một số trường hợp) + Tor! Vì vậy, bạn cần đặc biệt cẩn thận ở đây;

3) Nếu hầu hết lưu lượng truy cập trực tuyến trong một thời gian dài thông qua một nút, chẳng hạn như cùng một Tor, thì bạn có thể thực hiện cái gọi là lập hồ sơ - gán hoạt động nhất định cho một bút danh nhất định, có thể được xác định thông qua các kênh khác;

4) Lắng nghe lưu lượng truy cập tại nút thoát hoặc (người đàn ông ở giữa);

5) Kết nối đồng thời với các kênh ẩn danh và mở có thể gây rắc rối trong một số trường hợp, ví dụ: nếu mất kết nối của máy khách, cả hai kênh sẽ ngừng hoạt động và có thể xác định được trên máy chủ địa chỉ bắt buộc, so sánh thời điểm người dùng ngắt kết nối (tuy nhiên, đây là một phương pháp khử ẩn danh khá xuất huyết và không chính xác);

6) Hoạt động ẩn danh trong phiên ẩn danh - sử dụng các dịch vụ công cộng, đặc biệt là những dịch vụ đã có thông tin về người dùng này;

7)Địa chỉ MAC, mà điểm WiFi nhận được khi kết nối với nó (hoặc nó có thể được sao lưu bằng các công tắc của một trong các mạng cục bộ mà Internet được truy cập qua đó);

8) Thông tin từ trình duyệt:

- Bánh quy- Cái này tập tin văn bản với bất kỳ dữ liệu nào (thường là duy nhất cho mỗi người dùng) được ứng dụng (thường là trình duyệt) lưu trữ cho nhiệm vụ khác nhau, ví dụ: xác thực. Điều thường xảy ra là lần đầu tiên máy khách truy cập tài nguyên từ một phiên mở, trình duyệt đã lưu cookie và sau đó máy khách được kết nối từ một phiên ẩn danh, sau đó máy chủ có thể khớp cookie và tìm ra máy khách;

- Flash, Java, Adobe Reader— ba plugin đầu tiên thường có thể được phân biệt là ứng dụng riêng lẻ Trình duyệt cơ bản. Họ có thể bỏ qua proxy ( rò rỉ DNS), tô sáng IP ( rò rỉ IP), tạo ra các cookie tồn tại lâu dài của riêng bạn, v.v. Ngoài ra, cả ba (Flash đặc biệt mắc lỗi này) thường đóng vai trò hỗ trợ cho việc khai thác một số lỗ hổng 0 ngày hoặc 1 ngày, đôi khi cho phép một người thâm nhập vào chính hệ thống;

- JavaScript- được thực thi ở phía máy khách, không có nhiều khả năng như vậy về mặt trưởng khoa, mặc dù nó có thể cung cấp thông tin chính xác về hệ điều hành, loại và phiên bản của trình duyệt, đồng thời cũng có quyền truy cập vào một số công nghệ trình duyệt cũng có thể, ví dụ: rò rỉ địa chỉ IP;

- Dấu vân tay trình duyệt hoặc dấu vân tay trình duyệt- một tập hợp dữ liệu mà trình duyệt liên tục cung cấp cho máy chủ khi làm việc với nó, dữ liệu này có thể tạo thành một “dấu vân tay kỹ thuật số” khá độc đáo mà qua đó có thể tìm thấy người dùng ngay cả trong phiên ẩn danh hoặc sau đó, sau khi rời khỏi nó;

VPN khác với proxy như thế nào?

1) Lưu lượng giữa máy khách và proxy được gửi tới biểu mẫu mở, khi sử dụng VPN, quá trình mã hóa đã được tiến hành;

2) Tính ổn định - khi tạo kết nối VPN, kết nối này thường không đổi, việc ngắt kết nối hiếm khi được tạo ra, với proxy, chúng xảy ra tương đối thường xuyên hơn. Nhưng tất cả đều phụ thuộc vào nhà cung cấp;

3) Ngoài việc mã hóa kết nối, VPN còn cung cấp thêm dịch vụ ẩn danh theo nghĩa là DNS được sử dụng Máy chủ VPN dịch vụ và tiết lộ dữ liệu riêng tư như rò rỉ DNS không thể xảy ra, điều này không tệ hơn việc tiết lộ địa chỉ IP.Đúng, proxy SOCKS5 và SOCKS4a có cùng khả năng chuyển dịch vụ DNS sang máy chủ proxy;

4) Dịch vụ VPN không giữ nhật ký hoặc giữ nhật ký quá ngắn và chi tiết (hoặc họ nói như vậy), hầu hết các proxy không đưa ra những lời hứa như vậy;

Chuỗi máy chủ proxy hiệu quả như thế nào?

Đúng hơn, sẽ không hiệu quả nếu chúng ta tập trung vào tỷ lệ giữa việc tăng thời gian khử ẩn danh với việc giảm tốc độ kết nối từ tài nguyên cuối cùng đến máy khách. Ngoài ra, gần như tất cả các nhược điểm về khử ẩn danh vốn có của máy chủ proxy không biến mất khi các chuỗi tương tự được xây dựng từ chúng. Vì vậy, chúng ta có thể kết luận rằng tốt hơn hết là không nên sử dụng phương pháp này khi đạt được tính ẩn danh.

Câu hỏi thường gặp về máy chủ proxy không nói về SOCKS4a, tại sao lại cần thiết?

Đây là phiên bản trung gian giữa SOCKS 4 và 5, trong đó mọi thứ hoạt động tương tự như 4, ngoại trừ SOCKS4a chỉ chấp nhận tên miền thay vì địa chỉ IP của tài nguyên và tự giải quyết nó.

Bạn có thể cho chúng tôi biết thêm về tính năng, ưu và nhược điểm của việc thuê máy chủ chuyên dụng không?

Máy chủ chuyên dụng không nhằm mục đích ẩn danh mà để lưu trữ các ứng dụng, dịch vụ và mọi thứ khác mà khách hàng cho là cần thiết. Điều quan trọng cần lưu ý là người thuê nhà được cung cấp riêng máy vật lý, điều này mang lại cho anh ta sự đảm bảo nhất định về việc kiểm soát hoàn toàn nút này và tạo ra lợi thế quan trọngđể ẩn danh - tin tưởng rằng lịch sử yêu cầu sẽ không bị rò rỉ ở bất cứ đâu.

Xem xét các điểm trên và các điểm khác, chúng tôi có thể nêu bật một số ưu điểm của công cụ này về mặt ẩn danh:

1) Thiết lập proxy HTTP/SOCKS hoặc kết nối SSH/VPN theo lựa chọn của bạn;

2) Kiểm soát lịch sử yêu cầu;

3) Cứu bạn khỏi cuộc tấn công qua Flash, Java, JavaScript, nếu bạn sử dụng trình duyệt từ xa;

Vâng, cũng có những nhược điểm:

1) Phương pháp rất tốn kém;

2) Ở một số quốc gia, không thể cung cấp thông tin ẩn danh trước vì người thuê nhà được yêu cầu cung cấp thông tin cá nhân: hộ chiếu, thẻ tín dụng, v.v.;

3) Tất cả các kết nối đến một máy chủ chuyên dụng đều được nhà cung cấp của nó ghi lại, do đó, ở đây phát sinh giấy ủy quyền thuộc loại hơi khác;

VPN hoạt động thông qua những giao thức nào và chúng có những tính năng gì?

Tốt hơn hết là bạn nên xem xét ngay các tùy chọn VPN hiện đang tồn tại, tức là các gói và công nghệ nào được nhà cung cấp cung cấp, tất nhiên trừ khi chúng ta đặt mục tiêu nâng cao kiến thức lý thuyết giao thức mạng(mặc dù có các tùy chọn sử dụng một giao thức duy nhất mà chúng tôi cũng sẽ xem xét).

SSL (Lớp cổng bảo mật) Giao thức ổ cắm an toàn - sử dụng bảo mật dữ liệu khóa chung để xác minh danh tính của người truyền và người nhận. Duy trì việc truyền dữ liệu đáng tin cậy thông qua việc sử dụng mã hiệu chỉnh và hàm băm an toàn. Một trong những giao thức đơn giản nhất và “có tính ẩn danh thấp” dành cho kết nối VPN, được sử dụng chủ yếu bởi các ứng dụng máy khách VPN. Thông thường, đây là một phần của một số loại thỏa thuận khi tạo kết nối VPN.

PPTP (Giao thức đường hầm điểm-điểm) - được sử dụng thường xuyên nhất, khá nhanh, dễ cấu hình nhưng được coi là kém an toàn nhất so với các đối tác khác của nó.

L2TP (Giao thức đường hầm lớp 2) + IPSec(IPSec thường bị bỏ qua trong tên gọi như một giao thức phụ trợ). L2TP cung cấp khả năng vận chuyển và IPSec chịu trách nhiệm mã hóa. Kết nối này có mã hóa mạnh hơn PPTP, có khả năng chống lại các lỗ hổng PPTP và cũng đảm bảo tính toàn vẹn của tin nhắn và xác thực bên. Có các VPN chỉ dựa trên IPSec hoặc chỉ L2TP, nhưng rõ ràng L2TP + IPSec cung cấp nhiều khả năng bảo mật và ẩn danh hơn so với chỉ dựa trên mỗi VPN.

OpenVPN- an toàn, mở và do đó phổ biến, cho phép bạn vượt qua nhiều khối, nhưng yêu cầu một ứng dụng khách phần mềm riêng. Về mặt kỹ thuật, đây không phải là một giao thức mà là một cách triển khai Công nghệ VPN. thực hiện tất cả các hoạt động mạng thông qua TCP hoặc UDP chuyên chở. Nó cũng có thể hoạt động thông qua hầu hết các máy chủ proxy, bao gồm HTTP, SOCKS, NAT Và bộ lọc mạng. Để đảm bảo tính bảo mật của kênh điều khiển và luồng dữ liệu, OpenVPN sử dụng SSLv3/TLSv1.

SSTP- an toàn như OpenVPN, không yêu cầu máy khách riêng nhưng rất hạn chế về các nền tảng: Vista SP1, Win7, Win8. Đóng gói khung PPP V. gói dữ liệu IPđể truyền qua mạng. Để quản lý đường hầm và truyền các khung dữ liệu PPP, SSTP sử dụng kết nối TCP(cổng 443). Tin nhắn SSTP được mã hóa bởi kênh Giao thức SSL HTTPS.

Riêng biệt, điều đáng chú ý là các dịch vụ cung cấp các dịch vụ như “DoubleVPN”, khi trước khi đến nút mong muốn, lưu lượng truy cập sẽ đi qua 2 máy chủ VPN khác nhau trong các vùng khác nhau. Hoặc có một giải pháp thậm chí còn khó khăn hơn - “QuadVPN”, khi sử dụng 4 máy chủ, người dùng có thể tự chọn và sắp xếp theo thứ tự mình cần.

Nhược điểm của VPN là gì?

Tất nhiên, nó không ẩn danh như một số dịch vụ khác như Tor và không chỉ vì thuật toán và sơ đồ khác nhau. Ngoài ra, khi sử dụng VPN, trong những tình huống quan trọng, bạn sẽ phải phụ thuộc nhiều hơn vào việc tận tâm thực hiện các nhiệm vụ của dịch vụ này (ghi nhật ký tối thiểu, hoạt động mà không cần sao lưu lưu lượng, v.v.).

Điểm tiếp theo là mặc dù VPN ẩn IP trong hầu hết các trường hợp nhưng nó cũng ngăn chặn rò rỉ DNS, nhưng có những trường hợp phương pháp ẩn danh này sẽ không thành công. Cụ thể là:

1) Rò rỉ IP qua WebRTC - được đảm bảo hoạt động trên Chrome và Mozilla và được triển khai thông qua JavaScript thông thường;

2) Rò rỉ IP qua Flash, khởi tạo kết nối với máy chủ và chuyển IP của máy khách sang máy chủ đó Bỏ qua VPN(mặc dù nó không phải lúc nào cũng hoạt động);

Mặc dù những trường hợp này có thể được ngăn chặn bằng cách tắt JS, Flash và Java trên trình duyệt của bạn;

3) Khi sử dụng cài đặt máy khách mặc định, khi mất kết nối, không giống như máy chủ proxy, việc lướt mạng sẽ tiếp tục trực tiếp, không còn qua kênh ảo, tức là sẽ hoàn toàn là một thảm họa;

Nhưng điều này có thể tránh được bằng cách điều chỉnh bảng định tuyến, trong đó bạn chỉ có thể chỉ định cổng máy chủ VPN làm cổng mặc định mặc định hoặc cấu hình lại tường lửa.

Sự khác biệt giữa đường hầm SSH và VPN là gì?

Đường hầm SSH không gì khác hơn là một kết nối được mã hóa bằng giao thức SSH, trong đó dữ liệu được mã hóa ở phía máy khách và được giải mã ở người nhận ( Máy chủ SSH). Nó được tạo ra để quản lý hệ điều hành một cách an toàn từ xa, nhưng như đã viết ở trên, nó cũng được sử dụng để ẩn danh. Hỗ trợ 2 tùy chọn: thông qua ứng dụng triển khai proxy HTTP/SOCKS để định tuyến lưu lượng truy cập qua máy chủ proxy cục bộ vào một đường hầm SSH. Hoặc có một sự sáng tạo gần như hoàn chỉnh (người ta có thể nói điều gì đó tương tự, nếu chúng ta lấy phiên bản mới nhất Kết nối VPN SSH và OpenSSH).

VPN được phát triển để cung cấp quyền truy cập từ xa an toàn vào tài nguyên mạng công ty và do đó máy tính được kết nối với máy chủ VPN sẽ trở thành một phần của mạng cục bộ và có thể sử dụng các dịch vụ của nó.

Nghĩa là, ngoài các khía cạnh kỹ thuật nhỏ, các nguyên tắc hoạt động đều tương tự nhau. Và sự khác biệt chính là Đường hầm SSH là kết nối điểm-điểm, trong khi kết nối VPN là kết nối giữa thiết bị với mạng(mặc dù các chuyên gia có thể cấu hình lại theo ý mình).

Tor hoạt động như thế nào từ phía khách hàng?

Có rất nhiều biến thể của câu trả lời cho câu hỏi này trên Internet, nhưng tôi muốn cố gắng trình bày những điều cơ bản một cách đơn giản và chính xác nhất có thể, giúp người đọc không phải đào bới hàng núi thông tin phân tích và phức tạp.

Tor là một hệ thống các bộ định tuyến chỉ có thể truy cập được bởi các máy khách của chính Tor, thông qua một chuỗi mà máy khách kết nối với tài nguyên mà mình cần. Với cài đặt mặc định, số lượng nút là ba. sử dụng mã hóa đa cấp. Dựa trên các tính năng này, chúng ta có thể mô tả ngắn gọn sơ đồ chung để phân phối gói dữ liệu từ máy khách đến tài nguyên được yêu cầu thông qua 3 nút (nghĩa là có cài đặt mặc định): gói đầu tiên được mã hóa tuần tự bằng ba khóa: đầu tiên cho thứ ba nút, sau đó là nút thứ hai và cuối cùng là nút đầu tiên. Khi nút đầu tiên nhận được gói, nó sẽ giải mã lớp “trên cùng” của mật mã (giống như bóc một củ hành) và biết nơi gửi gói tiếp theo. Máy chủ thứ hai và thứ ba cũng làm như vậy. Và việc truyền dữ liệu được mã hóa giữa các bộ định tuyến trung gian được thực hiện thông qua giao diện SOCKS, đảm bảo tính ẩn danh cùng với việc cấu hình lại các tuyến đường một cách linh hoạt. Và không giống như chuỗi proxy tĩnh, cấu hình bộ định tuyến hành tây có thể thay đổi theo hầu hết mọi yêu cầu mới, điều này chỉ làm phức tạp thêm trưởng khoa.

Ưu điểm và nhược điểm của Tor là gì?

Trong số những ưu điểm cần nhấn mạnh:

1) Một trong những mức độ ẩn danh cao nhất (với cấu hình phù hợp), đặc biệt khi kết hợp với các phương pháp khác như VPN;

2) Dễ sử dụng - tải xuống, sử dụng (thậm chí bạn có thể làm điều đó mà không cần bất kỳ cài đặt đặc biệt nào);

Sai sót:

1) Tốc độ tương đối thấp, do lưu lượng truy cập đi qua một chuỗi các nút nên việc giải mã xảy ra mỗi lần và có thể đi qua một lục địa khác hoàn toàn;

2) Lưu lượng đầu ra có thể bị nghe lén và nếu không được sử dụng HTTPS, thì thật tuyệt khi lọc để phân tích;

3) Có thể không hữu ích nếu plugin được bật - Flash, Java và thậm chí từ JavaScript, nhưng những người tạo ra dự án khuyên bạn nên tắt những thứ này;

4) Có sẵn máy chủ quản lý;

Nếu một trang web phát hiện ra Tor thì không có cách nào tôi có thể truy cập trang web này một cách ẩn danh bằng cách sử dụng Tor?

Có hai cách để đến một trang web như vậy. Sử dụng một kế hoạch phức tạp hơn mà trên thực tế khiến cho lần truy cập này trở nên ẩn danh hơn: một liên kết Tor ⇢ VPN, Có thể Tor ⇢ Proxy, nếu bạn không cần ẩn danh bổ sung mà chỉ cần che giấu việc sử dụng Tor cho máy chủ trang web, nhưng bạn phải sử dụng nó theo trình tự này. Hóa ra là đầu tiên yêu cầu đi qua máy chủ củ hành, sau đó qua VPN/Proxy, nhưng cuối cùng có vẻ như nó chỉ là VPN/Proxy(hoặc thậm chí là kết nối thông thường).

Nhưng điều đáng chú ý là sự tương tác của các kết nối này gây ra các cuộc thảo luận sôi nổi trên các diễn đàn, đây là phần về Tor và VPN trên trang web của dự án củ hành.

Hoặc bạn có thể sử dụng cái gọi là cầu (cầu) là các nút không được liệt kê trong thư mục trung tâm Tor’a; bạn có thể xem cách định cấu hình chúng.

Có thể bằng cách nào đó che giấu việc sử dụng Tor khỏi nhà cung cấp không?

Có, giải pháp sẽ gần như hoàn toàn giống với giải pháp trước đó, chỉ có điều kế hoạch sẽ diễn ra theo thứ tự ngược lại và kết nối VPN sẽ được “gắn kết” giữa máy khách Tor’a và mạng lưới các bộ định tuyến củ hành. Bạn có thể tìm thấy cuộc thảo luận về việc triển khai kế hoạch như vậy trong thực tế trên một trong các trang tài liệu của dự án.

Bạn nên biết gì về I2P và mạng này hoạt động như thế nào?

I2P- một mạng phân tán, tự tổ chức dựa trên sự bình đẳng của những người tham gia, được đặc trưng bởi mã hóa (nó xảy ra ở giai đoạn nào và theo cách nào), các biến trung gian (bước nhảy), không được sử dụng ở bất kỳ đâu Các địa chỉ IP. Nó có trang web riêng, diễn đàn và các dịch vụ khác.

Tổng cộng có bốn cấp độ mã hóa được sử dụng khi gửi tin nhắn ( qua, tỏi, đường hầm, Và mã hóa lớp vận chuyển), trước khi mã hóa, một số byte ngẫu nhiên nhỏ ngẫu nhiên sẽ tự động được thêm vào mỗi gói mạng để tiếp tục ẩn danh thông tin được truyền và làm phức tạp các nỗ lực phân tích nội dung và chặn các gói mạng được truyền.

Tất cả lưu lượng truy cập được truyền qua các đường hầm - các đường dẫn một chiều tạm thời đi qua một số nút, có thể đến hoặc đi. Việc đánh địa chỉ xảy ra dựa trên dữ liệu từ cơ sở dữ liệu mạng được gọi là NetDb, được phân phối ở mức độ này hay mức độ khác trên tất cả các khách hàng I2P. NetDb chứa:

- Thông tin bộ định tuyến— chi tiết liên hệ của bộ định tuyến (máy khách) được sử dụng để xây dựng đường hầm (để đơn giản hóa, chúng là mã định danh mật mã của mỗi nút);

- Hợp đồng thuê— chi tiết liên lạc của người nhận, được sử dụng để kết nối các đường hầm đi và đến.

Nguyên tắc tương tác giữa các nút của mạng này.

Giai đoạn 1. Nút “Kate” xây dựng các đường hầm đi ra. Anh ta sử dụng NetDb để lấy dữ liệu về các bộ định tuyến và xây dựng một đường hầm với sự tham gia của họ.

Giai đoạn 2. Boris xây dựng đường hầm đầu vào giống như đường hầm đi. Sau đó, nó xuất bản tọa độ của nó hay còn gọi là "LeaseSet" lên NetDb (lưu ý ở đây rằng LeaseSet được chuyển qua đường hầm đi).

Giai đoạn 3. Khi “Kate” gửi tin nhắn đến “Boris”, anh ấy truy vấn LeaseSet của “Boris” trong NetDb. Và nó chuyển tiếp tin nhắn qua các đường hầm đi đến cổng của người nhận.

Điều đáng chú ý là I2P có khả năng truy cập Internet thông qua Outproxy đặc biệt, nhưng chúng không chính thức và dựa trên sự kết hợp của nhiều yếu tố, thậm chí còn tệ hơn các nút thoát Tor. Ngoài ra, các trang web nội bộ trong mạng I2P có thể truy cập được từ Internet bên ngoài thông qua máy chủ proxy. Nhưng tại các cổng ra vào này có khả năng cao sẽ mất đi một số ẩn danh, vì vậy bạn cần cẩn thận và tránh điều này nếu có thể.

Ưu điểm và nhược điểm của mạng I2P là gì?

Thuận lợi:

1) Mức độ ẩn danh khách hàng cao (với bất kỳ cài đặt và cách sử dụng hợp lý nào);

2) Phân cấp hoàn toàn, dẫn đến sự ổn định của mạng;

3) Bảo mật dữ liệu: mã hóa đầu cuối giữa khách hàng và người nhận;

4) Máy chủ có mức độ ẩn danh rất cao (khi tạo tài nguyên), địa chỉ IP của nó không được biết;

Sai sót:

1) Tốc độ thấp và thời gian đáp ứng dài;

2) “Internet của riêng bạn” hoặc cách ly một phần với Internet, có cơ hội đạt được điều đó và tăng khả năng trở thành trưởng khoa;

3) Không bảo vệ chống lại các cuộc tấn công thông qua plugin ( Java, Flash) Và JavaScript, nếu bạn không tắt chúng;

Có những dịch vụ/dự án nào khác để đảm bảo tính ẩn danh?

- Mạng miễn phí - mạng ngang hàng lưu trữ dữ liệu phân tán;

- GNUnet là một bộ phần mềm được phối hợp dành cho các kết nối ngang hàng không yêu cầu máy chủ;

- NHẬT BẢN - John Dononym, dựa trên Tor;

- — phần mềm đa nền tảng để trao đổi email không cần máy chủ, tin nhắn tức thì và các tệp sử dụng mạng F2F ngang hàng (bạn bè với bạn bè) được mã hóa;

- Perfect Dark là một ứng dụng khách Nhật Bản dành cho Windows để chia sẻ tệp. ẩn danh mạng Bóng tối hoàn hảo dựa trên việc từ chối sử dụng kết nối trực tiếp giữa các khách hàng cuối, không xác định Các địa chỉ IP và mã hóa hoàn toàn mọi thứ có thể;

3 dự án tiếp theo đặc biệt thú vị ở chỗ mục tiêu của chúng là che giấu người dùng bằng cách giải phóng bản thân khỏi sự phụ thuộc của nhà cung cấp vào kết nối Internet, thông qua việc xây dựng mạng không dây. Rốt cuộc, Internet sẽ trở nên tự tổ chức hơn nữa:

- Netsukuku - Kỹ thuật viên điện tử nối mạng có kỹ năng tiêu diệt tối ưu, tiện ích và liên kết lên Kamikaze;

- B.A.T.M.A.N - Cách tiếp cận tốt hơn với mạng Ad-hoc di động;

Có cái nào không giải pháp toàn diệnđể đảm bảo ẩn danh?

Ngoài các gói và sự kết hợp của nhiều phương pháp khác nhau, như Tor+VPN, được mô tả ở trên, bạn có thể sử dụng các bản phân phối Linux phù hợp với những nhu cầu này. Ưu điểm của giải pháp như vậy là họ đã có hầu hết các giải pháp kết hợp này, tất cả cài đặt được đặt để cung cấp số lượng ranh giới tối đa cho trình khử ẩn danh, tất cả các dịch vụ và phần mềm tiềm ẩn nguy hiểm đều bị cắt bỏ, những phần mềm hữu ích được cài đặt, một số, Ngoài tài liệu, còn có các mẹo bật lên sẽ không khiến người dùng sau này mất cảnh giác vào buổi tối.

Dựa trên kinh nghiệm của tôi và của một số người hiểu biết khác, tôi sẽ chọn bản phân phối Whonix, vì nó chứa các kỹ thuật mới nhất để đảm bảo tính ẩn danh và bảo mật trên mạng, không ngừng phát triển và có cấu hình rất linh hoạt cho mọi trường hợp sinh tử. Nó cũng có một kiến trúc thú vị dưới dạng hai cụm: Cổng vào Và máy trạm, chức năng nào kết hợp với nhau. Ưu điểm chính của việc này là nếu có 0 ngày trong Tor hoặc chính hệ điều hành, qua đó họ sẽ cố gắng phát hiện người dùng đang ẩn náu Whonix, khi đó chỉ có Workstation ảo mới được “deanonymized” và kẻ tấn công sẽ nhận được những thông tin “rất có giá trị” như IP 192.168.0.1 Và Địa chỉ Mac 02:00:01:01:01:01.

Nhưng bạn phải trả tiền cho sự hiện diện của chức năng và tính linh hoạt trong cấu hình - điều này quyết định độ phức tạp của cấu hình hệ điều hành, đó là lý do tại sao đôi khi nó được đặt ở cuối các hệ điều hành hàng đầu để ẩn danh.

Các giải pháp tương tự dễ thiết lập hơn là giải pháp khá nổi tiếng được Snowden và Liberte đề xuất, giải pháp này cũng có thể được sử dụng thành công cho những mục đích này và có kho vũ khí rất tốt để đảm bảo tính ẩn danh.

Có bất kỳ cân nhắc nào khác khi đạt được sự ẩn danh không?

Vâng tôi có. Có một số quy tắc mà bạn nên tuân thủ ngay cả trong phiên ẩn danh (tất nhiên nếu mục tiêu là đạt được trạng thái ẩn danh gần như hoàn toàn) và các biện pháp phải được thực hiện trước khi tham gia phiên này. Bây giờ chúng tôi sẽ viết về chúng chi tiết hơn.

1) Khi sử dụng VPN, Proxy v.v. Luôn đặt cài đặt để sử dụng tĩnh máy chủ DNS nhà cung cấp dịch vụ để tránh rò rỉ DNS. Hoặc đặt cài đặt thích hợp trong trình duyệt hoặc tường lửa;

2) Không sử dụng chuỗi Tor cố định, thường xuyên thay đổi nút đầu ra (máy chủ VPN, máy chủ proxy);

3) Khi sử dụng trình duyệt, hãy tắt, nếu có thể, tất cả các plugin (Java, Flash, một số Adobe thủ công khác) và thậm chí cả JavaScript (nếu mục tiêu là giảm thiểu hoàn toàn rủi ro của deanon), đồng thời vô hiệu hóa việc sử dụng cookie, lịch sử lưu giữ, lưu vào bộ nhớ đệm dài hạn, không cho phép gửi tiêu đề HTTP Đại lý người dùng Và Người giới thiệu HTTP hoặc thay thế chúng (nhưng cần có các trình duyệt đặc biệt để ẩn danh; hầu hết các trình duyệt tiêu chuẩn không cho phép điều xa xỉ như vậy), sử dụng tối thiểu các tiện ích mở rộng trình duyệt, v.v. Nói chung, có một tài nguyên khác mô tả cài đặt ẩn danh trong các trình duyệt khác nhau, bạn cũng nên liên hệ nếu muốn;

4) Khi truy cập mạng ở chế độ ẩn danh, bạn nên sử dụng hệ điều hành “sạch”, được cập nhật đầy đủ với các phiên bản phần mềm ổn định mới nhất. Nó phải sạch - để khó phân biệt “dấu vân tay” của nó, trình duyệt và phần mềm khác với các chỉ số thống kê trung bình và được cập nhật để giảm khả năng phát hiện một số loại phần mềm độc hại và tạo ra một số phần mềm nhất định các vấn đề của chính bạn gây nguy hiểm cho công việc bằng mọi cách tập trung vào việc ẩn danh;

5) Hãy cẩn thận khi xuất hiện cảnh báo về tính hợp lệ của chứng chỉ và khóa nhằm ngăn chặn tấn công Mitm(nghe lén lưu lượng không được mã hóa);

6) Không cho phép bất kỳ hoạt động cánh tả nào trong phiên ẩn danh. Ví dụ: nếu một khách hàng từ một phiên ẩn danh truy cập trang của anh ấy trên mạng xã hội. mạng thì nhà cung cấp Internet của anh ta sẽ không biết về nó. Nhưng xã hội mạng, mặc dù không nhìn thấy địa chỉ IP thực của khách hàng, nhưng vẫn biết chính xác ai đã đăng nhập;

7) Không cho phép kết nối đồng thời với tài nguyên thông qua kênh mở và ẩn danh (mối nguy hiểm đã được mô tả ở trên);

8) Cố gắng “làm xáo trộn” tất cả thông điệp của bạn và các sản phẩm khác do tác giả sáng tạo trí tuệ, vì tác giả có thể được xác định với độ chính xác khá cao bằng biệt ngữ, từ vựng và phong cách của các kiểu nói. Và đã có những công ty tạo ra toàn bộ hoạt động kinh doanh từ việc này, vì vậy đừng đánh giá thấp yếu tố này;

9) Trước khi kết nối với mạng cục bộ hoặc điểm truy cập không dây, trước tiên hãy thay đổi Địa chỉ MAC;

10) Không sử dụng bất kỳ ứng dụng nào không đáng tin cậy hoặc chưa được xác minh;

11) Bạn nên cung cấp cho mình một “biên giới áp chót”, tức là một loại nút trung gian nào đó cho riêng bạn, qua đó tiến hành mọi hoạt động (như được thực hiện với các máy chủ chuyên dụng hoặc được triển khai trong Whonix), để nếu vượt qua mọi trở ngại trước đó hoặc hệ thống làm việc bị lây nhiễm, các bên thứ ba sẽ có quyền truy cập vào khoảng trống trung gian và sẽ không có bất kỳ cơ hội đặc biệt nào để tiến xa hơn theo hướng của bạn (hoặc những cơ hội này sẽ rất tốn kém hoặc yêu cầu một lượng thời gian rất lớn);

Chúng ta có thể tóm tắt bằng một kết luận rất rõ ràng: công nghệ hoặc phương pháp càng ẩn danh/an toàn thì tốc độ/sự thuận tiện khi sử dụng nó càng kém. Nhưng đôi khi thà mất vài phút chờ đợi hoặc dành thêm một chút công sức và thời gian để sử dụng các kỹ thuật phức tạp còn hơn là thua đáng kể sau đó. số lượng lớn thời gian và các nguồn lực khác khỏi những hậu quả có thể xảy ra do quyết định thư giãn ở đâu đó.

Cập nhật lần cuối vào ngày 18 tháng 1 năm 2016.