Thư mục mạng đĩa Bitlocker. Tôi có cần giải mã ổ đĩa được bảo vệ bằng BitLocker để tải xuống và cài đặt các bản cập nhật hệ thống không? BitLocker hoạt động với các ổ đĩa hệ điều hành

Bitlocker là một chương trình mã hóa xuất hiện lần đầu tiên trong Windows 7. Với sự trợ giúp của nó, bạn có thể mã hóa các ổ đĩa cứng (thậm chí cả phân vùng hệ thống), USB và Ổ đĩa flash MicroSD. Nhưng thường xảy ra trường hợp người dùng quên mật khẩu để truy cập được mã hóa Dữ liệu Bitlocker. Đọc cách mở khóa thông tin trên phương tiện được mã hóa trong khuôn khổ bài viết này.

Bản thân chương trình gợi ý các cách giải mã dữ liệu ở giai đoạn tạo khóa:

- Chuẩn bị ổ đĩa mà bạn muốn mã hóa. Nhấp chuột phải vào nó và chọn “Bật Bitlocker”.

- Chọn phương pháp mã hóa.

Thông thường, mật khẩu được đặt để mở khóa. Nếu bạn có đầu đọc thẻ thông minh USB với chip ISO 7816 thông thường, bạn có thể sử dụng nó để mở khóa.

Thông thường, mật khẩu được đặt để mở khóa. Nếu bạn có đầu đọc thẻ thông minh USB với chip ISO 7816 thông thường, bạn có thể sử dụng nó để mở khóa.  Để mã hóa, các tùy chọn có sẵn riêng biệt hoặc cả hai cùng một lúc.

Để mã hóa, các tùy chọn có sẵn riêng biệt hoặc cả hai cùng một lúc. - Trong bước tiếp theo, Trình hướng dẫn mã hóa ổ đĩa cung cấp các tùy chọn để lưu trữ khóa khôi phục. Tổng cộng có ba:

- Khi bạn đã chọn tùy chọn lưu khóa khôi phục, hãy chọn phần ổ đĩa mà bạn muốn giải mã.

- Trước khi quá trình mã hóa dữ liệu bắt đầu, một cửa sổ sẽ xuất hiện thông báo cho bạn về quy trình. Nhấp vào "Bắt đầu mã hóa".

- Đợi một thời gian cho đến khi thủ tục hoàn tất.

- Ổ đĩa hiện đã được mã hóa và sẽ yêu cầu mật khẩu (hoặc thẻ thông minh) khi kết nối lần đầu.

Quan trọng! Bạn có thể chọn phương thức mã hóa. Bitlocker hỗ trợ mã hóa XTS AES và AES-CBC 128 và 256 bit.

Thay đổi phương thức mã hóa ổ đĩa

Trong Local Group Policy Editor (không được hỗ trợ trên Windows 10 Home), bạn có thể chọn phương thức mã hóa cho ổ dữ liệu. Mặc định là XTS AES 128 bit cho ổ đĩa không thể tháo rời và AES-CBC 128 bit cho ổ cứng di động và ổ đĩa flash.

Để thay đổi phương thức mã hóa:

Sau khi thay đổi chính sách, Bitlocker sẽ có thể bảo vệ phương tiện mới bằng mật khẩu với các tham số đã chọn.

Làm thế nào để mở khóa?

Quá trình khóa cung cấp hai cách để có thêm quyền truy cập vào nội dung của ổ đĩa: mật khẩu và liên kết với thẻ thông minh. Nếu bạn quên mật khẩu hoặc mất quyền truy cập vào thẻ thông minh của mình (hay nói đúng hơn là hoàn toàn không sử dụng nó), tất cả những gì bạn phải làm là sử dụng khóa khôi phục. Khi bảo vệ ổ đĩa flash bằng mật khẩu, nó phải được tạo để bạn có thể tìm thấy nó:

- In trên một tờ giấy. Có lẽ bạn đã đặt nó cùng với những tài liệu quan trọng.

- TRONG dữ liệu văn bản(hoặc trên ổ flash USB nếu phân vùng hệ thống đã được mã hóa). Lắp ổ flash USB vào máy tính của bạn và làm theo hướng dẫn. Nếu khóa được lưu trong tập tin văn bản, đọc nó trên một thiết bị không được mã hóa.

- Trong kế toán hồ sơ của Microsoft. Đăng nhập vào hồ sơ của bạn trên trang web trong phần “Khóa khôi phục Bitlocker”.

Khi bạn đã tìm thấy khóa khôi phục:

- Nhấp chuột phải vào ổ đĩa bị khóa và chọn "Mở khóa ổ đĩa".

- Phía bên phải góc trên cùng Cửa sổ nhập mật khẩu Bitlocker sẽ xuất hiện trên màn hình. Nhấp vào "Tùy chọn nâng cao".

- Chọn Nhập khóa khôi phục.

- Sao chép hoặc viết lại khóa 48 chữ số và nhấp vào "Mở khóa".

- Sau đó, dữ liệu trên phương tiện sẽ có sẵn để đọc.

Đọc, cách bảo vệ ổ cứng hoặc ổ đĩa ngoài của bạn khỏi bị truy cập trái phép bằng cách mã hóa nó. Cách thiết lập và sử dụng tính năng tích hợp sẵn Tính năng Windows– Mã hóa BitLocker. Hệ điều hành cho phép bạn mã hóa ổ đĩa cục bộ và thiết bị di động bằng cách sử dụng phần mềm ransomware BitLocker tích hợp sẵn. Khi nhóm TrueCrypt bất ngờ đóng cửa dự án, họ đã khuyến nghị người dùng nên chuyển sang BitLocker.

Nội dung:

Cách kích hoạt Bitlocker

BitLocker for Drive Encryption và BitLocker To Go yêu cầu phiên bản Professional, Enterprise của Windows 8, 8.1 hoặc 10 hoặc phiên bản Ultimate của Windows 7. Nhưng hệ điều hành “kernel” Windows 8.1 bao gồm tính năng “Mã hóa thiết bị” để truy cập các thiết bị được mã hóa.

Vì bật BitLocker mở Bảng điều khiển và đi tới Hệ thống và bảo mật - Mã hóa ổ đĩa bằng BitLocker. Bạn cũng có thể mở Windows Explorer, nhấp chuột phải vào ổ đĩa và chọn Enable BitLocker. Nếu tùy chọn này không có trong menu thì bạn có phiên bản Windows không được hỗ trợ.

Bấm vào tùy chọn Enable BitLocker trên ổ đĩa hệ thống, bất kỳ phân vùng logic hoặc thiết bị di động nào để kích hoạt mã hóa. Đĩa động không thể được mã hóa bằng BitLocker.

Có hai loại mã hóa BitLocker để kích hoạt:

- Đối với phân vùng hợp lý. Cho phép bạn mã hóa mọi ổ đĩa tích hợp, cả hệ thống và không. Khi bạn bật máy tính, bộ nạp khởi động sẽ khởi động Windows từ Phần hệ thống Dành riêng và cung cấp phương thức mở khóa - ví dụ: mật khẩu. BitLocker sau đó sẽ giải mã ổ đĩa và khởi động Windows. Quá trình mã hóa/giải mã sẽ diễn ra nhanh chóng và bạn sẽ vận hành hệ thống theo cách tương tự như trước khi kích hoạt mã hóa. Bạn cũng có thể mã hóa các ổ đĩa khác trên máy tính của mình chứ không chỉ ổ đĩa hệ điều hành. Mật khẩu truy cập sẽ cần phải được nhập vào lần đầu tiên bạn truy cập vào đĩa như vậy.

- Vì thiết bị bên ngoài : Các thiết bị lưu trữ ngoài như ổ flash USB và ổ cứng ngoài có thể được mã hóa bằng BitLocker To Go. Bạn sẽ được nhắc nhập mật khẩu mở khóa khi kết nối ổ đĩa với máy tính. Người dùng không có mật khẩu sẽ không thể truy cập các tập tin trên đĩa.

Sử dụng BitLocker không có TPM

Nếu thiết bị của bạn không có Mô-đun nền tảng đáng tin cậy (TPM), thì khi bật BitLocker, bạn sẽ thấy thông báo:

“Thiết bị này không thể sử dụng Mô-đun nền tảng đáng tin cậy (TPM). Quản trị viên phải đặt cài đặt "Cho phép BitLocker không có TPM tương thích" trong chính sách - Yêu cầu xác thực khởi động bổ sung cho các ổ đĩa hệ điều hành.

Mã hóa ổ đĩa bằng Bitlocker theo mặc định yêu cầu TPM trên máy tính để bảo mật ổ đĩa hệ điều hành. Đây là một vi mạch được tích hợp trong bo mạch chủ của máy tính. BitLocker có thể lưu trữ khóa được mã hóa trong TPM vì điều này an toàn hơn nhiều so với việc lưu trữ khóa trên ổ cứng máy tính. Chip TPM sẽ chỉ cung cấp khóa mã hóa sau khi kiểm tra trạng thái của máy tính. Kẻ tấn công không thể chỉ ăn trộm ổ cứng máy tính của bạn hoặc tạo hình ảnh của đĩa được mã hóa rồi giải mã nó trên một máy tính khác.

Để bật mã hóa ổ đĩa mà không cần TPM, bạn phải có quyền quản trị viên. Bạn phải mở trình soạn thảo Nhóm địa phương chính sách bảo mật và thay đổi cài đặt cần thiết.

Nhấn phím Windows + R để chạy lệnh chạy, gõ gpedit.msc và nhấn Enter. Đi đến Chính sách « Máy tính cục bộ» – "Cấu hình máy tính" – "Mẫu hành chính" – "Thành phần Windows" – "Mã hóa ổ đĩa BitLocker"– “Đĩa hệ điều hành.” Bấm đúp vào tùy chọn “Cài đặt chính sách này cho phép bạn định cấu hình yêu cầu kiểm tra bổ sung tính xác thực khi ra mắt." Thay đổi giá trị thành Đã bật và đảm bảo hộp kiểm Cho phép BitLocker không có TPM tương thích được chọn, sau đó nhấp vào OK để lưu.

Chọn phương pháp mở khóa

Tiếp theo, bạn cần chỉ định cách mở khóa đĩa khi khởi động. Bạn có thể chọn các đường dẫn khác nhau để mở khóa ổ đĩa. Nếu máy tính của bạn không có TPM, bạn có thể mở khóa ổ đĩa bằng cách nhập mật khẩu hoặc lắp ổ flash USB đặc biệt hoạt động như một chìa khóa.

Nếu máy tính của bạn được trang bị TPM, bạn sẽ có sẵn các tùy chọn bổ sung. Ví dụ: bạn có thể thiết lập mở khóa tự động khi khởi động. Máy tính sẽ liên hệ với mô-đun TPM để lấy mật khẩu và sẽ tự động giải mã đĩa. Để tăng mức độ bảo mật, bạn có thể định cấu hình sử dụng mã PIN khi tải. Mã PIN sẽ được sử dụng để mã hóa an toàn chìa khóa mở ổ đĩa được lưu trữ trong TPM.

Chọn phương pháp mở khóa ưa thích của bạn và làm theo hướng dẫn để thiết lập thêm.

Lưu khóa khôi phục ở nơi an toàn

BitLocker sẽ cung cấp cho bạn khóa khôi phục trước khi mã hóa ổ đĩa. Khóa này sẽ mở khóa ổ đĩa được mã hóa nếu bạn mất mật khẩu. Ví dụ: bạn sẽ mất mật khẩu hoặc ổ flash USB được sử dụng làm chìa khóa hoặc mô-đun TPM sẽ ngừng hoạt động, v.v.

Bạn có thể lưu khóa vào một tệp, in và lưu trữ cùng với các tài liệu quan trọng, lưu vào ổ flash USB hoặc tải vào tài khoản trực tuyến Microsoft. Nếu bạn lưu khóa khôi phục vào tài khoản Microsoft của mình, bạn có thể truy cập khóa đó sau tại – https://onedrive.live.com/recoverykey. Đảm bảo rằng khóa này được lưu trữ an toàn để nếu ai đó có quyền truy cập vào nó, họ sẽ có thể giải mã ổ đĩa và có quyền truy cập vào các tệp của bạn. Sẽ rất hợp lý khi giữ nhiều bản sao của khóa này ở những nơi khác nhau, vì nếu bạn không có khóa và có điều gì đó xảy ra với phương thức mở khóa chính, các tệp được mã hóa của bạn sẽ bị mất vĩnh viễn.

Giải mã và mở khóa đĩa

Sau khi được bật, BitLocker sẽ tự động mã hóa các tệp mới khi chúng được thêm hoặc thay đổi, nhưng bạn có thể chọn những việc cần làm với các tệp đã có trên ổ đĩa của mình. Bạn chỉ có thể mã hóa không gian hiện đang bị chiếm dụng hoặc toàn bộ đĩa. Mã hóa toàn bộ đĩa mất nhiều thời gian hơn nhưng sẽ bảo vệ khỏi khả năng khôi phục nội dung của các tệp đã bị xóa. Nếu bạn đang thiết lập BitLocker trên máy tính mới, chỉ mã hóa dung lượng ổ đĩa đã sử dụng—việc này sẽ nhanh hơn. Nếu bạn đang thiết lập BitLocker trên máy tính mà bạn đã sử dụng trước đây thì bạn phải sử dụng mã hóa toàn bộ ổ đĩa.

Bạn sẽ được nhắc chạy quét hệ thống BitLocker và khởi động lại máy tính của mình. Khi bạn khởi động máy tính lần đầu tiên, đĩa sẽ được mã hóa. Biểu tượng BitLocker sẽ có sẵn trong khay hệ thống; nhấp vào biểu tượng đó để xem tiến trình. Bạn có thể sử dụng máy tính của mình trong khi ổ đĩa đang được mã hóa, nhưng quá trình này sẽ chậm hơn.

Sau khi khởi động lại máy tính, bạn sẽ thấy lời nhắc nhập mật khẩu BitLocker, mã PIN hoặc lời nhắc cắm khóa USB.

Nhấn Escape nếu bạn không thể mở khóa. Bạn sẽ được nhắc nhập khóa khôi phục của mình.

Nếu bạn chọn mã hóa ổ đĩa di động của mình bằng BitLocker To Go, bạn sẽ thấy một trình hướng dẫn tương tự nhưng ổ đĩa của bạn sẽ được mã hóa mà không yêu cầu khởi động lại hệ thống. Không ngắt kết nối thiết bị di động trong quá trình mã hóa.

Khi bạn kết nối ổ đĩa flash hoặc ổ đĩa ngoài được mã hóa với máy tính của mình, bạn sẽ được yêu cầu nhập mật khẩu để mở khóa. Ổ đĩa được bảo vệ bằng BitLocker có một biểu tượng đặc biệt trong Windows Explorer.

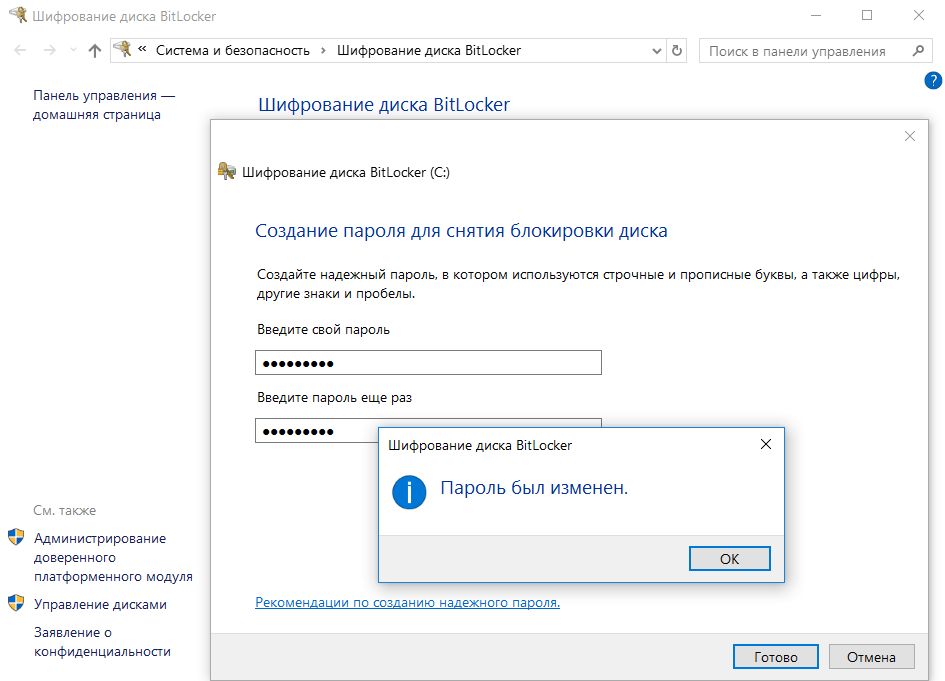

Bạn có thể quản lý các ổ đĩa được bảo vệ trong cửa sổ bảng điều khiển BitLocker – đổi mật khẩu, tắt BitLocker, thực hiện bản sao lưu khóa khôi phục và các hành động khác. Nhấp chuột phải vào ổ đĩa được mã hóa và chọn Enable BitLocker để vào Control Panel.

Bitlocker là một chương trình mã hóa xuất hiện lần đầu tiên trong Windows 7. Với sự trợ giúp của nó, bạn có thể mã hóa các ổ đĩa cứng (thậm chí cả phân vùng hệ thống), ổ flash USB và MicroSD. Nhưng thường xảy ra trường hợp người dùng quên mật khẩu để truy cập dữ liệu Bitlocker được mã hóa. Đọc cách mở khóa thông tin trên phương tiện được mã hóa trong khuôn khổ bài viết này.

Bản thân chương trình gợi ý các cách giải mã dữ liệu ở giai đoạn tạo khóa:

- Chuẩn bị ổ đĩa mà bạn muốn mã hóa. Nhấp chuột phải vào nó và chọn “Bật Bitlocker”.

- Chọn phương pháp mã hóa.

Thông thường, mật khẩu được đặt để mở khóa. Nếu bạn có đầu đọc thẻ thông minh USB với chip ISO 7816 thông thường, bạn có thể sử dụng nó để mở khóa.

Thông thường, mật khẩu được đặt để mở khóa. Nếu bạn có đầu đọc thẻ thông minh USB với chip ISO 7816 thông thường, bạn có thể sử dụng nó để mở khóa.  Để mã hóa, các tùy chọn có sẵn riêng biệt hoặc cả hai cùng một lúc.

Để mã hóa, các tùy chọn có sẵn riêng biệt hoặc cả hai cùng một lúc. - Trong bước tiếp theo, Trình hướng dẫn mã hóa ổ đĩa cung cấp các tùy chọn để lưu trữ khóa khôi phục. Tổng cộng có ba:

- Khi bạn đã chọn tùy chọn lưu khóa khôi phục, hãy chọn phần ổ đĩa mà bạn muốn giải mã.

- Trước khi quá trình mã hóa dữ liệu bắt đầu, một cửa sổ sẽ xuất hiện thông báo cho bạn về quy trình. Nhấp vào "Bắt đầu mã hóa".

- Đợi một thời gian cho đến khi thủ tục hoàn tất.

- Ổ đĩa hiện đã được mã hóa và sẽ yêu cầu mật khẩu (hoặc thẻ thông minh) khi kết nối lần đầu.

Quan trọng! Bạn có thể chọn phương thức mã hóa. Bitlocker hỗ trợ mã hóa XTS AES và AES-CBC 128 và 256 bit.

Thay đổi phương thức mã hóa ổ đĩa

Trong Local Group Policy Editor (không được hỗ trợ trên Windows 10 Home), bạn có thể chọn phương thức mã hóa cho ổ dữ liệu. Mặc định là XTS AES 128 bit cho ổ đĩa không thể tháo rời và AES-CBC 128 bit cho ổ cứng di động và ổ đĩa flash.

Để thay đổi phương thức mã hóa:

Sau khi thay đổi chính sách, Bitlocker sẽ có thể bảo vệ phương tiện mới bằng mật khẩu với các tham số đã chọn.

Làm thế nào để mở khóa?

Quá trình khóa cung cấp hai cách để có thêm quyền truy cập vào nội dung của ổ đĩa: mật khẩu và liên kết với thẻ thông minh. Nếu bạn quên mật khẩu hoặc mất quyền truy cập vào thẻ thông minh của mình (hay nói đúng hơn là hoàn toàn không sử dụng nó), tất cả những gì bạn phải làm là sử dụng khóa khôi phục. Khi bảo vệ ổ đĩa flash bằng mật khẩu, nó phải được tạo để bạn có thể tìm thấy nó:

- In trên một tờ giấy. Có lẽ bạn đã đặt nó cùng với những tài liệu quan trọng.

- Trong tài liệu văn bản (hoặc trên ổ flash USB nếu phân vùng hệ thống đã được mã hóa). Lắp ổ flash USB vào máy tính của bạn và làm theo hướng dẫn. Nếu khóa được lưu vào tệp văn bản, hãy đọc nó trên thiết bị không được mã hóa.

- TRONG tài khoản Microsoft. Đăng nhập vào hồ sơ của bạn trên trang web trong phần “Khóa khôi phục Bitlocker”.

Khi bạn đã tìm thấy khóa khôi phục:

- Nhấp chuột phải vào ổ đĩa bị khóa và chọn "Mở khóa ổ đĩa".

- Cửa sổ nhập mật khẩu Bitlocker sẽ xuất hiện ở góc trên bên phải màn hình. Nhấp vào "Tùy chọn nâng cao".

- Chọn Nhập khóa khôi phục.

- Sao chép hoặc viết lại khóa 48 chữ số và nhấp vào "Mở khóa".

- Sau đó, dữ liệu trên phương tiện sẽ có sẵn để đọc.

Nhiều người sử dụng tính năng mã hóa của Windows nhưng không phải ai cũng nghĩ đến tính bảo mật của phương pháp bảo vệ dữ liệu này. Hôm nay chúng ta sẽ nói về mã hóa Bitlocker và cố gắng tìm hiểu xem tính năng bảo vệ ổ đĩa Windows được triển khai tốt như thế nào.

Nhân tiện, bạn có thể đọc về cách thiết lập Bitlocker trong bài viết ““.

- Lời nói đầu

- Bitlocker hoạt động như thế nào?

- Lỗ hổng

- Khóa khôi phục

- Mở BitLocker

- BitLocker sẽ hoạt động

- Phần kết luận

Bài viết được viết nhằm mục đích nghiên cứu. Tất cả thông tin trong đó chỉ nhằm mục đích thông tin. Nó được gửi đến các chuyên gia bảo mật và những người muốn trở thành một chuyên gia.

Bitlocker hoạt động như thế nào?

Bitlocker là gì?

BitLocker là một tính năng mã hóa ổ đĩa gốc trong hệ điều hành. Hệ thống Windows 7, 8, 8.1, 10. Chức năng này cho phép bạn mã hóa an toàn dữ liệu bí mật trên máy tính của mình, cả trên ổ cứng HDD và SSD cũng như trên phương tiện di động.

BitLocker hoạt động như thế nào?

Độ tin cậy của BitLocker không nên được đánh giá bằng danh tiếng của AES. Một tiêu chuẩn mã hóa phổ biến có thể không có điểm yếu rõ ràng, nhưng việc triển khai nó trong các sản phẩm mật mã cụ thể thường có rất nhiều điểm yếu. Mã đầy đủ Microsoft không tiết lộ công nghệ BitLocker. Người ta chỉ biết rằng ở phiên bản khác nhau Windows nó dựa trên các sơ đồ khác nhau và những thay đổi không được nhận xét dưới bất kỳ hình thức nào. Hơn nữa, trong bản dựng 10586 của Windows 10, nó đơn giản biến mất và hai bản dựng sau đó nó lại xuất hiện. Tuy nhiên, điều đầu tiên trước tiên.

Phiên bản đầu tiên của BitLocker sử dụng chế độ chuỗi khối văn bản mã hóa (CBC). Ngay cả khi đó, những thiếu sót của nó vẫn rõ ràng: dễ tấn công một văn bản đã biết, khả năng chống lại các cuộc tấn công như thay thế, v.v. yếu. Vì vậy, Microsoft ngay lập tức quyết định tăng cường bảo vệ. Đã có trong Vista, thuật toán Elephant Diffuser đã được thêm vào sơ đồ AES-CBC, khiến việc so sánh trực tiếp các khối văn bản mã hóa trở nên khó khăn. Với nó, nội dung giống nhau của hai khu vực cho kết quả hoàn toàn khác nhau sau khi mã hóa bằng một khóa, điều này làm phức tạp việc tính toán mẫu tổng thể. Tuy nhiên, theo mặc định, khóa này ngắn - 128 bit. Thông qua các chính sách quản trị, nó có thể được mở rộng lên 256 bit, nhưng liệu điều đó có đáng làm không?

Đối với người dùng, sau khi thay đổi khóa, bên ngoài sẽ không có gì thay đổi - cả độ dài của mật khẩu đã nhập cũng như tốc độ thao tác chủ quan. Giống như hầu hết các hệ thống mã hóa toàn bộ đĩa, BitLocker sử dụng nhiều khóa... và không có khóa nào trong số đó hiển thị cho người dùng. Đây là sơ đồ của BitLocker.

- Khi BitLocker được kích hoạt, chuỗi bit chính được tạo bằng trình tạo số giả ngẫu nhiên. Đây là khóa mã hóa âm lượng - FVEK (khóa mã hóa âm lượng đầy đủ). Với điều này, nội dung của từng khu vực hiện đã được mã hóa.

- Đổi lại, FVEK được mã hóa bằng một khóa khác - VMK (khóa chính của ổ đĩa) - và được lưu trữ ở dạng mã hóa trong siêu dữ liệu của ổ đĩa.

- Bản thân VMK cũng được mã hóa nhưng theo những cách khác nhau tùy theo quyết định của người dùng.

- Trên các bo mạch chủ mới, khóa VMK được mã hóa theo mặc định bằng khóa SRK (khóa gốc lưu trữ), khóa này được lưu trữ trong một bộ xử lý mật mã riêng - một mô-đun nền tảng đáng tin cậy (TPM). Người dùng không có quyền truy cập vào nội dung TPM và nó là duy nhất cho mỗi máy tính.

- Nếu không có chip TPM riêng trên bo mạch thì thay vì SRK, mã PIN do người dùng nhập hoặc ổ flash USB theo yêu cầu với thông tin chính được ghi trước trên đó sẽ được sử dụng để mã hóa khóa VMK.

- Ngoài TPM hoặc ổ flash, bạn có thể bảo vệ khóa VMK bằng mật khẩu.

Như là sơ đồ chung BitLocker tiếp tục hoạt động trong Bản phát hành WindowsĐến thời điểm hiện tại. Tuy nhiên, phương pháp tạo khóa và chế độ mã hóa của BitLocker đã thay đổi. Vì vậy, vào tháng 10 năm 2014, Microsoft đã âm thầm loại bỏ thuật toán Elephant Diffuser bổ sung, chỉ để lại sơ đồ AES-CBC với những thiếu sót đã biết. Lúc đầu, không có tuyên bố chính thức nào được đưa ra về việc này. Mọi người chỉ đơn giản là được cung cấp một công nghệ mã hóa yếu có cùng tên dưới vỏ bọc là một bản cập nhật. Những lời giải thích mơ hồ cho bước này được đưa ra sau khi các nhà nghiên cứu độc lập nhận thấy sự đơn giản hóa trong BitLocker.

Về mặt chính thức, việc từ bỏ Elephant Diffuser là cần thiết để đảm bảo tuân thủ Yêu cầu của Windows Tiêu chuẩn xử lý thông tin liên bang (FIPS), nhưng một lập luận bác bỏ phiên bản này: Vista và Windows 7, sử dụng Elephant Diffuser, đã được bán mà không gặp vấn đề gì ở Mỹ.

Một lý do tưởng tượng khác để từ bỏ thuật toán bổ sung là thiếu khả năng tăng tốc phần cứng cho Elephant Diffuser và giảm tốc độ khi sử dụng nó. Tuy nhiên, trong những năm trước, khi bộ xử lý chậm hơn, tốc độ mã hóa ở mức độ nào đó vẫn đạt yêu cầu. Và AES tương tự đã được sử dụng rộng rãi ngay cả trước khi các bộ hướng dẫn riêng biệt và các chip chuyên dụng xuất hiện để tăng tốc nó. Theo thời gian, có thể tăng tốc phần cứng cho Elephant Diffuser hoặc ít nhất là cho khách hàng lựa chọn giữa tốc độ và bảo mật.

Cái kia trông thực tế hơn, phiên bản không chính thức. “Con voi” can thiệp vào việc nhân viên muốn đỡ tốn công sức giải mã đĩa khác và Microsoft sẵn sàng hợp tác với chính quyền ngay cả trong trường hợp yêu cầu của họ không hoàn toàn hợp pháp. Gián tiếp xác nhận thuyết âm mưu là trước Windows 8, khi tạo khóa mã hóa trong BitLocker, trình tạo số giả ngẫu nhiên được tích hợp trong Windows đã được sử dụng. Trong nhiều bản phát hành (nếu không phải tất cả) của Windows, đây là Dual_EC_DRBG - một “PRNG mạnh về mật mã” do Cơ quan An ninh Quốc gia Hoa Kỳ phát triển và chứa một số lỗ hổng cố hữu.

Tất nhiên, việc bí mật làm suy yếu tính năng mã hóa tích hợp đã gây ra làn sóng chỉ trích mạnh mẽ. Dưới áp lực của cô, Microsoft đã viết lại BitLocker một lần nữa, thay thế PRNG bằng CTR_DRBG trong các bản phát hành Windows mới. Ngoài ra, trong Windows 10 (bắt đầu từ bản dựng 1511), sơ đồ mã hóa mặc định là AES-XTS, không bị ảnh hưởng bởi thao tác đối với các khối văn bản mã hóa. TRONG bản dựng mới nhất“hàng tá” lỗi BitLocker đã biết khác đã được sửa, nhưng vấn đề chính Vẫn vậy. Nó vô lý đến mức khiến những đổi mới khác trở nên vô nghĩa. Đó là về về các nguyên tắc quản lý khóa.

Nhiệm vụ giải mã Ổ đĩa BitLocker Nó cũng đơn giản hóa sự thật rằng Microsoft đang tích cực quảng bá phương pháp thay thế khôi phục quyền truy cập vào dữ liệu thông qua Data Recovery Agent. Điểm nổi bật của “Tác nhân” là nó mã hóa các khóa mã hóa của tất cả các ổ đĩa trong mạng doanh nghiệp bằng một khóa truy cập duy nhất. Khi đã có nó, bạn có thể giải mã bất kỳ khóa nào và do đó, bất kỳ đĩa nào được sử dụng bởi cùng một công ty. Thoải mái? Có, đặc biệt là để hack.

Ý tưởng sử dụng một chìa khóa cho tất cả các ổ khóa đã bị xâm phạm nhiều lần nhưng nó vẫn tiếp tục được trả lại dưới hình thức này hay hình thức khác để thuận tiện. Đây là cách Ralph Leighton viết lại ký ức của Richard Feynman về một tình tiết đặc trưng trong công trình của ông về Dự án Manhattan tại Phòng thí nghiệm Los Alamos: “... Tôi đã mở ba chiếc két - và cả ba chiếc đều có cùng một tổ hợp. Tôi đã giải quyết tất cả: Tôi mở két đựng tất cả bí mật của bom nguyên tử - công nghệ sản xuất plutonium, mô tả quá trình tinh chế, thông tin về lượng vật liệu cần thiết, cách thức hoạt động của bom, cách tạo ra neutron, quả bom hoạt động như thế nào, kích thước của nó như thế nào - tóm lại là tất cả mọi thứ mà họ đã biết ở Los Alamos, cả căn bếp!

BitLocker phần nào gợi nhớ đến thiết kế an toàn được mô tả trong một đoạn khác của cuốn sách Chắc chắn bạn đang đùa, ông Feynman! Chiếc két sắt ấn tượng nhất trong phòng thí nghiệm tối mật cũng có lỗ hổng tương tự như một chiếc tủ hồ sơ đơn giản. “...Ông ấy là một đại tá, và ông ấy có một chiếc két sắt hai cửa phức tạp hơn nhiều với tay cầm lớn có thể kéo bốn thanh thép dày 3/4 inch ra khỏi khung. Tôi kiểm tra mặt sau của một trong những cánh cửa bằng đồng hùng vĩ và phát hiện ra rằng mặt số kỹ thuật số được kết nối với một chiếc khóa nhỏ trông giống hệt chiếc khóa trên chiếc tủ Los Alamos của tôi. Rõ ràng là hệ thống đòn bẩy phụ thuộc vào cùng một thanh nhỏ để khóa tủ hồ sơ... Tôi bắt đầu quay ngẫu nhiên, giả vờ đang làm gì đó. Hai phút sau - nhấp chuột! - két sắt đã mở. Khi cửa an toàn hoặc ngăn kéo trên cùng của tủ hồ sơ mở, rất dễ tìm thấy mã số. Đây chính xác là những gì tôi đã làm khi bạn đọc báo cáo của tôi, chỉ để chứng minh cho bạn thấy sự nguy hiểm.”

Bản thân các thùng chứa tiền điện tử BitLocker khá an toàn. Nếu họ mang đến cho bạn một ổ đĩa flash không biết từ đâu đến, được mã hóa bằng BitLocker To Go, thì bạn khó có thể giải mã nó trong thời gian có thể chấp nhận được. Tuy nhiên, kịch bản thực tế của việc sử dụng ổ đĩa được mã hóa và phương tiện di động có rất nhiều lỗ hổng có thể dễ dàng khai thác để vượt qua BitLocker.

Lỗ hổng BitLocker

Chắc hẳn bạn đã nhận thấy rằng khi kích hoạt Bitlocker lần đầu tiên, bạn phải chờ rất lâu. Điều này không có gì đáng ngạc nhiên - quá trình mã hóa từng khu vực có thể mất vài giờ, bởi vì ngay cả khi đọc tất cả các khối terabyte HDD nhanh hơn thất bại. Tuy nhiên, việc vô hiệu hóa BitLocker gần như là ngay lập tức - làm sao có thể được?

Thực tế là khi bị vô hiệu hóa, Bitlocker không giải mã được dữ liệu. Tất cả các lĩnh vực sẽ vẫn được mã hóa bằng khóa FVEK. Đơn giản, quyền truy cập vào khóa này sẽ không còn bị giới hạn dưới bất kỳ hình thức nào. Tất cả các bước kiểm tra sẽ bị vô hiệu hóa và VMK sẽ vẫn được ghi lại trong siêu dữ liệu ở dạng văn bản rõ ràng. Mỗi khi bạn bật máy tính, bộ tải khởi động hệ điều hành sẽ đọc VMK (không cần kiểm tra TPM, yêu cầu khóa trên ổ đĩa flash hoặc mật khẩu), tự động giải mã FVEK bằng nó và sau đó tất cả các tệp khi chúng được truy cập. Đối với người dùng, mọi thứ sẽ như thế nào sự vắng mặt hoàn toàn mã hóa, nhưng người chú ý nhất có thể nhận thấy hiệu suất giảm nhẹ hệ thống con đĩa. Chính xác hơn, tốc độ không tăng sau khi tắt mã hóa.

Có điều gì đó thú vị khác về kế hoạch này. Mặc dù tên là (công nghệ mã hóa toàn bộ đĩa), một số dữ liệu sử dụng BitLocker vẫn chưa được mã hóa. MBR và BS vẫn mở (trừ khi đĩa được khởi tạo trong GPT), thành phần xấu và siêu dữ liệu. Bộ nạp khởi động mở mang lại không gian cho trí tưởng tượng. Các khu vực giả xấu thuận tiện cho việc ẩn phần mềm độc hại khác và siêu dữ liệu chứa rất nhiều điều thú vị, bao gồm cả bản sao của khóa. Nếu Bitlocker đang hoạt động thì chúng sẽ được mã hóa (nhưng yếu hơn FVEK mã hóa nội dung của các cung) và nếu nó bị vô hiệu hóa, chúng sẽ chỉ nằm yên. Đây đều là những vectơ tấn công tiềm năng. Chúng có tiềm năng bởi vì ngoài chúng ra, còn có những cái đơn giản hơn và phổ quát hơn nhiều.

Khóa khôi phục Bitlocker

Ngoài FVEK, VMK và SRK, BitLocker còn sử dụng một loại khóa khác được tạo “để đề phòng”. Đây là các khóa khôi phục, là một phương tiện tấn công phổ biến khác. Người dùng sợ quên mật khẩu và mất quyền truy cập vào hệ thống, và chính Windows cũng khuyến nghị họ nên đăng nhập khẩn cấp. Để thực hiện việc này, trình hướng dẫn mã hóa BitLocker trên giai đoạn cuối nhắc bạn tạo khóa khôi phục. Không thể từ chối sự sáng tạo của nó. Bạn chỉ có thể chọn một trong các tùy chọn xuất chính, mỗi tùy chọn đều rất dễ bị tấn công.

Trong cài đặt mặc định, khóa được xuất dưới dạng tệp văn bản đơn giản với tên dễ nhận biết: “Khóa khôi phục BitLocker #”, trong đó ID máy tính được viết thay vì # (vâng, ngay trong tên tệp!). Bản thân chìa khóa trông như thế này.

Nếu bạn quên (hoặc chưa bao giờ biết) thông tin đã chỉ định Mật khẩu BitLocker, sau đó chỉ cần tìm tệp có khóa khôi phục. Chắc chắn nó sẽ được lưu trong số các tài liệu người dùng hiện tại hoặc trên ổ đĩa flash của anh ấy. Có thể nó thậm chí còn được in trên một tờ giấy, như Microsoft khuyến nghị.

Để nhanh chóng xác định vị trí khóa khôi phục, bạn nên giới hạn tìm kiếm theo phần mở rộng (txt), ngày tạo (nếu bạn biết gần đúng thời điểm BitLocker có thể được bật) và kích thước tệp (1388 byte nếu tệp không được chỉnh sửa). Khi bạn tìm thấy khóa khôi phục, hãy sao chép nó. Với nó, bạn có thể bỏ qua ủy quyền BitLocker tiêu chuẩn bất cứ lúc nào. Để thực hiện việc này, chỉ cần nhấn Esc và nhập khóa khôi phục. Bạn sẽ đăng nhập mà không gặp bất kỳ sự cố nào và thậm chí có thể thay đổi mật khẩu BitLocker của mình thành mật khẩu tùy chỉnh mà không cần chỉ định mật khẩu cũ!

Mở BitLocker

Mở BitLocker

Thực tế mật mã hệ thống là sự dung hòa giữa sự thuận tiện, tốc độ và độ tin cậy. Nó phải cung cấp các quy trình mã hóa minh bạch với khả năng giải mã nhanh chóng, các phương pháp khôi phục mật khẩu đã quên và thao tác thuận tiện với các khóa. Tất cả điều này làm suy yếu bất kỳ hệ thống nào, bất kể nó dựa trên thuật toán mạnh nào. Vì vậy, không cần thiết phải tìm kiếm các lỗ hổng trực tiếp trong thuật toán Rijndael hoặc trong các sơ đồ khác nhau của tiêu chuẩn AES. Việc phát hiện chúng trong các chi tiết cụ thể của việc triển khai cụ thể sẽ dễ dàng hơn nhiều.

Trong trường hợp của Microsoft, “những chi tiết cụ thể” như vậy là đủ. Ví dụ: các bản sao của khóa BitLocker được gửi tới SkyDrive và được lưu vào Active Directory theo mặc định.

Chà, nếu bạn làm mất chúng thì sao... hoặc Đặc vụ Smith hỏi. Thật bất tiện khi để khách hàng phải chờ đợi và thậm chí còn hơn thế nữa đối với một đại lý. Vì lý do này so sánh sức mạnh mật mã AES-XTS và AES-CBC với Bộ khuếch tán hình voi mờ dần trong nền, cũng như các đề xuất tăng độ dài khóa. Dù có kéo dài bao lâu thì kẻ tấn công cũng sẽ dễ dàng lấy được nó không được mã hóa hình thức .

Lấy khóa ký quỹ từ tài khoản Microsoft hoặc AD là phương pháp chính để phá BitLocker. Nếu người dùng chưa đăng ký tài khoản trên đám mây của Microsoft và máy tính của anh ta không nằm trên một miền thì vẫn sẽ có cách để trích xuất khóa mã hóa. Trong quá trình hoạt động bình thường, các bản sao mở của chúng luôn được lưu trong bộ nhớ truy cập tạm thời(nếu không sẽ không có "mã hóa minh bạch"). Điều này có nghĩa là chúng có sẵn trong tệp kết xuất và ngủ đông của nó.

Tại sao chúng lại được lưu trữ ở đó?

Nghe có vẻ buồn cười - để thuận tiện. BitLocker được thiết kế để chỉ bảo vệ khỏi các cuộc tấn công ngoại tuyến. Chúng luôn đi kèm với việc khởi động lại và kết nối đĩa với hệ điều hành khác, dẫn đến việc xóa RAM. Tuy nhiên, trong cài đặt mặc định, HĐH sẽ loại bỏ RAM khi xảy ra lỗi (có thể được kích hoạt) và ghi toàn bộ nội dung của nó vào tệp ngủ đông mỗi khi máy tính chuyển sang chế độ ngủ sâu. Do đó, nếu gần đây bạn đã đăng nhập vào Windows khi bật BitLocker, rất có thể bạn sẽ nhận được một bản sao được giải mã của khóa VMK và sử dụng nó để giải mã FVEK cũng như chính dữ liệu dọc theo chuỗi.

Chúng ta kiểm tra nhé? Tất cả các phương pháp hack BitLocker được mô tả ở trên được tập hợp trong một chương trình - do công ty trong nước Elcomsoft phát triển. Nó có thể tự động truy xuất các khóa mã hóa và gắn các ổ đĩa được mã hóa dưới dạng đĩa ảo, giải mã chúng một cách nhanh chóng.

Ngoài ra, EFDD còn triển khai một cách không hề đơn giản khác để lấy khóa - tấn công qua cổng FireWire, cách này được khuyến khích sử dụng trong trường hợp không thể chạy phần mềm của bạn trên máy tính bị tấn công. Chúng tôi luôn cài đặt chính chương trình EFDD trên máy tính của mình và trên máy tính mà chúng tôi đang hack, chúng tôi cố gắng thực hiện các bước cần thiết tối thiểu.

Ví dụ: hãy chạy Hệ thống thử nghiệm với BitLocker đang hoạt động và “vô hình”, chúng tôi sẽ tạo kết xuất bộ nhớ. Vì vậy, chúng tôi sẽ mô phỏng tình huống trong đó một đồng nghiệp ra ngoài ăn trưa và không khóa máy tính của anh ấy. Chúng tôi khởi chạy nó và chưa đầy một phút chúng tôi nhận được bãi chứa đầy trong một tệp có phần mở rộng .mem và kích thước tương ứng với dung lượng RAM được cài đặt trên máy tính của nạn nhân.

Ví dụ: hãy chạy Hệ thống thử nghiệm với BitLocker đang hoạt động và “vô hình”, chúng tôi sẽ tạo kết xuất bộ nhớ. Vì vậy, chúng tôi sẽ mô phỏng tình huống trong đó một đồng nghiệp ra ngoài ăn trưa và không khóa máy tính của anh ấy. Chúng tôi khởi chạy nó và chưa đầy một phút chúng tôi nhận được bãi chứa đầy trong một tệp có phần mở rộng .mem và kích thước tương ứng với dung lượng RAM được cài đặt trên máy tính của nạn nhân.

Cách tạo bãi rác - bởi nhìn chung không quan trọng Bất kể phần mở rộng nào nó sẽ hoạt động tập tin nhị phân, sau đó sẽ được EFDD tự động phân tích để tìm kiếm khóa.

Cách tạo bãi rác - bởi nhìn chung không quan trọng Bất kể phần mở rộng nào nó sẽ hoạt động tập tin nhị phân, sau đó sẽ được EFDD tự động phân tích để tìm kiếm khóa.

Chúng tôi ghi kết xuất vào ổ đĩa flash hoặc chuyển nó qua mạng, sau đó chúng tôi ngồi xuống máy tính và khởi chạy EFDD.

Chọn tùy chọn “Trích xuất khóa” và nhập đường dẫn đến tệp kết xuất bộ nhớ làm nguồn khóa.

Chọn tùy chọn “Trích xuất khóa” và nhập đường dẫn đến tệp kết xuất bộ nhớ làm nguồn khóa.

BitLocker là một vùng chứa mật mã điển hình, như PGP Disk hoặc TrueCrypt. Bản thân những thùng chứa này tỏ ra khá đáng tin cậy, nhưng ứng dụng kháchĐể làm việc với chúng trong Windows, chúng rải các khóa mã hóa vào RAM. Vì vậy, EFDD thực hiện một kịch bản tấn công phổ quát. Chương trình ngay lập tức tìm thấy các khóa mã hóa từ cả ba loại vùng chứa tiền điện tử phổ biến. Vì vậy, bạn có thể đánh dấu tất cả các ô trong trường hợp nạn nhân bí mật sử dụng PGP!

BitLocker là một vùng chứa mật mã điển hình, như PGP Disk hoặc TrueCrypt. Bản thân những thùng chứa này tỏ ra khá đáng tin cậy, nhưng ứng dụng kháchĐể làm việc với chúng trong Windows, chúng rải các khóa mã hóa vào RAM. Vì vậy, EFDD thực hiện một kịch bản tấn công phổ quát. Chương trình ngay lập tức tìm thấy các khóa mã hóa từ cả ba loại vùng chứa tiền điện tử phổ biến. Vì vậy, bạn có thể đánh dấu tất cả các ô trong trường hợp nạn nhân bí mật sử dụng PGP!

Sau vài giây, Elcomsoft Forensic Disk Decryptor hiển thị tất cả các khóa được tìm thấy trong cửa sổ của nó. Để thuận tiện, bạn có thể lưu chúng vào một tệp - điều này sẽ hữu ích trong tương lai.

Sau vài giây, Elcomsoft Forensic Disk Decryptor hiển thị tất cả các khóa được tìm thấy trong cửa sổ của nó. Để thuận tiện, bạn có thể lưu chúng vào một tệp - điều này sẽ hữu ích trong tương lai.

Bây giờ BitLocker không còn là vấn đề nữa! Bạn có thể thực hiện một cuộc tấn công ngoại tuyến cổ điển - ví dụ: tháo ổ cứng và sao chép nội dung của nó. Để thực hiện việc này, chỉ cần kết nối nó với máy tính của bạn và chạy EFDD ở chế độ "giải mã hoặc gắn đĩa".

Bây giờ BitLocker không còn là vấn đề nữa! Bạn có thể thực hiện một cuộc tấn công ngoại tuyến cổ điển - ví dụ: tháo ổ cứng và sao chép nội dung của nó. Để thực hiện việc này, chỉ cần kết nối nó với máy tính của bạn và chạy EFDD ở chế độ "giải mã hoặc gắn đĩa".

Sau khi chỉ định đường dẫn đến các tệp bằng khóa đã lưu, EFDD, theo lựa chọn của bạn, sẽ thực hiện giải mã toàn bộ ổ đĩa hoặc ngay lập tức mở nó dưới dạng đĩa ảo. Trong trường hợp sau, các tập tin được giải mã khi chúng được truy cập. Trong mọi trường hợp, không có thay đổi nào được thực hiện đối với tập gốc, vì vậy ngày hôm sau bạn có thể trả lại tập đó như không có chuyện gì xảy ra. Làm việc với EFDD diễn ra mà không có dấu vết và chỉ với các bản sao dữ liệu và do đó vẫn vô hình.

Sau khi chỉ định đường dẫn đến các tệp bằng khóa đã lưu, EFDD, theo lựa chọn của bạn, sẽ thực hiện giải mã toàn bộ ổ đĩa hoặc ngay lập tức mở nó dưới dạng đĩa ảo. Trong trường hợp sau, các tập tin được giải mã khi chúng được truy cập. Trong mọi trường hợp, không có thay đổi nào được thực hiện đối với tập gốc, vì vậy ngày hôm sau bạn có thể trả lại tập đó như không có chuyện gì xảy ra. Làm việc với EFDD diễn ra mà không có dấu vết và chỉ với các bản sao dữ liệu và do đó vẫn vô hình.

BitLocker sẽ hoạt động

Bắt đầu với số bảy trong Windows, có thể mã hóa ổ đĩa flash, USB-HDD và các loại khác phương tiện truyền thông bên ngoài. Một công nghệ có tên BitLocker To Go mã hóa ổ đĩa di động giống như các đĩa cục bộ. Mã hóa được kích hoạt bởi đoạn thích hợp trong danh mục"Nhạc trưởng".

Đối với các ổ đĩa mới, bạn chỉ có thể sử dụng mã hóa cho vùng bị chiếm dụng - dù sao, không gian trống của phân vùng chứa đầy các số 0 và không có gì để ẩn ở đó. Nếu ổ đĩa đã được sử dụng, bạn nên kích hoạt mã hóa toàn bộ trên ổ đĩa đó. Nếu không, vị trí được đánh dấu là miễn phí sẽ vẫn không được mã hóa. Nó có thể chứa mới mở gần đây tập tin đã xóa, vẫn chưa được ghi đè.

Đối với các ổ đĩa mới, bạn chỉ có thể sử dụng mã hóa cho vùng bị chiếm dụng - dù sao, không gian trống của phân vùng chứa đầy các số 0 và không có gì để ẩn ở đó. Nếu ổ đĩa đã được sử dụng, bạn nên kích hoạt mã hóa toàn bộ trên ổ đĩa đó. Nếu không, vị trí được đánh dấu là miễn phí sẽ vẫn không được mã hóa. Nó có thể chứa mới mở gần đây tập tin đã xóa, vẫn chưa được ghi đè.

Ngay cả việc mã hóa nhanh chỉ khu vực bị chiếm đóng cũng mất từ vài phút đến vài giờ. Thời gian này phụ thuộc vào lượng dữ liệu, băng thông giao diện, đặc điểm ổ đĩa và tốc độ tính toán mật mã của bộ xử lý. Vì mã hóa đi kèm với nén nên dung lượng trống trên đĩa được mã hóa thường tăng nhẹ.

Ngay cả việc mã hóa nhanh chỉ khu vực bị chiếm đóng cũng mất từ vài phút đến vài giờ. Thời gian này phụ thuộc vào lượng dữ liệu, băng thông giao diện, đặc điểm ổ đĩa và tốc độ tính toán mật mã của bộ xử lý. Vì mã hóa đi kèm với nén nên dung lượng trống trên đĩa được mã hóa thường tăng nhẹ.

Lần tới khi bạn kết nối ổ đĩa flash được mã hóa với bất kỳ máy tính nào chạy Windows 7 trở lên, trình hướng dẫn BitLocker sẽ tự động được gọi để mở khóa ổ đĩa. Trong Explorer, trước khi mở khóa, nó sẽ được hiển thị dưới dạng đĩa bị khóa.

Tại đây, bạn có thể sử dụng cả hai tùy chọn đã được thảo luận để bỏ qua BitLocker (ví dụ: tìm kiếm khóa VMK trong tệp kết xuất bộ nhớ hoặc tệp ngủ đông), cũng như các tùy chọn mới liên quan đến khóa khôi phục.

Tại đây, bạn có thể sử dụng cả hai tùy chọn đã được thảo luận để bỏ qua BitLocker (ví dụ: tìm kiếm khóa VMK trong tệp kết xuất bộ nhớ hoặc tệp ngủ đông), cũng như các tùy chọn mới liên quan đến khóa khôi phục.

Nếu bạn không biết mật khẩu nhưng tìm được một trong các khóa (thủ công hoặc sử dụng EFDD), thì có hai tùy chọn chính để truy cập vào ổ flash được mã hóa:

- sử dụng trình hướng dẫn BitLocker tích hợp sẵn để làm việc trực tiếp với một ổ đĩa flash;

- sử dụng EFDD cho bảng điểm đầy đủổ đĩa flash và tạo hình ảnh theo từng khu vực của nó.

Tùy chọn đầu tiên cho phép bạn truy cập ngay vào các tệp được ghi trên ổ đĩa flash, sao chép hoặc thay đổi chúng, đồng thời ghi tệp của riêng bạn. Tùy chọn thứ hai mất nhiều thời gian hơn (từ nửa giờ), nhưng có những ưu điểm. Hình ảnh theo từng khu vực được giải mã cho phép bạn thực hiện thêm phân tích tinh tế hơn về hệ thống tệp ở cấp độ phòng thí nghiệm pháp y. Trong trường hợp này, bản thân ổ đĩa flash không còn cần thiết nữa và có thể được trả lại không thay đổi.

Tùy chọn đầu tiên cho phép bạn truy cập ngay vào các tệp được ghi trên ổ đĩa flash, sao chép hoặc thay đổi chúng, đồng thời ghi tệp của riêng bạn. Tùy chọn thứ hai mất nhiều thời gian hơn (từ nửa giờ), nhưng có những ưu điểm. Hình ảnh theo từng khu vực được giải mã cho phép bạn thực hiện thêm phân tích tinh tế hơn về hệ thống tệp ở cấp độ phòng thí nghiệm pháp y. Trong trường hợp này, bản thân ổ đĩa flash không còn cần thiết nữa và có thể được trả lại không thay đổi.

Hình ảnh thu được có thể được mở ngay lập tức trong bất kỳ chương trình nào hỗ trợ định dạng IMA hoặc được chuyển đổi lần đầu sang định dạng khác (ví dụ: sử dụng UltraISO).

Hình ảnh thu được có thể được mở ngay lập tức trong bất kỳ chương trình nào hỗ trợ định dạng IMA hoặc được chuyển đổi lần đầu sang định dạng khác (ví dụ: sử dụng UltraISO).

Tất nhiên, ngoài việc phát hiện khóa khôi phục cho BitLocker2Go, EFDD còn hỗ trợ tất cả các phương pháp bỏ qua BitLocker khác. Chỉ cần xem qua tất cả các tùy chọn có sẵn liên tiếp cho đến khi bạn tìm thấy khóa thuộc bất kỳ loại nào. Phần còn lại (tối đa FVEK) sẽ được giải mã dọc theo chuỗi và bạn sẽ nhận được toàn quyền truy cập vào đĩa.

Tất nhiên, ngoài việc phát hiện khóa khôi phục cho BitLocker2Go, EFDD còn hỗ trợ tất cả các phương pháp bỏ qua BitLocker khác. Chỉ cần xem qua tất cả các tùy chọn có sẵn liên tiếp cho đến khi bạn tìm thấy khóa thuộc bất kỳ loại nào. Phần còn lại (tối đa FVEK) sẽ được giải mã dọc theo chuỗi và bạn sẽ nhận được toàn quyền truy cập vào đĩa.

Phần kết luận

Công nghệ mã hóa toàn bộ đĩa BitLocker khác nhau giữa các phiên bản Windows. Sau khi cấu hình đầy đủ, nó cho phép bạn tạo các thùng chứa tiền điện tử có sức mạnh tương đương về mặt lý thuyết với TrueCrypt hoặc PGP. Tuy nhiên, cơ chế làm việc với các phím được tích hợp trong Windows đã loại bỏ mọi thủ thuật thuật toán. Cụ thể, khóa VMK dùng để giải mã khóa chính trong BitLocker được khôi phục bằng EFDD trong vài giây sau một bản sao ký quỹ, kết xuất bộ nhớ, tệp ngủ đông hoặc tấn công cổng FireWire.

Sau khi có chìa khóa, bạn có thể thực hiện một cuộc tấn công ngoại tuyến cổ điển, lặng lẽ sao chép và tự động giải mã tất cả dữ liệu trên ổ đĩa “được bảo vệ”. Do đó, chỉ nên sử dụng BitLocker kết hợp với các phương tiện bảo vệ khác: được mã hóa hệ thống tập tin(EFS), Dịch vụ quản lý quyền (RMS), kiểm soát khởi chạy chương trình, kiểm soát kết nối và cài đặt thiết bị, cũng như các chính sách địa phương nghiêm ngặt hơn và các biện pháp bảo mật chung.

Bài viết sử dụng tài liệu từ trang: (84ckf1r3), .

Theo các chuyên gia, trộm cắp laptop là một trong những vấn đề nhức nhối trong lĩnh vực bảo mật. bảo mật thông tin(IB).

Không giống như các mối đe dọa bảo mật thông tin khác, bản chất của vấn đề “máy tính xách tay bị đánh cắp” hoặc “ổ đĩa flash bị đánh cắp” khá nguyên thủy. Và nếu giá của những thiết bị bị thiếu hiếm khi vượt quá vài nghìn đô la Mỹ thì giá trị của thông tin được lưu trữ trên chúng thường được tính bằng hàng triệu.

Theo Dell và Viện Ponemon, chỉ tính riêng tại các sân bay Mỹ mỗi năm đã có 637.000 máy tính xách tay bị thất lạc. Chỉ cần tưởng tượng có bao nhiêu ổ đĩa flash bị mất, vì chúng nhỏ hơn nhiều và việc vô tình làm rơi ổ đĩa flash cũng dễ như bóc vỏ quả lê.

Khi một chiếc máy tính xách tay của người quản lý cấp cao của một công ty lớn bị mất tích, thiệt hại từ một vụ trộm như vậy có thể lên tới hàng chục triệu đô la.

Làm thế nào để bảo vệ bản thân và công ty của bạn?

Chúng tôi tiếp tục loạt bài viết về Bảo mật Windows lãnh địa. Trong bài viết đầu tiên của loạt bài này, chúng ta đã nói về việc thiết lập lối vào an toànđến miền và trong phần thứ hai - về cài đặt chuyển giao an toàn dữ liệu trong ứng dụng thư khách:

Trong bài viết này, chúng tôi sẽ nói về việc thiết lập mã hóa thông tin được lưu trữ trên ổ cứng của bạn. Bạn sẽ hiểu cách đảm bảo rằng không ai ngoài bạn có thể đọc được thông tin được lưu trữ trên máy tính của bạn.

Ít người biết rằng Windows có sẵn những công cụ giúp bạn lưu trữ thông tin một cách an toàn. Hãy xem xét một trong số họ.

Chắc hẳn một số bạn đã từng nghe đến từ “BitLocker”. Chúng ta hãy tìm hiểu nó là gì.

BitLocker là gì?

BitLocker (gọi chính xác là BitLocker Drive Encryption) là công nghệ mã hóa nội dung ổ đĩa máy tính do Microsoft phát triển. Nó xuất hiện lần đầu tiên trong Windows Vista.

Sử dụng BitLocker, có thể mã hóa ổ đĩa cứng, nhưng sau đó, trong Windows 7, một công nghệ tương tự, BitLocker To Go, đã xuất hiện, được thiết kế để mã hóa ổ đĩa di động và ổ đĩa flash.

BitLocker là tiêu chuẩn Windows chuyên nghiệp và các phiên bản máy chủ của Windows, có nghĩa là trong hầu hết các trường hợp sử dụng của công ty nó đã có sẵn rồi. Nếu không, bạn sẽ cần nâng cấp giấy phép Windows của mình lên Chuyên nghiệp.

BitLocker hoạt động như thế nào?

Công nghệ này dựa trên mã hóa toàn bộ khối lượng được thực hiện bằng cách sử dụng thuật toán AES (Mã hóa nâng cao Tiêu chuẩn). Khóa mã hóa phải được lưu trữ an toàn và BitLocker có một số cơ chế cho việc này.

Phương pháp đơn giản nhất nhưng đồng thời không an toàn nhất là mật khẩu. Khóa được lấy từ mật khẩu theo cùng một cách mọi lúc và theo đó, nếu ai đó tìm ra mật khẩu của bạn thì khóa mã hóa sẽ được biết.

Để tránh lưu trữ khóa ở dạng văn bản rõ ràng, khóa có thể được mã hóa trong TPM (Mô-đun nền tảng đáng tin cậy) hoặc trên mã thông báo mật mã hoặc thẻ thông minh hỗ trợ Thuật toán RSA 2048.

TPM là con chip được thiết kế để thực hiện các chức năng cơ bản liên quan đến bảo mật, chủ yếu sử dụng khóa mã hóa.

Mô-đun TPM thường được cài đặt trên bo mạch chủ máy tính, tuy nhiên, rất khó mua một máy tính có mô-đun TPM tích hợp ở Nga vì việc nhập khẩu các thiết bị không có thông báo của FSB vào nước ta bị cấm.

Sử dụng thẻ thông minh hoặc mã thông báo để mở khóa ổ đĩa là một trong những cách tốt nhất cách an toàn, cho phép bạn kiểm soát ai đã hoàn thành một quy trình nhất định và khi nào. Để tháo khóa trong trường hợp này, bạn cần có cả thẻ thông minh và mã PIN cho nó.

Cách BitLocker hoạt động:

- Khi BitLocker được kích hoạt, chuỗi bit chính được tạo bằng trình tạo số giả ngẫu nhiên. Đây là khóa mã hóa âm lượng - FVEK (khóa mã hóa âm lượng đầy đủ). Nó mã hóa nội dung của từng lĩnh vực. Khóa FVEK được giữ ở mức bảo mật nghiêm ngặt nhất.

- FVEK được mã hóa bằng VMK (khóa chính âm lượng). Khóa FVEK (được mã hóa bằng khóa VMK) được lưu trữ trên đĩa cùng với siêu dữ liệu ổ đĩa. Tuy nhiên, nó sẽ không bao giờ xuất hiện trên đĩa ở dạng đã được giải mã.

- Bản thân VMK cũng được mã hóa. Người dùng chọn phương thức mã hóa.

- Khóa VMK theo mặc định được mã hóa bằng khóa SRK (khóa gốc lưu trữ), khóa này được lưu trữ trên thẻ hoặc mã thông báo mật mã thông minh. Điều này xảy ra theo cách tương tự với TPM.

Nhân tiện, khóa mã hóa ổ đĩa hệ thống trong BitLocker không thể được bảo vệ bằng thẻ thông minh hoặc mã thông báo. Điều này là do các thư viện từ nhà cung cấp được sử dụng để truy cập thẻ thông minh và mã thông báo, và tất nhiên, chúng không có sẵn trước khi tải HĐH.

Nếu không có TPM thì BitLocker đề nghị lưu khóa phân vùng hệ thống trên ổ flash USB, tất nhiên, đó không phải là ý tưởng hay nhất. Nếu hệ thống của bạn không có TPM, chúng tôi khuyên bạn không nên mã hóa ổ đĩa hệ thống.

Nói chung, mã hóa ổ đĩa hệ thống là một ý tưởng tồi. Tại cài đặt đúng tất cả dữ liệu quan trọng được lưu trữ riêng biệt với dữ liệu hệ thống. Điều này ít nhất thuận tiện hơn theo quan điểm của họ Dự trữ bản sao. Cộng với mã hóa tập tin hệ thống làm giảm hiệu suất của toàn bộ hệ thống và hoạt động của đĩa hệ thống không được mã hóa với các tệp được mã hóa diễn ra mà không bị giảm tốc độ. - Khóa mã hóa cho các ổ đĩa di động và không thuộc hệ thống khác có thể được bảo vệ bằng thẻ thông minh hoặc mã thông báo cũng như TPM.

Nếu không có mô-đun TPM hay thẻ thông minh thì thay vì SRK, khóa được tạo dựa trên mật khẩu bạn đã nhập sẽ được sử dụng để mã hóa khóa VMK.

Khi chạy từ mã hóa đĩa khởi động hệ thống truy vấn tất cả các kho khóa có thể có - kiểm tra sự hiện diện của TPM, kiểm tra cổng USB hoặc nếu cần, nhắc người dùng (được gọi là khôi phục). Khám phá kho khóa cho phép Windows giải mã khóa VMK, khóa này giải mã khóa FVEK vốn đã giải mã dữ liệu trên đĩa.

Mỗi khu vực của ổ đĩa được mã hóa riêng biệt và một phần của khóa mã hóa được xác định bởi số lượng của khu vực đó. Kết quả là, hai khu vực chứa cùng một dữ liệu không được mã hóa sẽ trông khác nhau khi được mã hóa, khiến việc xác định khóa mã hóa bằng cách ghi và giải mã dữ liệu đã biết trước đó trở nên rất khó khăn.

Ngoài FVEK, VMK và SRK, BitLocker còn sử dụng một loại khóa khác được tạo “để đề phòng”. Đây là các phím khôi phục.

Đối với các trường hợp khẩn cấp (người dùng bị mất token, quên mã PIN, v.v.) Bật BitLocker Bước cuối cùng nhắc bạn tạo khóa khôi phục. Hệ thống không quy định việc từ chối tạo ra nó.

Làm cách nào để kích hoạt mã hóa dữ liệu trên ổ cứng của bạn?

Trước khi bạn bắt đầu quá trình mã hóa các ổ đĩa trên ổ cứng, điều quan trọng cần lưu ý là quy trình này sẽ mất một chút thời gian. Thời lượng của nó sẽ phụ thuộc vào lượng thông tin trên ổ cứng.

Nếu máy tính tắt hoặc chuyển sang chế độ ngủ đông trong quá trình mã hóa hoặc giải mã, các quá trình này sẽ tiếp tục ở nơi chúng đã dừng vào lần tiếp theo bạn khởi động Windows.

Ngay cả trong quá trình mã hóa, hệ thống Windows vẫn có thể được sử dụng, nhưng nó khó có thể làm bạn hài lòng về hiệu suất của nó. Kết quả là sau khi mã hóa, hiệu suất ổ đĩa giảm khoảng 10%.

Nếu BitLocker có sẵn trên hệ thống của bạn thì khi bạn nhấp chuột phải vào tên ổ đĩa cần mã hóa, mục menu mở ra sẽ hiển thị Bật bitlocker.

Trên các phiên bản máy chủ của Windows, bạn cần thêm vai trò Mã hóa ổ đĩa BitLocker.

Hãy bắt đầu thiết lập mã hóa ổ đĩa không thuộc hệ thống và bảo vệ khóa mã hóa bằng mã thông báo mật mã.

Chúng tôi sẽ sử dụng mã thông báo do công ty Aktiv sản xuất. Đặc biệt, mã thông báo Rutoken EDS PKI.

I. Hãy chuẩn bị Rutoken EDS PKI để làm việc.

Trong hầu hết các hệ thống Windows được cấu hình thông thường, sau lần kết nối đầu tiên, Rutoken EDS PKI sẽ tự động được tải xuống và cài đặt thư viện đặc biệtđể làm việc với các mã thông báo do công ty Aktiv - Aktiv Rutoken minidriver sản xuất.

Quá trình cài đặt cho một thư viện như vậy như sau.

Có thể kiểm tra sự hiện diện của thư viện minidriver Aktiv Rutoken thông qua quản lý thiết bị.

Nếu vì lý do nào đó việc tải xuống và cài đặt thư viện không xảy ra thì bạn nên cài đặt bộ Rutoken Drivers cho Windows.

II. Hãy mã hóa dữ liệu trên đĩa bằng BitLocker.

Bấm vào tên đĩa và chọn Bật bitlocker.

Như chúng tôi đã nói trước đó, chúng tôi sẽ sử dụng mã thông báo để bảo vệ khóa mã hóa ổ đĩa.

Điều quan trọng là phải hiểu rằng để sử dụng mã thông báo hoặc thẻ thông minh với BitLocker, nó phải chứa khóa RSA 2048 và chứng chỉ.

Nếu bạn đang sử dụng dịch vụ Cơ quan cấp chứng chỉ trong Miền Windows, thì mẫu chứng chỉ phải chứa phạm vi của chứng chỉ “Mã hóa đĩa” (thông tin chi tiết hơn về cách thiết lập Tổ chức phát hành chứng chỉ trong loạt bài viết của chúng tôi về bảo mật miền Windows).

Nếu bạn không có miền hoặc không thể thay đổi chính sách cấp chứng chỉ thì bạn có thể sử dụng phương pháp dự phòng bằng chứng chỉ tự ký; chi tiết về cách cấp chứng chỉ tự ký cho chính bạn sẽ được mô tả.

Bây giờ hãy kiểm tra hộp tương ứng.

TRÊN bước tiếp theo chọn phương pháp lưu khóa khôi phục (chúng tôi khuyên bạn nên chọn In khóa khôi phục).

Một mảnh giấy có in mã khóa khôi phục phải được giữ trong nơi an toàn, tốt hơn là ở trong két sắt.

Ở giai đoạn tiếp theo, chúng tôi sẽ bắt đầu quá trình mã hóa ổ đĩa. Khi quá trình này hoàn tất, bạn có thể cần phải khởi động lại hệ thống của mình.

Khi bật mã hóa, biểu tượng của đĩa được mã hóa sẽ thay đổi.

Và bây giờ, khi chúng tôi thử mở ổ đĩa này, hệ thống sẽ yêu cầu bạn chèn mã thông báo và nhập mã PIN của nó.

Triển khai và thiết lập BitLocker và TPM có thể được tự động hóa bằng công cụ hoặc tập lệnh WMI Windows PowerShell. Các kịch bản được thực hiện như thế nào sẽ phụ thuộc vào môi trường. Các lệnh dành cho BitLocker trong Windows PowerShell được mô tả trong bài viết này.

Làm cách nào để khôi phục dữ liệu được mã hóa BitLocker nếu mã thông báo bị mất?

Nếu bạn muốn mở dữ liệu được mã hóa trong Windows

Để thực hiện việc này, bạn sẽ cần khóa khôi phục mà chúng tôi đã in trước đó. Chỉ cần nhập nó vào trường thích hợp và phần được mã hóa sẽ mở ra.

Nếu bạn muốn mở dữ liệu được mã hóa trên hệ thống GNU/Linux và Mac OS X

Để thực hiện việc này, bạn cần có tiện ích DisLocker và khóa khôi phục.

Tiện ích DisLocker hoạt động ở hai chế độ:

- TẬP TIN - Toàn bộ phân vùng được BitLocker mã hóa sẽ được giải mã thành một tệp.

- FUSE - chỉ khối được hệ thống truy cập mới được giải mã.

Ví dụ, chúng ta sẽ sử dụng phòng mổ hệ thống Linux và chế độ tiện ích FUSE.

TRONG phiên bản mới nhất chung Bản phân phối Linux, gói trình mở khóa đã được bao gồm trong bản phân phối, chẳng hạn như trong Ubuntu, bắt đầu từ phiên bản 16.10.

Nếu vì lý do nào đó mà gói dislocker không có sẵn thì bạn cần tải tiện ích xuống và biên dịch nó:

tar -xvjf dislocker.tar.gz

Hãy mở tệp INSTALL.TXT và kiểm tra xem chúng ta cần cài đặt gói nào.

Trong trường hợp của chúng tôi, chúng tôi cần cài đặt gói libfuse-dev:

sudo apt-get cài đặt libfuse-dev

Hãy bắt đầu lắp ráp gói. Hãy vào thư mục src và sử dụng lệnh make và make install:

cd src/ thực hiện cài đặt

Khi mọi thứ đã được biên dịch (hoặc bạn đã cài đặt gói), hãy bắt đầu thiết lập.

Hãy vào thư mục mnt và tạo hai thư mục trong đó:

- Phân vùng được mã hóa - cho phân vùng được mã hóa;

- Phân vùng được giải mã - dành cho phân vùng được giải mã.

Hãy tìm phân vùng được mã hóa. Hãy giải mã nó bằng tiện ích và di chuyển nó vào thư mục Phân vùng được mã hóa:

bộ giải mã -r -V /dev/sda5 -p recovery_key /mnt/Encrypted-partition(thay vì recovery_key, hãy thay thế khóa khôi phục của bạn)

Hãy hiển thị danh sách các tệp nằm trong thư mục Phân vùng được mã hóa:

ls Phân vùng được mã hóa/

Hãy nhập lệnh để gắn kết phân vùng:

mount -o loop Driveq/dislocker-file Phân vùng được giải mã/

Để xem phân vùng đã được giải mã, hãy chuyển đến thư mục Phân vùng được mã hóa.

Hãy tóm tắt

Kích hoạt mã hóa âm lượng bằng BitLocker rất dễ dàng. Tất cả điều này được thực hiện mà không cần nỗ lực đặc biệt và miễn phí (tùy thuộc vào sự sẵn có của chuyên gia hoặc máy chủ Phiên bản Windows, Chắc chắn).

Bạn có thể sử dụng mã thông báo mật mã hoặc thẻ thông minh để bảo vệ khóa mã hóa ổ đĩa, điều này làm tăng đáng kể mức độ bảo mật.