Tip de securitate wpa2 psk. Ce tip de criptare ar trebui să aleg pentru routerul meu wifi? „Omul de la mijloc” este principala amenințare

TKIP și AES sunt două tip alternativ criptare care este utilizată în moduri Securitate WPAși WPA2. În setările de securitate retea fara firîn routere și puncte de acces puteți alege unul dintre trei variante criptare:

- TKIP;

- TKIP+AES.

Dacă selectați ultima opțiune (combinată), clienții se vor putea conecta la punctul de acces folosind oricare dintre cei doi algoritmi.

TKIP sau AES? Ce e mai bine?

Răspunde pentru aparate moderne, algoritmul AES este cu siguranță mai potrivit.

Folosiți TKIP numai dacă aveți probleme în a alege primul (uneori se întâmplă ca atunci când îl utilizați Criptare AES Conexiunea cu punctul de acces este întreruptă sau nu este stabilită deloc. Aceasta se numește de obicei incompatibilitate hardware).

Care este diferența

AES este un algoritm modern și mai sigur. Este compatibil cu standardul 802.11n și oferă de mare viteză transmiterea datelor.

TKIP este depreciat. Are mai multe nivel scăzut securitate și acceptă rate de transfer de date de până la 54 Mbit/s.

Cum se trece de la TKIP la AES

Cazul 1. Punctul de acces funcționează în modul TKIP+AES

În acest caz, trebuie doar să schimbați tipul de criptare pe dispozitivele client. Cel mai simplu mod de a face acest lucru este să ștergeți profilul de rețea și să vă conectați din nou la el.

Cazul 2: Punctul de acces utilizează numai TKIP

În acest caz:

1. Mai întâi, accesați interfața web a punctului de acces (sau, respectiv, a routerului). Schimbați criptarea în AES și salvați setările (citiți mai multe mai jos).

2. Schimbați criptarea pe dispozitivele client (mai multe detalii în paragraful următor). Și din nou, este mai ușor să uiți rețeaua și să te conectezi din nou la ea introducând cheia de securitate.

Activarea criptării AES pe router

Folosind D-Link ca exemplu

Accesați secțiunea Configurare wireless.

Faceți clic pe butonul Configurare manuală a conexiunii fără fir.

Setați modul de securitate WPA2-PSK.

Găsiți un articol Tip de cifrăși setați valoarea AES.

Clic Salvează setările.

Folosind TP-Link ca exemplu

Deschideți secțiunea Fără fir.

Selectați un articol Securitate wireless.

În câmp Versiune Selectați WPA2-PSK.

În câmp Criptare Selectați AES.

Faceți clic pe butonul Salvați:

Schimbați tipul de criptare wireless în Windows

Windows 10 și Windows 8.1

Aceste versiuni ale sistemului de operare nu au un . Prin urmare, există trei opțiuni pentru modificarea criptării.

Opțiunea 1. Windows însuși va detecta o nepotrivire în setările de rețea și vă va solicita să introduceți din nou cheia de securitate. în care algoritm corect criptarea va fi instalată automat.

Opțiunea 2. Windows nu se va putea conecta și va oferi să uite rețeaua prin afișarea butonului corespunzător:

După aceasta, vă veți putea conecta la rețea fără probleme, deoarece... profilul ei va fi șters.

Opțiunea 3. Va trebui să ștergeți manual profilul de rețea prin Linie de comandași abia apoi conectați-vă din nou la rețea.

Urmați acești pași:

1 Lansați promptul de comandă.

2 Introduceți comanda:

Netsh wlan arată profiluri

pentru a afișa o listă de profiluri de rețea fără fir salvate.

3 Acum introduceți comanda:

Netsh wlan șterge profilul „numele rețelei tale”

pentru a șterge profilul selectat.

Dacă numele rețelei conține un spațiu (de exemplu „wifi 2”), pune-l între ghilimele.

Imaginea prezintă toate acțiunile descrise:

4 Acum faceți clic pe pictograma rețelei wireless din bara de activități:

5 Selectați o rețea.

6 Faceți clic Conectați:

7 Introduceți cheia de securitate.

Windows 7

Totul este mai simplu și mai clar aici.

1 Faceți clic pe pictograma rețelei fără fir din bara de activități.

3 Faceți clic pe link Managementul rețelei fără fir:

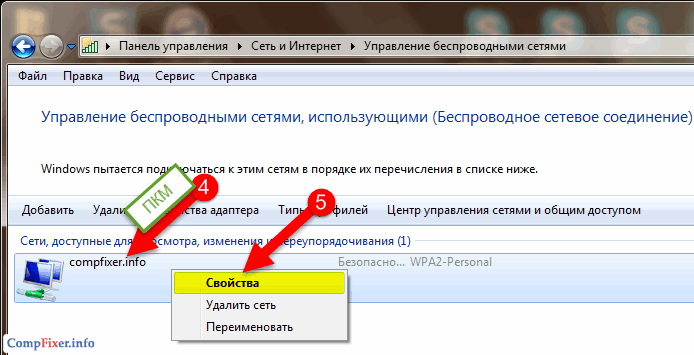

4 Faceți clic dreapta pe profilul rețelei dorite.

5 Selectați Proprietăți:

Atenţie! La acest pas puteți, de asemenea, să faceți clic Ștergeți rețeauași conectați-vă la el din nou! Dacă decideți să faceți acest lucru, nu trebuie să citiți mai departe.

6 Accesați fila Siguranță.

Informațiile pe care le puteți obține în acest articol pot fi folosite pentru a obține acces neautorizat la rețele, iar acțiunile dvs. pot intra sub incidența articolelor 272-273 din Codul penal al Federației Ruse. Aceste informații sunt publicate aici doar în scop informativ și sunteți singurul responsabil pentru utilizarea lor în scopuri ilegale. Acest articol este dedicat subiectului care a fost tratat la reuniunea Grupului de utilizatori ai instituțiilor publice a Universității de Stat din Moscova „Asigurarea securității rețelelor fără fir (WPA2)”.

Introducere

Despre articolul anterior se vorbea principii generale operarea rețelelor fără fir și asigurarea securității acestora. Au fost discutate tipurile de rețele fără fir și principiile generale ale securității acestora, precum și un exemplu de acces cu ușurință la o rețea criptată WEP.

Acest articol va explica cum funcționează WPA și care sunt principalele vulnerabilități din acesta pot fi folosite de atacatori pentru a pătrunde ilegal în rețeaua dvs.

Avantajele WPA față de WEP

WPA Protejat WiFi Accesul este un mecanism nou, cel mai modern în prezent, pentru protejarea rețelelor wireless împotriva accesului neautorizat. WPA și dezvoltarea sa ulterioară WPA2, au înlocuit mecanismul WEP, care începuse să devină învechit în acel moment. Încă o dată, să vedem cum funcționează WEP:1. Un cadru de date este format dintr-o parte criptată și una necriptată. Partea criptată conține date și sume de control (CRC32), partea necriptată conține vectorul de inițializare și identificatorul cheii.

2. Fiecare cadru de date este criptat cu un cifr de flux RC4 folosind un vector de inițializare cu o cheie WEP atașată ca cheie de criptare.

Astfel, pentru fiecare cadru de date se generează propria sa cheie de criptare, dar în același timp, fiecare cheie nouă criptarea diferă de cealaltă doar prin vectorul de inițializare. (24 de biți, când lungimea cheii poate fi de 40 sau 104 de biți) Astfel, dacă un atacator interceptează un număr mare de pachete, va primi următoarele: - un număr mare de vectori de inițializare

-o cantitate mare de date criptate

- cheia de criptare pentru fiecare cadru ulterior diferă de cel precedent cu doar 4 biți (lungimea vectorului de inițializare)

Astfel, este posibilă extragerea cheii efectuând operații matematice asupra pachetelor.

Pentru a obține cu succes o cheie WEP, un atacator are nevoie de următoarele:

- fiți într-un loc în care este posibil să primiți un semnal de rețea (RSSI de -85 dBm este suficient)

-captură aproximativ 100-200 de mii de vectori de inițializare, în funcție de lungimea cheii (WEP-40 sau WEP-104). De obicei, acest lucru necesită interceptarea a 25-50 MB de trafic transmis în rețea. Dacă există o activitate mare în rețea (descărcarea fișierelor (în special folosind rețele peer-to-peer), conferințe video), 5-10 minute vor fi suficiente pentru a capta cantitatea necesară de trafic.

De asemenea, acordați atenție modului în care atacatorul realizează captarea traficului.

De obicei, adaptoarele de rețea fără fir funcționează în Mod normal– acceptați numai acele pachete care sunt trimise la adresa lor MAC, cu condiția să fie conectate la această rețea fără fir. Cu toate acestea, nimic nu interferează fizic cu wireless-ul adaptor de retea captați toate pachetele care se află în intervalul său pe canalul selectat. Pentru a implementa această caracteristică, există drivere și software speciale neoficiale. În plus, un astfel de software este vândut destul de legal și este folosit pentru a monitoriza rețelele wireless. Un exemplu de astfel de program este CommView pentru WiFi de la TamoSoft. Apoi, atacatorul analizează traficul capturat. Deoarece WEP a fost spart cu mulți ani în urmă, puteți găsi utilitare pe Internet care mod automat extrage cheia dintr-un fișier CAP cu trafic, cel mai comun dintre ele este Aircrack.

Astfel, WEP are următoarele dezavantaje

-predictibilitatea cheii de criptare pentru cadru

-lipsa mijloacelor de autentificare in retea

-mecanism slab de verificare a integrității datelor

Prin urmare, multe întreprinderi au refuzat să folosească rețelele fără fir pentru a evita scurgerile informație corporativă. Cu toate acestea, odată cu apariția WPA și, ulterior, WPA2, situația s-a schimbat și tot mai mulți utilizatori de întreprinderi au început să folosească WPA. Într-adevăr, în comparație cu WEP are o serie de avantaje:

-independența matematică a cheilor de criptare pentru fiecare pachet unul față de celălalt

-mecanism nou socoteală suma de control

-WPA include autentificarea protocolului 802.1X

Cum funcționează WPA

Primele modificări ale WPA au fost o îmbunătățire a WEP.

Să ne uităm la unul dintre primele Protocoale WPA, WPA-TKIP

Folosește un vector de inițializare pe 48 de biți, iar regulile de construire a vectorului sunt modificate; de asemenea, folosește MIC (Message Integrity Code) pentru a calcula suma de control, care este folosită în locul CRC32 învechit și mai puțin fiabil.

Și cea mai importantă îmbunătățire este că lungimea cheii de criptare este acum de 128 de biți, în loc de 40. Există o ierarhie specială pentru managementul cheilor, care este concepută pentru a preveni ca cheia de criptare să fie previzibilă pentru fiecare cadru. Cu TKIP, cheia de criptare pentru fiecare cadru de date este generată în așa fel încât acestea să nu se repete, chiar dacă doar parțial.

Astfel, rețelele WPA sunt complet protejate de atacurile de reluare (repetare cheie) și falsificare (înlocuire a conținutului pachetului), ceea ce nu s-a putut spune despre WEP, unde a fost posibil să ocoliți verificarea sumei de control CRC32 și, de asemenea, să trimiteți un cadru cu exact același cheie de criptare, ca și cea anterioară.

În același timp, mecanismele de autentificare au fost integrate în WPA: EAP și, de asemenea sprijin deplin Standarde 802.1X pentru autentificare. EAP - Extensible Authentication Protocol, unul dintre cele mai comune protocoale de autentificare. Folosit pentru autentificare în rețelele cu fir, și, prin urmare, o rețea wireless WPA poate fi integrată cu ușurință într-o infrastructură existentă. O condiție obligatorie pentru autentificare este ca utilizatorul să prezinte un token de acces care confirmă dreptul său de acces la rețea. Pentru a obține un token, se face o solicitare către o bază de date specială, iar fără autentificare, utilizatorului i se va interzice să lucreze în rețea. Sistemul de verificare este situat pe un server RADIUS special, iar Active Directory este folosit ca bază de date (în sistemele Windows)

Astfel, WPA este o sinteză a următoarelor tehnologii și standarde:

WPA = 802.1X + EAP + TKIP + MIC

Cu toate acestea, protecția TKIP a fost parțial ruptă în 2008. Pentru a o ocoli cu succes, este necesar ca router wireless QoS a fost folosit. Un atacator poate fi capabil să intercepteze și să decripteze datele transmise prin rețea, precum și să falsifice pachete transmise prin rețea. Prin urmare, a fost dezvoltat WPA2, care este un WPA îmbunătățit.

Cum funcționează WPA2

Descoperirea vulnerabilităților în WPA a condus la crearea metodei de securitate WPA2. Diferența sa semnificativă față de WPA este că traficul în rețea este criptat nu numai de la dispozitivele care nu sunt conectate la această rețea, ci și unul de la celălalt. Cu alte cuvinte, fiecare dispozitiv are propriile chei de criptare pentru schimbul de date cu punctul de acces. Există mai multe chei de criptare în rețea:

1) Cheie tranzitorie în pereche (PTK). Cu ajutor de acest tip cheia este criptată trafic personal fiecare client. În acest fel, rețeaua este protejată din interior astfel încât un client autorizat în rețea să nu poată intercepta traficul altuia.

2) Cheie temporală de grup (GTK). Această cheie criptează datele difuzate.

WPA2 este folosit ca algoritm de criptare CCMP

Protocolul CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol). blocați criptarea cu un cod de autentificare a mesajelor și modul de blocare și contor în lanț - un protocol de criptare pentru rețeaua WPA2, folosind algoritmul AES ca bază pentru criptarea datelor. O cheie de criptare pe 128 de biți este utilizată în conformitate cu standardul FIPS-197.

Principala diferență față de TKIP și WEP este management centralizat integritatea pachetelor, care se realizează la nivel AES.

Structura unui pachet criptat CCMP

Pachetul CCMP este extins cu 16 octeți. Antetul CCMP este format din trei părți: PN (număr de pachet, 48 de biți), ExtIV (vector de inițializare) și identificatorul cheii.

Încapsularea datelor folosind CCMP:

1) Numărul pachetului este crescut cu un anumit număr pentru a evita pachetele repetate

2) Sunt create date suplimentare de autentificare

3) Se creează un câmp nonce de serviciu

4) Numărul pachetului și identificatorul cheii sunt plasate în antetul pachetului

5) Câmpul nonce și datele suplimentare de autentificare sunt criptate folosind o cheie temporară.

Decapsularea datelor folosind CCMP:

1) Câmpurile de identificare suplimentare și un câmp nonce sunt create folosind datele de pachet.

2) Câmpul suplimentar de date de identificare este extras din antetul pachetului criptat

3) Câmpul A2, numărul pachetului și câmpul prioritar sunt extrase

4) Câmpul MIC este extras

5) Pachetul este decriptat și integritatea acestuia este verificată folosind textul cifrat al pachetului, date de identificare suplimentare, o cheie temporară și MIC-ul însuși

6) Pachetul este asamblat în formă decriptată.

7) Pachetele cu un număr duplicat sunt aruncate

Aceasta metoda criptarea în rețea este în prezent cea mai fiabilă.

Metode de autentificare în WPA\WPA2

Autentificarea, adică confirmarea de către utilizator a drepturilor de acces la resurse, este condiție prealabilă Funcționează WPA\WPA2

În acest scop, implementarea clasică a WAP\WPA2 include suport pentru 802.11 și EAP.

Cu alte cuvinte, pentru ca un dispozitiv client să finalizeze cu succes procesul de conectare, acesta trebuie să se identifice. În practică, acesta arată astfel: utilizatorului i se cere să introducă un login și o parolă pentru a accesa rețeaua. Verificarea acreditărilor se realizează pe serverul RADIUS, care la rândul său comunică cu serverul de autentificare. Un controler de domeniu este folosit ca server de autentificare Windows Server 2008R2, este folosit și ca server RADIUS.

O abordare similară pentru implementarea WPA\WPA2 se numește WPA-Enterprise. Este folosit în rețelele mari de producție în care infrastructura Active Directory este deja implementată.

Cu toate acestea, este evident că implementarea Active Directory și RADIUS într-o afacere mică sau într-un mediu acasă este aproape imposibilă. Prin urmare, pentru ca standardele WPA\WPA2 să fie utilizate în casă, Wi-Fi Alliance a dezvoltat o implementare simplificată numită WPA-PSK (Pre-Shared Key). Folosește aceleași protocoale de criptare, dar schema de autentificare a utilizatorilor este mult simplificată. Pentru ca un dispozitiv să primească un token de acces la rețea, pe dispozitiv trebuie introdusă o expresie de acces specială numită cheie pre-partajată. Lungimea ar trebui să fie de la 8 la 32 de caractere și puteți utiliza Simboluri speciale, precum și simboluri ale alfabetelor naționale. După ce introduceți fraza de acces, aceasta este plasată în pachet special asociere (pachet de schimb de chei, strângere de mână), care este transmisă către punctul de acces. Dacă expresie de acces este adevărat, dispozitivului i se emite un jeton de acces la rețea. Această abordare este de multe ori mai simplă decât WPA-Enterprise și, prin urmare, este utilizată pe scară largă în rândul întreprinderilor mici și al utilizatorilor casnici.

Vulnerabilități în WPA\WPA2

Cu toate avantajele sale, WPA\WPA2 nu este lipsit de vulnerabilități.

Să începem cu faptul că în 2006, criptarea TKIP în WPA a fost întreruptă. Exploatarea vă permite să citiți datele transmise de la punctul de acces la computerul client, precum și să transmiteți informații false către mașină client. Pentru a implementa acest atac, rețeaua trebuie să folosească QoS.

Prin urmare, nu vă recomand să utilizați WPA pentru a vă securiza rețeaua wireless. Desigur, este mai dificil de spart decât WEP, iar WPA te va proteja de un atac al școlarilor cu Aircrack, cu toate acestea, nu va rezista unui atac țintit asupra organizației tale. Pentru cea mai mare securitate, recomand folosirea WPA2

Cu toate acestea, WPA2 nu este lipsit de vulnerabilități. În 2008, a fost descoperită o vulnerabilitate care ar putea permite un atac de tip om-in-the-middle. Acesta a permis unui participant la rețea să intercepteze și să decripteze datele transmise între alți participanți la rețea folosind cheia lor tranzitorie în pereche. Prin urmare, atunci când lucrați la o astfel de rețea, este logic să utilizați fonduri suplimentare criptarea informațiilor transmise.(PSKZI „Shipka” de exemplu) În același timp, vă rugăm să rețineți că pentru a profita de această vulnerabilitate, un atacator trebuie să fie autorizat și conectat la rețea.

Cu toate acestea, aș dori să mă concentrez pe implementarea „acasă” a WPA-PSK. Simplifica schema de autorizare; blocajul din ea este cheia pre-partajată, deoarece introducerea acestei chei dă dispozitivului acces completîn rețea (dacă filtrarea MAC nu este activată).

Cheia în sine este stocată la punctul de acces. In functie de model si micro software dispozitiv, sunt implementate metode de protecție a acestuia. În unele cazuri, este suficient ca un atacator să obțină acces la panoul de control web și să obțină cheia pre-partajată, care este stocată acolo în text clar. În unele cazuri, câmpul cu acesta este protejat ca un câmp de parolă, dar este totuși posibil să îl extragi dacă un atacator este capabil să elimine cipul de memorie de pe dispozitiv și să obțină acces la el la nivel scăzut. Prin urmare, acordați atenție securității fizice a echipamentului dumneavoastră wireless.

Și, în sfârșit, cea mai recentă vulnerabilitate este capacitatea de a intercepta pachete de strângere de mână, în care Cheia Pre-Partajată este transmisă atunci când un dispozitiv se conectează la rețea. Atâta timp cât cheia Pre-Partajată este criptată, atacatorului îi rămâne o singură opțiune - atac forta bruta pe pachetele de asociere capturate. Pe de o parte, acest lucru este irațional, dar merită să înțelegeți că pentru aceasta nu trebuie să fiți deloc aproape de punctul de acces, iar pentru un astfel de atac de forță brută (sau dicționar), un atacator poate folosi resurse de calcul mari.

De asemenea, este de remarcat faptul că, pentru a intercepta o strângere de mână, un atacator nu trebuie să aștepte până când un nou dispozitiv este conectat la rețea. Pe unele adaptoare wireless, atunci când se utilizează drivere non-standard, este posibil să se trimită pachete de reasociere în rețea, care vor întrerupe conexiunile la rețea și vor iniția schimb nou cheile din rețeaua dintre clienți și punctul de acces. În acest caz, pentru a captura pachetele necesare, este necesar ca cel puțin un client să fie conectat la rețea. De asemenea, atacatorul trebuie să fie aproape de punctul de acces, astfel încât puterea adaptorului său (și astfel de adaptoare sunt de obicei cu sensibilitate scăzută și cu putere redusă și se supraîncălzi foarte mult în timpul funcționării) să fie suficientă pentru a TRIMITE pachetele de reasociere (rețineți WEP, unde trebuia doar să „prindeți” o cantitate suficientă de trafic). În cele din urmă, un atac cu forță brută durează mult timp, dar utilizarea unui cluster de calcul face sarcina mult mai ușoară.

Concluzie

Acest articol a discutat cum funcționează mecanismul WPA\WPA2, precum și principalele sale vulnerabilități.

Prin urmare, pentru a proteja WPA\WPA2 acasă, utilizați parole lungi și complexe (nedicționare) și utilizați caractere speciale și, de preferință, cele care nu pot fi imprimate caractere ASCII. Cu toate acestea, merită să înțelegeți că, în acest caz, capacitatea de a conecta mulți dispozitive mobile va fi limitată dacă parola nu poate fi introdusă de pe acest dispozitiv.

La locul de muncă, utilizați întotdeauna WPA-Enterprise, mai ales dacă aveți deja o rețea Active Directory implementată. Acest lucru vă va proteja rețeaua de majoritatea atacurilor. Dar, de asemenea, nu uitați de alte mijloace de a vă proteja infrastructura.

Următorul articol din această serie va oferi un exemplu despre modul în care un atacator poate obține acces la o rețea WPA2-PSK folosind o parolă slabă și, de asemenea, poate dezactiva temporar rețeaua WPA printr-un atac Denial of Service.

ÎN În ultima vreme Au apărut multe publicații „de dezvăluire” despre piratarea unui nou protocol sau tehnologie care compromite securitatea rețelelor wireless. Este cu adevărat așa, de ce ar trebui să vă fie teamă și cum vă puteți asigura că accesul la rețeaua dvs. este cât mai sigur posibil? Cuvintele WEP, WPA, 802.1x, EAP, PKI înseamnă puțin pentru tine? Acest scurtă recenzie va contribui la reunirea tuturor tehnologiilor aplicabile de criptare și autorizare a accesului radio. Voi încerca să arăt că o rețea wireless configurată corespunzător reprezintă o barieră de netrecut pentru un atacator (până la o anumită limită, desigur).

Bazele

Orice interacțiune între un punct de acces (rețea) și un client wireless se bazează pe:- Autentificare- modul în care clientul și punctul de acces se prezintă unul față de celălalt și confirmă că au dreptul de a comunica unul cu celălalt;

- Criptare- ce algoritm de codificare pentru datele transmise este utilizat, cum este generată cheia de criptare și când se modifică.

Parametrii unei rețele fără fir, în primul rând numele acesteia (SSID), sunt anunțați în mod regulat de către punctul de acces în pachete de semnalizare. Pe lângă setările de securitate așteptate, se transmit solicitări pentru QoS, parametri 802.11n, viteze acceptate, informații despre alți vecini etc. Autentificarea determină modul în care clientul se prezintă la obiect. Opțiuni posibile:

- Deschis- așa-zisul rețea deschisă, în care toate dispozitivele conectate sunt autorizate simultan

- Impartit- autenticitatea dispozitivului conectat trebuie verificată cu o cheie/parolă

- EAP- autenticitatea dispozitivului conectat trebuie verificată folosind protocolul EAP de către un server extern

- Nici unul- fără criptare, datele sunt transmise în text clar

- WEP- cifrare bazată pe algoritmul RC4 cu diferite lungimi de chei statice sau dinamice (64 sau 128 de biți)

- CKIP- înlocuire proprietară pentru WEP Cisco, versiunea timpurie a TKIP

- TKIP- Înlocuire WEP îmbunătățită cu verificări și protecție suplimentare

- AES/CCMP- cel mai avansat algoritm bazat pe AES256 cu verificări și protecție suplimentare

Combinaţie Deschideți autentificare, fără criptare utilizat pe scară largă în sisteme acces oaspeților cum ar fi furnizarea de internet într-o cafenea sau hotel. Pentru a vă conecta, trebuie doar să știți numele rețelei wireless. Adesea această conexiune este combinată cu verificare suplimentară către Portalul Captiv prin redirecționarea solicitării HTTP a utilizatorului către pagină suplimentară, unde puteți solicita confirmare (login-parolă, acord cu regulile etc.).

Criptare WEP este compromisă și nu poate fi utilizată (chiar și în cazul cheilor dinamice).

Termeni care apar frecvent WPAȘi WPA2 determina, de fapt, algoritmul de criptare (TKIP sau AES). Datorită faptului că adaptoarele client acceptă WPA2 (AES) de ceva timp, nu are rost să folosiți criptarea TKIP.

Diferență între WPA2 PersonalȘi WPA2 Enterprise de unde provin cheile de criptare utilizate în mecanica algoritmului AES. Pentru aplicațiile private (acasă, mici), se utilizează o cheie statică (parolă, cuvânt cod, PSK (Pre-Shared Key)) cu o lungime minimă de 8 caractere, care este setată în setările punctului de acces și este aceeași pentru toți clienții unei rețele wireless date. Compromisul unei astfel de chei (au vărsat boabele unui vecin, un angajat a fost concediat, un laptop a fost furat) necesită o schimbare imediată a parolei pentru toți utilizatorii rămași, ceea ce este realist doar dacă există un număr mic de ei. Pentru aplicațiile corporative, după cum sugerează și numele, este utilizată o cheie dinamică, individuală pentru fiecare client care rulează în prezent. Această cheie poate fi actualizată periodic în timpul funcționării fără întreruperea conexiunii și este responsabilă pentru generarea acesteia componentă suplimentară- un server de autorizare și aproape întotdeauna acesta este un server RADIUS.

Toate parametrii posibili informațiile de siguranță sunt rezumate în această plăcuță:

| Proprietate | WEP static | WEP dinamic | WPA | WPA 2 (întreprindere) |

| Identificare | Utilizator, computer, card WLAN | Utilizator, computer |

Utilizator, computer |

Utilizator, computer |

| Autorizare |

Cheie partajată |

EAP |

EAP sau cheie partajată |

EAP sau cheie partajată |

Integritate |

Valoarea de verificare a integrității pe 32 de biți (ICV) |

ICV pe 32 de biți |

Cod de integritate a mesajelor (MIC) pe 64 de biți |

CRT/CBC-MAC (Cod de autentificare a înlănțuirii blocurilor de cifrat în modul contor - CCM) Parte a AES |

Criptare |

Cheie statică |

Cheia de sesiune |

Cheie per pachet prin TKIP |

CCMP (AES) |

Distribuția cheilor |

O singură dată, manual |

Segment de cheie principală (PMK) în pereche |

Derivat din PMK |

Derivat din PMK |

Vector de inițializare |

Text, 24 de biți |

Text, 24 de biți |

Vector avansat, 65 de biți |

număr de pachet pe 48 de biți (PN) |

Algoritm |

RC4 |

RC4 |

RC4 |

AES |

Lungimea cheii, biți |

64/128 |

64/128 |

128 |

până la 256 |

Infrastructura necesară |

Nu |

RAZĂ |

RAZĂ |

RAZĂ |

Dacă totul este clar cu WPA2 Personal (WPA2 PSK), soluție de întreprindere necesită o atenție suplimentară.

WPA2 Enterprise

Aici avem de-a face set suplimentar diverse protocoale. Pe partea de client, o componentă software specială, solicitantul (de obicei parte a sistemului de operare) interacționează cu partea de autorizare, serverul AAA. ÎN în acest exemplu afișează funcționarea unei rețele radio unificate construite pe puncte de acces ușoare și un controler. În cazul utilizării punctelor de acces cu „creiere”, întregul rol de intermediar între clienți și server poate fi preluat de punctul însuși. În acest caz, datele solicitantului client sunt transmise prin radioul format în protocolul 802.1x (EAPOL), iar pe partea controlerului sunt împachetate în pachete RADIUS.

Utilizarea mecanismului de autorizare EAP în rețeaua dvs. duce la faptul că, după autentificarea cu succes (aproape sigur deschisă) a clientului de către punctul de acces (împreună cu controlorul, dacă există), acesta din urmă cere clientului să autorizeze (confirmă autoritatea acestuia) cu serverul de infrastructură RADIUS:

Utilizare WPA2 Enterprise necesită un server RADIUS în rețeaua dvs. În prezent, cele mai eficiente produse sunt următoarele:

- Microsoft Network Policy Server (NPS), fost IAS- configurat prin MMC, gratuit, dar trebuie să cumpărați Windows

- Cisco Secure Access Control Server (ACS) 4.2, 5.3- configurat printr-o interfață web, cu funcționalitate sofisticată, vă permite să creați sisteme distribuite și tolerante la erori, costisitoare

- FreeRADIUS- gratuit, configurat folosind configurații text, nu este convenabil de gestionat și monitorizat

În acest caz, controlorul monitorizează cu atenție schimbul de informații în curs și așteaptă autorizarea sau refuzul cu succes a acestuia. Dacă are succes, serverul RADIUS poate transmite către punctul de acces Opțiuni suplimentare(de exemplu, în ce VLAN să plaseze abonatul, ce adresă IP să atribuiți, profilul QoS etc.). La sfârșitul schimbului, serverul RADIUS permite clientului și punctului de acces să genereze și să schimbe chei de criptare (individuale, valabile doar pentru această sesiune):

EAP

Protocolul EAP în sine este containerizat, adică mecanismul de autorizare propriu-zis este lăsat la latitudinea utilizatorului protocoale interne. Pe în prezent Următoarele au primit o distribuție semnificativă:- EAP-RAPID(Flexible Authentication via Secure Tunneling) - dezvoltat de Cisco; permite autorizarea folosind un login și o parolă transmise în tunelul TLS între solicitant și serverul RADIUS

- EAP-TLS(Transport Layer Security). Utilizează infrastructura chei publice(PKI) pentru a autoriza clientul și serverul (aplicant și server RADIUS) prin certificate emise de o autoritate de certificare (CA) de încredere. Necesită emiterea și instalarea de certificate de client pe fiecare dispozitiv wireless, deci este potrivit doar pentru un mediu corporativ gestionat. Serverul de certificate Windows are facilități care permit clientului să-și genereze propriul certificat dacă clientul este membru al unui domeniu. Blocarea unui client se poate face cu ușurință prin revocarea certificatului acestuia (sau prin conturi).

- EAP-TTLS(Tunneled Transport Layer Security) este similar cu EAP-TLS, dar nu necesită un certificat de client la crearea unui tunel. Într-un astfel de tunel, similar unei conexiuni SSL de browser, se efectuează o autorizare suplimentară (folosind o parolă sau altceva).

- PEAP-MSCHAPv2(EAP protejat) - similar cu EAP-TTLS în ceea ce privește stabilirea inițială a unui tunel TLS criptat între client și server, necesitând un certificat de server. Ulterior, un astfel de tunel este autorizat folosind bine-cunoscutul protocol MSCHAPv2.

- PEAP-GTC(Generic Token Card) - similar cu cel precedent, dar necesită carduri cu parolă unică (și infrastructura corespunzătoare)

Toate aceste metode (cu excepția EAP-FAST) necesită un certificat de server (pe serverul RADIUS) emis de o autoritate de certificare (CA). În acest caz, certificatul CA în sine trebuie să fie prezent pe dispozitivul clientului în grupul de încredere (care este ușor de implementat folosind Politica de grup în Windows). În plus, EAP-TLS necesită un certificat de client individual. Autentificarea clientului se realizează după cum urmează: semnatura digitala, deci (opțional) prin compararea certificatului furnizat de client către serverul RADIUS cu ceea ce serverul a preluat din infrastructura PKI (Active Directory).

Suportul pentru oricare dintre metodele EAP trebuie să fie furnizat de un solicitant de partea clientului. Standardul încorporat Windows XP/Vista/7, iOS, Android oferă cel puțin EAP-TLS și EAP-MSCHAPv2, ceea ce face ca aceste metode să fie populare. Adaptoarele client Intel pentru Windows vin cu un utilitar ProSet care se extinde lista disponibila. Clientul Cisco AnyConnect face același lucru.

Cât de fiabil este?

La urma urmei, ce este nevoie pentru ca un atacator să-ți pirateze rețeaua?Pentru autentificare deschisă, fără criptare - nimic. Conectat la rețea și atât. Deoarece mediul radio este deschis, semnalul circulă înăuntru laturi diferite, blocarea nu este ușoară. Dacă aveți adaptoare client adecvate care vă permit să ascultați emisiunea, trafic de rețea vizibil ca și cum atacatorul s-ar fi conectat la fir, la hub, la portul SPAN al switch-ului.

Criptarea bazată pe WEP necesită doar timp de forță brută IV și unul dintre multele utilitare de scanare disponibile gratuit.

Pentru criptarea bazată pe TKIP sau AES, decriptarea directă este posibilă în teorie, dar în practică nu au existat cazuri de hacking.

Desigur, puteți încerca să ghiciți cheia PSK sau parola pentru una dintre metodele EAP. Atacurile comune împotriva acestor metode nu sunt cunoscute. Puteți încerca să utilizați metode Inginerie sociala, sau

Există multe riscuri periculoase asociate cu protocoalele wireless și metodele de criptare. Astfel, o structură robustă a diferitelor protocoale este utilizată pentru a le minimiza Securitate wireless. Aceste protocoale de securitate wireless asigură prevenirea accesului neautorizat la computere prin criptarea datelor transmise într-o rețea fără fir.

Diferența dintre protocoalele Wi-Fi WPA2, WPA, WEP

Cele mai multe puncte acces wireless au opțiunea de a activa unul dintre cele trei standarde de criptare fără fir:

- WEP (confidențialitate echivalentă prin cablu)

- WPA2

WEP sau confidențialitate echivalentă prin cablu

Prima rețea de securitate fără fir a fost WEP sau protocolul Wired Equivalent Privacy. A început cu criptarea pe 64 de biți (slab) și în cele din urmă a mers până la criptarea pe 256 de biți (puternic). Cea mai populară implementare în routere este încă criptarea pe 128 de biți (în mijloc). Aceasta a fost considerată ca Soluție posibilă până când cercetătorii de securitate au descoperit mai multe vulnerabilități în el, permițând hackerilor să spargă cheia WEP în câteva minute. El a folosit CRC sau Verificare redundanță ciclică.

Acces protejat WPA sau Wi-Fi

Pentru a rezolva deficiențele WEP, WPA a fost dezvoltat ca un nou standard de securitate pentru protocoale wireless. Pentru a asigura integritatea mesajului, a folosit protocol de integritateTKIP sau Integritatea cheii temporale. Acesta a fost diferit de WEP în anumite privințe, care a folosit CRC sau Cyclic Redundancy Check. Se credea că TKIP este mult mai puternic decât CRC. Utilizarea sa a asigurat că fiecare pachet de date a fost transmis folosind o cheie unică de criptare. Combinația de taste a crescut dificultatea decodării cheilor și, prin urmare, a redus numărul de intruziuni din exterior. Cu toate acestea, ca și WEP, WPA a avut și un dezavantaj. Astfel, WPA a fost extins în WPA 2.

WPA2

WPA 2 este în prezent recunoscut drept cel mai sigur protocol. Una dintre cele mai importante schimbări vizibile între WPA și WPA2 este utilizarea obligatorie a algoritmilor AES (Criptare avansată Standard) și introducere CCMP (Mod Counter Cipher with Blockchain Authentication Code Protocol) ca înlocuitor pentru TKIP. Modul CCM combină modul de confidențialitate (CTR) și autentificarea codului în lanț (CBC-MAC) pentru autentificare. Aceste moduri au fost studiate pe scară largă și par să aibă proprietăți criptografice bine înțelese care oferă securitate bunăși performanța în software sau hardware până în prezent.

Recent, au apărut multe publicații „dezvăluitoare” despre piratarea unor noi protocoluri sau tehnologii care compromit securitatea rețelelor wireless. Este cu adevărat așa, de ce ar trebui să vă fie teamă și cum vă puteți asigura că accesul la rețeaua dvs. este cât mai sigur posibil? Cuvintele WEP, WPA, 802.1x, EAP, PKI înseamnă puțin pentru tine? Această scurtă prezentare generală va ajuta la reunirea tuturor tehnologiilor de criptare și de autorizare a accesului radio utilizate. Voi încerca să arăt că o rețea wireless configurată corespunzător reprezintă o barieră de netrecut pentru un atacator (până la o anumită limită, desigur).

Bazele

Orice interacțiune între un punct de acces (rețea) și un client wireless se bazează pe:- Autentificare- modul în care clientul și punctul de acces se prezintă unul față de celălalt și confirmă că au dreptul de a comunica unul cu celălalt;

- Criptare- ce algoritm de codificare pentru datele transmise este utilizat, cum este generată cheia de criptare și când se modifică.

Parametrii unei rețele fără fir, în primul rând numele acesteia (SSID), sunt anunțați în mod regulat de către punctul de acces în pachete de semnalizare. Pe lângă setările de securitate așteptate, se transmit solicitări pentru QoS, parametri 802.11n, viteze acceptate, informații despre alți vecini etc. Autentificarea determină modul în care clientul se prezintă la obiect. Opțiuni posibile:

- Deschis- o așa-numită rețea deschisă în care toate dispozitivele conectate sunt autorizate imediat

- Impartit- autenticitatea dispozitivului conectat trebuie verificată cu o cheie/parolă

- EAP- autenticitatea dispozitivului conectat trebuie verificată folosind protocolul EAP de către un server extern

- Nici unul- fără criptare, datele sunt transmise în text clar

- WEP- cifrare bazată pe algoritmul RC4 cu diferite lungimi de chei statice sau dinamice (64 sau 128 de biți)

- CKIP- înlocuire proprietară pentru WEP Cisco, versiunea timpurie a TKIP

- TKIP- Înlocuire WEP îmbunătățită cu verificări și protecție suplimentare

- AES/CCMP- cel mai avansat algoritm bazat pe AES256 cu verificări și protecție suplimentare

Combinaţie Deschideți autentificare, fără criptare utilizat pe scară largă în sistemele de acces pentru oaspeți, cum ar fi furnizarea de internet într-o cafenea sau un hotel. Pentru a vă conecta, trebuie doar să știți numele rețelei wireless. Adesea, o astfel de conexiune este combinată cu verificarea suplimentară pe Portalul Captiv prin redirecționarea solicitării HTTP a utilizatorului către o pagină suplimentară de unde puteți solicita confirmarea (login-parolă, acord cu regulile etc.).

Criptare WEP este compromisă și nu poate fi utilizată (chiar și în cazul cheilor dinamice).

Termeni care apar frecvent WPAȘi WPA2 determina, de fapt, algoritmul de criptare (TKIP sau AES). Datorită faptului că adaptoarele client acceptă WPA2 (AES) de ceva timp, nu are rost să folosiți criptarea TKIP.

Diferență între WPA2 PersonalȘi WPA2 Enterprise de unde provin cheile de criptare utilizate în mecanica algoritmului AES. Pentru aplicațiile private (acasă, mici), se utilizează o cheie statică (parolă, cuvânt cod, PSK (Pre-Shared Key)) cu o lungime minimă de 8 caractere, care este setată în setările punctului de acces și este aceeași pentru toți clienții unei rețele wireless date. Compromisul unei astfel de chei (au vărsat boabele unui vecin, un angajat a fost concediat, un laptop a fost furat) necesită o schimbare imediată a parolei pentru toți utilizatorii rămași, ceea ce este realist doar dacă există un număr mic de ei. Pentru aplicațiile corporative, după cum sugerează și numele, este utilizată o cheie dinamică, individuală pentru fiecare client care rulează în prezent. Această cheie poate fi actualizată periodic în timpul funcționării fără întreruperea conexiunii, iar o componentă suplimentară este responsabilă pentru generarea ei - serverul de autorizare și aproape întotdeauna acesta este un server RADIUS.

Toți parametrii de siguranță posibili sunt rezumați în această placă:

| Proprietate | WEP static | WEP dinamic | WPA | WPA 2 (întreprindere) |

| Identificare | Utilizator, computer, card WLAN | Utilizator, computer |

Utilizator, computer |

Utilizator, computer |

| Autorizare |

Cheie partajată |

EAP |

EAP sau cheie partajată |

EAP sau cheie partajată |

Integritate |

Valoarea de verificare a integrității pe 32 de biți (ICV) |

ICV pe 32 de biți |

Cod de integritate a mesajelor (MIC) pe 64 de biți |

CRT/CBC-MAC (Cod de autentificare a înlănțuirii blocurilor de cifrat în modul contor - CCM) Parte a AES |

Criptare |

Cheie statică |

Cheia de sesiune |

Cheie per pachet prin TKIP |

CCMP (AES) |

Distribuția cheilor |

O singură dată, manual |

Segment de cheie principală (PMK) în pereche |

Derivat din PMK |

Derivat din PMK |

Vector de inițializare |

Text, 24 de biți |

Text, 24 de biți |

Vector avansat, 65 de biți |

număr de pachet pe 48 de biți (PN) |

Algoritm |

RC4 |

RC4 |

RC4 |

AES |

Lungimea cheii, biți |

64/128 |

64/128 |

128 |

până la 256 |

Infrastructura necesară |

Nu |

RAZĂ |

RAZĂ |

RAZĂ |

În timp ce WPA2 Personal (WPA2 PSK) este clar, o soluție de întreprindere necesită o atenție suplimentară.

WPA2 Enterprise

Aici avem de-a face cu un set suplimentar de protocoale diferite. Pe partea de client, o componentă software specială, solicitantul (de obicei parte a sistemului de operare) interacționează cu partea de autorizare, serverul AAA. Acest exemplu arată funcționarea unei rețele radio unificate construită pe puncte de acces ușoare și un controler. În cazul utilizării punctelor de acces cu „creiere”, întregul rol de intermediar între clienți și server poate fi preluat de punctul însuși. În acest caz, datele solicitantului client sunt transmise prin radioul format în protocolul 802.1x (EAPOL), iar pe partea controlerului sunt împachetate în pachete RADIUS.

Utilizarea mecanismului de autorizare EAP în rețeaua dvs. duce la faptul că, după autentificarea cu succes (aproape sigur deschisă) a clientului de către punctul de acces (împreună cu controlorul, dacă există), acesta din urmă cere clientului să autorizeze (confirmă autoritatea acestuia) cu serverul de infrastructură RADIUS:

Utilizare WPA2 Enterprise necesită un server RADIUS în rețeaua dvs. În prezent, cele mai eficiente produse sunt următoarele:

- Microsoft Network Policy Server (NPS), fost IAS- configurat prin MMC, gratuit, dar trebuie să cumpărați Windows

- Cisco Secure Access Control Server (ACS) 4.2, 5.3- configurat printr-o interfață web, cu funcționalitate sofisticată, vă permite să creați sisteme distribuite și tolerante la erori, costisitoare

- FreeRADIUS- gratuit, configurat folosind configurații text, nu este convenabil de gestionat și monitorizat

În acest caz, controlorul monitorizează cu atenție schimbul de informații în curs și așteaptă autorizarea sau refuzul cu succes a acestuia. Dacă are succes, serverul RADIUS poate transfera parametri suplimentari către punctul de acces (de exemplu, în ce VLAN să plaseze abonatul, ce adresă IP să-l atribuie, profilul QoS etc.). La sfârșitul schimbului, serverul RADIUS permite clientului și punctului de acces să genereze și să schimbe chei de criptare (individuale, valabile doar pentru această sesiune):

EAP

Protocolul EAP în sine este bazat pe container, ceea ce înseamnă că mecanismul de autorizare real este lăsat în seama protocoalelor interne. În acest moment, următoarele au primit o distribuție semnificativă:- EAP-RAPID(Flexible Authentication via Secure Tunneling) - dezvoltat de Cisco; permite autorizarea folosind un login și o parolă transmise în tunelul TLS între solicitant și serverul RADIUS

- EAP-TLS(Transport Layer Security). Utilizează o infrastructură de cheie publică (PKI) pentru a autoriza clientul și serverul (subiect și server RADIUS) prin certificate emise de o autoritate de certificare (CA) de încredere. Necesită emiterea și instalarea de certificate de client pe fiecare dispozitiv wireless, deci este potrivit doar pentru un mediu corporativ gestionat. Serverul de certificate Windows are facilități care permit clientului să-și genereze propriul certificat dacă clientul este membru al unui domeniu. Blocarea unui client se poate face cu ușurință prin revocarea certificatului acestuia (sau prin conturi).

- EAP-TTLS(Tunneled Transport Layer Security) este similar cu EAP-TLS, dar nu necesită un certificat de client la crearea unui tunel. Într-un astfel de tunel, similar unei conexiuni SSL de browser, se efectuează o autorizare suplimentară (folosind o parolă sau altceva).

- PEAP-MSCHAPv2(EAP protejat) - similar cu EAP-TTLS în ceea ce privește stabilirea inițială a unui tunel TLS criptat între client și server, necesitând un certificat de server. Ulterior, un astfel de tunel este autorizat folosind bine-cunoscutul protocol MSCHAPv2.

- PEAP-GTC(Generic Token Card) - similar cu cel precedent, dar necesită carduri cu parolă unică (și infrastructura corespunzătoare)

Toate aceste metode (cu excepția EAP-FAST) necesită un certificat de server (pe serverul RADIUS) emis de o autoritate de certificare (CA). În acest caz, certificatul CA în sine trebuie să fie prezent pe dispozitivul clientului în grupul de încredere (care este ușor de implementat folosind Politica de grup în Windows). În plus, EAP-TLS necesită un certificat de client individual. Autenticitatea clientului este verificată atât printr-o semnătură digitală, cât și (opțional) prin compararea certificatului furnizat de client serverului RADIUS cu ceea ce serverul a preluat din infrastructura PKI (Active Directory).

Suportul pentru oricare dintre metodele EAP trebuie să fie furnizat de un solicitant de partea clientului. Standardul încorporat Windows XP/Vista/7, iOS, Android oferă cel puțin EAP-TLS și EAP-MSCHAPv2, ceea ce face ca aceste metode să fie populare. Adaptoarele client Intel pentru Windows vin cu utilitarul ProSet, care extinde lista disponibilă. Clientul Cisco AnyConnect face același lucru.

Cât de fiabil este?

La urma urmei, ce este nevoie pentru ca un atacator să-ți pirateze rețeaua?Pentru autentificare deschisă, fără criptare - nimic. Conectat la rețea și atât. Deoarece mediul radio este deschis, semnalul se deplasează în direcții diferite, nu este ușor să îl blocați. Dacă aveți adaptoarele client adecvate care vă permit să ascultați aerul, traficul de rețea este vizibil în același mod ca și când atacatorul s-ar fi conectat la fir, la hub, la portul SPAN al switch-ului.

Criptarea bazată pe WEP necesită doar timp de forță brută IV și unul dintre multele utilitare de scanare disponibile gratuit.

Pentru criptarea bazată pe TKIP sau AES, decriptarea directă este posibilă în teorie, dar în practică nu au existat cazuri de hacking.

Desigur, puteți încerca să ghiciți cheia PSK sau parola pentru una dintre metodele EAP. Atacurile comune împotriva acestor metode nu sunt cunoscute. Puteți încerca să utilizați metode de inginerie socială sau