Arhive de etichete: Kerio winroute. Configurarea Kerio VPN Server pentru a conecta clienți VPN individuali

Setări Server VPN Kerio pentru conectarea individului Clienți VPN.

Serverul VPN este folosit pentru a conecta capetele de la distanță ale tunelurilor VPN și clienți la distanță folosind Client VPN Kerio .server VPN disponibil în fila Interfețe (Interfețe)în secțiunea Setări/Interfețe (Configurare/Interfețe) ca interfață separată.

Mergem la această filă și printre interfețe vedem Serverul VPN dorit. Faceți dublu clic pe interfața serverului VPN se deschide un dialog care vă permite să setați parametrii serverului VPN (puteți, de asemenea, evidenția interfața și faceți clic pe Editare sau selectați Editare din meniul contextual).

În fereastra care se deschide, trebuie să activați serverul VPN (Activați serverul VPN). Și specificați adresa IP a rețelei pentru clienții VPN. În rețeaua mea, toți utilizatorii locali au adrese precum 192.168.100.xxx, iar toți clienții VPN au 192.168.101.xxx

Implicit (la prima pornire după instalare) WinRoute selectează automat o subrețea gratuită pentru a fi utilizată pentru VPN. În condiții normale, nu este nevoie să schimbați rețeaua implicită. U Asigurați-vă că subrețeaua client VPN nu intră în conflict cu subrețeaua locală!

În fila DNS, trebuie să specificați serverele DNS care vor fi alocate clienților dumneavoastră VPN. Acest lucru poate fi necesar într-o rețea de domeniu în care este necesar accesul la computere prin nume NS.

Utilizare servere speciale DNS (Utilizați servere DNS specifice) Această opțiune vă permite să specificați serverele DNS primare și secundare pentru clienții VPN. Dacă în retea locala nefolosit Forwarder DNS, și un alt server DNS, apoi utilizați această opțiune.

Utilizatorii mei nu folosesc nume NS, așa că am lăsat totul aici fără excepții.

De asemenea, nu am nevoie de fila Avansat, dar vom scrie despre asta oricum.

Listen on port - Portul pe care serverul VPN acceptă conexiuni de intrare (folosind protocoale TCP, și UDP). Portul implicit este 4090 (în condiții normale nu este nevoie să schimbați portul).

Note:

- Dacă serverul VPN rulează deja, atunci când portul este schimbat, conexiunea cu toți clienții VPN va fi deconectată automat.

- Dacă serverul VPN nu poate rula pe portul specificat (portul este utilizat de un alt serviciu), următorul mesaj de eroare va apărea în jurnalul de erori (consultați capitolul Jurnal de erori) când faceți clic pe Aplicare: (4103:10048) Eroare socket: Nu se poate lega soclul pentru service la portul 4090.

(5002) Nu s-a pornit serviciul „VPN”

legat la adresa 192.168.1.1.Pentru a vă asigura că portul specificat este într-adevăr liber, verificați jurnalul de erori pentru intrări similare.

Rute personalizate

În această secțiune, puteți defini alte rețele către care vor fi stabilite rute prin tunelul VPN. În mod implicit, rutele către toate sunt definite subrețele locale din partea serverului VPN - vezi capitolul Schimb de informații de rutare).

Sfat: utilizați masca de rețea 255.255.255.255 pentru a determina ruta către o anumită gazdă. Acest lucru poate ajuta, de exemplu, atunci când adăugați o rută la un nod din DMZ de pe serverul VPN.

Prima regulă permite utilizatorilor de Internet să acceseze serverul VPN utilizând protocolul Kerio VPN (portul 4090).

Aici vor fi afișați utilizatorii conectați. În setările utilizatorilor înșiși, puteți configura dacă serverul VPN va emite adrese clienților sau puteți atribui o anumită adresă IP în rețea fiecărui client VPN.

Asta este. Dacă ceva nu este clar, vă rugăm să întrebați aici.

Kerio Winroute Firewall, stabilirea regulilor, cotele utilizatorilor

Exercita:

1) Instalați din directorul Proxy\Kerio Winroute Firewall de pe CD software Kerio Winroute Firewall 6.0.4 și configurați acest program astfel încât să funcționeze ca un server proxy, furnizând clientul (calculatorul virtual sub Control Windows 98) accesați serverul Web de pe computerul profesorului. În același timp adaptor de rețea Conexiunea la rețea locală ar trebui să acționeze ca interfață conectată la Internet (publică), iar adaptorul de rețea VMware VMnet1 ar trebui să acționeze ca interfață conectată la rețeaua locală internă (privată).

2) Creați un utilizator TestUser cu testul parolei în baza de date internă a Kerio Personal Firewall și configurați-i drepturile astfel încât să poată accesa Internetul. Oferă-i o cotă de internet de 50 MB pe zi și 500 MB pe lună. În numele acestui utilizator, conectați-vă la serverul web de pe computerul profesorului, apoi vizualizați jurnalul de lucru și cota rămasă în numele acestuia.

Nota. Utilizator intern Kerio (nu utilizator domeniul Windows 2000) este utilizat deoarece în timpul executării acestuia munca de laborator nu avem cum să ne conectăm la controlerul de domeniu.

3) După terminarea laboratorului, opriți computer virtual Windows 98 și eliminați Kerio WinRoute Firewall folosind consola Adăugare/Eliminare programe.

Răspuns la sarcina 1:

1) Rulați fișierul kerio-kwf-6.0.4-win.exe din directorul Proxy\Kerio WinRoute Firewall. Pe ecranul Tip de configurare, selectați tipul de instalare personalizată și pe ecranul următor asigurați-vă că toate componentele sunt selectate (nu este necesar să fie instalat ajutorul în cehă).

2) Pe ecranul Cont administrativ, lăsați numele de administrator implicit ca Admin și atribuiți-i parola P @ssw 0rd.

3) Pe ecranul Acces de la distanță, asigurați-vă că caseta de selectare Acces de la distanță este debifată.

4) Dacă apare un avertisment Windows care indică faptul că componenta Kerio VPN Adapter nu a trecut testul de compatibilitate Windows, faceți clic pe butonul Continue Anyway.

5) După finalizarea instalării Kerio WInRoute Firewall, reporniți computerul.

6) După repornire, răspundeți Da când vi se solicită să lansați Consola de administrare Kerio. În fereastra Conexiune nouă, verificați parametrii de conectare care vi se oferă și introduceți parola. Se va deschide fereastra Network Rules Wizard. Pe primul ecran, faceți clic pe butonul Următorul.

7) Pe ecranul Tip de conexiune la Internet, lăsați comutatorul în poziția sus (Ethernet, DSL, modem prin cablu sau altele).

8) Pornit Ecran de internet Adaptor select adaptor Zona Locală Conexiune.

9) În ecranul Politică de ieșire, lăsați comutatorul în poziția Permite accesul numai la următoarele servicii și lăsați casetele de selectare doar vizavi de liniile HTTP, HTTPS, FTP și DNS.

10) Pe ecranul Server VPN, setați comutatorul la Nu.

11) În ecranul Politică de intrare, faceți clic pe butonul Următorul fără a defini niciunul servere interne, care ar trebui să fie accesibil utilizatorilor de pe Internet.

12) Pe ecranul Internet Sharing (NAT), lăsați comutatorul în poziția Activare NAT și pe următorul ecran faceți clic pe butonul Terminare. Aruncă o privire la opțiunile de configurare de bază pentru Kerio Winroute Firewall din consola administrativă. Extindeți nodul Filtrare conținut, în el - Politică HTTP, accesați fila Server proxy și uitați-vă la valorile din grupul „Opțiuni generale”.

13) Lansați computerul virtual Windows 98 în VMWare Workstation și faceți clic pe pictograma Internet Explorer de pe desktop. Se va deschide fereastra Expert Connection Internet. Setați comutatorul în poziția „Configurați manual o conexiune la internet” și faceți clic pe butonul „Următorul”.

14) Pe ecranul următor, setați butonul radio la „Mă conectez la Internet printr-o rețea locală” și faceți clic pe butonul „Următorul”.

15) Pe următorul ecran, debifați „ Detectare automată server proxy" și verificați " Setare manuală server proxy”.

16) Pe ecranul următor, bifați caseta de selectare „Un server proxy pentru toate protocoalele” și în câmpul Server proxy pentru HTTP introduceți adresa IP a interfeței VMNet 1, în câmpul port - 3128. Faceți clic pe butonul Următorul de două ori și apoi faceți clic pe butonul „Gata”.

17) B bara de adrese Internet Explorer intrați

HTTP://Londra

și vizualizați pagina care se deschide.

Răspuns la sarcina 2:

1) În fereastra Consolei de administrare, extindeți nodul Utilizatori și grupuri și faceți clic pe linia Utilizatori. În fila Conturi de utilizator, faceți clic pe butonul Adăugați. Se va deschide fereastra Expert pentru crearea unui utilizator nou.

2) Pe primul ecran - General, introduceți numele de utilizator TestUser și parola (de exemplu, test). Asigurați-vă că baza de date internă a utilizatorilor este selectată în linia de autentificare și faceți clic pe butonul Următorul.

3) În ecranele Grupuri și Drepturi, lăsați valorile implicite.

4) Pe ecranul Cotă, bifați casetele de selectare Activare limită zilnică și Activare limită lunară și setați limita zilnică la 50 MB și limita lunară la 500 MB. Lăsați ecranele Reguli de conținut și Conectare automată la valorile implicite. Faceți clic pe butonul Terminare.

5) După crearea utilizatorului, accesați fila Opțiuni de autentificare și bifați caseta de selectare Solicitați întotdeauna ca utilizatorii să fie autentificați atunci când accesează paginile web. Faceți clic pe butonul Aplicați.

6) Mergeți la nod Filtrarea conținutului -> Politica HTTP.În fila Reguli URL, faceți clic pe butonul Adăugați. În câmpul Descriere, introduceți Deny All. În grupul Acțiune, setați butonul radio la Interzicerea accesului la site-ul Web (lăsați toate celelalte controale la valorile implicite) și faceți clic pe OK.

7) Faceți clic din nou pe butonul Adaugă, introduceți TestUser Allowed în câmpul Description, mutați comutatorul de mai jos la Selected Users și faceți clic pe butonul Set. Adăugați TestUser la lista Utilizatori selectați. Lăsați toți ceilalți parametri neschimbați și faceți clic pe OK. Apoi utilizați butoanele săgeți din partea dreaptă a ecranului pentru a schimba poziție relativă regulile pe care le-ați creat astfel încât regula TestUser Allowed să fie deasupra Deny All și faceți clic pe butonul Aplicați. Reporniți Kerio Personal Firewall pentru a șterge datele de permisiuni din cache.

8) Reporniți computerul virtual Windows 98, apoi deschideți Internet Explorer și accesați http://london. Apare o fereastră de alertă de securitate care vă avertizează că certificatul nu poate fi verificat. faceți clic pe butonul Da.

9) În fereastra Firewall Authentification Page (deschisă prin conexiune sigură) introduceți numele de utilizator și parola Test. După un alt avertisment de securitate, pagina site-ului Web se va deschide pe computerul profesorului.

Nota. Uneori, un nume de utilizator și o parolă apare în sistemul încorporat fereastra Windows. Pentru a deschide în mod explicit pagina de autentificare, introduceți HTTP://192.168.X.1:4080 în browserul dvs. web.

10) Pentru a vizualiza statisticile pentru un utilizator, trebuie să vă întoarceți la pagina de autentificare (folosind butonul Înapoi) și să faceți clic pe linkul Pagina de index, apoi pe Statistici.

11) Pentru a elimina Kerio Winroute Firewall, utilizați consola Adăugare/Eliminare programe din Panoul de control.

Adresa funcționează, dar numele serverului nu etc.). În general, oamenii sunt leneși și nu citesc documente, așa că am decis să fac instructiuni scurte despre configurarea DNS pe un computer cu Kerio Winroute Firewall și computere client.

Să ne uităm la cele trei cele mai comune cazuri generale:

1. Rețea peer-to-peer, fără domeniu (cum a fost definit de tovarășul Naliman;), mai exact, fără un server DNS, o mașină separată cu Winroute instalat este folosită ca poartă de acces la Internet;

2. Rețea cu un domeniu, serverul DNS este situat pe un DC (controler de domeniu), o mașină separată cu Winroute instalat este folosită ca poartă de acces la Internet;

3. Rețea cu un domeniu, serverul DNS este situat pe DC, Winroute este instalat și pe acest DC.

A treia opțiune este categoric nu este recomandată din motive de siguranță și bun simț, dar, din păcate, este folosită destul de des în rețele mici, unde exista deja un domeniu, dar nu mai sunt bani :)

În orice caz, există un computer cu două plăci de rețea (una internă - se uită în rețeaua locală, cealaltă externă - în Internet, respectiv), prin care vom accesa Internetul și pe care, firește :) Kerio Winroute Firewall va fi instalat.

Nu uitați că adresele de pe aceste plăci de rețea trebuie să fie din subrețele diferite, de exemplu. de exemplu cam asa:

| Citat: |

192.168. 0 .1 192.168. 1 .1 |

Din anumite motive, începătorii sunt foarte des prinși în asta, dacă de exemplu au un modem ADSL.

1. Setări DNSîntr-o rețea peer-to-peer.

Setări de rețea internă

Dar! Nu le introducem orbește în rețeaua externă, ci o facem puțin diferit:

Faceți clic pe Avansat. În fila DNS, debifați Înregistrați adresele acestei conexiuni în DNS, în fila WINS, debifați Activare căutare LMHOSTS și setați Dezactivați NetBIOS peste TCP/IP. De asemenea, NU TREBUIE să existe casete de selectare pentru Client pentru rețele Microsoft, Echilibrarea sarcinii rețelei, Eșec și Partajarea imprimantei rețelelor Microsoft.

Apropo, este convenabil să redenumiți interfața externă, nu să o numiți Local Area Connection, ci, de exemplu, Internet Interface.

Apoi, accesați Panoul de control, Conexiuni de rețea, în această fereastră (fereastra Explorer) meniul Avansat -> Opțiuni suplimentare. În fila „Adaptoare și legături”, mutați „Conexiune la zona locală” la maximum poziție de vârf.

Pe computerul client, setările plăcii de rețea vor fi cam așa:

În Winroute, Configuration -> DNS Forwarder, bifați caseta „Enable DNS Forwarding” și specificați serverele DNS ale furnizorului.

2. Rețea cu un domeniu, serverul DNS este situat pe un DC (controler de domeniu), o mașină separată cu Winroute instalat este folosită ca poartă de acces la Internet;

Setările nu sunt foarte diferite de versiunea anterioară, în principiu totul este la fel, doar:

2.1 În zonele de căutare înainte DNS, ar trebui să eliminați zona „.” După aceasta, reporniți serviciul Server DNS.

2.2 Pe controlerul de domeniu, în proprietățile DNS, trebuie să permiteți redirecționarea către adresa IP a serverului DNS al furnizorului (și nu uitați să adăugați o regulă în Politica de trafic care să permită controlorului să acceseze serverul DNS al furnizorului). Redirecționarea în winrout trebuie apoi dezactivată.

2.3 Setări rețele interne

NU specificam poarta de acces!

Setări de rețea externă:

2.4 Setări client:

3. Rețea cu un domeniu, serverul DNS este situat pe DC, Winroute este instalat și pe acest DC.

Toate setările sunt identice cu primul caz, cu excepția unor puncte foarte importante:

3.1 Într-o rețea care este conectată la Internet printr-un gateway cu care este un controler de domeniu rularea serviciului Server DNS, pe acest controler în configurația interfeței interne și externe, serverul DNS trebuie configurat singur.

În zonele de căutare înainte DNS, ar trebui să eliminați zona „.” După aceasta, reporniți serviciul Server DNS.

În proprietățile serverului DNS din fila Redirecționare, ar trebui să permiteți redirecționarea către serverul DNS al furnizorului. Reporniți serviciul Server DNS

3.2 Este necesar să se creeze o zonă de căutare inversă (administratorii corecti probabil au creat-o la ridicarea DNS :)), deoarece fără ea serverul DNS nu-i poate determina numele. Indicăm primele 3 grupuri de cifre ale adresei noastre IP ca cod de rețea.

Pentru a verifica, accesați proprietățile zonei și asigurați-vă că există serverul nostru DNS (sau serverele, dacă sunt mai multe) în fila „Servere de nume”. Dacă nu sunt suficiente servere, le adăugăm acolo. Este recomandabil să faceți acest lucru folosind „Review”. Toate. Tot ce rămâne este de rezolvat actualizare dinamică, la mașinile clientînregistrat în această zonă, deși puteți face fără ea.

3.3 Pe controlerul de domeniu din proprietățile DNS, trebuie să permiteți redirecționarea către adresa IP a serverului DNS al furnizorului, în în acest caz, 80.237.0.97;

3.4 Dezactivați DNS Forwarder în Winroute (debifați „Activați redirecționarea DNS”);

3.5 Setări interfețe externe pe server:

Pentru a verifica clientul, executați următoarele comenzi:

| Cod: |

| nslookup(GateWayName) nslookup (GateWayIP) nslookup yandex.ru nslookup 213.180.204.11 |

Dacă, ca urmare a executării tuturor comenzilor de mai sus, nu există mesaje de eroare, atunci totul a funcționat pentru tine.

P.S. Dacă ceva nu funcționează pentru dvs., vă rugăm să nu vă puneți întrebarea în acest subiect, ci să creați una separată (nu uitați să descrieți problema în detaliu, aici nu există telepați. Indicați și rezultatul ipconfig / toate comenzile de pe computerul cu winroute și computerul client).

Cum să configurați distribuția Internet către utilizatori prin NAT în Kerio Winroute Firewall. Configurare NATîn Kerio Winroute Firewall.

dat - Windows Server 2003 Server EE, cu Kerio Winroute Firewall 6.4.2 instalat și configurat.

Sarcină - Eliberați administratorul de sistem pe Internet nu printr-un proxy, ca toți ceilalți, ci prin NAT. Pentru ca contra și webmoney să poată fi lansate. Să mergem...

Mai întâi, să creăm o nouă regulă în secțiune Politica de trafic. Se va numi primul Regulă nouă.

Apoi, trebuie să adăugați o sursă. Adică computerul persoanei care va avea acces la Internet. În cazul nostru, acesta este un computer administrator de sistem. Am scris nume DNS computer din domeniu - sysadmin.local. Puteți scrie și adresa IP. Depinde de situatie.

După adăugare Sursă trebuie să adăugați și Destinaţie. În cazul nostru, aceasta este o conexiune de rețea numită Internet. Clic Adăugați -> Interfață de rețeași selectați conexiunea noastră la Internet din listă.

După adăugarea acestor parametri la regula noastră. Noi, parcă, sugerăm computerului că mașina sysadmin.local are acces la conexiune la rețea Internet. În continuare, trebuie să specificăm tipul de conexiune, porturile și serviciile prin care va avea acest acces.

În câmp Serviciu nu vom adauga nimic. Există deja un sens acolo Orice. Obo spune că accesul este deschis pentru toate porturile și serviciile.

În fila Traducere implicit este gol. Nu ne interesează acest lucru, așa că faceți clic pe câmp gol pe filă Traducereși vedem o fereastră (Editați traducerea) Setări NAT în fața ta.

Trebuie doar să eliberăm utilizatorul pe internet pe toate porturile. Prin urmare alegem varianta „Traduceți în adresa IP a interfeței de ieșire (setări tipice)”. Cu această regulă, îi spunem lui Kerio că tot traficul de ieșire de la utilizator trebuie să fie transmis direct pe Internet. Puteți selecta orice interfață în care vor fi difuzate pachetele și o adresă IP. Dar nu avem nevoie de asta acum.

Faceți clic pe OK și vedeți regula noastră. Totul pare să fie în regulă, dar nu funcționează :) De ce?

Am uitat să permiteți regula și faceți clic pe butonul Aplicați. Pentru a activa regula, faceți clic pe câmpul gol de sub filă Acţiuneși selectați parametrul acolo Permite.

Acum regula noastră arată astfel:

Și funcționează. Utilizatorul are acces la Internet de ieșire NAT. Poate juca counter, Warcraft și rula Webmoney.

Pentru a organiza controlul în rețeaua locală a organizației noastre, am ales Kerio Control Dispozitiv software 9.2.4. Anterior, acest program se numea Kerio WinRoute Firewall. Nu vom lua în considerare argumentele pro și contra și de ce a fost ales Kerio, să trecem direct la subiect. Versiunea 7 și superioară a programului este instalată pe bare metal fără niciuna sistem de operare. În acest sens, a fost pregătit un PC separat (nu mașină virtuală) cu următorii parametri:

procesor AMD 3200+;

HDD 500 GB; (mult mai puțin necesar)

— Placă de rețea – 2 buc.

Asamblam PC-ul, introducem 2 placi de retea.

Pentru a instala un sistem asemănător Linux, trebuie să creați suport de pornire– unitate flash sau disc. În cazul nostru, unitatea flash a fost creată folosind programul UNetbootin.

Descărcați aplicația software Kerio Control. (puteți cumpăra o licență sau descărca o imagine cu un activator încorporat)

Volumul imaginii Kerio nu depășește 300MB, dimensiunea unității flash este adecvată.

Introduceți unitatea flash în conectorul USB al computerului sau laptopului dvs.

Îl formatăm în FAT32 folosind Windows.

Lansați UNetbootin și selectați următoarele setări.

Nu atingem distribuția.

Imagine – standard ISO, indicați calea către imaginea Kerio descărcată.

Tip - dispozitiv USB, selectați unitatea flash dorită. BINE.

După ceva timp de creație, unitate flash bootabilă gata. Faceți clic pe ieșire.

Introducem unitatea flash bootabilă în computerul pregătit, o pornim Meniul de pornire selectați boot de pe USB-HDD. Când începe descărcarea, selectați Linux.

Va începe Instalare Kerio Dispozitiv software de control 9.2.4. Alegeți o limbă.

Citiți contractul de licență.

Acceptăm apăsând F8.

Introdu codul 135. Programul avertizează că hard disk va fi formatat.

Așteptăm ca instalarea să continue.

Sistemul se va reporni.

Așteptăm din nou.

In sfarsit au ajuns. Mesajul de pe ecran spune că trebuie să mergeți la adresa scrisă în browser pe orice computer care este conectat la aceeași rețea cu Kerio.

Nu vom face acest lucru deocamdată, dar trecem la Configurarea rețelei în Kerio însuși.

Configurare interfata de retea Ethernet. Marcați cu un spațiu – Atribuiți adresa IP statica.

Și noi îl numim.

Adresa IP: 192.168.1.250

Mască de subrețea: 255.255.255.0

Dacă, înainte de a instala software-ul, cele două sunt necesare fire de rețea pentru rețelele externe și interne, atunci puteți uita de acest computer. L-am pus într-un colț și chiar am luat monitorul.

Acum, în browserul laptopului în care a fost creată unitatea flash bootabilă, merg la adresa:

https://192.168.1.250:4081/admin. Browserul poate raporta că există o problemă cu certificatul de securitate al acestui site. Faceți clic mai jos – Continuați să deschideți acest site web și veți fi dus la expertul de activare.

Desigur, nu transmitem statistici anonime, debifăm caseta.

Intră Parolă Nouă administrator.

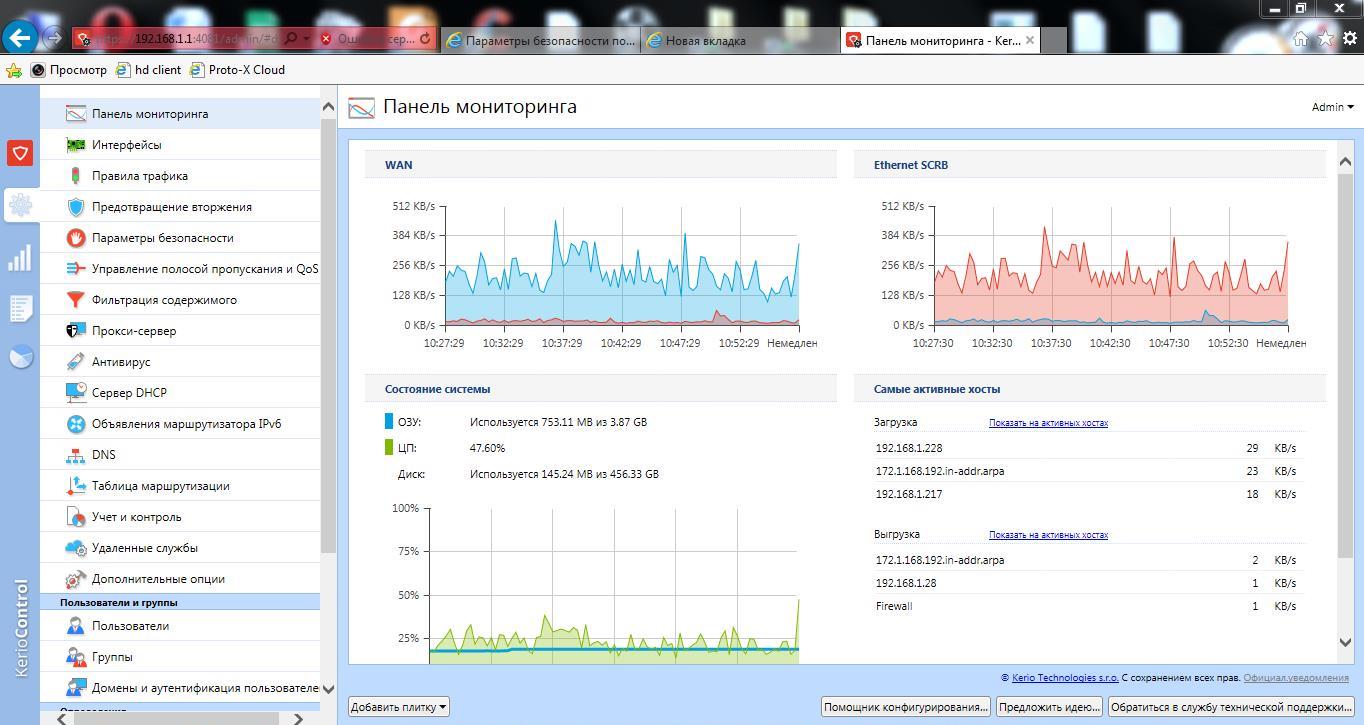

Asta este. Salut Kerio.

De menționat că s-a decis schimbarea adresei IP selectate 192.168.1.250 pentru placa de rețea a rețelei interne la adresa 192.168.1.1 pentru a nu reconfigura foarte multe echipamente. Rețeaua a existat pentru o lungă perioadă de timp fără control și Kerio trebuia adăugat la el prin încorporare. După schimbarea IP-ului, pentru a ajunge la interfață trebuie să introduceți https://192.168.1.1:4081/admin. Mai jos in poza schema bloc conexiuni.

Inițial, toate funcțiile de rutare și DNS au fost efectuate de un modem cu o adresă IP de 192.168.1.1. La instalarea Kerio, modemului i s-a atribuit adresa 192.168.0.1 și accesează placa de rețea externă Kerio cu adresa 192.168.0.250. Adrese din aceeași subrețea. Placa de rețea internă a primit adresa pe care o avea modemul. Toate echipamentele din rețea cu adrese IP statice și un gateway înregistrat (și aceasta este aproape întreaga noastră rețea) au văzut noul gateway ca pe cel vechi și nici măcar nu au bănuit o înlocuire :)

Când lansați Kerio pentru prima dată, expertul vă solicită să configurați interfețele. Poate fi configurat fără a utiliza un expert. Să aruncăm o privire mai atentă la tot ceea ce este descris mai sus.

În fila Interfețe, selectați Interfețe Internet.

Vin cu un nume pentru tip Rețea externă sau Internet, implicit scrie WAN. Introducem manual adresa IP, masca, gateway-ul și datele DNS, toate în aceeași subrețea cu modemul. BINE.

Apoi, selectați următoarea conexiune în elementul Interfețe de încredere/locale - rețeaua noastră internă. Aceste elemente pot fi numite diferit în funcție de versiunea Kerio. Vino cu un nume și introduceți datele ca în imaginea de mai jos. Rețelele externe și interne nu pot fi pe aceeași subrețea. Acest lucru nu trebuie uitat. DNS de la Kerio. Nu scriem gateway-ul. BINE.

Faceți clic pe butonul Aplicați în partea dreaptă jos a ecranului, setările sunt activate. Să vă verificăm conexiunea la internet. Internetul funcționează.

Puteți continua să creați reguli de trafic, să filtrați conținutul, să vedeți cine descarcă torrenți și să supraîncărcați rețeaua, să limitați viteza sau să blocați. Pe scurt, Kereo funcționează pe deplin și are multe setări. Aici fiecare configurează ceea ce are nevoie.

Să ne uităm la încă una punct important– aceasta este deschiderea porturilor. Înainte de a instala Kereo, porturile au fost redirecționate către serverul din modem. De asemenea, inițial porturile necesare erau deschise în serverul însuși. Fără aceste porturi speciale. Software-ul serverului nu poate funcționa corect. Luați în considerare deschiderea portului 4443.

Modem HUAWEI HG532e, intrați în el, pentru a face acest lucru, introduceți 192.168.0.1 în bara de adrese a browserului. Accesați filele Avansat—>NAT—> Harta portuluiși introduceți datele ca în imaginea de mai jos.

Interfața este conexiunea noastră (în modul rută, de altfel).

Protocol – TCP/UDP.

Gazdă la distanță - nimic.

Port de pornire/port de sfârșit extern – 4443 (port extern).

Gazdă internă – 192.168.0.250 (adresa plăcii de rețea externă Kereo).

Port intern – 4443 (port intern).

Nume de cartografiere – orice nume prietenos.

Principiul de funcționare este astfel încât accesul de pe Internet la o adresă IP statică externă către portul 4443 va fi redirecționat către placa de rețea Kerio externă. Acum trebuie să ne asigurăm că cererea de pe placa de rețea externă este redirecționată către cea internă placa de reteași apoi către serverul nostru de pe portul 4443. Acest lucru se face prin crearea a două reguli. Prima regulă permite accesul din exterior, a doua regulă permite accesul din interior.

Creăm aceste două reguli în fila Reguli de trafic. Diferența este în punctele sursă și destinație. Serviciul este portul nostru 4443. Vezi poza de mai sus.

În secțiunea Broadcast, faceți setările ca în imaginea de mai jos. Bifați caseta - Adresă Destinații NATși scrieți acolo adresa IP a serverului de destinație și portul dorit. BINE.

Faceți clic pe aplicați. Verificăm dacă portul este deschis în serviciul online. Portul este deschis.

Verificăm serviciile de server pentru care s-au făcut toate acestea - funcționează. Puteți deschide orice port într-un mod similar.

Alte setări ale Kerio Control Software Appliance pot fi scrise în alte articole.

(conexiune optică)