Уникальная анонимность в сети. Как обеспечить себе максимальную анонимность в сети. Так как же быть действительно анонимным в сети

Так уж иногда случается, что фантастические и шпионские сюжеты оказываются не только плодом больной фантазии автора, а самой настоящей правдой. Еще совсем недавно какой-нибудь параноидальный фильм о тотальной слежке государства за человеком воспринимался как очередная сказка, игра воображения автора и сценаристов. До тех пор, пока Эдвард Сноуден не обнародовал информацию о PRISM - программе слежения за пользователями, принятой на вооружение Агентством национальной безопасности США.

Повод для беспокойства

После такой новости шутки про паранойю стали совсем не актуальны. А разговоры про слежку нельзя больше списать на расшатанную психику. Возникает серьезный вопрос, стоит ли чувствовать себя в безопасности, пользуясь своей почтой или общаясь в социальной сети или чате? Ведь на сотрудничество со спецслужбами пошли многие крупные компании: Microsoft (Hotmail), Google (Google Mail), Yahoo!, Facebook, YouTube, Skype, AOL, Apple. Учитывая то, что PRISM была нацелена в первую очередь на слежку за иностранными гражданами, а объем перехватываемых телефонных разговоров и электронных сообщений по некоторым оценкам достигал 1,7 миллиарда в год, стоит серьезно задуматься над тем, как защитить свою частную жизнь от чужих глаз.

Tor

Первая реакция на новость о PRISM у многих была одинакова: не позволим следить за собой, ставим Tor. Это, пожалуй, на самом деле самое популярное средство, о котором мы не один раз рассказывали на страницах нашего журнала. Он тоже был создан американскими военными, правда для совсем противоположенных целей. Такая вот ирония. Пользователи запускают на своей машине программное обеспечение Tor, работающее как прокси, он «договаривается» с другими узлами сети и строит цепочку, по которой будет передаваться зашифрованный трафик. По истечении некоторого времени цепочка перестраивается и в ней используются уже другие узлы. Для сокрытия от любопытных глаз информации о браузере и установленной ОС Tor часто используется в связке с Privoxy - некеширующим прокси, который модифицирует HTTP-заголовки и веб-данные, позволяя сохранить приватность и избавиться от назойливой рекламы. Чтобы не лазить по конфигурационным файлам и не править все настройки ручками, есть замечательная GUI-оболочка - Vidalia, доступная для всех ОС и позволяющая за пару минут поднять на своем ПК дверь в анонимный мир. Плюс разработчики попытались все максимально упростить, предоставляя пользователям в один клик установить себе Tor, Vidalia и portable-версию Firefox с различными security-аддонами. Для безопасного общения существует децентрализованная анонимная система обмена сообщениями - TorChat. Для безопасного, анонимного и прозрачного перенаправления всего TCP/IP- и DNS-трафика через сеть анонимайзеров Tor служит утилита Tortilla. Программа позволяет анонимно запускать на компьютере под Windows любое программное обеспечение, даже если оно не поддерживает SOCKS или HTTP-прокси, что раньше было практически невозможно сделать под Windows. Помимо этого, для стандартной связки Tor + Vidalia + Privoxy существует достойная альтернатива - Advanced Onion Router bit.ly/ancXHz , portable-клиент для «луковой маршрутизации». Для тех, кто особенно обеспокоен своей безопасностью, есть Live CD дистрибутив, который «из коробки» настроен отправлять весь трафик через Tor, - bit.ly/e1siH6 .

Основное предназначение Tor - это анонимный серфинг плюс возможность создания анонимных сервисов. Правда, за анонимность приходится расплачиваться скоростью.

I2P

Кроме «луковой маршрутизации», есть еще и «чесночная», применяемая в I2P. Tor и I2P при некотором внешнем сходстве во многом реализуют диаметрально противоположные подходы. В Tor создается цепочка из нод, по которой передается и принимается трафик, а в I2P используются «входящие» и «выходящие» туннели и таким образом запросы и ответы идут через разные узлы. Каждые десять минут эти туннели перестраиваются. «Чесночная маршрутизация» подразумевает, что сообщение («чеснок») может содержать в себе множество «зубчиков» - полностью сформированных сообщений с информацией по их доставке. В один «чеснок» в момент его формирования может закладываться много «зубчиков», часть из них может быть нашими, а часть транзитными. Является ли тот или иной «зубчик» в «чесноке» нашим сообщением, или это чужое транзитное сообщение, которое проходит через нас, знает только тот, кто создал «чеснок».

Основная задача I2P, в отличие от Tor, - анонимный хостинг сервисов, а не предоставление анонимного доступа в глобальную сеть, то есть размещение в сети веб-сайтов, которые в терминологии I2P называются eepsites.

Для работы программного обеспечения I2P необходима предустановленная Java. Все управление ведется через веб-интерфейс, который доступен по адресу 127.0.0.1:7657 . После всех необходимых манипуляций надо подождать пару минут, пока сеть настроится, и можно пользоваться всеми ее скрытыми сервисами. В данном случае мы получили анонимный доступ в сеть I2P, то есть ко всем ресурсам в домене.i2p. Если захочется выйти в глобальную сеть, то достаточно просто прописать в настройках браузера использование прокси-сервера 127.0.0.1:4444 . Выход из I2P в глобальную сеть осуществляется через определенные шлюзы (называемые outproxy). Как понимаешь, рассчитывать на огромную скорость в таком случае не приходится. Плюс нет никакой гарантии, что на таком шлюзе никто не снифает твой трафик. Безопасно ли размещать свой анонимный ресурс в I2P-сети? Ну, 100%-й гарантии безопасности тут никто дать не может, если ресурс будет банально уязвим, то не составит особого труда определить его истинное местоположение.

Obfsproxy

Во многих странах, таких как Китай, Иран, провайдеры активно борются против использования Tor’а, применяя DPI (deep packet inspection), фильтрацию по ключевым словам, избирательную блокировку и другие методы. Для того чтобы обойти цензуру, torproject выпустил специальную тулзу obfsproxy bit.ly/z4huoD , которая преобразует трафик между клиентом и мостом таким образом, что он выглядит для провайдера абсолютно безобидным.

GNUnet

А как насчет безопасного и анонимного обмена файлами? Для такой цели можно прибегнуть к помощи GNUnet bit.ly/hMnQsu - фреймворка для организации безопасной P2P-сети, не требующей централизованных или любых других «доверенных» сервисов. Основная цель проекта - создание надежной, децентрализованной и анонимной системы обмена информацией. Все узлы сети работают как маршрутизаторы, шифруют соединения с другими узлами и поддерживают постоянный уровень нагрузки на сеть. Как и во многих других решениях, узлы, активно участвующие в работе сети, обслуживаются с более высоким приоритетом. Для идентификации объектов и сервисов используется URI, который выглядит как gnunet://module/identifier , где module - имя модуля сети, а identifier - уникальный хеш, идентифицирующий сам объект. Интересная фича - возможность настроить уровень анонимности: от нуля (не анонимно) до бесконечности (по дефолту стоит единица). Для безопасной передачи все файлы шифруются с помощью ECRS (An Encoding for Censorship-Resistant Sharing - шифрование для устойчивого к цензуре обмена файлами). GNUnet является расширяемым, на его основе можно строить новые P2P-приложения. Помимо файлообмена (наиболее популярного сервиса), существуют альтернативные службы: простейший чат, находящийся сейчас в полумертвом состоянии, а также распределенный DNS. Ну и как обычно, за анонимность приходится расплачиваться: высокой задержкой, низкой скоростью работы и достаточно высоким потреблением ресурсов (что характерно для всех децентрализованных сетей). Плюс присутствуют проблемы обратной совместимости между различными версиями фреймворка.

RestroShare

RestroShare bit.ly/cndPfx - это открытая кросс-платформенная программа для построения децентрализованной сети по принципу F2F (Friend To Friend), использующая GPG. Основная философия заключается в обмене файлами и общении только с доверенными друзьями, а не со всей сетью, из-за чего ее часто относят к darknet. Для установки соединения с другом пользователю надо сгенерировать с помощью RetroShare пару GPG-ключей (или выбрать существующую). После проверки подлинности и обмена асимметричным ключом устанавливается SSH-соединение, использующее для шифрования OpenSSL. Друзья друзей могут видеть друг друга (если пользователи включили такую возможность), но соединяться не могут. Такая вот получается социальная сеть:). Но зато можно шарить папки между друзьями. В сети существует несколько сервисов для общения: приватный чат, почта, форумы (как анонимные, так и с обычной аутентификацией), голосовой чат (VoIP-плагин), каналы, наподобие IRC.

Raspberry Pi

Ты можешь удивиться: при чем тут Raspberry Pi? Мы же говорим про анонимность. А при том, что сей маленький девайс поможет этой анонимности добиться. Его можно использовать в качестве роутера/клиента, предоставляющего тебе доступ к Tor/I2P-сетям или анонимному VPN. Кроме этого, есть еще один плюс. В децентрализованных сетях достигнуть приемлемой скорости доступа к внутрисетевым ресурсам можно, только если постоянно находиться в ней. Например, в I2P доверие других «чесночных роутеров» к такому узлу будет больше, соответственно и скорость выше. Держать ради этого постоянно включенным свой компьютер или заводить отдельный сервер нерезонно, а вот потратить на это всего 30 долларов вроде и не жалко. В повседневной жизни можно будет пользоваться обычным подключением, а когда надо будет анонимно выйти в Сеть - просто пускаешь весь трафик через мини-девайс и не паришься ни с какими настройками. Надо сказать, что до недавнего времени устанавливать софтину I2P, написанную на Java, на «ежевику» смысла не было. Жадной до ресурсов Java-машине никак не хватало стандартных 256 Мб оперативы. С выходом Raspberry Pi model B, несущего на борту уже 512 Мб, это стало уже вполне реально. Так что давай рассмотрим основные моменты, связанные с установкой. Допустим, мы используем Raspbian . Первым делом обновляемся:

Sudo apt-get update; sudo apt-get dist-upgrade

Затем устанавливаем Java, но не стандартную из пакетов, а специальную версию, заточенную под процессоры ARM, -bit.ly/13Kh9TN (как показывает практика, стандартная сожрет всю память). Скачиваем и инсталлируем:

Sudo tar zxvf jdk-8-ea-b97-linux-arm-vfp-hflt-03_jul_2013.tar.gz -C /usr/local/java export PATH=$PATH:/usr/local/java/bin

После чего скачиваем и устанавливаем I2P:

Cd ~ mkdir i2pbin cd i2pbin wget http://mirror.i2p2.de/i2pinstall_0.9.7.jar java -jar i2pinstall_0.9.7.jar -console

Чтобы превратить Raspberry в роутер для I2P, надо немного поколдовать с конфигами. Переходим в ~/.i2p и начинаем редактировать файл clients.config . Там нам надо закомментировать строку

ClientApp.0.args=7657::1,127.0.0.1 ./webapps/

и раскомментировать

ClientApp.0.args=7657 0.0.0.0 ./webapps/

А затем в файле i2ptunnel.config заменить адреса в строках

Tunnel.0.interface=127.0.0.1 tunnel.6.interface=127.0.0.1

на 0.0.0.0 . После чего можем запустить I2P-роутер, выполнив:

Cd ~/i2pbin ./runplain.sh

Также можно добавить в crontab следующие строки, чтобы софтина автоматически поднималась при запуске системы или после краша:

0 * * * * /home/pi/i2pbin/runplain.sh @reboot /home/pi/i2pbin/runplain.sh

Осталось только организовать удаленный доступ к девайсу. Оптимальный способ - использовать динамический портфорвардинг через SSH. Для этого надо только установить в настройках I2P-туннель, который бы указывал на 22-й порт на локальной машине. Таким же образом можно превратить Pi в анонимный VPN (как это сделать, можно посмотреть тут -http://bit.ly/11Rnx8V) или подключить к Tor’у (отличный видеомануал по этому поводу http://bit.ly/12RjOU9). А можно и придумать свой способ, как использовать девайс для анонимных путешествий по Сети.

Mikrotik

На самом деле Raspberry Pi не единственный маленький девайс, на базе которого можно организовать анонимный доступ в Сеть. Достойной альтернативой ему будет роутер от латвийской компании MikroTik , которая занимается производством сетевого оборудования и софта для него. Такой девайс обойдется чуть подороже, но потребует меньше возни при настройке. В числе продуктов компании RouterOS - операционная система на базе Linux, предназначенная для установки на аппаратные маршрутизаторы MikroTik RouterBOARD. Различные варианты платформ RouterBOARD позволяют решать различные сетевые задачи: от построения простой точки доступа до мощного маршрутизатора. Несмотря на наличие разъема для подключения питания, практически все устройства могут питаться с помощью PoE. Большой плюс - наличие хорошей документации http://bit.ly/jSN4FL , в которой очень подробно описано, как можно создать security-роутер на базе RouterBOARD4xx, подключив его к сети Tor. Останавливаться на этом не будет, все очень подробно описано.

VPN

Говоря про приватность и анонимность в Сети, нельзя обойти стороной использование для этих целей VPN. Мы уже рассказывали, как замутить свой VPN-сервер в облаке Amazon’а bit.ly/16E8nmJ , подробно рассматривали установку и тонкую настройку OpenVPN. Всю необходимую теорию ты можешь посмотреть в этих статьях. Однако хочется еще раз напомнить, что VPN не панацея. Во-первых, возможны ситуации, когда трафик может «утечь» мимо VPN-соединения, во-вторых, в сетях, основанных на протоколе PPTP, существует реальная возможность расшифровать перехваченные данные («Такой небезопасный VPN», ][акер № 170). Так что не стоит верить в полную безопасность при использовании виртуальных частных сетей.

Подводя итоги

Это лишь наиболее популярные решения, позволяющие хоть как-то оградить свою частную жизнь от любопытных глаз Большого Брата. Возможно, в недалеком будущем появятся новые технологии или все мы будем активно пользоваться одной из рассмотренных сегодня. Кто знает… Что бы это ни было, важно всегда помнить, что никогда ни одно решение не способно дать 100%-ю гарантию защищенности. Поэтому не чувствуй себя в полной безопасности, установив Tor, I2P или что-то еще, - за чувство ложной безопасности многие уже поплатились.

Безусловно, анонимность можно возвести в культ: не регистрироваться в соцсетях, не расплачиваться картой, не заказывать посылки на свой реальный адрес и т.п.

А можно не параноить, но при этом соблюдать осторожность. Примерно так.

Нужна отдельная SIM-карта для регистрации аккаунтов

Регистрируясь в соцсети, вы указываете номер телефона или адрес электронной почты. Заведите для этих целей бабушкофон и отдельную симку. Так гораздо проще и безопаснее подтверждать или восстанавливать доступ к аккаунтам. Этот номер телефона нигде не публикуйте и никому не давайте.

Выбирайте симку с тарифом, который не нужно пополнять каждый месяц. Она потребуется только для входящих, так что дешевые минуты и гигабайты в данном случае не нужны.

Альтернатива – сервисы вроде http://onlinesim.ru/ . Они позволяют принимать звонки, SMS и т.д. Часть услуг платная.

Заведите отдельный e-mail для тех же целей

Ещё одно базовое правило интернет-гигиены. Заведите e-mail для регистрации аккаунтов в интернете. Его адрес тоже нигде не светите.

Можно воспользоваться традиционными почтовыми сервисами. Можно создать временный ящик на mail.ru – функция находится в пункте «Настройки» – «Анонимайзер». Письма падают в основной ящик (в отдельную папку), но отправитель видит совсем другой адрес.

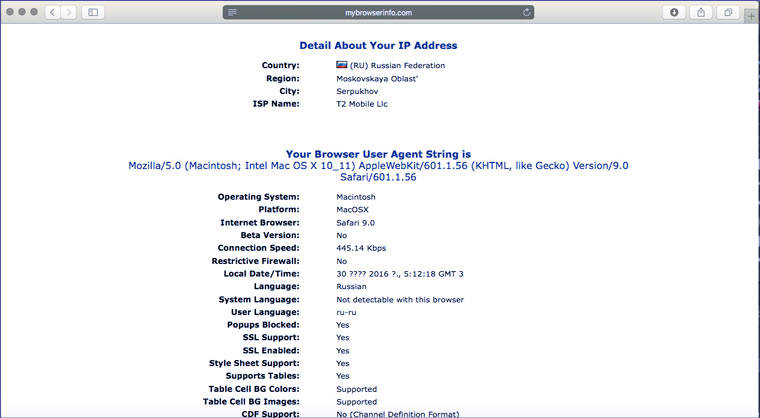

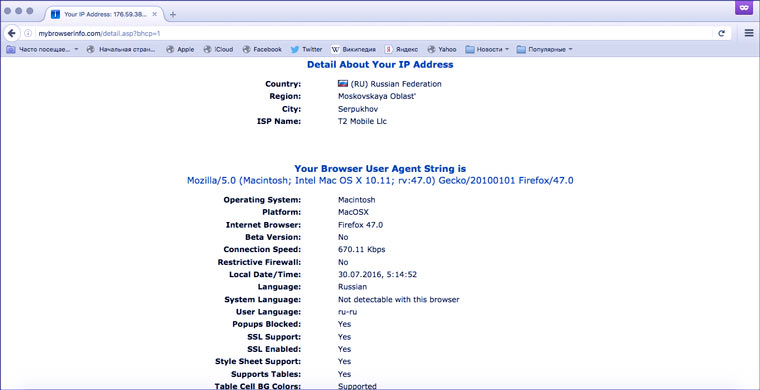

Для отправки писем с этого и любых других ящиков стоит пользоваться VPN. Дело в том, что в оригинальном тексте e-mail содержится IP-адрес:

IP-адрес можно вбить в сервисе вроде https://ru.myip.ms/ и получить местоположение:

Что не надо публиковать в соцсетях

Если вы пользуетесь соцсетями, чтобы общаться с родственниками, друзьями и единомышленниками, оставьте о себе минимум информации. Лайфхак: замена букв кириллицы на похожие из латиницы помогает исключить имя и фамилию из результатов поиска.

ФИО + дата рождения дают возможность найти человека в различных сервисах. К примеру, в базе ФСПП . Да, вы же понимаете, что скрыть год рождения, но остаться в группах «11-Б выпуск 2000 года» или «Тигры по китайскому календарю» – это немножечко палево?

Публикуйте личные фото и записи под замком. Конечно, сотрудников органов это не остановит. Но от лишнего внимания случайных людей избавит.

Вот список того, что ни в коем случае нельзя публиковать в социальных сетях:

- Планы уехать из дома (в отпуск, в командировку и т.п.). Не облегчайте жизнь квартирным ворам. Нелишним будет намекнуть, что дома кто-то остался;

- Основной номер телефона. Особенно если к нему привязаны банковские и другие важные аккаунты;

- Посты о том, что собираетесь совершить крупную покупку;

- Объявления об успешных сделках, которые принесли много денег именно вам;

- Сообщения об утере документов или автономеров – шанс того, что у вас будут вымогать деньги мошенники, выше, чем вероятность найти их.

Аккуратнее с группами в соцсетях

Несложно догадаться, что вы планируете купить квартиру, если вы добавляетесь в 10 групп вроде «Покупка квартир в СЗАО». Список групп, в которых вы состоите, расскажет о вас едва ли не больше, чем записи на странице.

По таким группам потом очень удобно ориентироваться разного рода мошенникам и спамерам. Ведь вы сами подчеркнули – мол, мне эта тема интересна. Разведите меня, пожалуйста.

Думайте, что публикуете на фотографиях (и когда)

Не используйте для аватара четкое фото в анфас. Попробуйте снимок с необычного ракурса. Тогда знакомые вас узнают, а системы вроде FindFace – скорее всего, нет.

Какие фото публиковать нельзя:

- Фото возле дома с привязкой к местоположению. Никогда не используйте геометки, отключите их в настройках камеры;

- Фото и сканы документов;

- Фото билетов на концерты, спортивные соревнования и т.п. – кодами с них могут воспользоваться другие люди;

- Фото банковских карт. И уж тем более дату выпуска и CVC/CVV.

Не светите банковские карты – никак

Ещё несколько слов о картах. Если вы хотите собрать пожертвования на корм условным котикам, заведите отдельную карту и публикуйте её номер. Ни в коем случае не используйте для этого вашу основную карту. К слову, расплачиваться ею в интернет-магазинах также не следует.

Для подобных целей подходят виртуальные карты. К примеру, их предлагает «Сбербанк» и Qiwi (Visa Virtual). Пополнять такие карты можно в банкоматах, терминалах, приложениях для онлайн-банкинга и др. А поступившие деньги затем тратить как обычно или переводить на основную карту.

Этого будет достаточно

Как показывают утечки информации из спецслужб в виде того же Эдварда Сноудена, государства, и не только США, следят за гражданами и делают это очень активно. Кроме того, слежку за вами могут осуществлять и разного рода хакеры с целью хищения денег со счетов или конфиденциальной информации. И чем выше должность вы занимаете или большими деньгами ворочаете, тем вопрос защиты информации и анонимного серфинга в интернете становится для вас актуальнее. В этом совете поговорим о самых распространенных способах сохранения анонимности в сети интернет, а, следовательно, защите вашей информации и информации о вас и вашей деятельности.

Для начала, давайте определимся с тем, кому нужна анонимность и защита, а кому достаточно самых элементарных норм безопасности - иметь работающий антивирус на компьютере, не посещать сомнительные сайты, не скачивать всего подряд. Для большинства людей этого достаточно. Поверьте, ни какие спецслужбы или хакеров не интересует ваша переписка с обсуждением видов на урожай на дачном участке или сплетнями о школьных подругах. Никаким хакерам вы не будете интересны, если вы не осуществляете банковских транзакций через интернет и не имеете счетов с электронными деньгами.

Наоборот, серьезная защита и анонимность в интернет жизненно необходима политикам, ученым, бизнесменам, общественных деятелям, любым публичным личностям. Про хакеров и террористов вспоминать даже не будем - эти подобных советов не читают - сами кого хотите могут научить вопросам анонимности и безопасности.

Не помешает анонимность также людям, которые строят успешную карьеру или хотя бы планируют деятельность в политике, бизнесе, международных отношениях. «Шалости» в интернете, которые сегодня могут казаться вам совершенно невинными, через 5 или 10 лет, собранные и где-то заархивированные до поры до времени, могут поставить крест на вашей карьере или репутации.

Или просто написали вы в какой-то соцсети что-то нелицеприятное о президенте США, а через полгода пошли получать американскую визу… Вы даже не узнаете почему вам отказали, но отказать могут запросто - интернет, каким бы огромным он ни казался, на самом деле не так уж и огромен, а благодаря современным технологиям, поиск информации о конкретном человеке и всех его шагах, высказываниях занимает считанные секунды.

Кроме того, есть не мало людей, помешанных на конспирологических теориях и безопасности ради безопасности. Добро пожаловать в отряд пользователей-невидимок!

С чего начинается безопасность

А начинается она с того, что вы сами о себе пишете и выкладываете в интернете. Ведь это так популярно и модно: Одноклассники, Вконтакте, Facebook, Instagram, Foursquare… Мы сами ежедневно выкладываем в интернет самую подробнейшую информацию о себе, снабженную фотографиями и геометками, отследить по которой нас могут не только всемогущие спецслужбы, но буквально любой желающий школьник младших классов!

Хотите, чтобы о вас ничего не знали - прекратите сами себя «палить»! Не заводите или удалите аккаунты в соцсетях или, как минимум, не чекиньтесь, не пишите ничего о себе и своих пристрастиях, передвижениях, встречах. Не выкладывайте постов с едкой критикой или проклятиями в адрес значительных политических фигур своей страны и мира, а также своего непосредственного начальства или бы даже конкурентов. Кто знает, как повернется ваша жизнь? Быть может завтра или послезавтра вы решите эмигрировать в страну, лидера котрой сегодня так активно ненавидите или устроиться на работу в конкурирующую фирму?

Кроме того, не стоит писать комментарии к статьям в онлайн-изданиях, на форумах и участвовать в публичных чатах. Даже если вы пишете их без регистрации под псевдонимом «аноним», ваш IP-адрес определяется и остается в базе сайтов. При желании идентифицировать любого анонимного автора комментария не составит труда средней руки профессионалу, не говоря уже про более серьезных людей и организации.

Заведите себе один (а лучше не один, а несколько) e-mail адресов, которые вы будете указывать при регистрации на разных интернет-ресурсах, а также оставлять в качестве контактных в интернет-магазинах и прочих публичных интернет-местах. Оставлять в подобных местах свой основной и единственный e-mail адрес в любом случае дело очень не умное - как минимум этот адрес завялят спамом, количество которого каждый месяц будет увеличиваться в геометрической прогрессии, как максимум, о вас будут знать все - где вы зарегистрированы, что покупаете, когда и какими сервисами пользуетесь. Зная адрес, не так сложно вообще читать всю вашу переписку, перехватывая ваш трафик, особенно, если эта переписка содержит какие-то секреты или представляет другой интерес для профессионалов интернет-слежки.

Поэтому, храните ваш основной адрес в тайне, доверяя его только самым близким друзьям и деловым партнерам, с которыми вы ведете дела или обсуждаете серьезные вопросы. Лучше, чтобы он был зарегистрирован не в той стране, в которой вы живете - отследить его будет еще сложнее.

А для каких-то целей можно пользоваться полностью анонимными почтовыми сервисами, вроде сервиса . Сохраните ссылочку - пригодится.

Это азы безопасности. Но можно пойти дальше и глубже. Я не буду здесь подробно расписывать подробности методов - каждый из них требует отдельной статьи (при желании вы можете найти и прочитать подробности на других сайтах), только перечислю их с кратким описанием:

- Использовать анонимный веб-серфинг с помощью настроек браузера . Сейчас почти все браузеры имеют функцию «приватного просмотра» или «режима инкогнито» и потому это самый простой способ. Полной анонимности он не дает, но все же увеличивает степень вашей безопасности и анонимности, как минимум на вашем компьютере не останется следов вашего веб-серфинга. В это режиме браузер удаляет куки и временные файлы сразу же после завершения сеанса, не сохраняет данные форм (логины и пароли), а также историю посещений.

- Использовать для веб-серфинга анонимные прокси-серверы . Это делает просмотр страниц мене комфортным - некоторые популярные ресурсы, такие, как yandex.ru вообще не пустят вас к себе. С другой стороны, у вас будет возможность пользоваться сервисами и заходить на сайты, которые по тем или иным причинам заблокированы в вашей стране или администрацией вашей корпоративной сети.

- Пользоваться анонимайзерами - программами или веб-сервисами, работающими по принципу анонимного прокси сервера, но с большей долей анонимности. Минусы этого способа: заметное уменьшение скорости просмотра веб-страниц и платность основных и самых качественных анонимайзеров. Плюсы: высокая доля анонимности в сети.

- Освоить и использовать VPN (Virtual Private Network) - технология, позволяющая создать между пользователем и сетью зашифрованный канал, защищающий от «прослушки» весь ваш интернет-трафик, а также скрывающий IP-адрес. Самый простой вариант использования VPN - установить расширение для браузера Google Chrome под названием ZenMate . Но самое простое не всегда самое надежное, поэтому, если вопрос безопасности для вас очень актуален, я бы рекомендовал изучить вопрос основательно и пользоваться не самыми простыми, но более надежными методами этой технологии.

- Технология TOR . Это частная сеть маршрутизаторов, созданная специально для обеспечения анонимности и безопасности пользователей Интернета. Чтобы воспользоваться этой сетью достаточно установить специальную сборку на базе TOR одного из популярных браузеров - Firefox или Opera. Но помните: анонимность вы себе обеспечите практически на 100%, однако получите массу неудобств: не сможете просматривать популярные социальные сети, даже видео не сможете посмотреть! Нужна вам такая анонимность или нет - решать вам!

Но это все, что касается анонимности и безопасности при веб-серфинге с компьютера. А ведь есть еще мобильный интертнет-серфинг ! Это когда вы выходите в интернет со смартфона или планшета. И здесь все еще плачевнее. Потому что про безопасную работу на компьютере мы еще иногда вспоминаем, а в случае со смартфоном забываем об этом напрочь! То ли потому что нам кажется, что мы перемещаемся с ним в пространстве, а потому «засечь» нас сложнее, то ли серфинг со смартфона не кажется нам чем-то серьезным.

Между тем существуют даже специальные модели «антишпионских смартфонов». Например, в прошлом году компания Boeing выпустила суперзащищенный (а при попытке разобрать его - самоуничтожайщийся!) специально для сотрудников американских госучреждений. Кто-кто, а американские госслужащие знают не понаслышке о слежке в интернете! Одно дело следить за другими и совсем другое - когда следят за тобой, кто же этого захочет! :)

А на днях поступил в продажу (опять же - пока только в США, но при изрядной доле желания, купить его могут и российские граждане) антишпионский смартфон Blackphone 2. На нем стоит операционная система Silent OS, которая основана на Android, но очищена от всякого мусорного и следящего программного обеспечения.

Но самое главное, в него встроены модули шифрования всей входящей и исходящей информации - звонков, sms, сообщений в онлайн-мессенджерах, фотографий и многого другого. Есть даже защита при подключении к общественным беспроводным сетям. Если уж вы озаботились своей безопасностью и анонимностью в интернет, я бы очень рекомендовал вам и в мобильной сфере перейти на подобный смартфон, либо вообще не выходить в интернет со смартфона - возможности соблюдения анонимности без специальных устройств там намного меньше!

Резюме. Государства под видом борьбы с терроризмом, криминалом и анархией все больше вторгаются в когда-то абсолютно свободное пространство интернета, пытаясь контролировать и жестко регламентировать его и вопрос безопасности и анонимности становится все более и более актуальным. Если так пойдет дальше, возможно, скоро анонимность в интернете станет вообще невозможной. Пока же замаскировать или даже полностью скрыть следы своего присутствия в сети можно, а в некоторых случаях очень даже нужно, причем вполне законопослушным гражданам - просто из соображений собственной безопасности. Поэтому пользуемся пока можем.

Удачи вам в этом не сложном, но и не очень простом деле!

Последние советы раздела «Компьютеры & Интернет»:

Вам помог этот совет? Вы можете помочь проекту, пожертвовав на его развитие любую сумму по своему усмотрению. Например, 20 рублей. Или больше:)

В этой статье мы расскажем обо всех аспектах, касающихся анонимности в Сети , чтобы вы могли сохранить свою конфиденциальность, просматривая страницы в интернете:

Мы не говорим, что можно стать полностью анонимным, это практически невозможно. Но что мы на самом деле можем сделать, так это попытаться сделать онлайн-взаимодействие более скрытыми.

Оставайтесь инкогнито

Приватный режим просмотра или режим инкогнито — это функция, которая является вторым наиболее популярным вариантом просмотра в браузерах. Он вполне подойдет для тех случаев, когда вы выходите в интернет с чужого компьютера и хотите проверить свои учетные записи в Facebook , Twitter или электронную почту.

Точно так же он идеально подходит для тестирования сайтов, которые сильно загружены куками. А также для тех случаев, когда к компьютеру, на котором вы работаете, существует публичный доступ.

Приватный просмотр не стирает полностью ваши отпечатки пальцев. Отдельные элементы, такие как поиск DNS и некоторые куки, могут остаться после сеанса. Так что лучше рассматривать программы для анонимности в Сети в качестве временной меры. Основное, на чем я хочу заострить ваше внимание – не сохраняйте историю просмотра на общедоступном компьютере.

Если вам нужен оптимальный пример, то откройте приватный сеанс просмотра и просмотрите несколько сайтов, а затем выйдите из сеанса, перейдите к командной строке и введите следующее:

Ipconfig / displaydns и нажмите Enter .

Это будет список всех кэшированных записей DNS , посещенных с вашего компьютера, независимо от того, использовали ли вы приватный сеанс просмотра или нет.

Чтобы удалить записи, введите следующую команду:

Ipconfig / flushdns и нажмите Enter .

Таким образом, список будет очищен и любые попытки получить к нему доступ будут невозможны. Также целесообразно настроить пакетный файл, который будет запускать браузер в режиме приватного просмотра, а при закрытии автоматически очищать записи DNS. Этот метод можно использовать, чтобы поддерживать определенный уровень конфиденциальности.

Фальшивая личность

Использование фальшивой личности звучит интригующе, чем есть на самом деле, но во многих случаях это довольно эффективно для достижения анонимности в сети интернет :

Рассмотрим такой пример: вы используете адрес электронной почты для входа в Facebook , Twitter , eBay и онлайн-игры. Это может показаться вполне разумным, однако для хакера задача теперь существенно облегчается. Ему достаточно взломать только одну учетную запись или отследить вас. А вот, если бы у вас было много псевдонимов, то хакеру потребовалось бы гораздо больше времени и усилий, чтобы отследить все фальшивые личности и определить настоящего пользователя.

Это простая концепция, но ее можно с успехом применять, чтобы замаскировать свою сетевую активность. Были случаи, когда люди использовали свыше пятидесяти фальшивых имен и адресов электронной почты для входа на сайты, чтобы избежать определения своих реальных данных.

Существует немного причин предоставлять в интернете свою реальную личность. Преимущественно сайты только собирают и продают ваши данные, или используют их в рекламных целях, поэтому ни в коем случае не предоставляйте ваш реальный адрес электронной почты, домашний адрес или контактную информацию на публичных сайтах:

Если использование фальшивых личностей доставляет определенные неудобства и вам нужно что-то наподобие генератора фальшивых личностей, то вы найдете его здесь .

Как сохранить анонимность в Сети? Этот сайт может полностью создать поддельную личность с именами, адресами, адресами электронной почты и номерами телефонов. Он даже может предоставить вам ряд поддельных кредитных карт, девичью фамилию матери, транспортное средство, группу крови, рост, вес и QR-код , которые можно использовать на не слишком надежных сайтах. Очевидно, что все предоставляемые данные поддельные, и любое сходство с реальным человеком является случайным.

Также генератор фальшивых имен создает ложный адрес электронной почты, который является рабочим, и вы можете пользоваться им для получения одноразовых ссылок на подтверждение адреса электронной почты. Однако нельзя быть уверенными в том, кто также пользуется этим сервисом. Никто не знает, кто еще имеет доступ к этой системе. Так что лучше рассматривать ее, как инструмент генерации адресов электронной почты, которые можно использовать для заполнения различных онлайн-форм.

Инструменты, которые помогают оставаться невидимым

Существует целый ряд программ, с помощью которых можно скрыть свои действия, стереть цифровые «отпечатки пальцев» или оставаться невидимыми в интернете. Наиболее известной из них является Tor Network . Но те, кому, требуется более высокий уровень шифрования и анонимности, могут рассмотреть возможность использования VPN (Virtual Private Network ).

Tor Network

Tor — это программа для анонимности в Сети на русском, с помощью которой ваши онлайн-соединения пропускаются через связанные сети, каждая из которых принадлежит добровольцам со всего мира. Суть данной концепции заключается в том, чтобы блокировать возможность отследить пользователя и узнать его местоположение, а вам самим предоставить возможность посещать заблокированные сайты:

Tor Browser Bundle — это бесплатный пакет для Windows , Mac и Linux , который при запуске автоматически соединяет вас с Tor Network , а также запускает специально разработанную и модифицированную версию Firefox .

После запуска пакета, когда вы начинаете просмотр сайтов через Tor , весь контент, к которому вы подключаетесь, передается в зашифрованном виде и пропускается через упомянутую выше систему сетей. Tor Browser Bundle эффективно работает с любыми TCP-приложениями для мгновенного обмена сообщениями, удаленного входа и другими браузерами. Тем не менее, этот продукт не гарантирует 100 % анонимность, и он не должен использоваться для того, чтобы скачивать нелегальную музыку или фильмы. Это может вызвать перегрузку в сети Tor и спровоцировать проблемы у пользователей, которые используют пакет в надлежащих целях.

Протоколы, которые применяются на P2P-сайтах , часто можно использовать для сканирования IP-адреса , и они позволяют вычислить ваш фактический IP-адрес , а не тот, который сгенерировал Tor .

Тем не менее, Tor — это отличный продукт, которым можно воспользоваться, чтобы сохранить анонимность. Встроенная версия Firefox , основанная на Extended Support Release (ESR ) Firefox от Mozilla , специально модифицирована для оптимизации функций безопасности и конфиденциальности. Для этого был заблокирован доступ к элементу Components.interfaces , который может быть использован для идентификации платформы компьютера пользователя. За исключением некоторых Flash-дополнений запрещено кэширование SSL-сеансов и заблокирована утечка информации о DNS через WebSockets .

Используя Tor Browser Bundle , вы будете относительно защищены от онлайн-снупинга (кроме самых хитроумных злоумышленников ). Хотя обеспечить полную анонимность в Сети вам не удастся:

Если вы посмотрите на приведенный выше скриншот, то увидите, что с помощью навигации через Tor ваш IP-адрес скрыт. Это достигается через отключение JavaScript . Кроме этого модифицированная версия браузера успешно заблокировала скрипты, необходимые для сбора сведений о вашей системе.

Если вы хотите попробовать Tor Browser Bundle и посмотреть, насколько успешно он скрывает ваши цифровые «отпечатки пальцев», перейдите на сайт Tor , где можно скачать сам пакет. А также получить дополнительную информацию о том, как Tor помогает в достижении анонимности и безопасности при работе в интернете.

HMA VPN

Это впечатляющий VPN-сервис из Великобритании, который дает возможность пользователю скрывать свои IP-адреса , разблокировать некоторые сайты, каналы с географическими ограничениями и анонимно посещать сайты через один из более чем 50 тысяч приватных и анонимных IP-адресов компании:

934 VPN-сервера HMA размещены в 190 странах, они используют протоколы OpenVPN , PPTP и L2TP . Это полезное и простое в использовании программное обеспечение. Все, что вам нужно сделать, это подписаться на один из тарифных планов: 7,99 фунта стерлинга за один месяц, 5,99 фунта стерлинга в месяц на шесть месяцев или 4,99 фунта стерлинга в месяц на год. После этого нужно установить программное обеспечение, ввести имя пользователя, пароль и подключиться к сервису.

Вся сложная работа и конфигурирование VPN для анонимности в сети интернет осуществляется автоматически. Кроме этого специальная встроенная функция «Speed Guide » будет автоматически выбирать самый быстрый VPN-сервер на основе вашего текущего местоположения и соединения.

Программное обеспечение доступно для Windows , Mac и Linux . После того, как вы зарегистрировали учетную запись и оплатили выбранный тарифный план, можно скачать необходимый софт через панель управления HMA :

Менеджер программного обеспечения VPN включает в себя некоторые интересные функции, одной из которых является обзор по скорости соединения. Также можно выбрать, какой протокол VPN вы хотите использовать. Одним из наиболее популярных и, самых быстрых протоколов является OpenVPN . Кроме этого можно задать параметры смены IP-адреса случайным образом каждые несколько минут.

Программа содержит удобную функцию «Secure IP Bind «, которая не дает приложениям подключаться к интернету, когда HMA VPN не запущен. Вы можете самостоятельно выбрать VPN-сервер конкретной страны и настроить соотношение загрузки, чтобы подключиться к VPN-серверу с наименьшим количеством пользователей и получить в свое распоряжение больше ресурсов.

CyberGhost

VPN , который по праву считается одним из лучших методов анонимности в Сети . Недавно была представлена версия CyberGhost 5.5, которая включает в себя ряд дополнительных преимуществ, доступных в платном пакете. Скрыть ваш IP-адрес и зашифровать подключение для команды CyberGhost является нормой, но они чувствуют, что могут сделать для вас еще больше:

Новые функции включают в себя Ad-Blocker , защиту от вредоносных программ и вирусов, сжатие данных, предотвращение отслеживания, функцию принудительного перехода на HTTPS , а также доступ через наиболее быстрые сервера.

Функция сжатия данных увеличивает скорость мобильного соединения, а также определяет и активно удаляет любой контент, способствующий сбору информации о посещенных вами ресурсах.

Принудительный переход на HTTPS является полезной функцией, которую не реализуют многие VPN . Принудительно переходя на защищенное соединение, вы повышаете безопасность вашей работы в Сети и уменьшаете риск кражи ваших данных:

Помимо новых функций версия CyberGhost 5.5 характеризуется более быстрым и удобным интерфейсом. Подключение к серверам, расположенным за пределами Великобритании, стало более быстрым, а общая скорость загрузки увеличилась. Также сервис предоставляет удобные графики, которые отображают, сколько случаев блокировки, отслеживания и принудительного перехода на HTTPS имело место во время использования CyberGhost .

Для получения дополнительной информации о том, как сохранить анонимность в Сети и о стоимости различных тарифных планов, посетите сайт CyberGhost .

Дополнения для браузеров

Если уменьшение объема трафика для вас не слишком актуально, и вы обеспокоены лишь возможностью отслеживания действий со стороны злоумышленников, тогда используйте одного из многочисленных бесплатных дополнений, доступных для IE , Chrome и Firefox .

Они могут помочь блокировать запуск отдельных скриптов и вывод всплывающих окон, а также определить элементы отслеживания вашего местоположения.

DoNotTrackMe / Blur

Недавно вышедшая, но уже широко известная улучшенная версия DoNotTrackPlus . По сравнению с предыдущими версиями в ее черный список дополнительно добавлено свыше 300 рекламных площадок, а также более 650 технологий отслеживания:

Дополнение доступно для Chrome , IE , Safari и Firefox . После установки расширения и перезапуска браузера в панели инструментов появится значок DNTMe , и DoNotTrackMe начнет регистрировать попытки отслеживания вашей активности.

DNTMe отлично работает параллельно с уже установленными дополнениями. Работа браузера не замедлится, вы будете видеть тот же контент, что и прежде, за исключением части элементов рекламы, с которыми связаны попытки отслеживания. Вы будете получать информацию о количестве предпринятых и заблокированных попыток.

Adblock Plus

Еще одно бесплатное дополнение для IE , Chrome и Firefox . Оно считается одним из лучших для обеспечения анонимности в Сети , блокировки фишинга и трекинга, и защищает вас от вредоносных программ и нежелательной рекламы:

Вы можете добавлять готовые фильтры или использовать пользовательские. Но будьте осторожны при использовании неизвестных списков фильтров, так как они могут не учитывать что-то важное.

NoScript

Расширение для Firefox , Seamonkey и других браузеров от Mozilla . Это бесплатный пакет с открытым исходным кодом, он блокирует весь JavaScript , Java , Flash и другие небезопасные плагины, если они не являются доверенными. NoScript можно установить либо через хранилище дополнений Firefox , либо непосредственно с сайта NoScript :

NoScript отлично справляется с задачей скрытия информации о вашем местоположении, активности от скриптов, запрашивающих подобные данные. Расширение скрывает ваши цифровые «отпечатки пальцев » от подавляющего большинства сайтов в интернете и обеспечивает достойный уровень анонимности и конфиденциальности .

Заключение

В наше время невозможно получить полную анонимность в Сети . Для этого потребуется безопасный VPN-сервер , большое количество методов блокировки на базе браузера и специальная настройка операционной системы.

В жизни бывает так, что нужна 100% анонимность при использовании интернета через браузер (обойдусь без примеров, а то в комменты опять придут суровые парни и будут обвинять меня в подстрекательстве и грозить отделом «К»). Как сделать так, чтобы сайты в интернете (например Google) не могли идентифицировать вас и записать сведения о каких-либо действиях в ваше досье?

Бывает, включишь VPN с режимом «инкогнито», нигде не авторизируешся, а AdSense внезапно пугает до боли знакомыми объявлениями. Как он определяет кто есть кто?

Чтобы ответить на этот вопрос, проведем эксперимент. Откроем вкладки в четырех браузерах:

- Tor Browser 6.0.2 (на основе Mozilla Firefox 45.2.0);

- Safari 9.0 (режим «инкогнито»);

- Google Chrome 52.0.2743.82 (режим «инкогнито»);

- Mozilla Firefox 46.0.01 (режим «инкогнито»).

И посмотрим, какие данные о человеке они могут собрать. Что мы рассказываем о себе сайту, набрав URL в адресной строке?

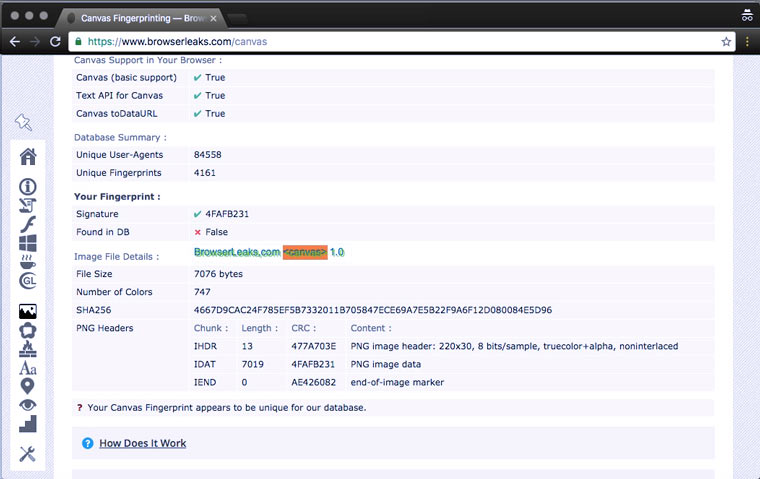

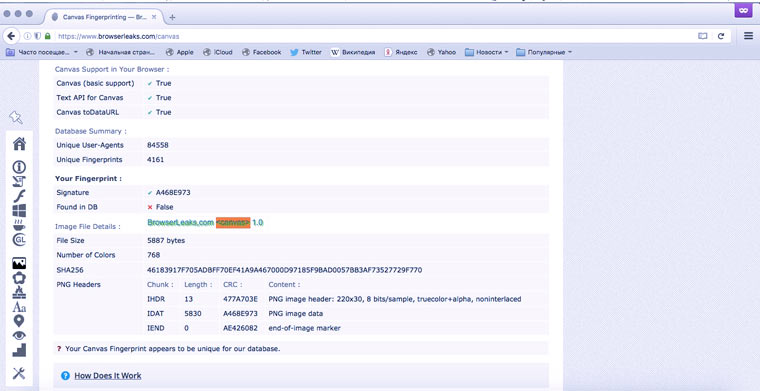

Предоставляем уникальные параметры рендеринга картинок (Canvas Fingerprinting)

Canvas Fingerprinting - технология идентификации пользователей, разработанная около 4 лет назад в AddThis. Принцип ее работы базируется на том, что когда при загрузке страницы происходит прорисовка (рендеринг) картинки (обычно это однотонный блок под цвет фона с невидимым текстом), то браузер для этого собирает кучу инфы о системе: какое есть железо и графические драйвера, версия GPU, настройки ОС, информация о шрифтах, механизмы сглаживания и множество других мелочей.

Вместе это огромное множество деталей образует уникальную характеристику, по которой можно отличить связку компьютер/браузер пользователя от всех других в мире. Для каждого она записывается в виде строки похожей на DA85E084. Бывают совпадения (по данным Panopticlick, в среднем шанс найти двойника 1 к ), но в таком случае можно дополнить их другими возможностями для установления личности (о них ниже).

Tor спрашивает разрешения о получении Canvas Fingerprinting и если проявить внимательность и не давать согласия, то эту инфу можно оставить при себе. А вот все остальные браузеры сдают своего владельца без единого писка.

Побробнее об этом методе идентификации можно почитать в Википедии .

Пробиваем себя по базам рекламных предпочтений

Скриптами для определения Canvas Fingerprint сейчас оснащены многие посещаемые сайты. Получив это уникальное значение, один сайт можно попросить у другого сведения о человеке. Например, привязанные аккаунты, друзей, используемые IP-адреса и информацию о рекламных предпочтениях . По ссылке ниже можно проверить, в каких системах есть сведения о ваших потребительских интересах, привязанные к Canvas Fingerprinting.

Tor опять попросил того же разрешение, что и в первом пункте и из-за моего отказа ничего не нашлось. Safari нашел меня в базах 3, Chrome в 13, а Firefox в 4. Если выйти из режима инкогнито, то в последнем число баз возрастает до 25, так как большинство из них используют для идентификации старые добрые cookies.

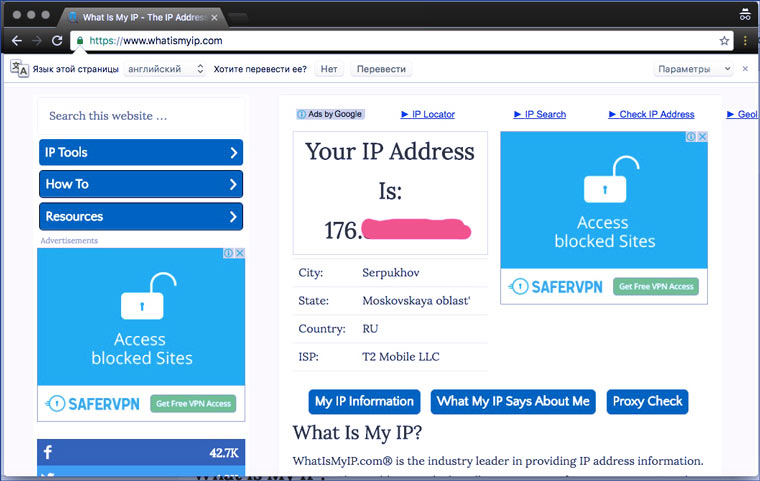

Делимся IP-адрес и оператором связи

В Tor с помощью кнопки New Identity можно менять «страну пребывания». А режимы «инкогнито» не скрывают IP-адрес (для этого надо дополнительно использовать прокси или VPN), а делятся с владельцам сайта вашим примерным местоположением и информацией об интернет-провайдере.

Раскрываем свой город и время в нем (при включенных службах геолокации)

На yandex.ru в Tor без всяких разрешений на определение местоположения показал, где я приблизительно нахожусь и который у меня час. С другими браузерами аналогично.

Отправляем свои точные координаты

Tor даже не стал спрашивать разрешения на определение координат и просто выдал нули. Safari, Chrome и Firefox спросили стандартное разрешение (как в обычном режиме) и не удосужились напомнить о том, что я шифруюсь и таких данных раскрывать не должна.

Раскрываем свой город и время в нем (при отключенных службах геолокации)

Потом я отключила службы геолокации на Mac и снова зашла на yandex.ru. Tor заставил сайт думать, что я в Румынии, но время оставил московское (по несовпадению IP и часового пояса можно будет на раз банить VPN-щиков в случае запрета). В других браузерах все осталось как раньше.

Дело в том, что «Яндексу» для определения местоположения не нужен GPS (или данные WPS от устройства). Ведь у него есть «Локатор»! Вошли в сеть через Wi-Fi? Точка доступа уже есть в базе (см. статью ). Раздали себе инет с телефона? Сотовая вышка сдаст.

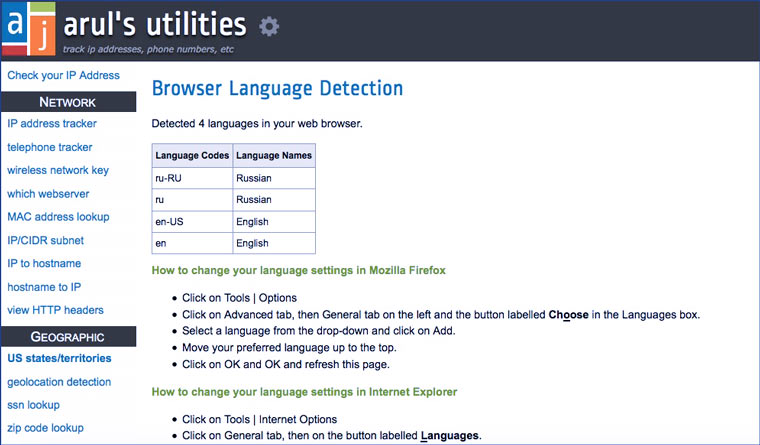

Предоставляем сведения о языковых настройках

Еще один верный признак любителя VPN - несовпадение языка со страной, с IP которой он сидит. Tor подвел - язык у него всегда английский (но его можно поменять, но я думала, что должен меняется автоматически под страну). У остальных настройки такие же, как и в обычном режиме.

Рассказываем все о своем браузере и системе

Операционная система, скорость соединения, цветовые характеристики монитора, поддержка разных технологий, ширина окна браузера, версия Flash - куча мелочей, которые дополняют уникальную характеристику пользователя. Tor подтасовывает некоторые из этих данных (пример Windows 7), а остальные браузеры абсолютно честны.

Человек может сменить IP, включить «инкогнито», а скрипт для поднятия цен быстро вычислит: «Это кто такой к нам с тормознутым инетом, старой версией флеш и Windows XP второй раз зашел, но теперь решил притвориться жителем Сейшел? Повышаем на 20%!»

Делимся списком установленных плагинов

Еще одна характеристика, которая добавляет человеку уникальности - список плагинов (с информацией о версиях), установленных в его браузере. Tor их скрывает. Другие браузеры нет.

Как видите, Tor Browser обеспечивают неплохую анонимность. Но исторические факты говорят о том, что если человек совершает что-то действительно серьезное с помощью onion-сети, то его все же иногда находят . Все, наверное, помнят показательную историю с основателем Silk Road (магазина по продаже наркотиков) Росса Ульбрихта.

А режимы «инкогнито» нужны только, чтобы полазить за чужим компом и не оставить следов. Можно в дополнение к ним заблокировать JavaScript, это уменьшит число возможных способов идентификации, но многие сайты станут непригодными для использования.

Открываем список установленных в системе шрифтов (=> программ)

В дополнение к эксперименту хотелось бы рассказать об еще одной интересной функции современных браузеров. Любой сайт может получить список шрифтов, установленных в системе. У многих приложений есть какие-то свои уникальные шрифты и по ним можно определить род занятий человека. А исходя из этого показывать ему рекламные объявления. В Tor и режиме «инкогнито» это не работает (или выдается слишком короткий перечень).

Все это - вершина айсберга

Для защиты от вышеперечисленных способов идентификации есть специальные плагины для разных браузеров. Но не стоит тратить силы на их установку. Так как они не могут защитить от сбора всех возможных сведений.

Ведь в статье я показала самые простые и понятные примеры того, как браузеры собирают информацию о нас. Но их можно было бы привести гораздо больше: flash cookies, Silverlight cookies, отставание времени от поясного (у многих есть хотя 0,2-0,8 секунд) - множество мелочей, которые были бы лишними. Ведь читателю уже понятно, что открывая браузер он сообщает о себе миру огромное количество сведений и демонстрирует набор уникальных характеристик, которые отличает его компьютер от всех других.

Чем грозят все эти сборы информации?

Собирать сведения о большей части людей на планете нужно только с одной целью - повышать кликабельность рекламных объявлений, чтобы больше зарабатывать на этом. В принципе, от этого только польза - легче найти какие-то товары или услуги.

Еще продвинутые методы идентификации полезны магазинам для сбора сведений о клиентах. Чтобы человек не мог зайти на сайт под другим IP/отключив cookies и остаться неузнанным. Язык, время, редкий шрифт/плагин, характеристики монитора, характерная ошибка в поисковом запросе, по которому пришел - и все! Снимайте коньки, мы вас узнали. Сомнений нет, это тот самый человек, который год назад делал заказ #2389. С помощью этих данных автоматизированные маркетинговые системы могут продать ему больше.

Или естественно, все это могут использовать спецслужбы. Но кто знает, как у них там все работает.

Так как же быть действительно анонимным в сети?

Никак. Использовать для выходов в сеть новое устройство, купленное где-нибудь на Кавказе, используя мобильный интернет с украденой симки, надев маску уточки и уехав в кировские леса. После использования гаджеты сжечь.

Да, если немного модицифировать Tor, то проблем, описанных в статье можно защититься. В дополнение можно перейти на Linux-дистрибутивы Tails, Whonix или Tinhat, созданные для анонимной работы. Но сколько есть еще неизвестных механизмов идентификации? Тот же Canvas Fingerprinting попал в прессу в 2014 году, а внедряться начал в 2012-ом.

Наверное и сейчас разрабатывается/внедряется что-то такое, что даже представить трудно. Не говоря уже о том, как придумать защиту. Поэтому вопрос об анонимности в сети остается открытым.