Giao thức mã hóa TLS. Xem "TLS" là gì trong các từ điển khác

TLS và SSL ngày càng được nhắc đến gần đây, việc sử dụng chứng chỉ kỹ thuật số ngày càng trở nên phù hợp hơn và thậm chí các công ty còn xuất hiện sẵn sàng cung cấp chứng chỉ kỹ thuật số miễn phí cho mọi người để đảm bảo rằng lưu lượng truy cập giữa các trang web đã truy cập và trình duyệt của khách hàng được mã hóa. Đương nhiên, điều này là cần thiết để bảo mật, để không ai trên mạng có thể nhận được dữ liệu được truyền từ máy khách đến máy chủ và ngược lại. Làm thế nào tất cả điều này hoạt động và làm thế nào để sử dụng nó? Để hiểu được điều này, có lẽ chúng ta phải bắt đầu từ lý thuyết và sau đó chứng minh nó bằng thực tế. Vì vậy, SSL và TLS.

TLS và SSL ngày càng được nhắc đến gần đây, việc sử dụng chứng chỉ kỹ thuật số ngày càng trở nên phù hợp hơn và thậm chí các công ty còn xuất hiện sẵn sàng cung cấp chứng chỉ kỹ thuật số miễn phí cho mọi người để đảm bảo rằng lưu lượng truy cập giữa các trang web đã truy cập và trình duyệt của khách hàng được mã hóa. Đương nhiên, điều này là cần thiết để bảo mật, để không ai trên mạng có thể nhận được dữ liệu được truyền từ máy khách đến máy chủ và ngược lại. Làm thế nào tất cả điều này hoạt động và làm thế nào để sử dụng nó? Để hiểu được điều này, có lẽ chúng ta phải bắt đầu từ lý thuyết và sau đó chứng minh nó bằng thực tế. Vì vậy, SSL và TLS.

SSL là gì và TLS là gì?

SSL - Lớp cổng bảo mật, một lớp ổ cắm bảo mật. TLS - Transport Layer Security, bảo mật lớp vận chuyển. SSL là hệ thống có trước, TLS ra đời sau và dựa trên đặc tả SSL 3.0 do Netscape Communications phát triển. Tuy nhiên, các giao thức này có một nhiệm vụ - đảm bảo truyền dữ liệu an toàn giữa hai máy tính trên Internet. Việc chuyển tiền này được sử dụng cho nhiều trang web khác nhau, cho email, nhắn tin và hơn thế nữa. Về nguyên tắc, bạn có thể truyền tải bất kỳ thông tin nào theo cách này; thông tin thêm sẽ được trình bày bên dưới.

Việc truyền tải an toàn được đảm bảo bằng cách xác thực và mã hóa thông tin được truyền đi. Về cơ bản, các giao thức TLS và SSL này hoạt động giống nhau; không có sự khác biệt cơ bản nào. TLS có thể nói là sự kế thừa của SSL mặc dù chúng có thể được sử dụng đồng thời, thậm chí trên cùng một máy chủ. Sự hỗ trợ như vậy là cần thiết để đảm bảo hoạt động với cả máy khách mới (thiết bị và trình duyệt) cũng như các máy khách cũ không hỗ trợ TLS. Trình tự xuất hiện của các giao thức này trông như thế này:

SSL 1.0 - chưa bao giờ được xuất bản

SSL 2.0 - Tháng 2 năm 1995

SSL 3.0 - 1996

TLS 1.0 - Tháng 1 năm 1999

TLS 1.1 - Tháng 4 năm 2006

TLS 1.2 - Tháng 8 năm 2008

Cách SSL và TLS hoạt động

Nguyên lý hoạt động của SSL và TLS như tôi đã nói là giống nhau. Một kênh được mã hóa được thiết lập dựa trên giao thức TCP/IP, trong đó dữ liệu được truyền qua giao thức ứng dụng - HTTP, FTP, v.v. Đây là cách nó có thể được biểu diễn bằng đồ họa:

Giao thức ứng dụng được “bọc” trong TLS/SSL, sau đó được gói trong TCP/IP. Về cơ bản, dữ liệu giao thức ứng dụng được truyền qua TCP/IP nhưng được mã hóa. Và chỉ có máy thiết lập kết nối mới có thể giải mã được dữ liệu được truyền đi. Đối với những người khác nhận được gói được truyền, thông tin này sẽ vô nghĩa nếu họ không thể giải mã được.

Kết nối được thiết lập theo nhiều giai đoạn:

1) Máy khách thiết lập kết nối đến máy chủ và yêu cầu kết nối an toàn. Điều này có thể đạt được bằng cách thiết lập kết nối đến cổng ban đầu được dự định hoạt động với SSL/TLS, ví dụ: 443 hoặc bằng cách yêu cầu thêm khách hàng thiết lập kết nối an toàn sau khi thiết lập kết nối thông thường.

2) Khi thiết lập kết nối, máy khách sẽ cung cấp danh sách các thuật toán mã hóa mà nó “biết”. Máy chủ kiểm tra danh sách nhận được với danh sách các thuật toán mà máy chủ tự “biết” và chọn thuật toán đáng tin cậy nhất, sau đó nó sẽ cho máy khách biết nên sử dụng thuật toán nào

3) Máy chủ gửi cho khách hàng chứng chỉ số của nó, được cơ quan chứng nhận ký và khóa chung của máy chủ.

4) Máy khách có thể liên hệ với máy chủ của cơ quan cấp chứng chỉ tin cậy đã ký chứng chỉ máy chủ và kiểm tra xem chứng chỉ máy chủ có hợp lệ hay không. Nhưng có lẽ không. Hệ điều hành thường đã cài đặt sẵn chứng chỉ gốc của cơ quan cấp chứng chỉ, dựa vào đó chữ ký của chứng chỉ máy chủ được xác minh, chẳng hạn như bởi trình duyệt.

5) Khóa phiên được tạo để kết nối an toàn. Điều này được thực hiện như sau:

— Máy khách tạo ra một chuỗi kỹ thuật số ngẫu nhiên

— Máy khách mã hóa nó bằng khóa chung của máy chủ và gửi kết quả đến máy chủ

— Máy chủ giải mã chuỗi nhận được bằng khóa riêng

Do thuật toán mã hóa không đối xứng nên chỉ máy chủ mới có thể giải mã được chuỗi đó. Khi sử dụng mã hóa bất đối xứng, hai khóa được sử dụng - riêng tư và công khai. Tin nhắn gửi công khai sẽ được mã hóa và tin nhắn gửi riêng tư sẽ được giải mã. Không thể giải mã tin nhắn nếu bạn có khóa chung.

6) Điều này thiết lập một kết nối được mã hóa. Dữ liệu truyền qua nó được mã hóa và giải mã cho đến khi kết nối bị ngắt.

Chứng chỉ gốc

Ở trên tôi đã đề cập đến chứng chỉ gốc. Đây là chứng chỉ của trung tâm ủy quyền, chữ ký xác nhận rằng chứng chỉ được ký là chứng chỉ thuộc về dịch vụ tương ứng. Bản thân chứng chỉ thường chứa một số trường thông tin chứa thông tin về tên máy chủ nơi chứng chỉ được cấp và thời hạn hiệu lực của chứng chỉ này. Nếu chứng chỉ đã hết hạn, nó sẽ bị vô hiệu.

Yêu cầu chữ ký (CSR, Yêu cầu ký chứng chỉ)

Để có được chứng chỉ máy chủ đã ký, bạn cần tạo yêu cầu chữ ký (CSR, Yêu cầu ký chứng chỉ) và gửi yêu cầu này đến trung tâm ủy quyền, trung tâm này sẽ trả về chứng chỉ đã ký được cài đặt trực tiếp trên máy chủ. Dưới đây chúng ta sẽ xem cách thực hiện việc này trong thực tế. Đầu tiên, khóa mã hóa được tạo, sau đó, dựa trên khóa này, yêu cầu chữ ký, tệp CSR, được tạo.

Chứng chỉ khách hàng

Chứng chỉ ứng dụng khách có thể được tạo cho cả thiết bị và người dùng sử dụng. Thông thường, các chứng chỉ như vậy được sử dụng trong xác minh hai chiều, trong đó máy khách xác minh rằng máy chủ đúng như thông báo và đổi lại máy chủ cũng thực hiện tương tự. Sự tương tác này được gọi là xác thực hai chiều hoặc xác thực lẫn nhau. Xác thực hai chiều cải thiện mức độ bảo mật so với xác thực một chiều và cũng có thể đóng vai trò thay thế cho xác thực bằng thông tin đăng nhập và mật khẩu.

Chuỗi hành động để tạo chứng chỉ

Chúng ta hãy xem xét thực tế cách các hành động liên quan đến việc tạo chứng chỉ diễn ra ngay từ đầu và trong thực tế.

Điều đầu tiên cần làm là tạo chứng chỉ gốc. Chứng chỉ gốc được tự ký. Và sau đó các chứng chỉ khác sẽ được ký cùng với chứng chỉ này.

$ openssl genrsa -out root.key 2048 Tạo khóa riêng RSA, mô đun dài 2048 bit .......+++ ....... ...... .........+++ e là 65537 (0x10001) $ openssl req -new -key root.key -out root.csr Bạn sắp được yêu cầu nhập thông tin sẽ được đưa vào yêu cầu chứng chỉ của bạn . Những gì bạn sắp nhập được gọi là Tên phân biệt hoặc DN. Có khá nhiều trường nhưng bạn có thể để trống một số trường. Đối với một số trường sẽ có giá trị mặc định. Nếu bạn nhập ".", trường sẽ được để trống. ----- Tên quốc gia (mã 2 chữ cái):RU Tên bang hoặc tỉnh (tên đầy đủ):N/A Tên địa phương (ví dụ: thành phố): Tên tổ chức Saint-Petersburg (ví dụ: công ty): Tên đơn vị tổ chức công ty của tôi (ví dụ: phần): Tên chung của dịch vụ CNTT (ví dụ: FQDN của máy chủ hoặc tên CỦA BẠN): Chứng chỉ gốc của công ty tôi Địa chỉ email : [email được bảo vệ] Vui lòng nhập các thuộc tính "bổ sung" sau để được gửi cùng với yêu cầu chứng chỉ của bạn Mật khẩu thử thách: Tên công ty tùy chọn: Công ty của tôi $ openssl x509 -req -days 3650 -in root.csr -signkey root.key -out root.pem Chữ ký được rồi chủ đề=/C=RU/ST=N/A/L=Saint-Petersburg/O=Công ty của tôi/OU=Dịch vụ CNTT/CN=Chứng chỉ gốc công ty của tôi/ [email được bảo vệ] Lấy khóa riêng

Do đó, trước tiên chúng tôi tạo khóa riêng, sau đó là yêu cầu chữ ký, sau đó ký yêu cầu của riêng mình bằng khóa của mình và nhận được chứng chỉ kỹ thuật số của riêng mình, được cấp trong 10 năm. Bạn không cần phải nhập mật khẩu thử thách khi tạo chứng chỉ.

Khóa riêng PHẢI được lưu trữ ở nơi an toàn; có nó, bạn có thể thay mặt mình ký bất kỳ chứng chỉ nào. Và chứng chỉ gốc thu được có thể được sử dụng để xác định rằng chứng chỉ, chẳng hạn như của máy chủ, đã được chúng tôi ký chứ không phải bởi người khác. Đây là những hành động mà trung tâm ủy quyền thực hiện khi họ tạo chứng chỉ của riêng mình. Sau khi tạo chứng chỉ gốc, bạn có thể bắt đầu tạo chứng chỉ máy chủ.

Xem thông tin chứng chỉ

Nội dung của chứng chỉ có thể được xem như sau:

$ openssl x509 -noout -issuer -enddate -in root.pem issuer= /C=RU/ST=N/A/L=Saint-Petersburg/O=My Company/OU=IT Service/CN=Chứng chỉ gốc công ty của tôi/ [email được bảo vệ] notAfter=Ngày 22 tháng 1 11:49:41 2025 GMT

Chúng tôi biết ai đã cấp chứng chỉ này và khi nào nó hết hạn.

Chứng chỉ máy chủ

Để ký chứng chỉ cho máy chủ, chúng ta cần làm như sau:

1) Tạo khóa

2) Tạo yêu cầu chữ ký

3) Gửi file CSR đến trung tâm ủy quyền hoặc tự ký

Chứng chỉ máy chủ có thể bao gồm chuỗi chứng chỉ ký chứng chỉ máy chủ nhưng nó cũng có thể được lưu trữ trong một tệp riêng biệt. Về nguyên tắc, mọi thứ trông gần giống như khi tạo chứng chỉ gốc

$ openssl genrsa -out server.key 2048 Tạo khóa riêng RSA, mô đun dài 2048 bit ...................... ....... ................................................. . +++ ...........++++ e là 65537 (0x10001) $ openssl req -new -key server.key - out server .csr Bạn sắp được yêu cầu nhập thông tin sẽ được đưa vào yêu cầu chứng chỉ của bạn. Những gì bạn sắp nhập được gọi là Tên phân biệt hoặc DN. Có khá nhiều trường nhưng bạn có thể để trống một số trường. Đối với một số trường sẽ có giá trị mặc định. Nếu bạn nhập ".", trường sẽ để trống. ----- Tên quốc gia (mã 2 chữ cái):RU Tên bang hoặc tỉnh (tên đầy đủ):N/A Tên địa phương (ví dụ: thành phố): Tên tổ chức Saint-Petersburg (ví dụ: công ty): Tên đơn vị tổ chức công ty của tôi (ví dụ: phần): Tên chung của Dịch vụ CNTT (ví dụ: FQDN của máy chủ hoặc tên CỦA BẠN): www.mycompany.com Địa chỉ Email : [email được bảo vệ] Vui lòng nhập các thuộc tính "bổ sung" sau để được gửi cùng với yêu cầu chứng chỉ của bạn Mật khẩu thử thách: Tên công ty tùy chọn: $ openssl x509 -req -in server.csr -CA root.pem -CAkey root.key -CAcreateserial -out server. pem -days 365 Chữ ký ok topic=/C=RU/ST=N/A/L=Saint-Petersburg/O=My Company/OU=IT Service/CN=www.mycompany.com/ [email được bảo vệ] Nhận khóa riêng CA $ openssl x509 -noout -issuer -subject -enddate -in server.pem issuer= /C=RU/ST=N/A/L=Saint-Petersburg/O=My Company/OU=IT Service/CN =Chứng chỉ gốc công ty của tôi/ [email được bảo vệ] chủ đề= /C=RU/ST=N/A/L=Saint-Petersburg/O=Công ty của tôi/OU=Dịch vụ CNTT/CN=www.mycompany.com/ [email được bảo vệ] notAfter=25 tháng 1 12:22:32 2016 GMT

Bằng cách này, chứng chỉ máy chủ đã được ký và chúng tôi sẽ biết tổ chức nào đã cấp chứng chỉ này. Sau khi ký, chứng chỉ hoàn chỉnh có thể được sử dụng cho mục đích đã định, chẳng hạn như cài đặt trên máy chủ web.

Cài đặt chứng chỉ SSL/TLS trên máy chủ có nginx

Để cài đặt chứng chỉ SSL/TLS trên máy chủ web nginx, bạn cần làm theo một số bước đơn giản:

1) Sao chép tệp .key và .pem vào máy chủ. Trên các hệ điều hành khác nhau, chứng chỉ và khóa có thể được lưu trữ trong các thư mục khác nhau. Ví dụ: trong Debian, đây là thư mục /etc/ssl/certs dành cho chứng chỉ và /etc/ssl/private dành cho khóa. Trên CentOS, đây là /etc/pki/tls/certs và /etc/pki/tls/private

2) Viết các cài đặt cần thiết vào tệp cấu hình cho máy chủ. Đại khái nó sẽ trông như thế này (chỉ là một ví dụ):

Máy chủ ( listen 443; server_name www.mycompany.com; root html; index index.html index.htm; ssl on; ssl_certificate server.pem; ssl_certificate_key server.key; ssl_session_timeout 5m; # SSLv3 không được khuyến khích!!! # Nó ở đây ví dụ: chỉ ssl_protocols SSLv3 TLSv1; ssl_ciphers ALL:!ADH:!EXPORT56:RC4+RSA:+HIGH:+MEDIUM:+LOW:+SSLv3:+EXP; ssl_prefer_server_ciphers on; location / ( try_files $uri $uri/ =404; ) )

3) Khởi động lại nginx

4) Truy cập cổng máy chủ 443 bằng trình duyệt - https://www.mycompany.com và kiểm tra chức năng của nó.

Cài đặt chứng chỉ SSL/TLS trên máy chủ chạy Apache

Việc cài đặt chứng chỉ SSL/TLS trên Apache trông tương tự.

1) Sao chép tệp khóa và chứng chỉ vào máy chủ trong các thư mục thích hợp

2) Kích hoạt mô-đun ssl cho Apache bằng lệnh “a2enmod ssl” nếu nó chưa được bật

3) Tạo máy chủ ảo sẽ nghe cổng 443. Cấu hình sẽ trông giống như thế này:

Đồng thời, còn có việc khác cần phải làm. Tìm trong tệp httpd.conf, hoặc apache2.conf, hoặcports.conf, tùy thuộc vào hệ thống, phần sau của cấu hình:

Nếu không có điều kiện đó thì phải thêm nó vào config. Và một điều nữa: Bạn cần thêm dòng

TênVirtualHost *:443

Dòng này có thể nằm trong file httpd.conf, apache2.conf hoặcports.conf

4) Khởi động lại máy chủ web Apache

Tạo chứng chỉ ứng dụng khách

Chứng chỉ máy khách được tạo theo cách tương tự như chứng chỉ máy chủ.

$ openssl genrsa -out client.key 2048 Tạo khóa riêng RSA, mô đun dài 2048 bit ......................+++..... ......................+++ e là 65537 (0x10001) $ openssl req -new -key client.key -out client.csr Bạn sắp được yêu cầu nhập thông tin sẽ được đưa vào yêu cầu chứng chỉ của bạn. Những gì bạn sắp nhập được gọi là Tên phân biệt hoặc DN. Có khá nhiều trường nhưng bạn có thể để trống một số trường. Đối với một số trường sẽ có giá trị mặc định. Nếu bạn nhập ".", trường sẽ được để trống. ----- Tên quốc gia (mã 2 chữ cái) :RU Tên bang hoặc tỉnh (tên đầy đủ) :Saint-Petersburg Tên địa phương (ví dụ: thành phố) :^C mnorin@mnorin-work:~/Temp/certs/CA$ openssl req -new -key client.key -out client.csr Bạn sắp được yêu cầu nhập thông tin sẽ được đưa vào yêu cầu chứng chỉ của bạn. Những gì bạn sắp nhập được gọi là Tên phân biệt hoặc DN. Có khá nhiều trường nhưng bạn có thể để trống một số trường. Đối với một số trường sẽ có giá trị mặc định. Nếu bạn nhập ".", trường sẽ được để trống. ----- Tên quốc gia (mã 2 chữ cái):RU Tên bang hoặc tỉnh (tên đầy đủ):N/A Tên địa phương (ví dụ: thành phố) :Tên tổ chức Saint-Petrersburg (ví dụ: công ty): Tên đơn vị tổ chức công ty của tôi (ví dụ: phần): Tên chung kỹ thuật (ví dụ: FQDN của máy chủ hoặc tên CỦA BẠN): Địa chỉ email của Ivan Ivanov : [email được bảo vệ] Vui lòng nhập các thuộc tính "bổ sung" sau để được gửi cùng với yêu cầu chứng chỉ của bạn Mật khẩu thử thách: Tên công ty tùy chọn: $ openssl x509 -req -in client.csr -CA root.pem -CAkey root.key -CAcreateserial -out client. pem -days 365 Chữ ký ok topic=/C=RU/ST=N/A/L=Saint-Petrersburg/O=Công ty của tôi/OU=Kỹ thuật/CN=Ivan Ivanov/ [email được bảo vệ] Nhận khóa riêng CA $ openssl x509 -noout -issuer -subject -enddate -in client.pem issuer= /C=RU/ST=N/A/L=Saint-Petersburg/O=My Company/OU=IT Service/CN =Chứng chỉ gốc công ty của tôi/ [email được bảo vệ] chủ đề= /C=RU/ST=N/A/L=Saint-Petrersburg/O=Công ty của tôi/OU=Kỹ thuật/CN=Ivan Ivanov/ [email được bảo vệ] notAfter=25 tháng 1 13:17:15 2016 GMT

Nếu bạn cần chứng chỉ ứng dụng khách ở định dạng PKCS12, hãy tạo nó:

$ openssl pkcs12 -export -in client.pem -inkey client.key -certfile root.pem -out iivanov.p12 Nhập mật khẩu xuất: Đang xác minh - Nhập mật khẩu xuất:

Bây giờ bạn có thể sử dụng chứng chỉ ứng dụng khách để làm việc với máy chủ của chúng tôi.

Định cấu hình nginx để sử dụng chứng chỉ ứng dụng khách

Thông thường, như tôi đã nói, xác thực một chiều được sử dụng, thường chỉ kiểm tra chứng chỉ máy chủ. Hãy xem cách buộc máy chủ web nginx xác minh chứng chỉ ứng dụng khách. Cần thêm tùy chọn vào phần máy chủ để làm việc với chứng chỉ ứng dụng khách:

# (Các) chứng chỉ gốc mà ứng dụng khách được ký ssl_client_certificate /etc/nginx/certs/clientroot.pem; # Các tùy chọn có thể có: bật | tắt | tùy chọn | tùy chọn_no_ca ssl_verify_client tùy chọn; # Độ sâu xác minh của chuỗi chứng chỉ mà khách hàng đã ký ssl_verify_deep 2;

Sau này, bạn cần khởi động lại cài đặt hoặc toàn bộ máy chủ và bạn có thể kiểm tra hoạt động.

Định cấu hình Apache để sử dụng chứng chỉ ứng dụng khách

Apache cũng có thể được cấu hình bằng cách thêm các tùy chọn bổ sung vào phần máy chủ ảo:

# Thư mục chứa chứng chỉ gốc để xác minh ứng dụng khách SSLCARevocationPath /etc/apache2/ssl.crl/ # hoặc tệp chứa chứng chỉ SSLCARevocationFile /etc/apache2/ssl.crl/ca-bundle.crl # Tùy chọn xác minh ứng dụng khách. Các tùy chọn có thể có: # không, tùy chọn, yêu cầu và tùy chọn_no_ca SSLVerifyClient yêu cầu # Xem độ sâu của chuỗi chữ ký. Mặc định 1 SSLVerifyDepth 2

Như bạn có thể thấy, các tùy chọn gần giống như đối với nginx, vì quy trình xác minh được tổ chức thống nhất.

Nghe thông tin chứng chỉ bằng openssl

Để kiểm tra cách máy chủ tương tác với chứng chỉ ứng dụng khách, bạn có thể kiểm tra xem kết nối có được thiết lập bằng TLS/SSL hay không.

Về phía máy chủ, chúng tôi bắt đầu nghe trên cổng bằng openssl:

openssl s_server -accept 443 -cert server.pem -key server.key -state

Về phía máy khách, chúng tôi truy cập máy chủ, ví dụ: bằng culr:

Cuộn tròn -k https://127.0.0.1:443

Trong bảng điều khiển phía máy chủ, bạn có thể quan sát quá trình trao đổi thông tin giữa máy chủ và máy khách.

Bạn cũng có thể sử dụng các tùy chọn -verify [độ sâu xác minh] và -Verify [độ sâu xác minh]. Tùy chọn trường hợp nhỏ yêu cầu khách hàng cung cấp chứng chỉ nhưng không bắt buộc phải cung cấp chứng chỉ. Viết hoa - Nếu chứng chỉ không được cung cấp, sẽ xảy ra lỗi. Hãy bắt đầu nghe ở phía máy chủ như thế này:

openssl s_server -accept 443 -cert server.pem -key server.key -state -Verify 3

Từ phía máy chủ, lỗi trông như thế này:

140203927217808:error:140890C7:Quy trình SSL:SSL3_GET_CLIENT_CERTIFICATE:peer không trả lại chứng chỉ:s3_srvr.c:3287:

Từ phía khách hàng như thế này:

Curl: (35) lỗi: 14094410: thói quen SSL: SSL3_READ_BYTES: lỗi bắt tay cảnh báo sslv3

Hãy thêm chứng chỉ và tên miền ở phía máy khách (bạn có thể nhập tên máy chủ cho địa chỉ 127.0.0.1 trong tệp /etc/hosts để kiểm tra):

Curl https://www.mycompany.com:443 --cacert root.pem --cert client.pem --key client.key

Bây giờ kết nối sẽ thành công và bạn có thể cài đặt chứng chỉ máy chủ trên máy chủ web, cấp chứng chỉ ứng dụng khách cho máy khách và làm việc với chúng.

Sự an toàn

Khi sử dụng SSL/TLS, một trong những phương pháp chính là phương pháp MITM (Man In The Middle). Phương pháp này dựa vào việc sử dụng chứng chỉ máy chủ và khóa trên một số nút sẽ lắng nghe lưu lượng truy cập và giải mã thông tin trao đổi giữa máy chủ và máy khách. Để tổ chức nghe, chẳng hạn, bạn có thể sử dụng chương trình sslsniff. Vì vậy, thông thường nên lưu trữ chứng chỉ gốc và khóa trên máy không được kết nối mạng; để ký, hãy mang yêu cầu chữ ký vào ổ đĩa flash, ký và mang đi. Và tất nhiên là tạo bản sao lưu.

Nói chung, đây là cách sử dụng chứng chỉ kỹ thuật số cũng như giao thức TLS và SSL. Nếu bạn có câu hỏi/bổ sung, hãy viết bình luận.

Bài viết được tác giả đăng trong chuyên mục được gắn thẻ , .bài chuyển hướng

: 29 bình luận

cl-service.com

cl-service.com

Khách hàng tự tạo CSR khi đặt hàng chứng chỉ, trong đó khách hàng cũng quyết định lưu trữ khóa riêng tư; để cấp chứng chỉ, chúng tôi không cần khóa riêng tư và khách hàng không cung cấp nó cho chúng tôi dưới bất kỳ hình thức nào. Đương nhiên, nếu điều này xảy ra trên một máy chủ ảo thông thường thì quản trị viên có quyền truy cập root vào máy chủ cũng có quyền truy cập vào các khóa được lưu trữ ở đó.

- Người chúc tốt lành.

Chủ đề về bộ ngực không được đề cập vì công nghệ PKI được mô tả không liên quan gì đến tiêu đề của chủ đề. Ít nhất vì lý do chính đáng tôi đã cung cấp liên kết tới rfc.

tái bút Có một câu chuyện cười về một con chó và một con bọ chét. - Người chúc tốt lành.

Tôi không có ý xúc phạm bạn dưới bất kỳ hình thức nào. Tôi đang tìm kiếm thông tin về sự khác biệt giữa SSl và TLS trong thực tế và liên kết của bạn là liên kết đầu tiên trên Google. Tôi bị thu hút bởi tiêu đề của chủ đề. Mọi thứ đều ổn, hãy tiếp tục!

- DrAibolit

Cảm ơn bạn đã giải thích sâu sắc về chứng nhận kỹ thuật số. Tôi mới làm quen với điều này =)

Tôi hy vọng bạn có thể làm rõ câu hỏi sau đây.

Vì chủ đề lừa đảo rất phát triển trong ngành Internet, tôi muốn tìm hiểu cách xác định “chấy” của các trang web mà tôi truy cập (đặc biệt là những nơi có tiền mặt và thanh toán, đầu tư, v.v.) và dựa trên điều này quyết định mức độ tin cậy của tôi (tôi phải thường xuyên đăng ký, để lại thông tin cá nhân, mua hàng, giao dịch, đầu tư). Nếu tôi hiểu chính xác, việc có chứng nhận này cho phép bạn đưa ra đánh giá như vậy. Mặt khác, việc có được nó không phải là vấn đề và thậm chí còn miễn phí.

Làm thế nào hoặc bằng chương trình nào bạn có thể xác định xem một trang web có chứng chỉ kỹ thuật số hay không? và tốt nhất là danh mục của nó, được chỉ định khi cơ quan đặc biệt cấp SSL DV (chứng chỉ được cấp chỉ với xác minh tên miền), SSL OV (với xác minh của tổ chức), EV (với xác minh mở rộng của pháp nhân). Các trang web lừa đảo rất có thể sẽ không sử dụng tùy chọn chứng nhận mới nhất.

Tôi sẽ rất vui nếu bạn cho tôi biết thêm cách để xác định độ tin cậy của trang web))- mnorinĐăng tác giả

Tôi chưa tìm thấy bất kỳ chương trình cụ thể nào cho những mục đích này, nhưng tôi có thể đưa ra một số lời khuyên về vấn đề này.

Ví dụ: bạn có thể sử dụng Chrome hoặc Google Chrome. Ví dụ: hãy lấy trang web https://www.thawte.com/ - một công ty thực sự xử lý chứng chỉ kỹ thuật số.

Thanh địa chỉ sẽ chứa tên công ty và ổ khóa màu xanh lá cây. Điều này có nghĩa là tổ chức đã được xác minh, đây ít nhất là SSL OV.

Nếu bạn nhấp vào khóa và trong cửa sổ thả xuống “Chi tiết”, sau đó nhấp vào “Xem chứng chỉ”, bạn có thể xem thông tin về chứng chỉ. Đối với Thawte, chứng chỉ được ký bởi chứng chỉ sau: “thawte Extended Validation SHA256 SSL CA” và chứng chỉ cho click.alfabank.ru cũng được Thawte ký nhưng với một chứng chỉ khác. Đây là “thawte EV SSL CA - G3”, tức là họ cũng đã vượt qua Xác thực mở rộng.

Một cái gì đó như thế này.

- mnorinĐăng tác giả

- Ruslan

Phần “Cách thức hoạt động của SSL và TLS”, “Khách hàng tạo ra một chuỗi kỹ thuật số ngẫu nhiên”.

Tôi chắc chắn rằng khách hàng tạo phiên riêng tư và theo đó là khóa chung (mà bạn rõ ràng gọi là “chuỗi kỹ thuật số”). Khóa chung được chuyển đến máy chủ và máy chủ mã hóa các gói đến máy khách bằng khóa chung phiên của máy khách.

Vui lòng làm rõ.

- Người mới

Bài viết rất hữu ích! Thậm chí còn có những ví dụ thực tế =) Nhưng tôi không hiểu một điều - sự khác biệt giữa chứng chỉ gốc và chứng chỉ máy chủ là gì? hay nó là điều tương tự?

- Vitaly

Xin chào.

Hoster cung cấp dịch vụ - SSL cho máy chủ ảo. Chúng tôi đã tận dụng nó. Hóa ra là ở cấp độ thứ ba, tức là. Chứng chỉ http://www.site.ru không hợp lệ, chỉ dành cho site.ru. Hơn nữa, khách truy cập liên tục chuyển sang giao thức https, bất kể họ truy cập site.ru hay http://www.site.ru. Tất nhiên, trong trường hợp thứ hai, trình duyệt bắt đầu chửi thề một cách đau lòng và khách truy cập không bao giờ truy cập được trang web.

Nhưng đối với những người đã truy cập trang web, trang web bắt đầu có vẻ không ổn, một phần menu biến mất và một số hình ảnh trong kết quả tìm kiếm không còn được hiển thị bởi một số thành phần.

Sự miêu tả

TLS cho phép các ứng dụng máy khách-máy chủ giao tiếp qua mạng theo cách ngăn chặn việc nghe lén và truy cập trái phép.

Vì hầu hết các giao thức truyền thông có thể được sử dụng có hoặc không có TLS (hoặc SSL), nên khi thiết lập kết nối, bạn phải thông báo rõ ràng cho máy chủ xem máy khách có muốn cài đặt TLS hay không. Điều này có thể đạt được bằng cách sử dụng số cổng thống nhất mà kết nối luôn được thiết lập bằng TLS (chẳng hạn như cổng 443 cho HTTPS) hoặc bằng cách sử dụng cổng tùy ý và lệnh đặc biệt tới máy chủ từ phía máy khách để chuyển kết nối tới TLS bằng giao thức cơ chế đặc biệt (chẳng hạn như STARTTLS cho giao thức email). Khi máy khách và máy chủ đã đồng ý sử dụng TLS, họ cần thiết lập kết nối an toàn. Điều này được thực hiện bằng cách sử dụng thủ tục bắt tay. Lớp cổng bảo mật). Trong quá trình này, máy khách và máy chủ đồng ý về các tham số khác nhau cần thiết để thiết lập kết nối an toàn.

Ngoài ra còn có các biến thể tấn công dựa trực tiếp vào việc triển khai phần mềm của giao thức chứ không dựa trên thuật toán của nó.

Chi tiết thủ tục bắt tay TLS

Theo giao thức TLS, các ứng dụng trao đổi các bản ghi đóng gói (lưu trữ bên trong chúng) thông tin phải được truyền đi. Mỗi mục có thể được nén, đệm, mã hóa hoặc được xác định bằng MAC (Mã xác thực tin nhắn) tùy thuộc vào trạng thái kết nối hiện tại (trạng thái giao thức). Mỗi mục nhập TLS chứa các trường sau: loại nội dung (xác định loại nội dung của mục nhập), trường cho biết độ dài gói và trường cho biết phiên bản giao thức TLS.

Khi kết nối được thiết lập lần đầu tiên, sự tương tác xảy ra bằng giao thức bắt tay TLS, loại nội dungđó là 22.

Bắt tay đơn giản trong TLS

- Giai đoạn đàm phán:

- Khách hàng gửi tin nhắn Khách hàngXin chào

- Máy chủ phản hồi bằng tin nhắn Máy chủXin chào

- Máy chủ gửi tin nhắn Giấy chứng nhận

- Máy chủ gửi tin nhắn Máy chủXin chàoXong

- Khách hàng phản hồi bằng tin nhắn Trao đổi khóa khách hàng, chứa khóa chung của PreMasterSecret(PreMasterSecret này được mã hóa bằng khóa chung của chứng chỉ máy chủ.) hoặc không có gì (một lần nữa phụ thuộc vào thuật toán mã hóa);

- PreMasterSecret

- Khách hàng gửi tin nhắn Thay đổiCipherSpec

- Khách hàng gửi tin nhắn Hoàn thành

- Máy chủ gửi Thay đổiCipherSpec

Bắt tay với xác thực ứng dụng khách

Ví dụ này thể hiện xác thực ứng dụng khách đầy đủ (ngoài xác thực máy chủ như trong ví dụ trước) bằng cách trao đổi chứng chỉ giữa máy chủ và máy khách.

- Giai đoạn đàm phán:

- Khách hàng gửi tin nhắn Khách hàngXin chào, cho biết phiên bản mới nhất của giao thức TLS được hỗ trợ, một số ngẫu nhiên và danh sách các phương thức mã hóa và nén được hỗ trợ phù hợp để làm việc với TLS;

- Máy chủ phản hồi bằng tin nhắn Máy chủXin chào, chứa: phiên bản giao thức được máy chủ chọn, một số ngẫu nhiên được khách hàng gửi, thuật toán nén và mã hóa phù hợp từ danh sách do khách hàng cung cấp;

- Máy chủ gửi tin nhắn Giấy chứng nhận, chứa chứng chỉ số của máy chủ (tùy thuộc vào thuật toán mã hóa, bước này có thể bị bỏ qua);

- Máy chủ gửi tin nhắn Yêu cầu chứng chỉ, chứa yêu cầu chứng chỉ ứng dụng khách để xác thực lẫn nhau;

- [Thiếu điểm lấy và xác minh chứng chỉ ứng dụng khách] ;

- Máy chủ gửi tin nhắn Máy chủXin chàoXong, xác định điểm cuối của cái bắt tay;

- Khách hàng phản hồi bằng tin nhắn Trao đổi khóa khách hàng, chứa khóa chung PreMasterSecret hoặc không có gì (một lần nữa tùy thuộc vào thuật toán mã hóa);

- Máy khách và máy chủ sử dụng khóa PreMasterSecret và các số được tạo ngẫu nhiên, một khóa bí mật chung sẽ được tính toán. Tất cả thông tin quan trọng khác sẽ được lấy từ khóa bí mật chung (và các giá trị ngẫu nhiên do máy khách và máy chủ tạo);

- Khách hàng gửi tin nhắn Thay đổiCipherSpec, cho biết rằng tất cả thông tin tiếp theo sẽ được mã hóa bằng thuật toán được thiết lập trong quá trình bắt tay, sử dụng khóa bí mật chung. Đây là những thông báo ở mức bản ghi và do đó thuộc loại 20 thay vì 22;

- Khách hàng gửi tin nhắn Hoàn thành, chứa hàm băm và MAC được tạo từ các tin nhắn bắt tay trước đó;

- Máy chủ cố gắng giải mã tin nhắn Đã hoàn thành của khách hàng và kiểm tra hàm băm và MAC. Nếu quá trình giải mã hoặc xác minh không thành công, quá trình bắt tay được coi là không thành công và kết nối phải bị chấm dứt.

- Máy chủ gửi Thay đổiCipherSpec và tin nhắn được mã hóa là Finished, đến lượt khách hàng cũng thực hiện việc giải mã và xác minh.

Từ thời điểm này, việc xác nhận liên lạc được coi là hoàn thành, giao thức được thiết lập. Tất cả nội dung gói tiếp theo đều có loại 23 và tất cả dữ liệu sẽ được mã hóa.

Tiếp tục kết nối TLS

Các thuật toán mã hóa bất đối xứng được sử dụng để tạo khóa phiên thường tốn kém về mặt sức mạnh tính toán. Để tránh lặp lại chúng khi kết nối được nối lại, TLS tạo một lối tắt đặc biệt trong quá trình bắt tay được sử dụng để tiếp tục kết nối. Trong trường hợp này, trong quá trình xác nhận liên lạc thông thường, máy khách sẽ thêm vào tin nhắn Khách hàngXin chào ID phiên trước đó id phiên. ID liên kết của khách hàng id phiên với địa chỉ IP máy chủ và cổng TCP để khi kết nối với máy chủ bạn có thể sử dụng tất cả các thông số của kết nối trước đó. Máy chủ khớp với ID phiên trước đó id phiên với các tham số kết nối, chẳng hạn như thuật toán mã hóa được sử dụng và bí mật chính. Cả hai bên phải có cùng một bí mật chính, nếu không kết nối sẽ không được thiết lập. Điều này ngăn cản việc sử dụng id phiên nhà phân tích mật mã để có được quyền truy cập trái phép. Chuỗi số ngẫu nhiên trong tin nhắn Khách hàngXin chào Và Máy chủXin chào cho phép bạn đảm bảo rằng khóa phiên được tạo sẽ khác với khóa phiên trong kết nối trước đó. RFC gọi kiểu bắt tay này viết tắt.

- Giai đoạn đàm phán:

- Khách hàng gửi tin nhắn Khách hàngXin chào, cho biết phiên bản mới nhất của giao thức TLS được hỗ trợ, một số ngẫu nhiên và danh sách các phương thức mã hóa và nén được hỗ trợ phù hợp để làm việc với TLS; Mã định danh kết nối trước đó cũng được thêm vào tin nhắn. id phiên.

- Máy chủ phản hồi bằng tin nhắn Máy chủXin chào, chứa: phiên bản giao thức được máy chủ chọn, một số ngẫu nhiên được máy khách gửi, thuật toán nén và mã hóa phù hợp từ danh sách do máy khách cung cấp. Nếu máy chủ nhận ra ID phiên id phiên Máy chủXin chào cùng một mã định danh id phiên. Đây là tín hiệu cho khách hàng biết rằng có thể sử dụng lại phiên trước đó. Nếu máy chủ không nhận ra ID phiên id phiên, sau đó anh ấy thêm vào tin nhắn Máy chủXin chào thay vào đó là một ý nghĩa khác id phiên. Đối với máy khách, điều này có nghĩa là không thể sử dụng kết nối được gia hạn. Do đó, máy chủ và máy khách phải có cùng bí mật chính và số ngẫu nhiên để tạo khóa phiên;

- Khách hàng gửi tin nhắn Thay đổiCipherSpec, cho biết rằng tất cả thông tin tiếp theo sẽ được mã hóa bằng khóa bí mật chung được thiết lập trong quá trình bắt tay. Đây là những thông báo ở mức bản ghi và do đó thuộc loại 20 thay vì 22;

- Khách hàng gửi tin nhắn Thay đổiCipherSpec, cho biết rằng tất cả thông tin tiếp theo sẽ được mã hóa bằng thuật toán được thiết lập trong quá trình bắt tay, sử dụng khóa bí mật chung. Đây là những thông báo ở mức bản ghi và do đó thuộc loại 20 thay vì 22;

- Khách hàng gửi tin nhắn Hoàn thành, chứa hàm băm và MAC được tạo từ các tin nhắn bắt tay trước đó;

- Máy chủ cố gắng giải mã tin nhắn Đã hoàn thành của khách hàng và kiểm tra hàm băm và MAC. Nếu quá trình giải mã hoặc xác minh không thành công, quá trình bắt tay được coi là không thành công và kết nối phải bị chấm dứt;

- Máy chủ gửi Thay đổiCipherSpec và tin nhắn được mã hóa là Finished, đến lượt khách hàng cũng thực hiện việc giải mã và xác minh.

Từ thời điểm này, việc xác nhận liên lạc được coi là hoàn thành, giao thức được thiết lập. Tất cả nội dung gói tiếp theo đều có loại 23 và tất cả dữ liệu sẽ được mã hóa.

Ngoài các lợi ích về hiệu suất, thuật toán gia hạn kết nối có thể được sử dụng để triển khai đăng nhập một lần vì nó đảm bảo rằng phiên ban đầu và mọi phiên được tiếp tục đều được khởi tạo bởi cùng một khách hàng (RFC 5077). Điều này đặc biệt quan trọng khi triển khai FTP qua TLS/SSL, nếu không sẽ dễ bị tấn công trung gian, trong đó kẻ tấn công có thể chặn nội dung dữ liệu khi thiết lập kết nối lại.

Các thuật toán được sử dụng trong TLS

Các thuật toán sau có sẵn trong phiên bản hiện tại của giao thức này:

- Để trao đổi khóa và xác minh tính xác thực của chúng, các thuật toán kết hợp được sử dụng: RSA (mật mã bất đối xứng), Diffie-Hellman (trao đổi khóa bảo mật), DSA (thuật toán chữ ký số) và thuật toán công nghệ Fortezza;

- Để mã hóa đối xứng: RC2, RC4, IDEA, DES, Triple DES hoặc AES;

Các thuật toán có thể được bổ sung tùy thuộc vào phiên bản giao thức.

So sánh với các chất tương tự

Một ứng dụng của kết nối TLS là kết nối các máy chủ trong mạng riêng ảo. Ngoài TLS, một bộ giao thức IPSec và kết nối SSH cũng có thể được sử dụng. Mỗi cách tiếp cận này để triển khai mạng riêng ảo đều có những ưu điểm và nhược điểm riêng. .

- TLS/SSL

- Thuận lợi:

- Vô hình đối với các giao thức cấp cao hơn;

- Sử dụng phổ biến trong kết nối Internet và ứng dụng thương mại điện tử;

- Thiếu kết nối thường xuyên giữa máy chủ và máy khách;

- TCP/IP như email, công cụ lập trình, v.v.

- Sai sót:

- UDP và ICMP;

- Sự cần thiết phải theo dõi trạng thái kết nối;

- Có các yêu cầu phần mềm bổ sung để hỗ trợ TLS.

- Thuận lợi:

- IPsec

- Thuận lợi:

- Tính bảo mật và độ tin cậy của việc bảo vệ dữ liệu của giao thức đã được kiểm tra và chứng minh kể từ khi giao thức được áp dụng làm tiêu chuẩn Internet;

- Làm việc ở lớp trên của giao thức mạng và mã hóa dữ liệu phía trên lớp giao thức mạng.

- Sai sót:

- Sự phức tạp của việc thực hiện;

- Yêu cầu bổ sung đối với thiết bị mạng (bộ định tuyến, v.v.);

- Có nhiều cách triển khai khác nhau không phải lúc nào cũng tương tác chính xác với nhau.

- Thuận lợi:

- SSH

- Thuận lợi:

- Cho phép bạn tạo đường hầm cho các ứng dụng sử dụng TCP/IP, chẳng hạn như email, công cụ lập trình, v.v.;

- Lớp bảo mật là vô hình đối với người dùng.

- Sai sót:

- Khó sử dụng trên các mạng có số lượng cổng lớn, chẳng hạn như bộ định tuyến hoặc tường lửa;

- Không thể sử dụng với giao thức UDP và ICMP.

- Thuận lợi:

Xem thêm

Liên kết

- T. Dierks, E. Rescorla Giao thức Bảo mật Lớp Vận chuyển (TLS), Phiên bản 1.2 (tháng 8 năm 2008). Bản gốc lưu trữ ngày 9 tháng 2 năm 2012.

- Giao thức SSL: Phiên bản 3.0 Bản dự thảo SSL 3.0 cuối cùng của Netscape (18 tháng 11 năm 1996)

- "Chi tiết SSL/TLS". Microsoft TechNet. Cập nhật ngày 31 tháng 7 năm 2003.

- Dan Goodin . Sổ đăng ký(ngày 19 tháng 9 năm 2011). Đã lưu trữ

- Eric Rescorla Hiểu về cuộc tấn công đàm phán lại TLS. Phỏng đoán có tính giáo dục(ngày 5 tháng 11 năm 2009). Bản gốc lưu trữ ngày 9 tháng 2 năm 2012. Truy cập ngày 7 tháng 12 năm 2011.

- McMillan, Robert. Security Pro cho biết cuộc tấn công SSL mới có thể tấn công nhiều trang web, thế giới PC(ngày 20 tháng 11 năm 2009). Truy cập ngày 7 tháng 12 năm 2011.

- SSL_CTX_set_options SECURE_RENEGOTIATION . Tài liệu OpenSSL(ngày 25 tháng 2 năm 2010). Bản gốc lưu trữ ngày 9 tháng 2 năm 2012. Truy cập ngày 7 tháng 12 năm 2010.

- GnuTLS 2.10.0 đã được phát hành. Ghi chú phát hành GnuTLS(ngày 25 tháng 6 năm 2010). Bản gốc lưu trữ ngày 9 tháng 2 năm 2012. Truy cập ngày 7 tháng 12 năm 2011.

- Ghi chú phát hành NSS 3.12.6. Ghi chú phát hành NSS(ngày 3 tháng 3 năm 2010). Truy cập ngày 24 tháng 7 năm 2011.

- Nhiều Lỗ hổng SSL của IE. Phỏng đoán có tính giáo dục(ngày 10 tháng 8 năm 2002).

Xin chào những người đăng ký thân mến, tôi chắc chắn rằng đại đa số các bạn đã nghe những từ như chứng chỉ bảo mật hoặc mã hóa hoặc chứng chỉ SSL và tôi chắc chắn rằng hầu hết các bạn thậm chí còn biết mục đích của chúng. Nếu không, tôi sẽ nói cho bạn biết về nó một cách chi tiết Tôi sẽ kể cho bạn nghe bằng các ví dụ cá nhân, mọi thứ vẫn diễn ra như bình thường, sau đó bạn sẽ hiểu một cách tinh tế hơn tất cả các ranh giới bảo mật mà chứng chỉ SSL cung cấp cho chúng ta, nếu không có chúng thì giờ đây không thể tưởng tượng được thế giới CNTT hiện đại , với chuyển khoản ngân hàng, email smime hoặc cửa hàng trực tuyến.

SSL và TLS là gì

Lớp cổng bảo mật hay ssl là một công nghệ được thiết kế để giúp việc truy cập vào các trang web trở nên đáng tin cậy và an toàn hơn. Chứng chỉ mã hóa cho phép bạn bảo vệ lưu lượng truy cập được truyền giữa trình duyệt của người dùng và tài nguyên web (máy chủ) mà trình duyệt truy cập một cách đáng tin cậy, tất cả điều này xảy ra bằng giao thức https. Tất cả điều này được thực hiện sau khi sự phát triển nhanh chóng của Internet dẫn đến một số lượng lớn các trang web và tài nguyên yêu cầu người dùng nhập dữ liệu cá nhân:

- Mật khẩu

- Số thẻ tín dụng

- Thư tín

Chính dữ liệu này là con mồi của tin tặc, đã có bao nhiêu vụ trộm cắp thông tin cá nhân nổi tiếng xảy ra và sẽ còn bao nhiêu vụ nữa, chứng chỉ mã hóa ssl được thiết kế để giảm thiểu điều này. Công nghệ SSL được phát triển bởi Netscape Communications; sau đó hãng này giới thiệu Transport Layer Security, hay đơn giản hơn là TLS, một giao thức dựa trên đặc tả SSL 3.0. Cả Lớp cổng bảo mật và Bảo mật lớp vận chuyển đều được thiết kế để đảm bảo truyền dữ liệu giữa hai nút qua Internet.

SSL và TLS không có sự khác biệt cơ bản trong hoạt động, chúng thậm chí có thể được sử dụng trên cùng một máy chủ cùng một lúc, điều này được thực hiện chỉ vì lý do đảm bảo hoạt động của các thiết bị và trình duyệt mới, cũng như các thiết bị và trình duyệt lỗi thời, trong đó Lớp vận chuyển Bảo mật không được hỗ trợ.

Nếu chúng ta nhìn vào Internet hiện đại, TLS được sử dụng làm chứng chỉ bảo mật và mã hóa máy chủ, chỉ cần biết điều này

Ví dụ: mở trang web Yandex, tôi thực hiện việc này trên Google Chrome, cạnh thanh địa chỉ có biểu tượng ổ khóa, nhấp vào đó. Ở đây sẽ ghi rằng kết nối đến trang web là an toàn và bạn có thể nhấp vào để biết thêm chi tiết.

chúng ta thấy ngay biểu tượng kết nối TLS an toàn, như tôi đã nói, hầu hết các tài nguyên Internet đều dựa trên công nghệ này. Hãy xem chứng chỉ; để thực hiện việc này, hãy nhấp vào Xem chứng chỉ.

Trong trường thông tin chứng chỉ, chúng ta thấy mục đích của nó:

- Cung cấp nhận dạng từ máy tính từ xa

- Xác nhận danh tính máy tính của bạn với máy tính từ xa

- 1.2.616.1.113527.2.5.1.10.2

Bạn luôn cần phải biết lịch sử, làm thế nào chứng chỉ mã hóađã phát triển và nó xuất hiện với phiên bản nào. Vì biết được điều này và nguyên lý hoạt động nên việc tìm ra giải pháp cho vấn đề sẽ dễ dàng hơn.

- SSL 1.0 > phiên bản này chưa bao giờ được phổ biến rộng rãi, nguyên nhân có thể là do lỗ hổng của nó đã được tìm thấy

- SSL 2.0 > phiên bản chứng chỉ ssl này được giới thiệu vào năm 1995, đầu thiên niên kỷ, nó cũng có một loạt lỗ hổng bảo mật khiến công ty phải lo lắng Truyền thông Netscapeđể làm việc trên phiên bản thứ ba của chứng chỉ mã hóa

- SSL 3.0 > thay thế SSL 2.0 vào năm 1996. Điều kỳ diệu này bắt đầu phát triển và vào năm 1999, các công ty lớn Master Card và Visa đã mua giấy phép thương mại để sử dụng nó. TLS 1.0 xuất hiện từ phiên bản 3.0

- TLS 1.0 > 99, bản cập nhật cho SSL 3.0 có tên TLS 1.0 được phát hành, bảy năm nữa trôi qua, Internet ngày càng phát triển và hacker không đứng yên, phiên bản tiếp theo được tung ra.

- TLS 1.1 > 04.2006 là điểm khởi đầu của nó, một số lỗi xử lý nghiêm trọng đã được sửa và tính năng bảo vệ chống lại các cuộc tấn công đã được giới thiệu, trong đó chế độ nối các khối văn bản mã hóa được thực hiện

- TLS 1.2 > xuất hiện vào tháng 8 năm 2008

- TLS 1.3 > sắp ra mắt vào cuối năm 2016

Cách TLS và SSL hoạt động

Hãy hiểu cách hoạt động của giao thức SSL và TLS. Hãy bắt đầu với những điều cơ bản, tất cả các thiết bị mạng đều có một thuật toán được xác định rõ ràng để liên lạc với nhau, nó được gọi là OSI, được chia thành 7 lớp. Nó có một lớp vận chuyển chịu trách nhiệm phân phối dữ liệu, nhưng vì mô hình OSI là một loại không tưởng nên giờ đây mọi thứ hoạt động theo mô hình TCP/IP đơn giản hóa, bao gồm 4 lớp. Ngăn xếp TCP/IP hiện là tiêu chuẩn để truyền dữ liệu trong mạng máy tính và nó bao gồm một số lượng lớn các giao thức cấp ứng dụng mà bạn đã biết:

Danh sách có thể được tiếp tục trong một thời gian rất dài, có hơn 200 mặt hàng. Dưới đây là sơ đồ của các lớp mạng.

Chà, đây là sơ đồ của ngăn xếp SSL/TLS để cho rõ ràng.

Bây giờ mọi thứ đều giống nhau về mặt đơn giản, vì không phải ai cũng hiểu những sơ đồ này và nguyên tắc hoạt động của ssl và tls cũng không rõ ràng. Ví dụ: khi bạn mở trang blog của tôi, bạn truy cập nó bằng giao thức ứng dụng http; khi bạn truy cập nó, máy chủ sẽ nhìn thấy bạn và chuyển dữ liệu đến máy tính của bạn. Nếu bạn tưởng tượng điều này một cách sơ đồ thì nó sẽ là một con búp bê đơn giản, giao thức ứng dụng http được đặt trên ngăn xếp tcp-ip.

Nếu trang web có chứng chỉ mã hóa TLS thì hình nhân giao thức sẽ phức tạp hơn và trông như thế này. Ở đây, giao thức ứng dụng http được đặt trong SSL/TLS, SSL/TLS lại được đặt trong ngăn xếp TCP/IP. Mọi thứ đều giống nhau, nhưng đã được mã hóa và nếu tin tặc chặn dữ liệu này trong quá trình truyền nó, hắn sẽ chỉ nhận được rác kỹ thuật số mà chỉ có máy thiết lập kết nối với trang web mới có thể giải mã dữ liệu.

Các bước thiết lập kết nối SSL/TLS

Đây là một sơ đồ trực quan và đẹp mắt khác để tạo kênh an toàn.

Thiết lập kết nối SSL/TLS ở cấp gói mạng

Trong hình minh họa, mũi tên màu đen hiển thị các tin nhắn được gửi ở dạng văn bản rõ ràng, mũi tên màu xanh là tin nhắn được ký bằng khóa chung và mũi tên màu xanh lá cây là tin nhắn được gửi bằng mã hóa dữ liệu hàng loạt và MAC mà các bên đã thỏa thuận trong quá trình đàm phán .

Vâng, chi tiết về từng giai đoạn trao đổi tin nhắn mạng của giao thức SSL/TLS.

- 1.Khách hàngXin chào> Gói ClientHello đưa ra ưu đãi kèm theo danh sách các phiên bản giao thức được hỗ trợ, bộ mật mã được hỗ trợ theo thứ tự ưu tiên và danh sách các thuật toán nén (thường là NULL). Giá trị ngẫu nhiên 32 byte cũng đến từ máy khách, nội dung của nó cho biết dấu thời gian hiện tại, sau này nó sẽ được sử dụng cho khóa đối xứng và mã định danh phiên, sẽ có giá trị bằng 0, miễn là không có phiên nào trước đó.

- 2. Máy chủXin chào> Gói ServerHello được gửi bởi máy chủ, tin nhắn này chứa tùy chọn đã chọn cho thuật toán mã hóa và nén. Cũng sẽ có một giá trị ngẫu nhiên là 32 byte (dấu thời gian hiện tại), nó cũng được sử dụng cho các khóa đối xứng. Nếu ID phiên hiện tại trong ServerHello bằng 0, nó sẽ tạo và trả về ID phiên. Nếu thông báo ClientHello đề xuất mã định danh của phiên trước đó mà máy chủ này đã biết thì giao thức bắt tay sẽ được thực hiện theo một sơ đồ đơn giản hóa. Nếu máy khách cung cấp một mã định danh phiên mà máy chủ không xác định, thì máy chủ sẽ trả về một mã định danh phiên mới và giao thức bắt tay được thực hiện theo sơ đồ đầy đủ.

- 3.Giấy chứng nhận (3)> trong gói này, máy chủ sẽ gửi khóa chung (chứng chỉ X.509) cho máy khách, nó khớp với thuật toán trao đổi khóa trong bộ mật mã đã chọn. Nói chung, bạn có thể nói trong giao thức, yêu cầu khóa chung trong DNS, bản ghi loại KEY/TLSA RR. Như tôi đã viết ở trên, tin nhắn sẽ được mã hóa bằng khóa này.

- 4. ServerHelloDone > Máy chủ cho biết phiên được thiết lập bình thường.

- 5.Trao đổi khóa khách hàng> Bước tiếp theo là máy khách gửi khóa chính trước bằng cách sử dụng các số ngẫu nhiên (hoặc dấu thời gian hiện tại) giữa máy chủ và máy khách. Khóa này (khóa chính trước) được mã hóa bằng khóa chung của máy chủ. Tin nhắn này chỉ có thể được giải mã bởi máy chủ bằng khóa riêng. Bây giờ cả hai người tham gia đều tính toán khóa chính bí mật được chia sẻ từ khóa chính trước.

- 6. ChangeCipherSpec - khách hàng> ý nghĩa của gói là chỉ ra rằng bây giờ tất cả lưu lượng truy cập đến từ máy khách sẽ được mã hóa bằng thuật toán mã hóa dữ liệu hàng loạt đã chọn và sẽ chứa MAC được tính toán bằng thuật toán đã chọn.

- 7. Đã hoàn tất - khách hàng> Tin nhắn này chứa tất cả các tin nhắn được gửi và nhận trong giao thức bắt tay ngoại trừ tin nhắn Đã hoàn tất. Nó được mã hóa bằng thuật toán mã hóa dữ liệu hàng loạt và được băm bằng thuật toán MAC đã được các bên thỏa thuận. Nếu máy chủ có thể giải mã và xác minh tin nhắn này (chứa tất cả các tin nhắn trước đó) bằng khóa phiên mà nó tính toán độc lập thì cuộc trò chuyện đã thành công. Nếu không, lúc này máy chủ sẽ ngắt phiên và gửi thông báo Alert kèm theo một số thông tin (có thể không cụ thể) về lỗi

- 8. ChangeCipherSpec - máy chủ> gói nói rằng bây giờ tất cả lưu lượng đi từ máy chủ này sẽ được mã hóa.

- 9.Đã hoàn tất - máy chủ>Thông báo này chứa tất cả các thông báo được gửi và nhận trong giao thức bắt tay ngoại trừ thông báo Đã hoàn tất

- 10. Giao thức ghi > Bây giờ tất cả tin nhắn đều được mã hóa bằng chứng chỉ bảo mật SSL

Cách nhận chứng chỉ bảo mật ssl

Bây giờ chúng ta hãy hiểu nơi lấy chứng chỉ mã hóa hoặc cách lấy chứng chỉ bảo mật SSL. Tất nhiên, có một số cách, cả trả phí và miễn phí.

Cách miễn phí để có được chứng chỉ bảo mật tls

Phương pháp này liên quan đến việc sử dụng chứng chỉ tự ký; nó có thể được tạo trên bất kỳ máy chủ web nào có vai trò IIS hoặc Apache. Nếu chúng ta xem xét việc lưu trữ hiện đại, thì trong bảng điều khiển, chẳng hạn như:

- quản trị viên trực tiếp

- ISPmanager

- bảng điều khiển

Đây là chức năng tiêu chuẩn ở đó. Ưu điểm lớn nhất của chứng chỉ mã hóa tự ký là chúng miễn phí và có rất nhiều nhược điểm, vì không ai ngoài bạn tin tưởng chứng chỉ này, bạn có thể đã nhìn thấy hình ảnh này trong các trình duyệt mà trang web phàn nàn về chứng chỉ bảo mật.

Nếu bạn có chứng chỉ tự ký, chỉ sử dụng cho mục đích nội bộ thì điều này là bình thường, nhưng đối với các dự án công cộng, đây sẽ là một điểm trừ rất lớn, vì không ai tin tưởng nó và bạn sẽ mất một lượng lớn khách hàng hoặc người dùng nhìn thấy một lỗi chứng chỉ bảo mật trong trình duyệt, nó sẽ bị đóng ngay lập tức.

Hãy xem cách bạn có thể nhận được chứng chỉ bảo mật SSL. Đối với điều này, một yêu cầu cấp chứng chỉ được tạo ra, nó được gọi là yêu cầu CSR (Yêu cầu ký chứng chỉ). Điều này thường được thực hiện với một công ty đặc biệt dưới dạng web, nơi sẽ hỏi bạn một số câu hỏi về tên miền và công ty của bạn. Sau khi bạn nhập mọi thứ, máy chủ sẽ tạo hai khóa, riêng tư (đóng) và công khai (mở). Hãy để tôi nhắc bạn rằng khóa chung không phải là bí mật nên nó được chèn vào yêu cầu CSR. Dưới đây là ví dụ về yêu cầu Yêu cầu ký chứng chỉ.

Tất cả dữ liệu khó hiểu này có thể được giải thích dễ dàng bởi các trang web Bộ giải mã CSR đặc biệt.

Ví dụ về hai trang web Bộ giải mã CSR:

- http://www.sslshopper.com/csr-decoding.html

- http://certlogik.com/decoding/

Thành phần của yêu cầu CSR

- Tên chung: tên miền mà chúng tôi bảo vệ bằng chứng chỉ đó

- Tổ chức: tên tổ chức

- Đơn vị tổ chức: đơn vị tổ chức

- Địa phương: thành phố nơi đặt văn phòng của tổ chức

- Bang: khu vực hoặc tiểu bang

- Quốc gia: mã hai chữ cái, quốc gia của văn phòng

- Email: email liên hệ của quản trị viên kỹ thuật hoặc dịch vụ hỗ trợ

Sau khi Yêu cầu ký chứng chỉ được tạo, bạn có thể bắt đầu đăng ký chứng chỉ mã hóa. Cơ quan cấp chứng chỉ sẽ kiểm tra tất cả dữ liệu bạn đã chỉ định trong yêu cầu CSR và nếu mọi thứ đều ổn, bạn sẽ nhận được chứng chỉ bảo mật SSL và bạn có thể sử dụng nó cho https. Bây giờ máy chủ của bạn sẽ tự động so sánh chứng chỉ đã cấp với khóa riêng được tạo, do đó bạn có thể mã hóa lưu lượng kết nối máy khách với máy chủ.

Cơ quan cấp chứng chỉ là gì

CA - Cơ quan cấp chứng chỉ hay cơ quan cấp chứng chỉ là gì, bạn đọc link bên trái, tôi đã nói chi tiết ở đó.

Chứng chỉ SSL chứa dữ liệu gì?

Chứng chỉ lưu trữ các thông tin sau:

- tên đầy đủ (duy nhất) của chủ sở hữu chứng chỉ

- khóa công khai của chủ sở hữu

- Ngày cấp chứng chỉ SSL

- ngày hết hạn chứng chỉ

- tên đầy đủ (duy nhất) của cơ quan chứng nhận

- chữ ký số của nhà xuất bản

Có những loại chứng chỉ mã hóa SSL nào?

Có ba loại chứng chỉ bảo mật chính:

- Xác thực tên miền - DV > Đây là chứng chỉ mã hóa chỉ xác nhận tên miền của tài nguyên

- Xác thực tổ chức - OV > Đây là chứng chỉ mã hóa xác minh tổ chức và miền

- Xác thực mở rộng - EV > Đây là chứng chỉ mã hóa có xác thực mở rộng

Mục đích xác thực tên miền - DV

Và do đó, chứng chỉ mã hóa chỉ xác nhận miền của tài nguyên là chứng chỉ phổ biến nhất trên mạng; chúng được thực hiện nhanh hơn và tự động. Khi bạn cần kiểm tra chứng chỉ bảo mật như vậy, một email sẽ được gửi kèm theo siêu liên kết, nhấp vào đó sẽ xác nhận vấn đề của chứng chỉ. Tôi xin lưu ý rằng thư sẽ được gửi cho bạn chứ không phải email xác nhận (email của người phê duyệt) được chỉ định khi đặt mua chứng chỉ mã hóa.

email của người phê duyệt cũng có các yêu cầu, điều hợp lý là nếu bạn yêu cầu chứng chỉ mã hóa cho một tên miền thì địa chỉ email phải từ tên miền đó chứ không phải thư hoặc người lan man hoặc nó phải được chỉ định trong whois của tên miền và một yêu cầu khác, email người phê duyệt tên, phải theo mẫu này:

- quản trị viên web@tên miền của bạn

- postmaster@miền của bạn

- chủ nhà@tên miền của bạn

- quản trị viên@miền của bạn

- quản trị viên@

Tôi thường lấy hộp thư postmaster@your domain

Chứng chỉ tls-ssl xác nhận tên miền được cấp khi CA xác thực rằng khách hàng có quyền đối với tên miền đó; mọi thứ khác liên quan đến tổ chức không được hiển thị trong chứng chỉ.

Mục đích Xác thực Tổ chức - OV

Chứng chỉ mã hóa TLS-ssl sẽ chứa tên tổ chức của bạn, một cá nhân không thể nhận được nó, chúng sẽ được gửi đến một cá nhân doanh nhân để đăng ký. Phải mất từ 3 đến 10 ngày làm việc, tất cả phụ thuộc vào trung tâm chứng nhận sẽ cấp.

Mục đích xác thực mở rộng - EV

Và do đó, bạn đã gửi CSR yêu cầu cấp chứng chỉ mã hóa cho tổ chức của mình, CA bắt đầu kiểm tra xem sừng và móng IP có thực sự tồn tại hay không, như trong CSR và liệu miền được chỉ định theo thứ tự có thuộc về nó hay không.

- Họ có thể tìm xem có tổ chức nào trên các trang vàng quốc tế hay không; đối với những người không biết tổ chức đó là gì thì đây là danh bạ điện thoại ở Mỹ. Không phải tất cả CA đều kiểm tra theo cách này.

- Họ xem whois của miền tổ chức của bạn; tất cả các cơ quan cấp chứng chỉ đều thực hiện việc này; nếu không có thông tin nào về tổ chức của bạn trong whois thì họ sẽ yêu cầu bạn gửi thư bảo đảm rằng miền đó là của bạn.

- Giấy chứng nhận đăng ký nhà nước của Sổ đăng ký nhà nước thống nhất của doanh nhân cá nhân hoặc Sổ đăng ký nhà nước thống nhất của pháp nhân

- Họ có thể xác minh số điện thoại của bạn bằng cách yêu cầu công ty điện thoại của bạn cung cấp hóa đơn có chứa số đó.

- Họ có thể gọi và kiểm tra sự sẵn sàng của công ty theo số này, họ sẽ yêu cầu người được quản trị viên chỉ định để trả lời điện thoại, vì vậy hãy đảm bảo rằng người đó biết tiếng Anh.

Bản thân chứng chỉ mã hóa Xác thực mở rộng là EV, đắt nhất và hóa ra lại phức tạp nhất, nhân tiện, chúng có một thanh màu xanh lá cây, bạn chắc chắn đã nhìn thấy nó, đây là khi khách truy cập vào trang web trong thanh địa chỉ nhìn thấy một thanh màu xanh lá cây có tên của tổ chức. Đây là một ví dụ về một khách hàng ngân hàng từ Sberbank.

Chứng chỉ mã hóa mở rộng (Xác thực mở rộng - EV) có độ tin cậy cao nhất và thật hợp lý khi bạn thấy ngay rằng công ty tồn tại và đã vượt qua các yêu cầu nghiêm ngặt để cấp chứng chỉ. Chứng chỉ mở rộng SSL Validatio chỉ được CA cấp nếu đáp ứng hai yêu cầu: tổ chức sở hữu miền được yêu cầu và bản thân miền đó tồn tại. Khi cấp chứng chỉ EV SSL, có những quy định nghiêm ngặt mô tả các yêu cầu trước khi cấp chứng chỉ EV

- Phải xem xét lại các hoạt động pháp lý, vật chất và hoạt động của đơn vị

- Kiểm tra tổ chức và các tài liệu của nó

- Quyền sở hữu tên miền, tổ chức

- Xác minh rằng tổ chức được ủy quyền đầy đủ để cấp chứng chỉ EV

Chứng chỉ SSL mở rộng Validatio được cấp trong khoảng 10-14 ngày, phù hợp cho cả tổ chức phi lợi nhuận và cơ quan chính phủ.

Các loại chứng chỉ mã hóa SSL

Câu hỏi quan trọng tiếp theo sẽ là những loại chứng chỉ mã hóa SSL - TLS tồn tại cũng như sự khác biệt và chi phí của chúng.

- Chứng chỉ SSL thông thường > đây là những chứng chỉ phổ biến nhất, chúng được thực hiện tự động, chỉ để xác nhận tên miền. Chúng có giá trung bình 18-22 đô la.

- Chứng chỉ SGC > là chứng chỉ SSL - TLS có hỗ trợ mức mã hóa cao hơn. Chúng chủ yếu dành cho các trình duyệt cũ chỉ hỗ trợ mã hóa 40-56 bit. SGC buộc phải tăng mức mã hóa lên 128 bit, cao hơn nhiều lần. Khi XP bước sang những năm cuối đời, chứng chỉ mã hóa SGC sẽ sớm không còn cần thiết nữa. Phép lạ này tốn khoảng 300 trăm đô la mỗi năm.

- Chứng chỉ ký tự đại diện > Bắt buộc đối với tên miền phụ của tên miền chính của bạn. Một ví dụ đơn giản là trang blog của tôi, nếu tôi mua Wildcard thì tôi có thể đặt nó trên tất cả các tên miền cấp 4 trên trang web của mình, *.site. Chi phí của chứng chỉ mã hóa Wildcard khác nhau tùy thuộc vào số lượng tên miền phụ, từ 190 đô la.

- Chứng chỉ SAN > Giả sử bạn có một máy chủ nhưng có nhiều miền khác nhau được lưu trữ trên đó, bạn có thể treo chứng chỉ SAN trên máy chủ và tất cả các miền sẽ sử dụng nó, chi phí từ 400 đô la một năm.

- Chứng chỉ EV > về những chứng chỉ mở rộng, chúng tôi đã thảo luận về mọi thứ ở trên, chúng có giá từ 250 đô la mỗi năm.

- Chứng chỉ hỗ trợ tên miền IDN

danh sách các chứng chỉ có hỗ trợ như vậy, tên miền IDN:

- Chứng chỉ Thawte SSL123

- Máy chủ Web Thawte SSL

- Trang web bảo mật của Symantec

- Siêu chứng chỉ Thawte SGC

- Ký tự đại diện máy chủ web Thawte SSL

- Máy chủ web Thawte SSL với EV

- Trang web bảo mật Symantec Pro

- Trang web bảo mật của Symantec với EV

- Symantec Secure Site Pro với EV

Tiện ích hữu ích:

- OpenSSL là tiện ích phổ biến nhất để tạo khóa chung (yêu cầu chứng chỉ) và khóa riêng.

http://www.openssl.org/ - Bộ giải mã CSR là một tiện ích để kiểm tra CSR và dữ liệu chứa trong đó, tôi khuyên bạn nên sử dụng nó trước khi đặt mua chứng chỉ.

http://www.sslshopper.com/csr-decoding.html hoặc http://certlogik.com/decoding/ - DigiCert Certification Test - tiện ích kiểm tra tính hợp lệ của chính chứng chỉ

http://www.digicert.com/help/?rid=011592

http://www.sslshopper.com/ssl-checker.html

Trong các bài viết sau, chúng tôi sẽ tự cấu hình CA và sẽ sử dụng chứng chỉ mã hóa SSL/TLS trong thực tế.

Tất cả các lập luận của chúng tôi đều dựa trên thực tế là hệ điều hành là Windows XP trở lên (Vista, 7 hoặc 8), trên đó tất cả các bản cập nhật và bản vá thích hợp đều được cài đặt. Bây giờ có một điều kiện nữa: chúng ta đang nói về các phiên bản trình duyệt mới nhất chứ không phải “Ognelis hình cầu trong chân không”.

Vì vậy, chúng tôi định cấu hình trình duyệt để sử dụng các phiên bản mới nhất của giao thức TLS và hoàn toàn không sử dụng các phiên bản và SSL lỗi thời của nó. Ít nhất, theo lý thuyết thì càng xa càng tốt.

Và lý thuyết cho chúng ta biết rằng mặc dù Internet Explorer đã hỗ trợ TLS 1.1 và 1.2 từ phiên bản 8, nhưng trong Windows XP và Vista, chúng tôi sẽ không bắt buộc nó phải làm như vậy. Nhấp vào: Công cụ/Tùy chọn Internet/Nâng cao và trong phần “Bảo mật”, chúng tôi tìm thấy: SSL 2.0, SSL 3.0, TLS 1.0... bạn có tìm thấy gì khác không? Xin chúc mừng, bạn sẽ có TLS 1.1/1.2! Nếu họ không tìm thấy thì bạn có Windows XP hoặc Vista, và ở Redmond họ coi bạn là người chậm phát triển.

Vì vậy, hãy bỏ chọn tất cả các hộp SSL, chọn tất cả các hộp TLS có sẵn. Nếu chỉ có TLS 1.0 thì cứ làm như vậy; nếu có nhiều phiên bản hiện tại hơn, tốt hơn là chỉ chọn chúng và bỏ chọn TLS 1.0 (và sau này đừng ngạc nhiên khi một số trang web không mở qua HTTPS). Sau đó nhấp vào nút “Áp dụng” và “OK”.

Dễ dàng hơn với Opera - nó mang đến cho chúng ta một bữa tiệc thực sự gồm các phiên bản giao thức khác nhau: Công cụ/Cài đặt chung/Nâng cao/Bảo mật/Giao thức bảo mật. Chúng ta thấy gì? Toàn bộ tập hợp, từ đó chúng tôi chỉ để lại các hộp kiểm cho TLS 1.1 và TLS 1.2, sau đó chúng tôi nhấp vào nút “Chi tiết” và ở đó chúng tôi bỏ chọn tất cả các dòng ngoại trừ những dòng bắt đầu bằng “256 bit AES” - chúng ở cùng kết thúc. Ở đầu danh sách có dòng “256 bit AES ( Vô danh DH/SHA-256), hãy bỏ chọn nó. Nhấp vào “OK” và tận hưởng sự bảo mật.

Tuy nhiên, Opera có một thuộc tính lạ: nếu TLS 1.0 được bật thì nếu cần thiết lập kết nối an toàn, nó sẽ ngay lập tức sử dụng phiên bản giao thức này, bất kể trang web có hỗ trợ các giao thức hiện tại hơn hay không. Giống như, tại sao phải bận tâm – mọi thứ đều ổn, mọi thứ đều được bảo vệ. Khi chỉ bật TLS 1.1 và 1.2, phiên bản nâng cao hơn sẽ được thử trước tiên và chỉ khi trang web không hỗ trợ thì trình duyệt mới chuyển sang phiên bản 1.1.

Nhưng Ognelis Firefox hình cầu sẽ không làm hài lòng chúng tôi chút nào: Công cụ/Cài đặt/Nâng cao/Mã hóa: tất cả những gì chúng tôi có thể làm là tắt SSL, TLS chỉ có trong phiên bản 1.0, không có gì phải làm - chúng tôi để lại dấu kiểm.

Tuy nhiên, điều tồi tệ nhất được rút ra bằng cách so sánh: Chrome và Safari hoàn toàn không chứa các cài đặt về giao thức mã hóa sẽ sử dụng. Theo những gì chúng tôi biết, Safari không hỗ trợ các phiên bản TLS mới hơn 1.0 trong các phiên bản dành cho HĐH Windows và vì việc phát hành các phiên bản mới cho HĐH này đã bị ngừng nên sẽ không hỗ trợ.

Theo như chúng tôi biết, Chrome hỗ trợ TLS 1.1, nhưng, như trong trường hợp của Safari, chúng tôi không thể từ chối sử dụng SSL. Không có cách nào để tắt TLS 1.0 trong Chrome. Nhưng với việc sử dụng TLS 1.1 thực tế, có một câu hỏi lớn: nó được bật lần đầu tiên, sau đó tắt do vấn đề vận hành và theo như người ta có thể đánh giá là vẫn chưa được bật lại. Tức là hình như có hỗ trợ nhưng hình như bị tắt, người dùng không có cách nào bật lại. Câu chuyện tương tự cũng xảy ra với Firefox - nó thực sự có hỗ trợ TLS 1.1, nhưng nó vẫn chưa có sẵn cho người dùng.

Tóm tắt từ nhiều lá thư trên. Những mối nguy hiểm chung của việc sử dụng các phiên bản giao thức mã hóa lỗi thời là gì? Thực tế là người khác sẽ truy cập vào kết nối an toàn của bạn với trang web và có quyền truy cập vào tất cả thông tin “ở đó” và “ở đó”. Về mặt thực tế, anh ta sẽ có toàn quyền truy cập vào hộp thư email, tài khoản trong hệ thống ngân hàng khách hàng, v.v.

Khó có khả năng bạn vô tình xâm nhập vào kết nối an toàn của người khác; chúng ta chỉ đang nói về những hành động độc hại. Nếu khả năng xảy ra những hành động đó thấp hoặc thông tin được truyền qua kết nối an toàn không có giá trị đặc biệt thì bạn không cần phải bận tâm và sử dụng các trình duyệt chỉ hỗ trợ TLS 1.0.

Nếu không thì không có lựa chọn nào khác: chỉ có Opera và chỉ TLS 1.2 (TLS 1.1 chỉ là một cải tiến trên TLS 1.0, kế thừa một phần các vấn đề bảo mật của nó). Tuy nhiên, các trang web yêu thích của chúng tôi có thể không hỗ trợ TLS 1.2 :(

Giao thức SSL TLS

Người dùng của các tổ chức ngân sách, không chỉ các tổ chức ngân sách có hoạt động liên quan trực tiếp đến tài chính, khi tương tác với các tổ chức tài chính, chẳng hạn như Bộ Tài chính, Kho bạc, v.v., thực hiện mọi hoạt động của họ chỉ bằng giao thức SSL an toàn. Về cơ bản, trong công việc họ sử dụng trình duyệt Internet Explorer. Trong một số trường hợp Mozilla Firefox.

Tin tức máy tính, đánh giá, giải pháp cho các sự cố với máy tính, trò chơi máy tính, trình điều khiển và thiết bị cũng như các chương trình máy tính khác." title="chương trình, trình điều khiển, sự cố với máy tính, trò chơi" target="_blank">!}

Lỗi SSL

Sự chú ý chính khi thực hiện các hoạt động này và công việc nói chung là dành cho hệ thống bảo mật: chứng chỉ, chữ ký điện tử. Phiên bản hiện tại của phần mềm CryptoPro được sử dụng để vận hành. Về việc vấn đề với giao thức SSL và TLS, Nếu như Lỗi SSL xuất hiện, rất có thể không có hỗ trợ cho giao thức này.

lỗi TLS

lỗi TLS trong nhiều trường hợp, nó cũng có thể cho thấy sự thiếu hỗ trợ giao thức. Nhưng... hãy xem có thể làm gì trong trường hợp này.

Hỗ trợ giao thức SSL và TLS

Vì vậy, khi bạn sử dụng Microsoft Internet Explorer để truy cập trang web được bảo mật SSL, thanh tiêu đề sẽ hiển thị Đảm bảo giao thức ssl và tls được bật. Trước hết, cần thiết bật hỗ trợ giao thức TLS 1.0 trong Internet Explorer.

Tin tức máy tính, đánh giá, giải pháp cho các sự cố với máy tính, trò chơi máy tính, trình điều khiển và thiết bị cũng như các chương trình máy tính khác." title="chương trình, trình điều khiển, sự cố với máy tính, trò chơi" target="_blank">Компьютерная помощь, драйверы, программы, игры!}

Nếu bạn đang truy cập một trang web chạy Dịch vụ thông tin Internet 4.0 trở lên, việc định cấu hình Internet Explorer để hỗ trợ TLS 1.0 sẽ giúp bảo mật kết nối của bạn. Tất nhiên, với điều kiện là máy chủ web từ xa mà bạn đang sử dụng có hỗ trợ giao thức này.

Để làm điều này trong menu Dịch vụ chọn đội Tùy chọn Internet.

Trên tab Ngoài ra Trong chuong Sự an toàn, hãy đảm bảo chọn các hộp kiểm sau:

Sử dụng SSL 2.0

Sử dụng SSL 3.0

Sử dụng TLS 1.0

Nhấn vào nút Áp dụng , và sau đó ĐƯỢC RỒI . Khởi động lại trình duyệt của bạn .

Sau khi bật TLS 1.0, hãy thử truy cập lại trang web.

Chính sách bảo mật hệ thống

Nếu chúng vẫn xảy ra lỗi với SSL và TLS Nếu bạn vẫn không thể sử dụng SSL thì máy chủ web từ xa có thể không hỗ trợ TLS 1.0. Trong trường hợp này, cần thiết vô hiệu hóa chính sách hệ thống, yêu cầu thuật toán tuân thủ FIPS.

Tin tức máy tính, đánh giá, giải pháp cho các sự cố với máy tính, trò chơi máy tính, trình điều khiển và thiết bị cũng như các chương trình máy tính khác." title="chương trình, trình điều khiển, sự cố với máy tính, trò chơi" target="_blank">Компьютерная помощь, драйверы, программы, игры!}

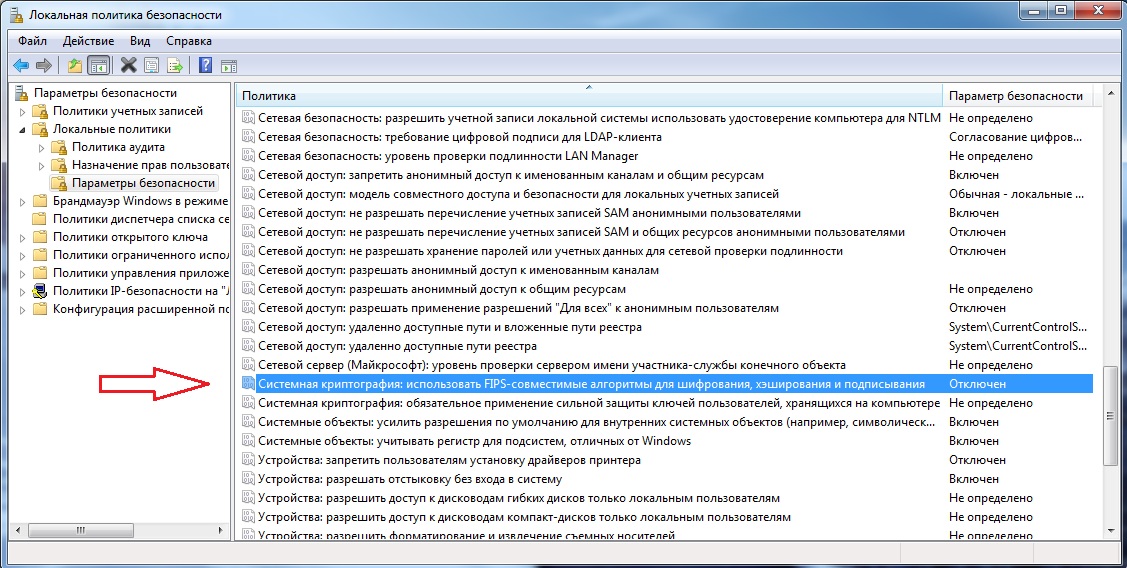

Để làm điều này, trong Bảng điều khiển lựa chọn Sự quản lý, rồi bấm đúp vào Chính sách bảo mật cục bộ.

Trong Cài đặt bảo mật cục bộ, mở rộng Chính sách địa phương và sau đó nhấp vào nút Cài đặt hệ thống bảo vệ.

Theo chính sách ở bên phải cửa sổ, nhấp đúp vào Mật mã hệ thống: sử dụng thuật toán tuân thủ FIPS để mã hóa, băm và ký và sau đó nhấp vào nút Tàn tật .

Chú ý! Thay đổi có hiệu lực sau khi chính sách bảo mật cục bộ được áp dụng lại. Đó là bật nó lên Và khởi động lại trình duyệt của bạn .

SSL TLS của CryptoPro

Cập nhật CryptoPro

Tiếp theo, một trong những lựa chọn để giải quyết vấn đề là cập nhật CryptoPro, cũng như thiết lập tài nguyên. Trong trường hợp này, điều này đang hoạt động với thanh toán điện tử. Do đó, chúng tôi đến Trung tâm chứng nhận để tự động định cấu hình tài nguyên. Chúng tôi chọn nền tảng giao dịch điện tử làm nguồn tài nguyên.

Sau khi bắt đầu thiết lập nơi làm việc tự động, tất cả những gì còn lại là chờ thủ tục hoàn tất, sau đó tải lại trình duyệt. Nếu bạn cần nhập hoặc chọn một địa chỉ tài nguyên, hãy chọn địa chỉ bạn cần. Bạn cũng có thể cần phải khởi động lại máy tính khi quá trình thiết lập hoàn tất.

Tin tức máy tính, đánh giá, giải pháp cho các sự cố với máy tính, trò chơi máy tính, trình điều khiển và thiết bị cũng như các chương trình máy tính khác." title="chương trình, trình điều khiển, sự cố với máy tính, trò chơi" target="_blank">Компьютерная помощь, драйверы, программы, игры!}

Thiết lập SSL TLS

Cấu hình mạng

Một lựa chọn khác có thể là vô hiệu hóa NetBIOS qua TCP/IP- nằm trong thuộc tính kết nối.

đăng ký DLL

Khởi chạy Dấu nhắc lệnh với tư cách Quản trị viên và nhập lệnh regsvr32 cpcng. Đối với hệ điều hành 64 bit, bạn phải sử dụng cùng regsvr32 có trong syswow64.