Igor Naydionov. Các chương trình tốt nhất để bẻ khóa mật khẩu

Gần đây chúng tôi đã xuất bản một bài viết về độ mạnh của mật khẩu và mật khẩu được nhiều người dùng sử dụng. Hầu hết mọi người sử dụng mật khẩu yếu. Nhưng làm thế nào bạn có thể chắc chắn rằng mật khẩu của bạn mạnh? Bẻ khóa mật khẩu là một phần không thể thiếu trong quá trình kiểm tra pháp y kỹ thuật số và bảo mật thông tin.

Trong bài viết này, chúng tôi đã tổng hợp các chương trình bẻ khóa mật khẩu tốt nhất mà quản trị viên hệ thống có thể sử dụng để kiểm tra độ mạnh mật khẩu của họ. Tất cả các tiện ích đều sử dụng các thuật toán khác nhau và có thể áp dụng cho các tình huống khác nhau. Trước tiên chúng ta hãy xem một số thông tin cơ bản sẽ giúp bạn hiểu những gì chúng ta sẽ giải quyết.

Trong lĩnh vực an ninh mạng và mật mã, việc bẻ khóa mật khẩu đóng vai trò rất quan trọng. Đó là quá trình khôi phục mật khẩu nhằm thỏa hiệp hoặc khôi phục tính bảo mật của máy tính hoặc hệ thống. Vậy tại sao bạn cần học các chương trình bẻ khóa mật khẩu? Vì mục đích hòa bình, bạn có thể sử dụng tính năng hack mật khẩu để khôi phục mật khẩu bị quên từ các tài khoản trực tuyến và cách này cũng được quản trị viên hệ thống sử dụng để phòng ngừa một cách thường xuyên.

Trong hầu hết các trường hợp, vũ lực được sử dụng để bẻ khóa mật khẩu. Phần mềm tạo ra các tùy chọn mật khẩu khác nhau và báo cáo nếu tìm thấy đúng. Trong một số trường hợp, máy tính cá nhân có thể đưa ra hàng triệu lựa chọn mỗi giây. Chương trình bẻ mật khẩu trên PC sẽ kiểm tra tất cả các tùy chọn và tìm ra mật khẩu thực.

Thời gian cần thiết để bẻ khóa mật khẩu tỷ lệ thuận với độ dài và độ phức tạp của mật khẩu đó. Vì vậy, nên sử dụng những mật khẩu phức tạp, khó đoán hoặc khó đoán. Ngoài ra, tốc độ mạnh mẽ còn phụ thuộc vào chức năng mã hóa được sử dụng để tạo băm mật khẩu. Vì vậy, tốt hơn nên sử dụng Bcrypt để mã hóa mật khẩu thay vì MD5 hoặc SHA.

Dưới đây là các phương pháp đoán mật khẩu chính được những kẻ tấn công sử dụng:

- Tấn công từ điển- cuộc tấn công sử dụng một tập tin chứa danh sách các từ. Chương trình kiểm tra từng từ để tìm ra kết quả;

- Tấn công Bruteforce- bạn không cần phải sử dụng từ điển mà thay vào đó hãy lặp lại tất cả các tổ hợp ký tự đã cho;

- Tấn công bàn cầu vồng- cuộc tấn công sử dụng hàm băm được tính toán trước nên nhanh hơn.

Có nhiều phương pháp bẻ khóa mật khẩu khác dựa trên kỹ thuật xã hội, nhưng hôm nay chúng tôi sẽ chỉ tập trung vào các cuộc tấn công mà không có sự tương tác của người dùng. Để bảo vệ khỏi các cuộc tấn công như vậy, bạn chỉ cần sử dụng mật khẩu phức tạp. Bây giờ chúng ta hãy xem các công cụ bẻ mật khẩu tốt nhất năm 2017. Danh sách này được xuất bản chỉ nhằm mục đích cung cấp thông tin và chúng tôi không khuyến khích bạn hack dữ liệu cá nhân của người khác.

Các chương trình bẻ khóa mật khẩu tốt nhất

1. John Kẻ Xẻ

John the Ripper là một trong những công cụ bẻ khóa mật khẩu phổ biến nhất dành cho tất cả mọi người. Nó là mã nguồn mở và được viết bằng ngôn ngữ lập trình C. Nhiều phương pháp khác nhau cho mật khẩu mạnh mẽ được thu thập ở đây.

Chương trình có khả năng tìm kiếm mật khẩu bằng cách sử dụng hàm băm đã lưu và hỗ trợ nhiều thuật toán băm khác nhau, bao gồm cả phát hiện thuật toán tự động. John the Ripper là một phần của bộ công cụ kiểm tra bảo mật của Rapid7. Ngoài Linux, Windows và MacOS được hỗ trợ.

2. Aircrack-ng

Aircrack-ng là bộ chương trình hack và chặn mật khẩu mạng wifi. Chương trình này là một trong những chương trình tốt nhất được tin tặc sử dụng. Tại đây, bạn sẽ tìm thấy mọi thứ bạn cần để bẻ khóa mã hóa WEP và WPA, từ việc chặn hàm băm cho đến lấy mật khẩu tạo sẵn.

Mã hóa WEP đặc biệt dễ bị bẻ khóa; để vượt qua lớp bảo vệ, có các cuộc tấn công PMS và PTW mà bạn có thể bẻ khóa giao thức này trong vài phút nếu có đủ lưu lượng truy cập qua mạng. Vì vậy hãy luôn sử dụng WPA2 để được an toàn. Cả ba nền tảng cũng được hỗ trợ: Linux, Windows, MacOS.

3.Crack cầu vồng

Đúng như tên gọi, RainbowCrack sử dụng bảng Rainbow để bẻ khóa băm mật khẩu. Sử dụng các bảng làm sẵn, tiện ích giúp giảm đáng kể thời gian hack. Ngoài ra còn có cả tiện ích GUI và dòng lệnh.

Sau khi hoàn thành giai đoạn tính toán sơ bộ, công cụ này hoạt động nhanh hơn hàng trăm lần so với tìm kiếm thông thường. Bạn không cần phải tự tạo bảng; các nhà phát triển đã tạo chúng cho LM, NTLM, MD5 và SHA1. Mọi thứ đều có sẵn miễn phí.

Một điểm quan trọng khác là khả năng tăng tốc GPU. Bằng cách sử dụng thẻ video, bạn có thể giảm thời gian tính toán mật khẩu xuống nhiều bậc. Nền tảng Windows và Linux được hỗ trợ.

4. THC Hydra

Không giống như các chương trình được liệt kê ở trên, Hydra hoạt động khác. Nó không tính toán băm. Thay vào đó, chương trình thực hiện các cuộc tấn công vũ phu trên nhiều giao thức mạng khác nhau. Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH và nhiều thứ khác được hỗ trợ tại đây. Mục đích chính của tiện ích này là tấn công vũ phu vào biểu mẫu nhập mật khẩu.

Công cụ này giúp các nhà nghiên cứu bảo mật tìm ra mức độ dễ dàng để có được quyền truy cập vào hệ thống từ xa. Các mô-đun có thể được thêm vào để mở rộng chức năng; Linux, Windows, Solaris, FreeBSD và MacOS được hỗ trợ.

5. HashCat

Theo các nhà phát triển, đây là công cụ tạo mật khẩu mạnh mẽ nhanh nhất. Nó được phân phối dưới dạng phần mềm miễn phí và hỗ trợ các thuật toán sau: md4, md5, LM, SHA, MySQL, Cisco PIX và Unix Crypt.

Có các phiên bản của công cụ dùng để tấn công CPU, cũng như hack dựa trên GPU - oclHashcat và cudaHashcat. Ngoài cuộc tấn công Bruteforce tiêu chuẩn, các cuộc tấn công từ điển, các cuộc tấn công kết hợp sử dụng hầu hết, bảng, Prince, v.v. đều được hỗ trợ. Các nền tảng được hỗ trợ là Windows, Linux và MacOS.

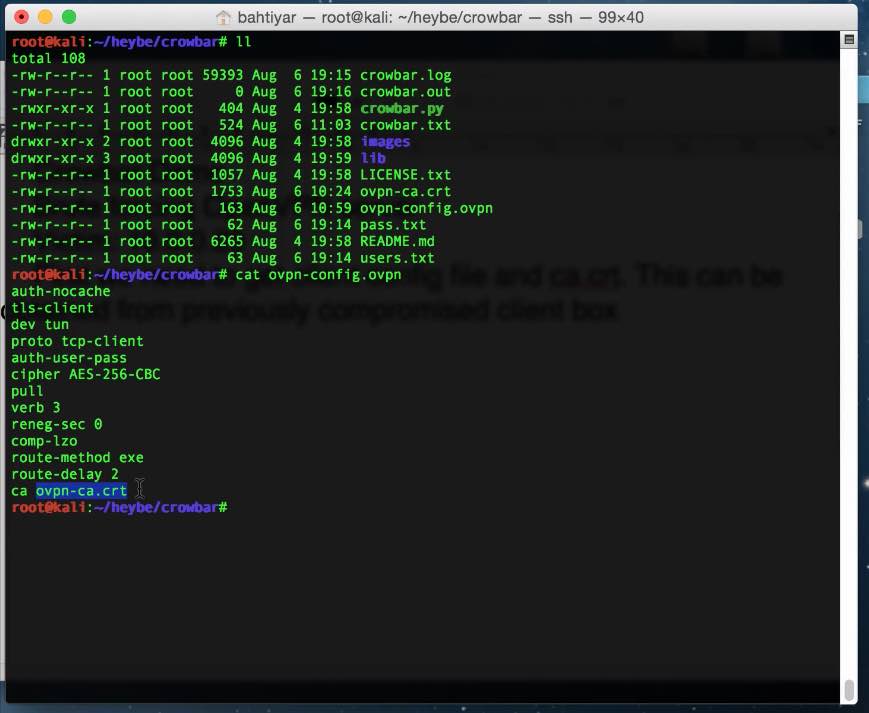

6. Xà beng

Crowbar là một công cụ kiểm tra bảo mật mật khẩu phổ biến. Các chương trình dùng vũ lực mật khẩu khác sử dụng tên người dùng và mật khẩu, nhưng xà beng cho phép bạn dùng vũ lực các khóa SSH.

Công cụ nguồn mở này được thiết kế để hoạt động với các giao thức hiếm khi được các chương trình khác hỗ trợ. Hiện được hỗ trợ là VNC, OpenVPN, SSP, NLA. Chương trình có thể chạy trên Linux, Windows và MacOS.

7.coWPatty

Đây là cách triển khai tiện ích để ép buộc mật khẩu từ WPA/WPA2 PSK dựa trên từ điển hoặc bảng cầu vồng. Việc sử dụng bảng cầu vồng giúp tăng tốc đáng kể hoạt động của tiện ích. Tiêu chuẩn PSK hiện được sử dụng rất thường xuyên. Điều tốt duy nhất là rất khó đoán mật khẩu nếu ban đầu được chọn đúng.

- Hãy lấy một trong vô số ví dụ: Google yêu cầu tất cả Quản trị viên trang web chuyển từ HTTP sang HTTPS, từ đó tạo ra các kết nối được mã hóa giữa máy khách và máy chủ (Giữa bạn và trang web). Các chủ nhà (quản trị viên trang) không vội chuyển sang HTTPS, nhiều khách hàng vẫn sử dụng hệ điều hành Windows XP, hệ điều hành này không hỗ trợ giao thức HTTPS này mà chạy trên HTTP cũ. Do đó, khách hàng sử dụng Windows XP sẽ không thể truy cập vào một trang web như vậy bằng kết nối HTTPS được mã hóa. Một trong những lý do khiến chủ nhà không sử dụng giao thức HTTPS. Dưới đây là mô tả chi tiết hơn:

- Rất thường xuyên, chúng (dữ liệu của bạn) được truyền qua mạng ở dạng không bảo mật. Do đó, nếu trang web bạn đang cố đăng nhập sử dụng giao thức HTTP thì rất dễ dàng nắm bắt lưu lượng truy cập này, phân tích nó bằng Wireshark, sau đó sử dụng các bộ lọc và chương trình đặc biệt để tìm và giải mã mật khẩu. Nhưng đừng tuyệt vọng; để chặn mật khẩu của bạn, bạn cần kết nối với mạng của mình. Ví dụ: WiFi, trước tiên bạn cần tìm ra mật khẩu và chỉ sau đó là các mật khẩu khác cho tài nguyên của bạn. Tại sao ngày nay có nhiều cuộc bàn tán về việc không kết nối WiFi ở các quán cà phê hoặc những nơi xa lạ khác? Bởi vì lưu lượng truy cập của bạn sẽ đi qua mạng này và sau đó, tiếp theo là gì, hãy đọc tiếp.

- Nơi tốt nhất để chặn mật khẩu là lõi của mạng, nơi lưu lượng truy cập của tất cả người dùng đi đến các tài nguyên đóng (ví dụ: thư) hoặc trước bộ định tuyến để truy cập Internet khi đăng ký trên các tài nguyên bên ngoài. Chúng ta dựng lên một tấm gương và sẵn sàng cảm thấy mình như một hacker.

- Đôi khi, để làm điều này, chỉ cần chọn giao diện mà chúng tôi dự định nắm bắt lưu lượng truy cập và nhấp vào nút Bắt đầu là đủ. Trong trường hợp của chúng tôi, chúng tôi đang chụp qua mạng không dây.

- Việc nắm bắt giao thông đã bắt đầu.

- Chúng tôi mở trình duyệt và cố gắng đăng nhập vào một số tài nguyên bằng tên người dùng và mật khẩu. Sau khi quá trình ủy quyền hoàn tất và trang web được mở, chúng tôi sẽ ngừng thu thập lưu lượng truy cập trong Wireshark. Tiếp theo, mở trình phân tích giao thức và xem một số lượng lớn các gói tin. Đây là lúc hầu hết các chuyên gia CNTT bỏ cuộc vì họ không biết phải làm gì tiếp theo. Nhưng chúng tôi biết và quan tâm đến các gói cụ thể chứa dữ liệu POST được tạo trên máy cục bộ của chúng tôi khi điền vào biểu mẫu trên màn hình và gửi đến máy chủ từ xa khi chúng tôi nhấp vào nút “Đăng nhập” hoặc “Ủy quyền” trong trình duyệt.

- Chúng tôi nhập một bộ lọc đặc biệt vào cửa sổ để hiển thị các gói đã chụp: http.request.method == “POST”

- Và chúng tôi thấy, thay vì hàng nghìn gói, chỉ có một gói chứa dữ liệu mà chúng tôi đang tìm kiếm.

- Nhấp chuột phải nhanh và chọn Theo dõi TCP Steam từ menu

- Sau đó, văn bản sẽ xuất hiện trong một cửa sổ mới để khôi phục nội dung của trang bằng mã. Hãy tìm các trường “mật khẩu” và “người dùng”, tương ứng với mật khẩu và tên người dùng. Trong một số trường hợp, cả hai trường sẽ dễ đọc và thậm chí không được mã hóa, nhưng nếu chúng tôi đang cố gắng nắm bắt lưu lượng truy cập khi truy cập các tài nguyên rất nổi tiếng như Mail.ru, Facebook, Vkontakte, v.v., thì mật khẩu sẽ được mã hóa :

- Đã tìm thấy HTTP/1.1 302

- Ngày: Thứ Hai, ngày 10 tháng 11 năm 2014 23:52:21 GMT

- Máy chủ: Apache/2.2.15 (CentOS)

- X-Powered-By: PHP/5.3.3

- P3P: CP="NOI ADM DEV PSAi COM NAV OTRo STP IND DEM CỦA CHÚNG TÔI"

- Đặt-Cookie: non=non; hết hạn=Thứ Năm, ngày 07 tháng 11 năm 2024 23:52:21 GMT; đường dẫn=/

- Đặt Cookie: mật khẩu=e4b7c855be6e3d4307b8d6ba4cd4ab91; hết hạn=Thứ Năm, ngày 07 tháng 11 năm 2024 23:52:21 GMT; đường dẫn=/

- Set-Cookie: scifuser=networkguru; hết hạn=Thứ Năm, ngày 07 tháng 11 năm 2024 23:52:21 GMT; đường dẫn=/

- Vị trí: login.php

- Độ dài nội dung: 0

- Kết nối: đóng

- Loại nội dung: văn bản/html; bộ ký tự=UTF-8

- Vì vậy, trong trường hợp của chúng tôi:

- Tên người dùng: networkguru

- Mật khẩu:

- Ví dụ: chúng ta truy cập trang web và nhập mật khẩu của mình vào cửa sổ nhận dạng. Chọn giao thức mã hóa:

- Ở giai đoạn này chúng ta có thể sử dụng tiện ích hashcat:

- ~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

- Ở đầu ra, chúng tôi nhận được mật khẩu được giải mã: simplepassword

- Do đó, với sự trợ giúp của Wireshark, chúng tôi không chỉ có thể giải quyết các vấn đề trong hoạt động của ứng dụng và dịch vụ mà còn có thể thử sức mình với tư cách là một hacker, chặn mật khẩu mà người dùng nhập vào biểu mẫu web. Bạn cũng có thể tìm ra mật khẩu hộp thư của người dùng bằng các bộ lọc đơn giản để hiển thị:

- Giao thức và bộ lọc POP trông như thế này: pop.request.command == "USER" || pop.request.command == "Vượt qua"

- Giao thức và bộ lọc IMAP sẽ là: imap.request chứa "đăng nhập"

- Giao thức là SMTP và bạn sẽ cần nhập bộ lọc sau: smtp.req.command == "AUTH"

- Đá người dùng khỏi điểm truy cập thực sự.

- Cho phép anh ta đăng nhập vào điểm truy cập giả mạo của bạn.

- Hiển thị cho người dùng một trang web thông báo rằng “cập nhật chương trình cơ sở” đã thành công và họ cần nhập lại thông tin đăng nhập của mình.

- Cung cấp cho hacker mật khẩu Wi-Fi, trong khi người dùng không nghi ngờ vẫn tiếp tục lướt Internet một cách yên bình.

Tài liệu không được tạo ra để hack và thu thập dữ liệu cá nhân. Và để làm cho kế hoạch và nguyên tắc bảo vệ trở nên rõ ràng đối với người dùng thông thường đối với dữ liệu của mình. Nếu bạn biết kế hoạch từ bên trong, thì bạn sẽ hiểu cách tự bảo vệ mình trong quán cà phê hoặc những nơi công cộng khác bằng cách kết nối với bất kỳ mạng có sẵn nào. Hãy lấy một ví dụ về WiFi trong một quán cà phê, có lẽ mọi thứ được mô tả dưới đây đều đã được đưa vào nhân viên chương trình của quán cà phê này. Tất cả điều này là có thật, nếu bài viết không thuyết phục được bạn, hãy cố gắng tự làm. Nếu không hiểu gì bạn có thể yêu cầu trợ giúp ở cuối bài viết, phần bình luận.

Bây giờ mọi thứ đã theo thứ tự:

Bước 1. Cài đặt và khởi chạy Wireshark để nắm bắt lưu lượng truy cập

Bước 2. Lọc lưu lượng POST đã ghi

Bước 3. Tìm thông tin đăng nhập và mật khẩu của người dùng

Bước 4. Xác định kiểu mã hóa để giải mã mật khẩu

Bước 5. Giải mã mật khẩu người dùng

Nhưng một số độc giả phàn nàn rằng việc bẻ khóa WPA2 mất quá nhiều thời gian và tính năng bảo vệ WPS không được kích hoạt trên tất cả các điểm truy cập (theo tôi, vẫn còn khá nhiều điểm truy cập có WPS). Để giúp bạn trong những tình huống như vậy, tôi sẽ cho bạn biết về một cách hầu như được đảm bảo để lấy mật khẩu Wi-Fi mà không cần hack bằng cách sử dụng

Ẩn khỏi khách

.Các giai đoạn của chiến lược Wifiphisher

Ý tưởng là tạo và sau đó hủy xác thực người dùng khỏi điểm ban đầu của anh ta (một cuộc tấn công DoS cũng phù hợp cho việc này). Sau khi kết nối lại, anh ta sẽ được đưa đến điểm truy cập giả mạo của bạn có cùng SSID và thấy một trang web có vẻ như thật đang yêu cầu nhập mật khẩu do “cập nhật chương trình cơ sở”. Sau khi nhập mật khẩu, bạn sẽ chặn nó và cho phép anh ta sử dụng cặp song sinh độc ác làm điểm truy cập thực sự mà anh ta không nghi ngờ gì. Kế hoạch tuyệt vời!

Vì vậy Wifiphisher thực hiện như sau:

Để đạt được mục tiêu của mình, bạn sẽ cần hai cái, một trong số đó có khả năng thực hiện việc tiêm gói. Trong trường hợp này, tôi đã sử dụng mô hình. Bạn có thể chọn các bộ điều hợp khác, nhưng trước khi làm như vậy, hãy đảm bảo rằng chúng tương thích với (hỗ trợ chèn gói). Vui lòng không phàn nàn rằng không có gì phù hợp với bạn cho đến khi bạn kiểm tra bộ điều hợp không dây và đảm bảo rằng nó có khả năng chèn gói. Hầu hết các mô hình không có tính năng này.

Bây giờ chúng ta hãy xem Wifiphisher.

Bước 1: Tải Wifiphisher

Để bắt đầu, hãy khởi chạy Kali và mở một thiết bị đầu cuối. Sau đó tải xuống Wifiphisher từ

Ẩn khỏi khách

Và giải nén mã.

Kali > tar -xvzf /root/wifiphisher-1.1.tar.gz

Trong ảnh chụp màn hình bên dưới, bạn có thể thấy rằng tôi đã trích xuất mã nguồn Wifiphisher.

Ngoài ra, bạn có thể sao chép mã từ GitHub bằng cách chạy lệnh sau:

Kali > git clone https://github/sophron/wifiphisher

Bước 2: Mở thư mục tiện íchKali > cd wifiphisher-.1.1

Nhìn qua nội dung của thư mục này, bạn sẽ thấy tập lệnh wifiphisher.py ở đó.

Kali > ls -l

Bước 3: Chạy tập lệnh

Bạn có thể chạy tập lệnh Wifiphisher bằng lệnh này:

Kali > trăn wifiphisher.py

Xin lưu ý rằng trước tên tập lệnh tôi đặt tên của trình thông dịch - python.

Lần đầu tiên bạn chạy nó, tập lệnh rất có thể sẽ cho bạn biết rằng không tìm thấy “hostapd” và sẽ nhắc bạn cài đặt nó. Để bắt đầu cài đặt Hostapd, hãy nhập "y" (có).

Sau khi quá trình cài đặt hoàn tất, hãy chạy lại tập lệnh Wifiphisher.

Kali > trăn wifiphisher.py

Lần này nó sẽ khởi động một máy chủ web trên cổng 8080 và 443, sau đó tìm kiếm tất cả các mạng Wi-Fi có sẵn.

Sau này, bạn sẽ thấy danh sách tất cả các mạng Wi-Fi được phát hiện trên màn hình. Trong ví dụ của tôi, tiện ích đã tìm được một mạng có tên là “wonderhowto”. Cô ấy sẽ trở thành mục tiêu tấn công của chúng tôi.

Bước 4: Khởi động cuộc tấn công và lấy mật khẩu

Nhấp chuột Ctrl+C trên bàn phím và ứng dụng sẽ yêu cầu bạn nhập số lượng điểm truy cập bạn muốn tấn công. Trong trường hợp của tôi đây là điểm số 12.

Sau khi nhấn phím Enter, Wifiphisher sẽ hiển thị cho bạn trang mà bạn có thể thấy trong ảnh chụp màn hình bên dưới. Điều này có nghĩa là giao diện hiện đang được sử dụng và SSID đang được sao chép và điểm truy cập đã chọn đang bị tấn công.

Người dùng sẽ bị ngắt kết nối khỏi điểm truy cập của họ. Khi kết nối lại, nó sẽ được dẫn đến của chúng tôi.

Khi điều này xảy ra, proxy trên máy chủ web sẽ chặn yêu cầu và hiển thị cho người dùng một trang đăng nhập giả mạo thông báo cho họ rằng họ đã cài đặt phiên bản mới của chương trình cơ sở bộ định tuyến và cần xác thực lại.

Như bạn có thể thấy, tôi đã nhập mật khẩu của mình (nullbyte) và nhấp vào Gửi.

Khi người dùng nhập mật khẩu, nó sẽ được truyền đến bạn thông qua thiết bị đầu cuối mở Wifiphisher. Sau đó, tiện ích sẽ cho phép người dùng truy cập Internet thông qua hệ thống của bạn để họ không nghi ngờ bất cứ điều gì.

Bây giờ bạn có thể nhận được mật khẩu Wi-Fi phức tạp nhất! Đừng quên quay lại với chúng tôi thường xuyên để có những bài viết thú vị mới về các kỹ thuật hack khác nhau nhé!

Giới thiệu

Đồng ý rằng ngày nay thật khó để tưởng tượng cuộc sống máy tính mà không liên tục nhập mật khẩu. Chúng tôi cần mật khẩu ở mọi nơi - từ bật máy tính, đăng ký trên nhiều trang web và diễn đàn khác nhau, truy cập hộp thư của chúng tôi và kết thúc bằng việc tạo tài khoản (trang có dữ liệu cá nhân và cài đặt) trong hệ thống thanh toán cũng như gửi/nhận thanh toán điện tử. Và nếu trong quá trình đăng ký một lần trên một số trang web ngẫu nhiên (ví dụ: chỉ để tải xuống trò chơi), bạn có thể không ngần ngại chỉ định bất kỳ mật khẩu nào (thậm chí là “123456”), thì khi tạo tài khoản vĩnh viễn trên một trang web quan trọng (đặc biệt nếu nó liên quan đến hoạt động kiếm tiền) mật khẩu phải rất mạnh. Nếu không, mật khẩu có thể bị kẻ tấn công hack và dữ liệu cá nhân thu được có thể được sử dụng để liên lạc trực tuyến thay mặt chúng tôi (tốt nhất là) hoặc để vay tiền hoặc mở tài khoản . Vì vậy, tốt hơn hết bạn nên quan tâm bảo vệ trước và thay đổi tất cả mật khẩu “yếu” của mình sang mật khẩu an toàn hơn ngay hôm nay.

Mục đích của dự án khóa học là xem xét các phương pháp chặn mật khẩu của người dùng hệ thống máy tính và các phương pháp chống lại chúng

Kể cả một chút như vậy)))))))))))))))))))))))))))))))

Mục đích của dự án khóa học là ???????????????

CÁC PHƯƠNG PHÁP CHẶN VÀ ĐẾM MẬT KHẨU

Lực lượng vũ phu

Brute Force (từ tiếng Anh bruteforce - tìm kiếm toàn diện hoặc phương pháp "brute Force") là một trong những phương pháp bẻ khóa mật khẩu phổ biến trên máy chủ và trong các chương trình khác nhau. Nó bao gồm thực tế là một chương trình bẻ khóa cố gắng giành quyền truy cập vào một số chương trình (ví dụ: hộp thư) bằng cách ép buộc mật khẩu theo các tiêu chí do chủ sở hữu chương trình này chỉ định: theo từ điển, theo độ dài, theo tổ hợp số, và về nguyên tắc các tiêu chí như vậy có rất nhiều.

Phương pháp hack brute Force khá dài nhưng mạnh mẽ nên nó vẫn được tin tặc sử dụng cho đến ngày nay, đồng thời xét đến sức mạnh ngày càng tăng của máy tính và băng thông của các kênh Internet, nó sẽ còn phục vụ trong một thời gian dài. .

Phương pháp đoán mật khẩu này rất tốt vì mật khẩu cuối cùng sẽ bị bẻ khóa, nhưng việc này có thể mất một thời gian rất dài, thậm chí có thể là hàng thế kỷ. Vì vậy, phương pháp hack này không phải lúc nào cũng tự biện minh nếu chủ sở hữu người dùng của dịch vụ bị tấn công cư xử khá xảo quyệt và không sử dụng các mật khẩu đơn giản như “123”, “qwerty” và những thứ tương tự mà sử dụng cả ký tự viết hoa và viết thường, cộng với tất cả điều này đã sử dụng cả số và cho phép các ký tự đặc biệt. Nếu mật khẩu cũng đủ dài (khoảng 10 ký tự) thì thực tế nó không có nguy cơ bị hack bằng vũ lực.

Với vũ lực, một cuộc tấn công từ điển thường được sử dụng nhiều nhất - mật khẩu được chọn từ tệp văn bản của từ điển được biên dịch trước (xin, mua, đánh cắp, tải xuống miễn phí). Phương thức tấn công này rất hiệu quả trong việc hack hàng loạt tài khoản ICQ Internet Messenger chẳng hạn, khi kẻ tấn công cố gắng hack một phạm vi số ICQ nhất định. Hơn nữa, có khả năng khá cao là với một cuộc tấn công từ điển, anh ta sẽ thành công. Ví dụ bao gồm các sự cố hack lặp đi lặp lại.

Kể từ năm 2005, số vụ tấn công vào các dịch vụ SSH bảo mật cũng tăng lên đáng kể. Ngay cả khi bạn đã cài đặt phần mềm mới nhất trên máy chủ của mình, điều này không có nghĩa là không thể đoán được mật khẩu của phần mềm đó nếu tường lửa không hoạt động hoặc được cấu hình không chính xác hoặc không đầy đủ. Vì vậy, để tăng khả năng bị hack, hãy cấu hình tường lửa của bạn đúng cách, điều này sẽ giúp bảo vệ bạn khỏi những bất ngờ khó chịu trong tương lai.

Có rất nhiều chương trình thực hiện vũ lực trên Internet và cũng có một số lượng lớn từ điển miễn phí và trả phí dành cho chúng.

Và cuối cùng, hãy nói một chút về khía cạnh toán học của Brutus.

Như Wikipedia nói, mọi vấn đề từ lớp NP đều có thể được giải quyết bằng cách tìm kiếm toàn diện. Nhưng tất cả điều này có thể mất thời gian theo cấp số nhân.

Khi phát triển các loại mật mã khác nhau, phương pháp vũ phu được sử dụng để đánh giá khả năng chống bẻ khóa (mật mã) của nó. Trong trường hợp này, một mật mã mới được coi là đủ mạnh nếu không có phương pháp phá mã nào nhanh hơn việc tìm kiếm toàn diện tất cả các khóa có thể. Các cuộc tấn công mật mã như vậy, chẳng hạn như các cuộc tấn công vũ phu, là hiệu quả nhất nhưng chúng thường mất rất nhiều thời gian.

Khi biết một số điều kiện nhất định, phương pháp brute mật khẩu sẽ lọc ra các giá trị không được chấp nhận (mật khẩu trống, các ký tự lặp lại giống nhau, v.v.). Trong toán học, phương pháp này được gọi là phương pháp nhánh và giới hạn.

Ngoài ra, các phương pháp bạo lực được sử dụng để thực hiện các phép tính song song khi thử nhiều mật khẩu cùng một lúc. Điều này được thực hiện bằng hai phương pháp: phương pháp truyền tải và phương pháp brute từ các tập hợp con rời rạc của tất cả các mật khẩu có thể có.

Hình 1. Mô hình đầu vào phần cứng Windows

Khi xảy ra một số sự kiện đầu vào nhất định (nhấn phím, di chuyển chuột), các sự kiện đó sẽ được xử lý bởi trình điều khiển thích hợp và được đặt trong hàng đợi đầu vào phần cứng hệ thống. Hệ thống có một luồng đầu vào thô đặc biệt gọi là RIT (RawInputThread) để truy xuất các sự kiện từ hàng đợi hệ thống và chuyển chúng thành tin nhắn. Các tin nhắn đã nhận được đặt ở cuối hàng đợi đầu vào ảo của một trong các luồng (hàng đợi ảo của luồng được gọi là VIQ - VirtualizedInputQueue-). Trong trường hợp này, RIT tự tìm ra hàng đợi luồng cụ thể nào mà sự kiện sẽ được đặt vào. Đối với các sự kiện chuột, luồng được xác định bằng cách tìm cửa sổ nơi đặt con trỏ chuột. Các sự kiện bàn phím chỉ được gửi đến một luồng - cái gọi là luồng đang hoạt động (tức là luồng sở hữu cửa sổ mà người dùng đang làm việc). Trên thực tế, điều này không hoàn toàn đúng - cụ thể, Hình 1 hiển thị luồng A không có hàng đợi đầu vào ảo. Trong trường hợp này, luồng A và B chia sẻ cùng một hàng đợi đầu vào ảo. Điều này đạt được bằng cách sử dụng lệnh gọi API tới hàm AttachThreadInput, cho phép một luồng đính kèm vào hàng đợi đầu vào ảo của luồng khác.

Cần lưu ý rằng luồng đầu vào thô chịu trách nhiệm xử lý các phím tắt đặc biệt, đặc biệt là Alt+Tab và Ctrl+Alt+Del.

Giám sát đầu vào bàn phím bằng cách sử dụng bẫy

Kỹ thuật này là cổ điển đối với keylogger. Bản chất của phương pháp này là sử dụng cơ chế hook của hệ điều hành. Bẫy cho phép bạn giám sát các tin nhắn đang được xử lý bởi các cửa sổ chương trình khác. Việc cài đặt và gỡ bỏ hook được thực hiện bằng cách sử dụng các hàm API được ghi chép đầy đủ của thư viện user32.dll (chức năng SetWindowsHookEx cho phép bạn cài đặt hook, UnhookWindowsHookEx cho phép bạn xóa nó). Khi đặt bẫy, bạn chỉ định loại thông báo mà trình xử lý bẫy sẽ được gọi. Đặc biệt, có hai loại móc đặc biệt WH_KEYBOARD và WH_MOUSE - để ghi lại các sự kiện bàn phím và chuột tương ứng. Bẫy có thể được đặt cho một luồng nhất định hoặc cho tất cả các luồng trong hệ thống. Một cái bẫy cho tất cả các luồng hệ thống rất thuận tiện cho việc xây dựng keylogger.

Mã xử lý sự kiện hook phải được đặt trong một tệp DLL. Yêu cầu này là do DLL có trình xử lý hook được hệ thống chiếu vào không gian địa chỉ của tất cả các quy trình GUI. Một tính năng thú vị là DLL được chiếu không phải khi hook được thiết lập mà khi tiến trình GUI nhận được thông báo đầu tiên thỏa mãn các tham số của hook.

Phương pháp bẫy khá đơn giản và hiệu quả, nhưng nó có một số nhược điểm. Nhược điểm đầu tiên là DLL có hook được chiếu vào không gian địa chỉ của tất cả các quy trình GUI, có thể được sử dụng để phát hiện keylogger. Ngoài ra, tính năng ghi nhật ký sự kiện bàn phím chỉ có thể thực hiện được đối với các ứng dụng GUI, điều này có thể được xác minh dễ dàng bằng chương trình demo.

Giám sát đầu vào bàn phím bằng cách sử dụng tính năng thăm dò bàn phím

Kỹ thuật này dựa trên việc thăm dò định kỳ trạng thái bàn phím. Để thăm dò trạng thái của các phím, hệ thống cung cấp một hàm đặc biệt GetKeyboardState, hàm này trả về một mảng 255 byte, trong đó mỗi byte chứa trạng thái của một phím cụ thể trên bàn phím. Phương pháp này không còn yêu cầu triển khai DLL trong các quy trình GUI và do đó, gián điệp ít được chú ý hơn.

Tuy nhiên, sự thay đổi về trạng thái phím xảy ra khi luồng đọc tin nhắn bàn phím từ hàng đợi của nó và do đó, kỹ thuật này chỉ hoạt động để giám sát các ứng dụng GUI. Hàm GetAsyncKeyState không gặp nhược điểm này, trả về trạng thái của khóa tại thời điểm hàm được gọi.

Nhược điểm của loại keylogger này là phải thăm dò định kỳ trạng thái bàn phím với tốc độ khá cao, ít nhất 10-20 thăm dò mỗi giây.

Theo dõi đầu vào bàn phím bằng cách sử dụng tính năng chặn chức năng API

Kỹ thuật này không được sử dụng rộng rãi, tuy nhiên nó có thể được sử dụng thành công để xây dựng keylogger.Sự khác biệt giữa RootKit và keylogger trong trường hợp này là nhỏ - gián điệp sẽ chặn các chức năng nhằm mục đích giám sát chứ không nhằm mục đích sửa đổi nguyên tắc hoạt động và cuộc gọi kết quả.

Cách đơn giản nhất là chặn các chức năng GetMessage, PeekMessage và TranslateMessage của thư viện User32, điều này sẽ cho phép bạn giám sát tất cả các tin nhắn mà ứng dụng GUI nhận được.

Keylogger dựa trên trình điều khiển

Phương pháp này thậm chí còn hiệu quả hơn các phương pháp được mô tả ở trên. Có ít nhất hai tùy chọn để triển khai phương pháp này - viết và cài đặt trình điều khiển bàn phím của riêng bạn trong hệ thống thay vì tùy chọn tiêu chuẩn hoặc cài đặt trình điều khiển bộ lọc. Sử dụng bộ lọc trình điều khiển là phương pháp đúng đắn nhất.

Keylogger phần cứng

Khi giải quyết các vấn đề về bảo vệ chống rò rỉ thông tin, người ta thường chỉ xem xét các công cụ phần mềm khác nhau để theo dõi công việc của người dùng. Tuy nhiên, ngoài phần mềm, phần cứng cũng có thể:

Lắp thiết bị theo dõi vào đầu cáp bàn phím (ví dụ: thiết bị có thể được chế tạo dưới dạng bộ chuyển đổi PS/2);

Nhúng thiết bị theo dõi vào bàn phím;

Đọc dữ liệu bằng cách đăng ký PEMIN (bức xạ điện từ giả và nhiễu);

Quan sát trực quan bàn phím

Keylogger phần cứng ít phổ biến hơn nhiều so với phần mềm. Tuy nhiên, khi kiểm tra các máy tính đặc biệt quan trọng (ví dụ: máy tính được sử dụng cho giao dịch ngân hàng), người ta không nên quên khả năng theo dõi phần cứng của đầu vào bàn phím.

Ví dụ về keylogger

Hiện nay, có hàng trăm keylogger, hãy lấy chương trình thương mại khá phổ biếnActualSpy làm ví dụ (Hộp thoại chương trình được hiển thị bên dưới) (http://www.actualspy.ru). Chương trình này có thể đăng ký đầu vào bàn phím (có đăng ký tiêu đề cửa sổ và tên chương trình), chụp ảnh màn hình theo lịch trình, đăng ký bắt đầu/dừng chương trình, giám sát bảng tạm, máy in và các tệp do người dùng tạo. Ngoài ra, chương trình còn giám sát các kết nối Internet và các trang web đã truy cập. ActualSpy được chọn làm ví dụ

Chương trình có cách ngụy trang đơn giản nhất để khỏi bị phát hiện - nó không hiển thị trong danh sách tác vụ tiêu chuẩn của Windows. Để phân tích thông tin thu thập được, chương trình tạo ra các giao thức ở định dạng HTML. Nguyên lý hoạt động của chương trìnhActualSpy dựa trên một cái bẫy đăng ký các sự kiện bàn phím.

Các ví dụ khác bao gồm SpyAgent (http://www.spytech-web.com), ActMon (http://www.actmon.com), SpyBuddy (http://www.actmon.com), PC ActivityMonitor ( http:/ /www.keyloggers.com), Gián điệp KGB (http://www.refog.ru/)…. Danh sách này có thể được tiếp tục trong một thời gian rất dài, nhưng trong hầu hết các trường hợp, các keylogger hiện đại có chức năng cơ bản gần giống nhau và khác nhau về chức năng dịch vụ cũng như chất lượng che giấu trong hệ thống.

Kỹ thuật tìm keylogger

1. Tìm kiếm theo chữ ký. Phương pháp này không khác với các kỹ thuật tìm kiếm virus tiêu chuẩn. Tìm kiếm chữ ký cho phép bạn xác định duy nhất các keylogger, với việc lựa chọn chữ ký chính xác, xác suất xảy ra lỗi gần như bằng không. Tuy nhiên, máy quét chữ ký sẽ có thể phát hiện các đối tượng đã được biết đến và mô tả trước đó trong cơ sở dữ liệu của nó;

2. Thuật toán heuristic. Đúng như tên gọi, đây là những phương pháp tìm kiếm keylogger dựa trên các tính năng đặc trưng của nó. Tìm kiếm heuristic có bản chất xác suất. Như thực tế đã chỉ ra, phương pháp này hiệu quả nhất để tìm keylogger thuộc loại phổ biến nhất - những loại dựa trên bẫy. Tuy nhiên, những phương pháp như vậy cho nhiều kết quả dương tính giả. Nghiên cứu đã chỉ ra rằng có hàng trăm chương trình bảo mật không phải là keylogger mà đặt bẫy để giám sát hoạt động nhập của bàn phím và chuột. Các ví dụ phổ biến nhất là chương trình PuntoSwitcher, từ điển Lingvo, phần mềm từ bàn phím và chuột đa phương tiện;

3. Giám sát các chức năng API được sử dụng bởi keylogger. Kỹ thuật này dựa trên việc chặn một số chức năng được sử dụng bởi keylogger - đặc biệt là các chức năng SetWindowsHookEx, UnhookWindowsHookEx, GetAsyncKeyState, GetKeyboardState. Việc gọi các chức năng này bằng bất kỳ ứng dụng nào cũng cho phép bạn đưa ra cảnh báo kịp thời, tuy nhiên, vấn đề nhiều cảnh báo sai sẽ tương tự như phương pháp 2;

4. Giám sát trình điều khiển, quy trình và dịch vụ được hệ thống sử dụng. Đây là một kỹ thuật phổ biến không chỉ có thể áp dụng để chống lại keylogger. Trong trường hợp đơn giản nhất, bạn có thể sử dụng các chương trình như KasperskyInspector hoặc Adinf, những chương trình này sẽ theo dõi sự xuất hiện của các tệp mới trong hệ thống.

Các chương trình tìm và loại bỏ keylogger

1. Bất kỳ sản phẩm chống vi-rút nào. Tất cả các phần mềm chống vi-rút đều có thể phát hiện keylogger ở mức độ này hay mức độ khác, nhưng keylogger không phải là vi-rút và do đó, phần mềm chống vi-rút ít được sử dụng;

2. Tiện ích thực hiện cơ chế tìm kiếm chữ ký và cơ chế tìm kiếm heuristic. Một ví dụ là tiện ích AVZ, kết hợp trình quét chữ ký và hệ thống phát hiện keylogger dựa trên bẫy;

3. Các tiện ích và chương trình chuyên dụng được thiết kế để phát hiện keylogger và chặn công việc của chúng. Những chương trình như vậy có hiệu quả nhất trong việc phát hiện và chặn keylogger, vì chúng thường có thể chặn hầu hết tất cả các loại keylogger.

Trong số các chương trình chuyên biệt, các sản phẩm thương mại PrivacyKeyboard và Anti-keylogger có thể được quan tâm (chương trình ví dụ (http://www.bezpeka.biz/). Giao diện của chương trình Anti-keylogger được hiển thị trong hình:

Chương trình chống keylogger chạy ngầm và phát hiện các chương trình bị nghi ngờ theo dõi bàn phím. Nếu cần, bạn có thể bỏ chặn hoạt động của bất kỳ chương trình nào được phát hiện theo cách thủ công (ví dụ: hình minh họa cho thấy MSCTF và chương trình tải xuống Internet FlashGet được đưa vào danh sách “phần mềm gián điệp”). Cơ sở dữ liệu chữ ký không được sử dụng để phát hiện keylogger; việc phát hiện được thực hiện bằng phương pháp heuristic.

Thử nghiệm chương trình đã cho thấy rằng nó chống lại keylogger một cách hiệu quả dựa trên việc sử dụng bẫy, bỏ phiếu theo chu kỳ và bộ lọc trình điều khiển bàn phím.

Một ví dụ khác là chương trình AdvancedAntiKeylogger (Một ví dụ về chương trình được hiển thị bên dưới) (http://www.anti-keylogger.net).

Ở chế độ đào tạo, chương trình này có logic vận hành tương tự như Tường lửa - khi phát hiện hoạt động đáng ngờ, một cảnh báo sẽ được đưa ra cho biết tên và mô tả của chương trình. Người dùng có thể chọn một hành động cho phiên (cho phép, từ chối) hoặc tạo quy tắc vĩnh viễn cho ứng dụng. Trong quá trình thử nghiệm, AdvancedAntiKeylogger tự tin phát hiện tất cả các loại keylogger chính (dựa trên bẫy, thăm dò theo chu kỳ và bộ lọc trình điều khiển). Cài đặt chương trình được bảo vệ bằng mật khẩu được chỉ định trong quá trình cài đặt.

Phần kết luận

Keylogger không phải là vi-rút nhưng vẫn gây ra mối đe dọa lớn cho người dùng vì nó cho phép kẻ tấn công theo dõi công việc của người dùng và có thể được sử dụng để đánh cắp thông tin bí mật, bao gồm cả mật khẩu của người dùng. Sự nguy hiểm của keylogger có thể tăng lên đáng kể khi nó được kết hợp với công nghệ RootKit, công nghệ này sẽ che giấu sự hiện diện của keylogger. Nguy hiểm hơn nữa là chương trình Trojan hoặc cửa hậu có chứa keylogger - sự hiện diện của nó sẽ mở rộng đáng kể các chức năng của chương trình Trojan và gây nguy hiểm cho người dùng.

Vì vậy, hãy sắp xếp mọi thứ theo thứ tự, tôi có thể hiểu được điểm ở đâu, cái gì, ký tên vào tất cả các bản vẽ. xóa (hoặc thay thế) tất cả các cụm từ của lập luận đây không phải là một tạp chí

Ờ, được thôi

Phần kết luận

Sau khi nghiên cứu tài liệu, bạn có thể rút ra một số kết luận:

Cái này ngại hỏi cái gì thế này))))))))))))))))) ?????????????????????????? Xóa chữ Bạn đang viết sách à?

1. Mật khẩu không được ngắn.

Việc có mật khẩu ít hơn 8 ký tự nói chung là điều không mong muốn và thậm chí còn tốt hơn nếu mật khẩu chứa 10-12 ký tự trở lên.

2. Mật khẩu không được chỉ chứa số hoặc chỉ các chữ cái (đặc biệt là những chữ lặp lại). Tốt nhất là khi các chữ cái và số xen kẽ nhau, thậm chí còn tốt hơn nếu thêm các ký tự đặc biệt hoặc dấu chấm câu vào mật khẩu.

4. Không sử dụng mật khẩu chứa bất kỳ dữ liệu nào về bạn hoặc gia đình bạn - tất cả các loại ngày tháng đáng nhớ (ngày sinh, đám cưới, v.v.), họ và tên người thân, số căn hộ, tài liệu hoặc số điện thoại. Việc sử dụng bất kỳ sự kết hợp nào được tạo từ dữ liệu cá nhân cũng không được chấp nhận.

5. Mật khẩu phải vô nghĩa, vì vậy tốt hơn hết bạn nên tránh mật khẩu là bất kỳ từ nào trong từ điển hiện có (bằng bất kỳ ngôn ngữ nào).

6. Không sử dụng “câu hỏi bí mật”, câu trả lời có thể dễ dàng tìm ra hoặc lựa chọn.

7. Cần sử dụng một mật khẩu duy nhất cho từng dịch vụ Internet, diễn đàn, trang web riêng lẻ.

8. Đừng để mật khẩu ở nơi dễ thấy.

9. Không lưu trữ mật khẩu trên Internet hoặc trên máy tính của bạn dưới dạng tệp văn bản.

Nếu kẻ tấn công giành được quyền truy cập vào máy tính của chúng ta, thì việc tìm tệp có mật khẩu cho kẻ đó (và bất kỳ vị trí nào trên ổ cứng) sẽ còn dễ dàng hơn nữa.

10. Không lưu trữ mật khẩu bằng trình duyệt tích hợp sẵn “trình tiết kiệm mật khẩu”.

Thứ nhất, bạn không bao giờ có thể chắc chắn về độ tin cậy của một “người giữ” như vậy và bản thân trình duyệt không chứa “lỗ hổng” trong khả năng bảo vệ của nó. Những kẻ tấn công chủ yếu tìm kiếm “lỗ hổng” trên trình duyệt, bởi vì... Mọi người đều sử dụng trình duyệt.

Thứ hai, nếu trình duyệt hoặc toàn bộ hệ thống bị lỗi thì khả năng rất cao là chúng ta sẽ mất quyền truy cập vào tất cả mật khẩu mà trình duyệt lưu trữ, và mặc dù đây không phải là hack nhưng cũng rất khó chịu.

11. Tạo bản sao mật khẩu.

Nếu bạn sử dụng phần mềm đặc biệt để lưu trữ mật khẩu, đừng quên định kỳ tạo bản sao lưu cơ sở dữ liệu mật khẩu của mình. Nếu bạn lưu trữ mật khẩu trên một tờ giấy, hãy tạo bản sao thứ hai của tờ giấy (hoặc sổ ghi chú) đó và lưu trữ bản gốc và bản sao ở những nơi (bí mật) khác nhau.

12. Không nhập mật khẩu vào các chương trình của bên thứ ba, trên các trang web của bên thứ ba và không gửi mật khẩu qua thư (ngay cả khi có yêu cầu từ dịch vụ hỗ trợ hoặc quản trị trang web). Việc quản lý một trang web THỰC SỰ nghiêm túc sẽ không bao giờ yêu cầu mật khẩu, vì vậy nếu bạn nhận được yêu cầu như vậy thì rất có thể đây là hành động của những kẻ lừa đảo.

13. Nhập mật khẩu bằng máy tính của người khác càng ít càng tốt, đặc biệt là ở những nơi công cộng (quán cà phê Internet, nhà ga, v.v.). Bạn rất không nên nhập mật khẩu trên máy tính của người khác để đăng nhập vào tài khoản hệ thống thanh toán của mình hoặc sử dụng ngân hàng Internet, bởi vì Có thể máy tính này sử dụng một thiết bị hoặc chương trình nào đó để ghi nhớ trình tự gõ phím (keylogger).

14. Thay đổi mật khẩu định kỳ (đặc biệt nếu bạn sử dụng mật khẩu trên máy tính của người khác). Mật khẩu càng mạnh thì bạn có thể sử dụng nó càng lâu. Mật khẩu mạnh gồm 12-14 ký tự, được biên soạn có tính đến các khuyến nghị được mô tả ở trên, không thể thay đổi trong vài năm.

Danh sách tài liệu tham khảo (sẽ có ở đây vào một ngày nào đó)

Xin chào! Tôi đã tìm thấy chương trình này vài ngày trước Đánh chặn-NG. Như mọi người đã biết, điều này người đánh hơi giao thông cho cửa sổ. Trước đây, tôi đã thu thập nhật ký bằng một chương trình tương tự và Dedik, nhưng vài ngày trước, tôi đã quyết định cố gắng không bận tâm đến việc cài đặt Windows Server trên ông tôi và đặt trình thám thính của tôi thành proxy. Ý tưởng này có vẻ thành công và tôi thậm chí đã cố gắng viết thư cho một thành viên diễn đàn trên Skype, nhưng tôi thực sự không muốn trả 100 rúp cho một phương pháp và tôi quyết định tự mình tìm ra kế hoạch này..

Nói chung chúng ta cần gì? tôi sẽ sử dụng CProxy Và Đánh chặn-NG.

Bây giờ cho các cài đặt:

CProxy

1.

Cài đặt và crack (keygen).

2.

Mở chương trình và đi tới Tài khoản (xem ảnh chụp màn hình):

2.1

Ai được thừa nhận? - Tất cả

3.

Nhấp vào Có, đóng Tài khoản và mở Tùy chọn

4.

Trong Tùy chọn, chúng tôi đặt mọi thứ như trong ảnh chụp màn hình của tôi:

5. Đóng Tùy chọn bằng nút Có và khởi động máy chủ - nhấp vào Bắt đầu.

Bây giờ về Đánh chặn-NG:

Ở đây mọi thứ đều đơn giản - tải xuống chương trình và khởi chạy nó. Tiếp theo, trong trường (xem ảnh chụp màn hình), chúng tôi đặt bộ điều hợp để bạn kết nối với Internet.

Đó là tất cả. Đơn giản và rõ ràng phải không?

Đề ra:

Lúc đầu, thông tin không truyền nhanh lắm, nhưng sau 30-45 phút, nó tăng tốc rất nhanh!