Kết nối với máy chủ ảo thông qua SSH và SFTP. Cổng SSH tiêu chuẩn. Phím nóng cơ bản

Trong bài viết này, chúng ta sẽ xem xét các cách hiện đại và thuận tiện để làm việc với máy chủ thông qua SSH với VPS từ Infobox và đám mây.

Chúng tôi sẽ cho bạn biết không chỉ về phương thức kết nối thông thường mà còn về cách tổ chức kết nối ổn định qua Internet không ổn định (ví dụ: modem 3G), cũng như các tiện ích bổ sung giúp bạn làm việc thông qua SSH.

Nếu bạn là người dùng Windows và cần kết nối nhanh chóng và dễ dàng với máy chủ Linux, hãy đi tới phần “Putty hoặc cách kết nối nhanh với SSH từ Windows”.

Những điều bạn cần biết để kết nối qua SSH

Để kết nối bạn cần:- Địa chỉ IP máy chủ

- đăng nhập

- mật khẩu

Lấy data kết nối với máy chủ VPS NG ở đâu từ Infobox

Sau khi đặt hàng dịch vụ, hãy đăng nhập vào bảng điều khiển https://panel.infobox.ru.Chọn dịch vụ “VPS NG” ở góc trên bên phải của bảng điều khiển từ danh sách thả xuống.

Sau đó chuyển đến tab “VPS”.

Trong phần này bạn sẽ thấy địa chỉ IP máy chủ và bạn có thể cài đặt mật khẩu để truy cập máy chủ.

Sử dụng tên người dùng của bạn để kết nối nguồn gốc, địa chỉ IP từ trang này và được cài đặt mật khẩu.

Nếu bạn quên mật khẩu, hãy nhấp vào mục “Chỉnh sửa cài đặt quyền truy cập” được hiển thị trong ảnh chụp màn hình ở trên.

Lấy dữ liệu ở đâu để kết nối với máy chủ VPS từ Infobox

Đăng nhập vào bảng điều khiển https://panel.infobox.ru.Chọn dịch vụ VPS ở góc trên bên phải của bảng điều khiển trong danh sách thả xuống (tên dịch vụ chứa tên hệ điều hành được đặt hàng và khu vực vị trí).

Sau đó chuyển đến tab “Quản lý VPS”.

Sử dụng tên người dùng nguồn gốc, mật khẩu và địa chỉ IP máy chủ từ trang này.

Lấy dữ liệu ở đâu để kết nối với máy chủ InfoboxCloud

Sau khi tạo máy chủ, dữ liệu kết nối sẽ được gửi cho bạn qua email. Điều này là đủ để kết nối.

Nếu bạn bị mất email có dữ liệu truy cập của mình và muốn truy cập vào máy chủ

Theo mặc định, thông tin đăng nhập của quản trị viên máy chủ là: rootĐăng nhập vào bảng điều khiển tại: https://panel.infobox.ru.

Chọn dịch vụ “Máy chủ đám mây” ở góc trên bên phải của bảng điều khiển từ danh sách thả xuống.

Địa chỉ IP dành riêng cho máy chủ có thể được xem trong tab “Cơ sở hạ tầng đám mây” của bảng điều khiển.

Nếu trường " Địa chỉ IP chuyên dụng" trống, có nghĩa là khi tạo máy chủ, bạn chưa thêm ít nhất 1 địa chỉ IP chuyên dụng vào máy chủ (và do đó không có quyền truy cập vào máy chủ qua Internet, chỉ từ mạng cục bộ).

Để thêm địa chỉ IP chuyên dụng, hãy nhấp vào tên máy chủ.

Trong nhóm Cài đặt mạng, nhấp vào Định cấu hình.

Đảm bảo băng thông (tốc độ) mạng của bạn đủ (hoặc bổ sung thêm nếu cần).

Sau đó nhấp vào “Thêm địa chỉ IPv4” và nhấp vào “Lưu thay đổi”.

Bây giờ máy chủ có một địa chỉ IP chuyên dụng.

Để thay đổi mật khẩu truy cập máy chủ, hãy nhấp vào “Thay đổi”, như trong ảnh chụp màn hình ở trên. Bằng cách này bạn có thể đặt mật khẩu để truy cập máy chủ.

Bây giờ bạn biết địa chỉ IP máy chủ, đăng nhập ( nguồn gốc) Và mật khẩu.

Thiết lập máy khách SSH

Cho cửa sổ

Để kết nối với máy chủ, bạn sẽ cần một máy khách SSH. Nếu bạn cần kết nối nhanh chóng, Putty được khuyên dùng. Nếu bạn cần làm việc với các tiện ích unix như scp, rsync và ssh-copy-id, hãy sử dụng Cygwin.Putty hoặc cách kết nối nhanh với SSH từ Windows

Tải xuống trình cài đặt Putty cho Windows từ phần Phiên bản phát hành mới nhất và cài đặt Putty với cài đặt mặc định.

Khởi chạy PuTTY (Bắt đầu -> Tất cả ứng dụng -> PuTTY -> PuTTY).

Nhập địa chỉ IP của máy chủ. Đảm bảo cổng 22 được chọn và loại kết nối là SSH và nhấp vào Mở.

Bạn sẽ được hỏi liệu bạn có tin cậy máy chủ mà bạn đang kết nối hay không. Bạn cần trả lời “Có”.

Cửa sổ kết nối sẽ mở ra. Sử dụng root làm thông tin đăng nhập và mật khẩu máy chủ làm mật khẩu của bạn. Mật khẩu có thể được dán từ clipboard bằng nút chuột phải. Nó không được hiển thị khi bạn gõ và dán vì lý do bảo mật.

Kết nối đã được thiết lập thành công.

Môi trường Cygwin hoặc Unix trên máy tính Windows của bạn

Khi làm việc với máy chủ Linux, bạn có thể cần một môi trường tương tự trên máy tính của mình. Sẽ rất thuận tiện khi sử dụng một bộ tiện ích duy nhất trên máy chủ và máy tính làm việc, vì vậy hãy nhớ dùng thử Cygwin. Linux thoạt nhìn có vẻ phức tạp. Khi bạn dần thành thạo hệ điều hành này, bạn sẽ ngày càng cần đến Cygwin. Những điều tốt đẹp gây nghiện.Kết nối Internet không ổn định khi kết nối qua SSH - phải làm gì?

Thông thường, khi làm việc qua mạng không ổn định (ví dụ: qua Internet di động 3G/4G hoặc nhiều điểm truy cập WiFi khác nhau), kết nối với SSH sẽ bị mất. Hãy xem những gì có thể được thực hiện ở cấp độ máy khách để ngăn chặn nhu cầu kết nối lại. Những công cụ này không phù hợp để thực hiện các hoạt động quan trọng trên máy chủ (ví dụ: nâng cấp hệ điều hành). Để thực hiện các thao tác quan trọng, bạn phải sử dụng thêm các tiện ích được mô tả trong phần tiếp theo của bài viết. Mục đích của các tiện ích trong phần này là giúp người dùng làm việc thông qua SSH thuận tiện hơn.AutoSSH

AutoSSH khởi động một bản sao của máy khách ssh và giám sát kết nối, khởi động lại máy khách ssh nếu cần.Autossh sử dụng ssh để xây dựng vòng lặp chuyển hướng ssh (kết nối từ máy tính cục bộ đến máy tính từ xa và ngược lại) và chuyển tiếp dữ liệu kiểm tra, mong đợi nó sẽ quay trở lại. Nó cũng hỗ trợ sử dụng dịch vụ echo từ xa để gửi lại dữ liệu thử nghiệm.

AutoSSH chỉ hỗ trợ 3 tùy chọn:

- -M<порт>[: cổng tiếng vang]- được sử dụng để chỉ định cổng giám sát hoặc cổng giám sát và cổng dịch vụ tiếng vang. Nếu cổng dịch vụ echo không được chỉ định thì cổng được đánh số tiếp theo sẽ được sử dụng. Ví dụ: nếu cờ -M 20000 được đặt, dữ liệu kiểm tra sẽ được gửi trên cổng 20000 và được nhận trên cổng 20001. Nếu bạn chỉ định -M 0, giám sát kết nối sẽ bị tắt và autossh sẽ chỉ khởi động lại ssh khi thoát ssh (bạn có thể sử dụng tùy chọn này với các tùy chọn ServerAliveInterval và ServerAliveCountMax trong OpenSSH nếu không thể sử dụng chức năng giám sát trong trường hợp của bạn);

- -f- gửi autossh xuống nền ngay cả trước khi ssh bắt đầu (bạn sẽ không thể nhập mật khẩu ở chế độ này);

- -V- hiển thị phiên bản autossh.

Để đảm bảo khi kết nối được khôi phục bạn không phải nhập lại mật khẩu, hãy cho phép người dùng này đăng nhập vào máy chủ bằng key, như minh họa ở phần trên.

Cài đặt AutoSSH trong Cygwin trên Windows

Nếu sử dụng Cygwin trên Windows, hãy nhập:cập nhật apt-cyg

apt-cyg cài đặt autossh

Bây giờ bạn có thể kết nối với máy chủ:

autossh -M 20000 root@server_ip_address

Kết nối đã được thiết lập thành công.

Nói chung, autossh là một công cụ khá thuận tiện để làm việc trên các kết nối Internet không ổn định và để tổ chức các đường hầm SSH trên máy chủ (chúng tôi sẽ xem xét tình huống này trong một bài viết riêng). Nhược điểm của autossh là tiện ích này không giải quyết được vấn đề nếu mạng có độ trễ đáng kể khi nhập lệnh (xảy ra trên mạng 3G). Trong trường hợp này, bạn sẽ đợi phản hồi từ máy chủ cho mỗi ký tự bạn nhập, điều này làm mọi thứ chậm lại một chút. Tuy nhiên, trong điều kiện hoạt động bình thường, autossh rất hữu ích trong việc duy trì kết nối SSH.

Khả năng nhập lệnh mà không cần chờ phản hồi của máy chủ đã được Mosh giải quyết, tuy nhiên khả năng tương thích của tiện ích này vẫn còn rất hạn chế và độ tin cậy thấp nên hiện tại không nên sử dụng.

Cách thực hiện các hoạt động quan trọng và tốn thời gian trên máy chủ: Bộ ghép kênh đầu cuối

Nếu bạn đang cập nhật HĐH, cài đặt một số phần mềm hoặc chỉ đơn giản là chỉnh sửa một tệp trên máy chủ, không hoạt động trực tiếp sau khi kết nối qua ssh hoặc autossh. Nếu kết nối SSH bị đóng, bạn sẽ mất phiên đã bắt đầu khi kết nối qua SSH. Để ngăn điều này xảy ra và khi kết nối lại qua SSH, bạn chắc chắn sẽ thực hiện một hoạt động đang diễn ra trên máy chủ hoặc trong cửa sổ chỉnh sửa tệp đang mở cùng lúc, hãy sử dụng bộ ghép kênh đầu cuối trên máy chủ: GNU Screen hoặc tmux.Màn hình GNU

Chương trình màn hình ban đầu được tạo để chạy nhiều phiên cuối trong một thiết bị đầu cuối. Tuy nhiên, màn hình còn có một thuộc tính hữu ích khác: khả năng ngắt kết nối các phiên ảo khỏi thiết bị đầu cuối vật lý và kết nối với thiết bị đầu cuối khác. Đặc biệt, điều này cho phép bạn chạy các tiến trình chạy dài trên các máy từ xa mà không cần phải đăng nhập liên tục vào chúng.1. Đăng nhập vào máy chủ từ xa thông qua SSH.

2. Chạy màn hình ở đó

3. Bạn sẽ thấy thông báo chào mừng, nhấn Enter.

4. Bây giờ bạn có thể làm bất cứ điều gì như thể bạn vừa kết nối với máy chủ qua SSH (ví dụ: chạy bất kỳ quy trình chạy dài nào).

5. Bạn có thể tách phiên bằng cách nhấn CTRL + a rồi d. Bạn thậm chí có thể hoàn thành kết nối SSH tới máy chủ.

6. Để quay lại phiên, hãy kết nối lại qua SSH (hoặc autossh sẽ thực hiện việc đó) và nhập screen -r

Bạn sẽ quay lại phiên đang chạy và trong đó quá trình bạn đã bắt đầu trước đó vẫn tiếp tục. Chúng ta sẽ xem xét các bộ ghép kênh đầu cuối chi tiết hơn trong các bài viết tiếp theo.

Phần kết luận

Trong bài viết này, chúng tôi đã cố gắng đề cập đến những điều cơ bản cần thiết để làm việc thuận tiện thông qua SSH từ nhiều hệ điều hành khác nhau. Tất nhiên, đây không phải là tất cả những gì có thể, nhưng nó là cơ sở tốt để bắt đầu. Nếu bạn tìm thấy lỗi trong bài viết, hãy nghĩ rằng cần bổ sung điều gì đó quan trọng hoặc chỉ cần đặt câu hỏi -SSH (Secure Shell) là một giao thức mạng được thiết kế để quản lý máy chủ từ xa và truyền dữ liệu qua các kết nối được mã hóa TCP. Hầu hết các dịch vụ lưu trữ, thậm chí cả dịch vụ ảo, ngày nay đều cung cấp quyền truy cập qua cả FTP và SSH. Theo tôi, điều này thật tuyệt, SSH thuận tiện và an toàn hơn nhiều khi sử dụng.

Thiết lập SSH

Quá trình thiết lập sẽ diễn ra cho một máy chủ chuyên dụng, VDS, VPS trên Debian, Ubuntu. Tệp cấu hình được đặt ở đây: /etc/ssh/sshd_config.

Nếu bạn có dịch vụ lưu trữ thông thường, mọi thứ sẽ được cấu hình như bình thường, hãy chuyển đến phần.

Theo mặc định, trình nền SSHD (là thứ chúng tôi đang thực hiện thay đổi) không cần bất kỳ cài đặt nào và hoạt động tốt. Chúng tôi sẽ chỉ thực hiện một số thay đổi nhỏ để hạn chế quyền truy cập của những người không mong muốn vào máy chủ.

Do thực hiện các thay đổi không chính xác đối với tệp cấu hình, bạn có thể mất quyền truy cập vào máy chủ qua ssh, vì vậy hãy đảm bảo bạn có các tùy chọn thay thế để truy cập vào nó, ví dụ như sử dụng bảng điều khiển ISPManager.

Cách hạn chế quyền truy cập SSH

Tất cả các thay đổi được thực hiện đối với /etc/ssh/sshd_config

Để những thay đổi có hiệu lực, bạn phải

Thay đổi cổng

Cảng 9724Bây giờ, khi ủy quyền, bạn cần chỉ định 9724 thay vì cổng 22 tiêu chuẩn.

Phương pháp này rất đơn giản và hiệu quả đối với hầu hết các bot hacker đơn giản gõ vào các cổng tiêu chuẩn. Điều chính ở đây là không tạo ra xung đột với các dịch vụ khác và chọn một số rõ ràng là không được sử dụng.

Vô hiệu hóa giao tiếp bằng giao thức cũ

Ở đây chúng tôi xác định rằng chỉ có thể giao tiếp bằng giao thức v2

Nếu bạn chưa đăng nhập nguồn gốc, trước tất cả các lệnh console bạn cần thêm sudo - nó là viết tắt của Người dùng thay thế và DO- thay thế người dùng và làm (dưới sự chỉ đạo của anh ta). Ví dụ: nó cho phép bạn thực thi các lệnh với tư cách là siêu người dùng nguồn gốc.

Giảm số lần thử ủy quyền

MaxAuthTries 2Số lần thử mật khẩu. Mặc định là 6. Nếu tìm kiếm không thành công, phiên giao tiếp sẽ kết thúc.

Giảm thời gian chờ cấp phép

Đăng nhậpGraceTime 30sTheo mặc định, phiên ủy quyền có thể kéo dài 120 giây. Sau thời gian này nó kết thúc. 2 phút để ủy quyền là quá mức cần thiết; trong suốt thời gian này máy chủ vẫn giữ kết nối mở, điều này rất bất hợp lý. Nửa phút là đủ.

Đóng quyền truy cập IP

Nếu chỉ bạn cần quyền truy cập, cách đơn giản và đáng tin cậy nhất là chặn quyền truy cập từ mọi nơi ngoại trừ IP của bạn hoặc nếu là động thì dải IP.

- Mở /etc/hosts.allow và thêm SSHD vào đó: 192.168.1.1

trong đó 192.168.1.1 là IP của bạn. Nếu bạn có IP động, hãy xác định IP bằng mặt nạ mạng con và ghi lại mạng con của bạn thay vì IP, ví dụ:

SSHD: 192.168.0.0/16

- Mở /etc/hosts.deny và thêm vào đó: SSHD: ALL

Một cách khác để hạn chế quyền truy cập qua IP

Bạn có thể sử dụng chỉ thị sau:

AllowUsers = *@1.2.3.4

Ở đây chúng tôi chỉ cho phép truy cập IP 1.2.3.4

Ủy quyền SSH bằng khóa

Sẽ an toàn hơn, thuận tiện và chính xác hơn nhiều khi thiết lập ủy quyền ssh mà không cần mật khẩu. Với mục đích này, ủy quyền chính sẽ được sử dụng.

Vì vậy, đây là hướng dẫn:

Kết nối được cấu hình. Nếu bạn làm sai, lỗi Máy chủ từ chối khóa của chúng tôi sẽ xuất hiện trong quá trình ủy quyền, tức là Máy chủ không chấp nhận khóa của chúng tôi. Trong trường hợp này, hãy xem xét tất cả các điểm một cách tuần tự và tìm lỗi

Bài viết này dành cho việc thiết lập quyền truy cập từ xa vào Ubuntu Server. Nguyên tắc kết nối rất đơn giản: về phía máy khách, chúng tôi sử dụng chương trình để truy cập từ xa (ví dụ: Putty), về phía máy chủ, chúng tôi cài đặt và định cấu hình gói OpenSSH. Khi kết nối, máy khách sẽ trải qua quy trình ủy quyền với máy chủ và kết nối được mã hóa được thiết lập giữa chúng. Nguyên lý hoạt động của giao thức SSH đã được thảo luận chi tiết hơn trong bài viết trên.

Sơ đồ mạng được hiển thị dưới đây. Kết nối từ xa đến máy chủ sẽ được thực hiện từ máy khách.

Chúng tôi đã cài đặt Ubuntu Server trên một ổ cứng sạch. Sau khi cài đặt, bạn cần cấu hình giao diện mạng của máy chủ để truy cập mạng. Cụ thể là đặt địa chỉ IP, mặt nạ mạng, cổng mặc định. Nếu giao diện của bạn đã được cấu hình sẵn, bạn có thể bỏ qua bước này. Cài đặt giao diện mạng được chỉ định trong tệp /etc/mạng/giao diện. Để chỉnh sửa chúng tôi sẽ sử dụng trình soạn thảo văn bản nano.

Chúng ta vào chế độ chỉnh sửa của tệp giao diện. Chúng tôi quan tâm đến mọi thứ bên dưới # Giao diện mạng chính. Hiện tại, máy chủ lấy địa chỉ IP qua DHCP, điều này không hoàn toàn chính xác. Máy chủ phải có IP tĩnh để tất cả các nút trên mạng biết chính xác địa chỉ của nó. Hãy cấu hình cài đặt mạng theo cách thủ công.

Máy chủ của tôi nằm trên mạng con cục bộ 192.168.1.0/24. Máy chủ được gán IP 192.168.1.2, mặt nạ 255.255.255.0, cổng mặc định 192.168.1.1, địa chỉ máy chủ DNS 192.168.0.1

Để lưu file nhấn Ctrl + X -> Y -> Enter. Để áp dụng các cài đặt, bạn cần khởi động lại quá trình mạng. Bạn cũng có thể chỉ cần khởi động lại máy chủ bằng lệnh khởi động lại sudo.

Kiểm tra (lệnh ifconfig -a) - cài đặt được áp dụng

Mọi thứ đã sẵn sàng cho OpesnSS, có thể được cài đặt từ thiết bị đầu cuối bằng lệnh

$ sudo apt-get cài đặt openssh-client

$ sudo apt-get cài đặt openssh-server

Bạn có thể kiểm soát việc khởi động, dừng và khởi động lại máy chủ SSH bằng các lệnh

$sudo dịch vụ ssh dừng lại | bắt đầu | khởi động lại

Trên thực tế, bạn đã có quyền truy cập SSH vào máy chủ. Nhưng để tinh chỉnh hơn, có tệp cấu hình tại /etc/ssh/sshd_config. Chỉ có thể truy cập vào cấu hình từ root.

Về phía khách hàng, tải xuống bất kỳ chương trình nào để kết nối qua SSH, tôi khuyên dùng Putty. Trong chương trình, tất cả những gì bạn phải làm là nhập địa chỉ IP của máy chủ và kết nối với nó. Khi kết nối, nhập tên người dùng và mật khẩu.

___________________________

1. Thông tin chung

SSH (Secure SHell) là một giao thức mạng cho phép bạn kết nối với máy chủ từ xa và thực thi các lệnh trên đó, tải xuống tệp và tạo kết nối TCP đường hầm. Một tính năng quan trọng là mã hóa thông tin được truyền đi. Theo mặc định, máy chủ lưu trữ sử dụng trình thông dịch lệnh bash.

2. Thông tin kết nối

Bạn có thể lấy thông tin để kết nối với máy chủ qua SSH và SFTP trong phần " Máy chủ web" — « Kiểm soát truy cập" — « SSH" bảng điều khiển (https://www.r01.ru, phần “Dành cho khách hàng”).

- Địa chỉ máy chủ (máy chủ): ssh.identifier.r01host.ru— được chỉ định trong khối “Tên miền”.

- "Định danh"— tên duy nhất cho dịch vụ lưu trữ, được chỉ định ở đầu bảng điều khiển bên cạnh số hợp đồng.

- Tên người dùng SSH (đăng nhập): định danh.

- Để lấy mật khẩu người dùng SSH, hãy nhấp vào nút "Đổi mật khẩu". Mật khẩu mới sẽ được hiển thị trên màn hình. Để gửi mật khẩu đến địa chỉ email liên hệ của bạn, hãy chọn hộp “Ghi rõ mật khẩu trong thư”.

Để kết nối qua SSH với máy chủ lưu trữ, hãy cài đặt ứng dụng khách ssh trên máy tính của bạn.

- Thiết lập ứng dụng khách PuTTY ssh

Để tải tệp lên dịch vụ lưu trữ của bạn, hãy sử dụng ứng dụng khách SFTP.

- Truy cập vào máy chủ ảo qua SFTP

3. Làm việc với dịch vụ lưu trữ bằng Midnight Commander.

Midnight Commander là trình quản lý tệp hai bảng. Có trình soạn thảo văn bản tích hợp.

Để khởi chạy Midnight Commander, hãy kết nối với máy chủ của bạn qua SSH và nhập lệnh

Các phím nóng cơ bản:

- F1: Trợ giúp;

- F3: Trình xem tập tin tích hợp;

- F4: Trình soạn thảo văn bản tích hợp;

- F5: Sao chép tập tin;

- F6: Di chuyển (đổi tên) file;

- F8: Xóa tập tin;

- F9: Hiển thị menu thả xuống;

- F10: Thoát khỏi chương trình;

- Tab: Di chuyển giữa các bảng;

- Chèn: Đánh dấu một tệp cho các thao tác với nhiều tệp, chẳng hạn như sao chép.

4. Làm việc với hosting từ dòng lệnh

4.1. Nhận thông tin trợ giúp

Để có được thông tin cơ bản về lệnh bạn quan tâm yêu cầu gõ vào dòng lệnh:

Để hoàn thành trợ giúp, nhấn "q".

Bạn thường có thể nhận trợ giúp nhanh cho một lệnh bằng cách chạy lệnh đó với tùy chọn --help hoặc -h:

4.2. Điều hướng hệ thống tập tin

In thư mục hiện tại:

Đi tới thư mục chính của người dùng:

Chuyển đến thư mục tmp nằm trong thư mục hiện tại:

Chuyển đến thư mục bằng đường dẫn đầy đủ /home/login/sitename.ru/docs (thư mục gốc của trang sitename.ru):

cd /home/login/sitename.ru/docs

Chuyển đến thư mục mẹ (cao hơn một cấp):

Chuyển đến thư mục trước:

4.3. Xem nội dung thư mục

In nội dung của thư mục hiện tại (trừ các tập tin ẩn):

In tất cả nội dung của thư mục hiện tại với thông tin chi tiết:

In toàn bộ nội dung thư mục tmp với thông tin chi tiết:

Hiển thị kích thước của thư mục tmp:

4.4. Tạo và xóa tập tin và thư mục

Tạo một thư mục mới foo trong thư mục hiện tại:

Tạo cấu trúc thư mục foo/bar/baz trong thư mục hiện tại:

mkdir -p foo/bar/baz

Xóa thư mục foo trong thư mục hiện tại. Thư mục phải trống:

Xóa thư mục foo với tất cả các file và thư mục con:

Tạo một tập tin trống foo:

Xóa tập tin foo:

4.5. Xem và chỉnh sửa nội dung tập tin

Xem nội dung của tệp văn bản (tệp nhật ký trang web) (Nhấn “q” để thoát):

ít sitename.ru/logs/access_log

Mở tệp foo trong trình soạn thảo văn bản:

4.6. Sao chép và di chuyển tập tin

Sao chép tệp foo vào thanh tệp:

Sao chép nội dung của thư mục cũ sang thư mục mới:

Đổi tên file foo thành file bar:

Di chuyển tệp foo vào thư mục bar hiện có có tên baz:

4.7. Thay đổi quyền truy cập

Làm cho foo có thể thực thi được:

Tạo tệp foo chỉ đọc:

Thay đổi quyền cho tất cả các thư mục được lồng trong thư mục foo thành 755:

tìm foo -type d -exec chmod 755 () \;

Thay đổi quyền cho tất cả các tệp được lồng trong thư mục foo thành 644:

tìm foo -type f -exec chmod 644 () \;

4.8. Quản lý quy trình

Hiển thị thông tin quy trình theo thời gian thực (Nhấn “q” để thoát):

Hiển thị thông tin chi tiết về tất cả các tiến trình đang chạy:

Chấm dứt một quy trình dựa trên ID tiến trình (PID) 1234 của nó:

Chấm dứt một quá trình theo tên của nó:

Khởi động lại máy chủ web Apache:

~/etc/rc.d/httpd khởi động lại

Khởi động lại máy chủ web Nginx:

~/etc/rc.d/nginx khởi động lại

4.9. Làm việc với kho lưu trữ

Tạo một kho lưu trữ của thư mục tài liệu:

tar -czf archive.tar.gz tài liệu

Giải nén kho lưu trữ archive.tar.gz:

tar -xzf archive.tgz

Giải nén kho lưu trữ archive.zip:

giải nén archive.zip

Giải nén kho lưu trữ archive.rar:

giải nén x archive.rar

Giải nén kho lưu trữ archive.gz:

kho lưu trữ gunzip.gz

4.10. Tìm tập tin

Tìm trong số các tệp trang web có chứa văn bản “login.mysql” (địa chỉ máy chủ để truy cập cơ sở dữ liệu):

grep -R "login.mysql" sitename.ru/docs

Tìm các tệp có tên index.php trong thư mục hiện tại và các thư mục con.

Chúng tôi xin giới thiệu với bạn một khóa học mới của nhóm Codeby- "Thử nghiệm thâm nhập các ứng dụng Web từ đầu." Lý thuyết chung, chuẩn bị môi trường làm việc, làm mờ và lấy dấu vân tay thụ động, làm mờ chủ động, Lỗ hổng, Hậu khai thác, Công cụ, Kỹ thuật xã hội và nhiều hơn thế nữa.

SSH là gì và tại sao bạn cần nó?

Secure Shell (SSH) là một giao thức mạng cung cấp các chức năng shell cho máy từ xa thông qua kênh bảo mật. SSH đi kèm với nhiều cải tiến bảo mật khác nhau, bao gồm xác thực người dùng/máy chủ, mã hóa dữ liệu và tính toàn vẹn dữ liệu, khiến các cuộc tấn công phổ biến như nghe lén, giả mạo DNS/IP, giả mạo dữ liệu và chiếm quyền điều khiển kết nối là không thể. giao thức truyền dữ liệu ở dạng văn bản rõ ràng được khuyến khích chuyển sang SSH.

OpenSSH là một triển khai mã nguồn mở của giao thức SSH cho phép bạn mã hóa kết nối mạng của mình thông qua một bộ chương trình. Nếu muốn có SSH trên Linux, bạn có thể cài đặt OpenSSH, bao gồm gói máy chủ và máy khách OpenSSH.

Các gói máy chủ/máy khách OpenSSH đi kèm với các tiện ích sau:

- Máy chủ OpenSSH: sshd (SSH daemon)

- Máy khách OpenSSH: scp (sao chép an toàn từ xa), sftp (truyền tệp an toàn), slogin/ssh (đăng nhập từ xa an toàn), ssh-add (hoàn thành khóa riêng), ssh-agent (tác nhân xác thực), ssh-keygen (quản lý khóa xác thực ).

Cài đặt máy chủ và máy khách OpenSSH trên Linux

Nếu bạn muốn cài đặt máy chủ/máy khách OpenSSH và định cấu hình máy chủ OpenSSH để tự động khởi động, hãy làm theo các hướng dẫn sau, các hướng dẫn này sẽ khác nhau tùy thuộc vào bản phân phối.

Debian, Ubuntu hoặc Linux Mint

$ sudo apt-get cài đặt openssh-server openssh-client

Trên các hệ thống dựa trên Debian, sau khi được cài đặt, OpenSSH sẽ tự động khởi động khi khởi động. Nếu vì lý do nào đó mà máy chủ OpenSSH không tự động khởi động khi khởi động hệ thống, bạn có thể chạy lệnh sau để thêm ssh vào phần khởi động khi khởi động hệ thống một cách rõ ràng.

$ sudo update-rc.d ssh mặc định

Fedora hoặc CentOS/RHEL 7

$ sudo yum -y cài đặt openssh-server openssh-clients $ sudo systemctl bắt đầu dịch vụ sshd $ sudo systemctl kích hoạt sshd.service

CentOS/RHEL 6

$ sudo yum -y cài đặt openssh-server openssh-clients $ sudo dịch vụ sshd bắt đầu $ sudo chkconfig sshd bật

Arch Linux

$ sudo pacman -Sy openssh $ sudo systemctl bắt đầu dịch vụ sshd $ sudo systemctl kích hoạt sshd.service

Thiết lập máy chủ OpenSSH

Nếu muốn định cấu hình máy chủ OpenSSH, bạn có thể chỉnh sửa tệp cấu hình toàn hệ thống nằm trong /etc/ssh/sshd_config.

Có một số tùy chọn OpenSSH có thể bạn quan tâm:

Theo mặc định, sshd lắng nghe trên cổng 22 và lắng nghe các kết nối ssh đến. Bằng cách thay đổi cổng mặc định cho ssh, bạn có thể ngăn chặn các cuộc tấn công tự động khác nhau của hacker.

ListenĐịa chỉ 192.168.1.1

Nếu máy của bạn có nhiều giao diện mạng vật lý, bạn có thể muốn kiểm tra xem giao diện nào được liên kết với sshd, để làm được điều này, bạn có thể sử dụng tùy chọn ListenAddress. Tùy chọn này giúp cải thiện tính bảo mật bằng cách giới hạn SSH đến chỉ ở một giao diện cụ thể.

HostKey /etc/ssh/ssh_host_key

Tùy chọn HostKey xác định vị trí của khóa máy chủ cá nhân.

PermitRootĐăng nhập không

Tùy chọn PermitRootLogin - liệu root có thể đăng nhập vào hệ thống thông qua ssh hay không.

Cho phép Người dùng Alice Bob

Sử dụng tùy chọn AllowUsers, bạn có thể vô hiệu hóa dịch vụ ssh một cách có chọn lọc đối với một số người dùng Linux nhất định. Bạn có thể chỉ định nhiều người dùng, cách nhau bằng dấu cách.

Sau khi /etc/ssh/sshd_config được thay đổi, hãy đảm bảo khởi động lại dịch vụ ssh.

Để khởi động lại OpenSSH trên Debian, Ubuntu hoặc Linux Mint:

$ sudo /etc/init.d/ssh khởi động lại

Để khởi động lại OpenSSH trên Fedora, CentOS/RHEL 7 hoặc Arch Linux:

$ sudo systemctl khởi động lại sshd.service

Để khởi động lại OpenSSH trên CentOS/RHEL 6:

$ sudo dịch vụ sshd khởi động lại

Cách kết nối với SSH

Kết nối với SSH từ Linux

Người dùng Linux không cần cài đặt thêm chương trình.

Kết nối với SSH từ Windows

Đối với Windows, nhiều người khuyên dùng và sử dụng thành công PuTTY. Tôi không có gì phản đối chương trình này, nhưng bản thân tôi thích và giới thiệu Cygwin hơn.

Cygwin không chỉ là một máy khách SSH. Nó là một bộ kết hợp mạnh mẽ hỗ trợ nhiều lệnh Linux. Ví dụ: Cygwin giúp việc tạo chứng chỉ SSL rất dễ dàng (giống như Linux). Trong Windows, để tạo chứng chỉ tự ký, bạn cần nhảy với tambourine. Cygwin rất thuận tiện khi sử dụng cURL (không cần cài đặt riêng bất cứ thứ gì), v.v. Những người thiếu dòng lệnh và chương trình Linux trên Windows sẽ tìm thấy một lối thoát trong Cygwin.

Cài đặt Cygwin rất dễ dàng. Truy cập trang web chính thức và tải xuống phiên bản 32 bit hoặc 64 bit.

Một tệp nhỏ sẽ được tải xuống - đây là trình cài đặt. Trình cài đặt đồ họa. Mặc dù nó chứa một số lượng lớn các tùy chọn nhưng chúng đều khá đơn giản và nhiều tùy chọn quen thuộc với các trình cài đặt đồ họa khác. Nếu có gì đó không rõ ràng, chỉ cần nhấp vào “Tiếp theo”. Có lẽ chỉ có cửa sổ sau đây mới có thể dẫn đến nhầm lẫn:

Tất cả các yếu tố có sẵn để cài đặt được trình bày ở đây. Chúng ta không cần phải hiểu chúng ngay bây giờ. Bởi vì những cái phổ biến nhất đã được đánh dấu để cài đặt. Và nếu thiếu thứ gì đó trong tương lai, bạn có thể dễ dàng cài đặt những thứ bạn cần.

Kết nối SSH (chung với Linux và Windows)

Người dùng Linux mở bảng điều khiển, người dùng Windows gõ Cygwin.

SSH cần thông tin sau để kết nối:

- IP hoặc tên máy chủ

- số cổng

- tên tài khoản

- mật khẩu người dùng

Hai trong số các tham số này SSH có thể đoán: tên người dùng và số cổng. Nếu cổng không được chỉ định, cổng mặc định sẽ được coi là cổng mặc định. Nếu người dùng không được chỉ định thì tên tương tự sẽ được sử dụng như trên hệ thống mà kết nối được thực hiện. Ví dụ: địa chỉ máy chủ cho kết nối là 192.168.1.36. Nếu tôi quay số

Ssh 192.168.1.36

Tôi thấy như sau

Alex@MiAl-PC ~ $ ssh 192.168.1.36 Không thể thiết lập tính xác thực của máy chủ "192.168.1.36 (192.168.1.36)". Dấu vân tay của khóa ECDSA là SHA256:sIxZeSuiivoEQ00RXAQHxylxuEA8SC5r/YPhL8wfp8s. Bạn có chắc chắn muốn tiếp tục kết nối không ( có không)?

Vì đây là lần đầu tiên tôi kết nối với máy chủ nên đó là một máy chủ lạ. Họ hỏi tôi có muốn tiếp tục không. Tôi đang quay số Đúng:

Cảnh báo: Đã thêm vĩnh viễn "192.168.1.36" (ECDSA) vào danh sách các máy chủ đã biết. [email được bảo vệ]"mật khẩu của:

Được rồi, máy chủ 192.168.1.36 đã được thêm vào danh sách máy chủ quen thuộc. Tôi đang được yêu cầu nhập mật khẩu cho người dùng Alex. Vì không có người dùng nào như vậy trên máy chủ có SSH, nhưng tôi nhấp vào Ctrl+C(để ngắt) và nhập lệnh cùng với tên người dùng của hệ thống từ xa. Người dùng được nhập trước địa chỉ của máy từ xa và được phân tách khỏi địa chỉ bằng ký hiệu @. Ký hiệu @ trong tiếng Anh được đọc là at và có thể dịch là “in”. Những thứ kia. ghi âm [email được bảo vệ] có thể được hiểu là "người dùng mial trên máy 192.168.1.36".

Suỵt [email được bảo vệ]

Lời mời Alex@MiAl-PC đã được thay thế bằng lời mời mial@mint. Điều này có nghĩa là chúng tôi đã ở trên máy từ xa, tức là chúng tôi đã tạo kết nối. Nếu bạn cần chỉ định một cổng (nếu nó khác với cổng tiêu chuẩn), thì cổng đó phải được chỉ định sau khóa chuyển -p. Ví dụ như thế này:

Suỵt [email được bảo vệ]-p 10456

Sau khi kết nối, chúng tôi được chào đón với một cái gì đó như thế này:

Linux mint 3.16.0-4-amd64 #1 SMP Debian 3.16.7-ckt11-1 (24-05-2015) x86_64 Các chương trình đi kèm với hệ thống Debian GNU/Linux là phần mềm miễn phí; điều khoản phân phối chính xác cho từng chương trình được mô tả trong các tệp riêng lẻ trong /usr/share/doc/*/copyright. Debian GNU/Linux TUYỆT ĐỐI KHÔNG CÓ BẢO HÀNH, trong phạm vi được pháp luật hiện hành cho phép. Lần đăng nhập cuối cùng: Thứ ba ngày 16 tháng 6 15:32:25 2015 từ 192.168.1.35

Theo đó, máy từ xa là Linux Mint, với kernel 3.16, phiên bản 64-bit. Thông tin quan trọng nữa là thời gian đăng nhập lần cuối và địa chỉ IP nơi kết nối bắt nguồn. Nếu thời gian và IP không quen thuộc với bạn và bạn là người dùng duy nhất thì hệ thống của bạn đã bị xâm phạm và bạn cần thực hiện hành động thích hợp.

Hãy gõ một vài lệnh để đảm bảo chúng ta đang ở đâu và chúng ta là ai: pwd, tên -a vân vân.:

Để kết thúc phiên (đăng xuất), quay số

Hoặc bấm vào Ctrl+D.

Đăng nhập vào SSH mà không cần nhập mật khẩu

Thứ nhất, nó chỉ thuận tiện hơn. Thứ hai, nó an toàn hơn.

Đầu tiên, chúng ta cần tạo khóa rsa. Nếu bạn là người dùng Linux thì không sao cả. Nếu bạn là người dùng Windows nhưng không nghe lời khuyên của tôi và chọn PuTTY, thì bạn đang gặp vấn đề và hãy tự suy nghĩ cách giải quyết. Nếu bạn có Cygwin thì mọi thứ cũng ổn.

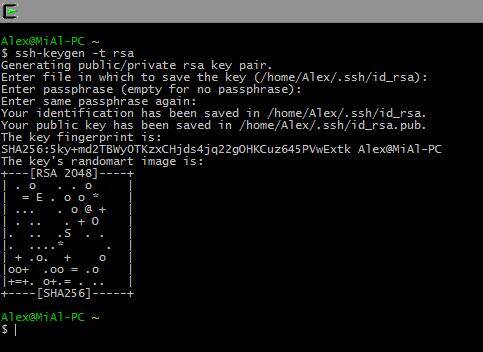

Nếu bạn quản lý để đăng nhập vào hệ thống từ xa, hãy đăng xuất. Sau đó, gõ

Ssh-keygen -t rsa

Chúng ta được yêu cầu nhập tên file, không cần nhập gì cả, tên mặc định sẽ được sử dụng. Nó cũng yêu cầu mật khẩu. Tôi không nhập mật khẩu.

Bây giờ trên máy từ xa, chúng ta cần tạo thư mục .ssh. Việc thực thi lệnh trên máy từ xa sẽ được thảo luận dưới đây. Hiện tại, chỉ cần sao chép lệnh, đừng quên thay đổi địa chỉ IP và tên người dùng thành địa chỉ của bạn:

Suỵt [email được bảo vệ] mkdir.ssh

Bây giờ chúng ta cần sao chép nội dung của tệp id_rsa.pub vào máy từ xa. Điều này rất dễ thực hiện (đừng quên thay đổi dữ liệu của riêng bạn):

Mèo .ssh/id_rsa.pub | ssh [email được bảo vệ]"mèo >> .ssh/ủy quyền"

Bây giờ chúng tôi chỉ cần đăng nhập và họ không hỏi chúng tôi bất kỳ mật khẩu nào nữa. Và bây giờ nó sẽ luôn như thế này.

Thực thi lệnh trên máy chủ từ xa mà không cần tạo phiên shell

Ngoài việc mở phiên shell trên hệ thống từ xa, ssh còn cho phép bạn thực thi các lệnh riêng lẻ trên hệ thống từ xa. Ví dụ: để chạy lệnh cây trên máy chủ từ xa có tên remote-sys và hiển thị kết quả trên hệ thống cục bộ, bạn sẽ làm như sau:

cây hệ thống từ xa ssh

Ví dụ thực tế của tôi:

Suỵt [email được bảo vệ] cây

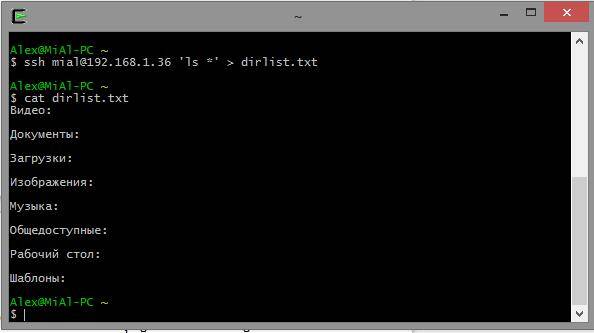

Sử dụng kỹ thuật này, bạn có thể thực hiện những điều thú vị, như chạy lệnh ls trên hệ thống từ xa và chuyển hướng đầu ra sang một tệp trên hệ thống cục bộ:

ssh remote-sys "ls *" > dirlist.txt

Ví dụ thực tế:

Suỵt [email được bảo vệ]"ls *" > dirlist.txt mèo dirlist.txt

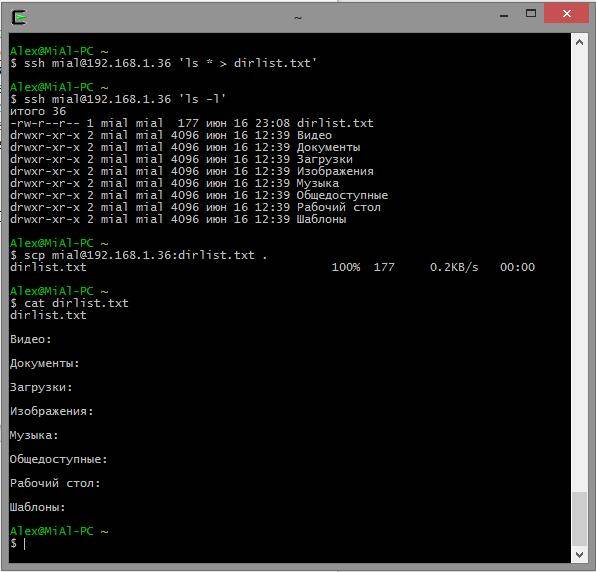

Lưu ý các dấu ngoặc đơn trong lệnh trên. Điều này là do chúng tôi không muốn thực hiện mở rộng đường dẫn trên máy cục bộ; bởi vì chúng tôi cần thực thi điều này trên một hệ thống từ xa. Ngoài ra, nếu chúng ta muốn chuyển hướng đầu ra tiêu chuẩn đến một tệp trên máy từ xa, chúng ta có thể đặt câu lệnh chuyển hướng và tên tệp bên trong dấu ngoặc đơn:

ssh remote-sys "ls * > dirlist.txt"

Chuyển đầu ra tiêu chuẩn từ máy cục bộ sang máy từ xa qua ssh

Một tùy chọn thú vị không kém để thực thi lệnh được cung cấp cao hơn một chút:

Mèo .ssh/id_rsa.pub | ssh [email được bảo vệ]"mèo >> .ssh/ủy quyền"

- Lệnh cat đọc từng dòng và hiển thị nội dung của tệp .ssh/id_rsa.pub nằm trên máy cục bộ.

- | (ống) chuyển những gì sẽ xuất hiện trên đầu ra tiêu chuẩn sang một lệnh khác.

- Thay vì một lệnh xử lý các chuỗi được truyền tới nó, một kết nối được thực hiện tới hệ thống từ xa (ssh [email được bảo vệ]).

- Hệ thống từ xa nhận các dòng mà lệnh cat >> .ssh/authorized_keys được cung cấp. Những thứ kia. nội dung của đầu ra tiêu chuẩn được ghi từng dòng vào tệp .ssh/authorized_keys nằm trên máy từ xa.

Mở một chương trình đồ họa nằm trên máy tính từ xa

Thủ thuật tiếp theo yêu cầu hai máy tính Linux. Thật không may, ngay cả Cygwin cũng không thể xử lý được thủ thuật này. Hơn nữa, cả hai hệ thống Linux đều phải có giao diện người dùng đồ họa.

Đường hầm với SSH

Trong số những điều khác xảy ra khi kết nối được thiết lập với máy chủ từ xa thông qua SSH là việc tạo một đường hầm mã hóa được hình thành giữa hệ thống cục bộ và hệ thống từ xa. Thông thường, đường hầm này được sử dụng để đảm bảo rằng các lệnh được nhập trên máy cục bộ được truyền an toàn đến máy từ xa và kết quả cũng được gửi trở lại một cách an toàn.

Ngoài chức năng cơ bản này, giao thức SSH cho phép hầu hết các loại lưu lượng được gửi qua một đường hầm được mã hóa, tạo ra một loại VPN (mạng riêng ảo) giữa hệ thống cục bộ và hệ thống từ xa.

Có lẽ tính năng này được sử dụng phổ biến nhất là khả năng phát sóng lưu lượng truy cập hệ thống X Window. Trên hệ thống chạy máy chủ X (đây là những máy có giao diện người dùng đồ họa), có thể chạy chương trình máy khách X (ứng dụng đồ họa) trên hệ thống từ xa và xem kết quả hoạt động của nó trên hệ thống cục bộ. Thật dễ dàng để làm. Ví dụ: tôi muốn kết nối với máy chủ từ xa remote-sys và trên đó tôi muốn chạy chương trình xload. Đồng thời, tôi sẽ có thể xem đầu ra đồ họa của chương trình này trên máy tính cục bộ. Điều này được thực hiện như thế này:

ssh -X remote-sys

Ví dụ thực tế:

Suỵt -X [email được bảo vệ] gedit

Những thứ kia. SSH bắt đầu bằng khóa chuyển -X. Và sau đó chương trình chỉ đơn giản là bắt đầu. Nhìn vào ảnh chụp màn hình.

Tôi đang dùng Kali Linux. Tôi đăng nhập thành công vào máy tính từ xa thông qua SSH. Sau đó tôi chạy chương trình gedit. Chương trình này thậm chí có thể không có trên Kali Linux, nhưng nó chắc chắn có trên Linux Mint, thứ mà tôi đã kết nối. Tôi có thể thấy kết quả của chương trình này trên màn hình như thể chương trình đang chạy cục bộ. Nhưng một lần nữa, tôi muốn bạn hiểu điều này, không có chương trình gedit nào chạy trên máy tính cục bộ. Nếu tôi muốn lưu kết quả của gedit (hoặc bất kỳ chương trình nào khác được mở theo cách này), hóa ra nó hoạt động trong môi trường của máy tính từ xa, xem hệ thống tệp của nó, v.v. Điều này thuận tiện khi bạn muốn định cấu hình máy tính từ xa sử dụng giao diện đồ họa.

Bạn sẽ tìm hiểu cách chuyển hình ảnh từ toàn bộ máy tính để bàn trong cùng một bài viết sau, trong phần “Cách định cấu hình VNC qua SSH”.

Trên một số hệ thống, thủ thuật này yêu cầu sử dụng tùy chọn -Y thay vì tùy chọn -X.

Sao chép từ/đến máy tính từ xa (scp và sftp)

scp

Gói OpenSSH cũng bao gồm hai chương trình sử dụng đường hầm SSH được mã hóa để sao chép tệp qua mạng. Chương trình đầu tiên - scp(“sao chép an toàn”) - được sử dụng thường xuyên hơn, giống như chương trình cp tương tự để sao chép tập tin. Sự khác biệt đáng chú ý nhất là nguồn của tệp có thể là máy chủ từ xa, theo sau là dấu hai chấm và vị trí của tệp. Ví dụ: nếu chúng tôi muốn sao chép một tài liệu có tên document.txt từ thư mục chính sang remote-sys trong thư mục làm việc hiện tại trên hệ thống cục bộ của mình, chúng tôi có thể thực hiện việc này:

Scp remote-sys:document.txt . document.txt 100% 177 0,2KB/s 00:00

Ví dụ thực tế:

# xóa file trên máy cục bộ nếu nó tồn tại rm dirlist.txt # tạo một file trên máy từ xa ssh [email được bảo vệ]"ls * > dirlist.txt" # kiểm tra sự hiện diện của nó ssh [email được bảo vệ]"ls -l" # sao chép nó vào máy cục bộ scp [email được bảo vệ]:dirlist.txt. # kiểm tra nội dung của nó cat dirlist.txt

Để sao chép tệp từ máy cục bộ sang máy từ xa:

scp local_file remote-sys:.

Ví dụ thực tế

# tạo một file mới touch nfile.txt # gửi file scp nfile.txt [email được bảo vệ]:. nfile.txt 100% 0 0,0KB/s 00:00 # kiểm tra sự hiện diện của tệp trên máy từ xa ssh [email được bảo vệ]"l-l"

Trong lệnh gửi:

- nfile.txt - tên tệp,

- [email được bảo vệ]- tên người dùng và máy chủ từ xa,

- . (dấu chấm) có nghĩa là file cần được sao chép vào thư mục làm việc hiện tại trên máy chủ từ xa, nhưng tên file sẽ giữ nguyên, tức là nfile.txt

Bản ghi nhớ:

Để sao chép tệp từ B sang A khi đăng nhập vào B:

scp /path/to/file username@a:/path/to/destination

Sao chép file từ B sang A khi đăng nhập vào A:

tên người dùng scp@b:/path/to/file /path/to/destination

sftp

Chương trình thứ hai để sao chép tập tin qua SSH là sftp. Đúng như tên gọi của nó, nó là một chương trình thay thế chương trình ftp an toàn. sftp hoạt động giống như chương trình ftp gốc. Tuy nhiên, thay vì gửi văn bản rõ ràng, nó sử dụng đường hầm SSH được mã hóa. Ưu điểm quan trọng của sftp so với ftp là nó không yêu cầu máy chủ FTP đang chạy trên máy chủ từ xa. Nó chỉ yêu cầu một máy chủ SSH. Điều này có nghĩa là bất kỳ máy từ xa nào được kết nối qua máy khách SSH cũng có thể được sử dụng làm máy chủ giống như FTP. Đây là một phiên ví dụ:

Alex@MiAl-PC ~ $ sftp [email được bảo vệ]Đã kết nối với 192.168.1.36. sftp> ls dirlist.txt newfile.txt nfile.txt temp Video Tài liệu Tải xuống Hình ảnh Âm nhạc Mẫu màn hình công cộng sftp> lls dirlist.txt nfile.txt sftp> ls temp temp/TakeMeHome sftp> cd temp/ sftp> get TakeMeHome Fetching /home / mial/temp/TakeMeHome tới TakeMeHome sftp> tạm biệt

Giao thức SFTP được hỗ trợ bởi nhiều trình quản lý tệp đồ họa có thể tìm thấy trong các bản phân phối Linux. Sử dụng cả Nautilus (Gnome) và Konqueror (KDE), chúng ta có thể nhập URI (liên kết) bắt đầu bằng sftp:// vào thanh nhảy và làm việc với các tệp nằm trên hệ thống từ xa chạy máy chủ SSH.

Người bảo lãnh là người trung gian đáng tin cậy giữa các Bên tham gia trong quá trình giao dịch.