Tin nhắn văn phòng Kp. Hệ thống di động quân sự (OSMS): Một hệ điều hành đa năng an toàn. Hãy bắt đầu cài đặt

Trong bài đánh giá này, tôi sẽ thử cài đặt một bản sao RedHat Enterprice Linux cho nhu cầu của Bộ Quốc phòng Nga để xem nó hoạt động như thế nào trên phần cứng hiện đại. Bản phát hành cuối cùng của WSWS đã có vào năm 2011, nhưng nó vẫn tiếp tục “hữu ích” trong Quân đội Nga:

Hãy bắt đầu cài đặt

Chúng tôi sẽ cài đặt nó trên máy tính xách tay FUJITSU LIFEBOOK N532, nó hoạt động ổn định với tôi trên Linux và Windows. Chiếc laptop này được ra mắt vào năm 2012, chỉ một năm sau WSBC 5.0.

Cửa sổ khởi động là bản sao rút gọn của RedHat Enterprice Linux:

Họ thậm chí còn quá lười biếng để tạo một cửa sổ tải bình thường, thay đổi hình nền/logo, loại bỏ các nút không cần thiết và thế là xong.

Để tiếp tục cài đặt, chỉ cần nhấn Enter:

Trình cài đặt MS-DOS kiểu cổ điển đã được tải, nhưng trước khi phát hành MSBC 5, hầu hết tất cả các bản phân phối đều đã có trình cài đặt đồ họa. Debian cũng có trình cài đặt văn bản, nhưng nó đơn giản và rõ ràng hơn trình cài đặt này nhiều. Chúng tôi được hỏi có nên kiểm tra DVD cài đặt hay không. Hãy kiểm tra chỉ trong trường hợp:

Đĩa ghi bình thường, không có lỗi gì. Tiếp theo, chúng tôi được yêu cầu kiểm tra phương tiện bổ sung, nhưng tôi không có.

Công cụ phân vùng đĩa được tải với tùy chọn xóa tất cả các phân vùng đã chọn. Điều gì sẽ xảy ra nếu viên chức dựa vào trí tuệ của ngành CNTT trong nước chỉ cần nhấn Enter?

Bây giờ hãy bắt đầu phân vùng đĩa. Có hai hệ điều hành khác được cài đặt trên máy tính này và tôi đã chọn "Tạo phân vùng của riêng bạn"

Chúng tôi có 30GB dung lượng chưa được định dạng chưa sử dụng, chọn "Sử dụng dung lượng trống và tạo phân vùng mặc định" và gặp lỗi phân vùng: không thể phân bổ các phân vùng được yêu cầu

Nhấp vào "Có" và nhận được lỗi phân vùng tự động:

Nhấp vào "Có" và chọn "Tạo phân vùng của riêng bạn"

Vì “DOS fdisk” này không hiển thị bao nhiêu dung lượng đã bị chiếm dụng và còn trống, để không vô tình xóa bất cứ thứ gì, tôi quyết định xem xét các phân vùng trong một hệ điều hành khác và nhấn khởi động lại (alt+ctrl+del mà tôi nhớ từ MSDO).

Máy tính chỉ dừng lại ở những từ này nhưng phản hồi với CapsLock. Chúng tôi đợi thêm 15 phút nữa và chỉ cần nhấn reset. Chúng tôi tải một hệ điều hành khác, đảm bảo rằng phân vùng trống được chọn chính xác, tiếp tục cài đặt và đạt đến giai đoạn phân vùng đĩa. Sự lựa chọn hệ thống tập tin ở đây không phong phú, chỉ có ext2, ext3 và vfat (không vừa với màn hình).

Hãy để mọi thứ theo mặc định, nghĩa là chúng ta sẽ sử dụng grub:

Chỉ cần nhấn Enter

Tiếp theo chúng ta được yêu cầu tạo mật khẩu để thay đổi các tham số khởi động grub

Tôi phải nhập một mật khẩu dài

Bây giờ hãy bắt đầu cài đặt bootloader. Các phiên bản mới nhất của Debian và Ubuntu được cài đặt trên máy tính xách tay nhưng trình cài đặt không tìm thấy chúng. Kết quả là, sau khi cài đặt MSVS, menu chọn hệ điều hành sẽ biến mất và bạn sẽ phải khôi phục grub thông qua LiveCD.

Danh sách thanh trượt của hệ điều hành nằm ở cuối cùng, như thể muốn nói rằng còn có thứ gì đó khác. Tôi đã cố gắng di chuyển nó bằng cách nhấn TAB, Ctrl, Ctrl+tab và các phím tắt khác. Nhưng vị trí của thanh trượt vẫn giữ nguyên:

Nhấn Yes và tiếp tục cài đặt:

Chúng tôi chọn nơi cài đặt bootloader. Trong tất cả các hệ thống Linux, tôi cài đặt bộ tải khởi động trong bản ghi khởi động chính MBR, tức là trên /dev/sda, nhưng đối với những người dùng Windows gần đây thì đây là một câu hỏi khó. Hay tất cả quân nhân Nga đều biết Unix?

Tiếp theo là thiết lập mạng.

Chúng tôi không có bất kỳ kết nối mạng nào, chọn “Không” và nhấn Enter

Một cửa sổ mở ra yêu cầu bạn nhập cài đặt mạng bổ sung:

Như bạn có thể thấy, không có nút “hủy” và “không cần” ở đây. Chỉ có “có” và “quay lại”. Điều này sẽ hợp lý nếu chúng tôi cài đặt hệ thống qua mạng nhưng chúng tôi có một đĩa DVD với bộ chương trình hoàn chỉnh. Bấm phím Enter.

Bạn đã để trống trường "cổng". Tùy thuộc vào môi trường mạng của bạn, có thể có vấn đề sau này

Chúng tôi nhấp vào tiếp tục và một lần nữa chúng tôi được yêu cầu nhập các tham số mạng bổ sung. Nói chung, chúng tôi quay lại cửa sổ thiết lập mạng đầu tiên và cho biết rằng chúng tôi cần định cấu hình giao diện mạng, mặc dù chúng tôi không có giao diện mạng.

Bạn được yêu cầu nhập tên mạng. Chọn “Thủ công” và đặt tên mạng

Chọn múi giờ của bạn:

Chọn mật khẩu người dùng root (ít nhất sáu ký tự):

Chọn danh sách các gói để cài đặt. Tôi đã chọn mọi thứ

Tiếp theo là kiểm tra các phần phụ thuộc, sau đó một cửa sổ sẽ mở ra với địa chỉ của nhật ký cài đặt:

Quá trình cài đặt:

Tôi không hiểu, đây có phải là vấn đề về phông chữ hoặc mã hóa không?

Quá trình cài đặt đạt 100% và trình cài đặt vui vẻ chào đón chúng tôi rằng quá trình cài đặt đã hoàn tất, yêu cầu chúng tôi ngắt kết nối phương tiện di động và nhấn Enter để khởi động lại. Chúng tôi nhấn Enter và máy tính chỉ bị treo, giống như lần trước.

Chúng tôi nhấn nút Nguồn, đợi vài phút và ôi thật kinh khủng, mọi thứ đều bằng tiếng Anh. Hay đây là tiếng Nga trong quân đội Nga?

Debian và Ubuntu của chúng tôi ở đâu? Chỉ có một WSWS ở đây. Nhưng không sao, điều này có thể khắc phục bằng cách cài đặt lại bộ tải khởi động Grub qua LiveCD.

Chỉ cần nhấn Enter để tải

Hệ thống đóng băng trong 15 giây và hiển thị lỗi: Bộ nhớ dành cho kernel gặp sự cố (0x0 đến 0x0) không nằm trong mức cho phép; không thể truy vấn phần cứng Synaptics (không thể truy vấn bàn di chuột)

và tiếp tục tải, trong quá trình tải, menu cài đặt sẽ mở ra

Chỉ cần chọn "Thoát" và nhấn Enter. Sau 10 giây, màn hình này sẽ mở ra, không có một chút đồ họa nào. Nhập thông tin đăng nhập và mật khẩu của bạn và hệ thống đã sẵn sàng hoạt động:

Nhân tiện, xin lưu ý rằng kernel 2.6.18 đã được cài đặt ở đây. Hạt nhân này được phát hành sớm hơn MSWS 5.0 5 năm. Đúng, trong 5 năm có thể xây dựng toàn bộ ngành công nghiệp, như trong kế hoạch 5 năm của Stalin, nhưng gần 10 năm đã trôi qua! Vào thời điểm đó, tôi mới bắt đầu quan tâm đến Linux. Mặc dù có thể họ đã tiến hành kiểm tra bảo mật mã trong 5 năm.

Được rồi, hãy thử sử dụng những gì chúng ta có.

Chúng tôi đang cố gắng khởi chạy đồ họa. Trong Nix, để khởi động đồ họa, thông thường bạn cần nhập startx, nhập startx:

#startx

và chúng tôi gặp lỗi:

Ở đây, tôi đặc biệt mở nhật ký lỗi /var/log/Xorg.0.log để làm rõ chuyện gì đang xảy ra: hệ thống không thể tải trình điều khiển fbdev và vesa tiêu chuẩn.

Tất cả những gì chúng ta phải làm là khởi động lại hệ thống và quay trở lại hệ điều hành đang hoạt động, nhập khởi động lại và một lần nữa chúng ta gặp lỗi khi khởi động lại:

Hãy thử cài đặt qua VirtualBox:

Chúng ta cũng nhập root đăng nhập, mật khẩu và startx

Tất nhiên, vì lý do bảo mật, VNIINS không khuyến khích chạy Xs với tư cách quản trị viên. Và tại sao sau lần khởi chạy đầu tiên hoặc trong chính trình cài đặt, người ta không đề xuất tạo người dùng đơn giản vì mục đích bảo mật, như trong nhiều bản phân phối khác?

O_o, hóa ra nó hoạt động.

Máy tính để bàn WSWS 5.0

Vì vậy, những gì chúng ta thấy là một chiếc máy tính để bàn nhẹ đẹp, mô phỏng Windows và KDE cũ. Nhưng đây chỉ là một máy tính để bàn nguồn mở được tô điểm

Trình quản lý tệp được phát hành cách đây 11 năm trông rất giống một trình quản lý tệp bị rút gọn

Trong khay hệ thống có chỉ báo thời gian với lịch, công tắc bố trí bàn phím và chỉ báo mức độ trợ năng (nhưng nhiều khả năng điều này là do các nhà phát triển MSVS).

Cài đặt WSWS 5.0

Trong Linux, một số chương trình (ví dụ như Chrome) vì lý do bảo mật không chạy với tư cách người dùng root, vì vậy điều đầu tiên chúng ta sẽ làm là tạo một người dùng mới và đăng nhập vào hệ thống thông qua người dùng đó:Bắt đầu - cài đặt - Bảng điều khiển ELK, quản lý người dùng - thêm người dùng mới:

Mật khẩu phải có ít nhất 8 ký tự!

Các thuộc tính bảo mật rất ấn tượng nhưng chúng tôi sẽ không chạm vào chúng:

Người dùng đã được tạo thành công. Chúng tôi thoát khỏi phiên và đi thẳng vào tài khoản bảng điều khiển gốc, nơi chúng tôi gặp phải một loạt lỗi:

Đăng xuất khỏi tài khoản này bằng cách nhấn Ctrl+D, đăng nhập với tư cách người dùng mới và chạy startx. Xs khởi động nhưng không phản hồi với chuyển động của chuột hoặc phím tắt. Khởi động lại máy ảo cũng không giúp ích gì, X trong tài khoản này cũng không hoạt động. Được rồi, bạn sẽ phải chạy bằng root, điều này vi phạm bảo mật.

Độ phân giải màn hình của chúng tôi là 800x600, chúng tôi đang cố gắng thay đổi nó. Chuyển đến "Bảng điều khiển" và chọn biểu tượng "Màn hình". Một cửa sổ mở ra với thông báo rằng chúng tôi không có tệp xorg.conf và màn hình sẽ tối khi nó được tạo. Tôi có nên tạo ra nó hay không?

Nhấp vào "Có"

Lỗi khởi tạo cấu hình:

Sau đó, một cửa sổ cài đặt màn hình sẽ mở ra. Chúng ta cố gắng thay đổi điều gì đó nhưng không có phản ứng. Đáng chú ý là cửa sổ này hiển thị ví dụ về màn hình Windows 95. Và khi bạn nhấp vào nút “Có” và “Hủy”, cửa sổ sẽ không đóng và không có gì xảy ra. Bạn chỉ có thể đóng cửa sổ bằng cách nhấp vào dấu thập.

Trong menu "Hệ thống" có mục "Chuyển đổi độ phân giải màn hình". Chúng tôi chọn nó và một chương trình sẽ mở ra trong khay chỉ với hai mục: 800x600 và 640x480 và tần số 60Hz. Nhưng trong hệ điều hành FreeDOS, tôi có thể đặt nó cao hơn và thậm chí thay đổi tần số. Do đó kết luận rằng đồ họa trong MSWS OS kém hơn trong DOS!

Chúng ta xem thông tin về thiết bị:

Sau khi nhấp vào "OK", cửa sổ sau sẽ mở ra:

Các chương trình WSWS 5.0

Điều thú vị là khi chúng ta di chuyển con trỏ chuột từ chương trình EDE sang KDE, màu sắc của con trỏ chuột sẽ thay đổi.Điều này là do máy tính để bàn WSBC là sự kết hợp của máy tính để bàn EDE và KDE.

Mạng lưới. Chỉ có mười chương trình trong danh mục này, bao gồm trình duyệt ELK, IRC, Wireshark, GFTP, trình giám sát thư, giám sát mạng và cấu hình PPP cũng như quản lý thiết bị mạng.

Quản lý thiết bị mạng

Ứng dụng thư khách không khởi động:

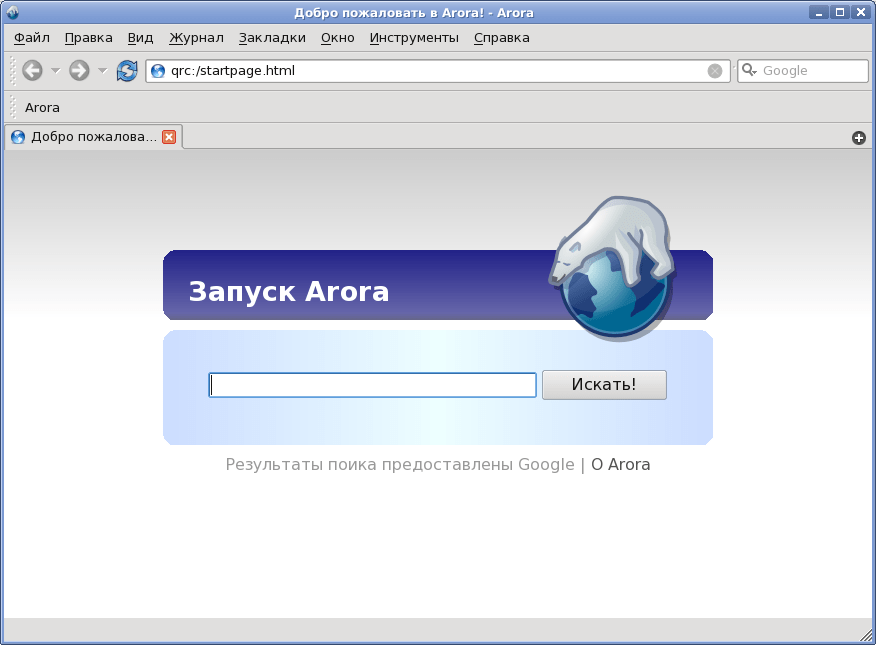

Trình duyệt ELK là bản sao chính xác của trình duyệt Aurora. Hãy nhìn xem, họ đã đổi tên nó thành ELK, nhưng lại quên thay đổi logo:

Trình duyệt ELK:

Rạng Đông:

Tiện ích

Các tiện ích có tới 4 thiết bị đầu cuối: ELK-terminal, X-terminal, Console và thiết bị đầu cuối ở chế độ siêu người dùng. Bạn có biết tại sao lại có nhiều người như vậy không? Bởi vì máy tính để bàn WSWS là sự kết hợp giữa EDE và KDE. Họ thậm chí còn không nghĩ đến việc loại bỏ những tiện ích không cần thiết; họ để mọi thứ như cũ.

Vì lý do này, ở đây có nhiều chương trình từ hai máy tính để bàn khác nhau nhưng có cùng khả năng. Điều này đặc biệt áp dụng để xem hình ảnh, tài liệu (PDF, DJVU, v.v.) và trình soạn thảo văn bản.

Trình soạn thảo văn bản Emacs trong WSWS:

Có tính khoa học. Về mặt khoa học chỉ có máy tính KDE, được phát hành năm 2005:

Nghệ thuật đồ họa. Phần này chứa tất cả các chương trình từ KDE + Xsane được phát hành năm 2007.

Trò chơi. Các trò chơi bao gồm tuyển tập các trò chơi từ KDE, bao gồm các trò chơi chiến tranh Minesweeper và Parachutes:

đa phương tiện. Trình phát media đơn giản, đầu phát CD âm thanh, K3b (ghi CD/DVD), chương trình điều khiển âm lượng và ghi âm.

Để kiểm tra âm thanh, bạn cần tải một số phim vào hệ thống ảo. Âm thanh và video hoàn toàn không hoạt động ở đây. Tôi đã cài đặt Alsa, Oss, SoundBlaster16 trong cài đặt VirtualBOX - không có gì hoạt động. Tôi đã thử ogv, ogg, mp4 - trong một số trường hợp, nó yêu cầu cài đặt codec, trong những trường hợp khác, nó báo lỗi:

Hãy thử cài đặt ffmpeg:

Mở Bắt đầu - Bảng điều khiển ELK - Trình quản lý chương trình

danh sách gói được kiểm tra trong vài giây trước khi khởi chạy

hãy thử tìm ffmpeg

Đây là tiếng Nga trong quân đội Nga!

ffmpeg nằm trong danh sách các gói đã cài đặt. Và việc tìm kiếm oss và alsa (hệ thống âm thanh) không mang lại bất kỳ kết quả nào. Các truy vấn Office và firefox cũng không mang lại kết quả nào.

Khi k3b khởi động, nó báo lỗi không tìm thấy loại Mime. Bạn cần nhấp vào OK 10 lần và sau đó nó sẽ bắt đầu:

Tắt hệ thống:

Rút...

1. MSVS không hoạt động trên thiết bị hiện đại

2. Nhân hệ thống, giống như tất cả các phần mềm, đã được phát hành cách đây 11 năm nên thiết bị hiện đại không được hỗ trợ

3. Độ phân giải màn hình được đặt thành 800x600 và không thay đổi

4. Hệ thống video chỉ hoạt động trong trình giả lập nhưng hiển thị lỗi sau khi hoàn thành.

5. Âm thanh hoàn toàn không hoạt động

6. Đồ họa chỉ hoạt động đối với người dùng root, vi phạm bảo mật

7. Theo mặc định, các lệnh tắt máy và khởi động lại chỉ khả dụng thông qua bảng điều khiển và chỉ hoạt động trong trình mô phỏng.

Kết luận chung.

MSWS5.0 - được sao chép vào năm 2011 bởi RedHat Enterprice Linux5.0 (2007), không hoạt động chính xác trên các máy tính được phát hành vào năm 2011. Đúng vậy, trong Quân đội Nga nhìn chung có một sức hấp dẫn đáng chú ý đối với thời cổ đại, chẳng hạn như tàu tuần dương chở máy bay "Đô đốc Kuznetsov" với bàn đạp riêng thay vì máy phóng, do đó máy bay buộc phải bay với đạn không đầy đủ và đôi khi rơi xuống nước khi cất cánh đối với máy bay sử dụng động cơ chạy bằng dầu nhiên liệu, cần tiếp nhiên liệu khi leo núi...

Chắc chắn ít nhất một số độc giả của chúng tôi đã nghĩ về hệ điều hành nào được sử dụng trong Lực lượng Vũ trang của chúng tôi. Suy cho cùng, tất cả chúng ta đều hiểu rằng không thể cài đặt Windows trên bất kỳ hệ thống tên lửa nào đang làm nhiệm vụ chiến đấu. Hôm nay chúng ta sẽ vén bức màn bí mật lên một chút và nói về Hệ điều hành MSWS. Đây được gọi là Hệ thống di động. Phạm vi ứng dụng của nó được biểu thị bằng tên của nó, nhưng chúng tôi sẽ cho bạn biết nó được cấu trúc như thế nào theo thuật ngữ chung.

Điều kiện tiên quyết để tạo

Các tiêu chí bảo mật cho hệ thống máy tính lần đầu tiên được xây dựng vào cuối những năm 60 của thế kỷ trước. Vào giữa những năm 80 ở Hoa Kỳ, tất cả những diễn biến này đã được tập hợp lại thành một tài liệu. Do đó, Sách Cam của Bộ Quốc phòng ra đời, tiêu chuẩn bảo mật hệ thống máy tính đầu tiên. Sau đó, các tài liệu tương tự xuất hiện ở các nước châu Âu và Canada. Năm 2005, dựa trên chúng, tiêu chuẩn bảo mật quốc tế ISO/IEC 15408 “Tiêu chí bảo mật chung” đã được chuẩn bị.

Ở Nga, các nghiên cứu tương tự đã được thực hiện tại Viện nghiên cứu trung ương số 22 của Bộ Quốc phòng. Kết quả cuối cùng của quá trình phát triển là việc đưa Hệ điều hành MSWS vào Lực lượng Vũ trang Liên bang Nga vào năm 2002. Một phiên bản tiêu chuẩn tiểu bang dựa trên các yêu cầu ISO/IEC đã được thông qua vào năm 2008.

Tại sao quân đội có hệ điều hành riêng?

Hệ điều hành mà chúng ta sử dụng hàng ngày không phù hợp để sử dụng trong các cơ quan chính phủ về mặt bảo mật. Ủy ban Kỹ thuật Nhà nước dưới sự chỉ đạo của Tổng thống Liên bang Nga đã xây dựng chúng như sau:

- Thông tin phải được bảo vệ khỏi sự truy cập trái phép, cả từ bên trong và bên ngoài.

- Hệ thống không được chứa các tính năng không có giấy tờ; nói cách khác, không được có bất kỳ “quả trứng Phục sinh” nào trong mã hệ điều hành.

Ngoài ra, một hệ điều hành an toàn phải có cấu trúc truy cập phân cấp đa cấp và các chức năng quản trị riêng biệt.

Vì vậy, nhiệm vụ tạo ra một hệ điều hành đóng chuyên dụng không đơn giản như thoạt nhìn. Việc không có các khả năng không có giấy tờ giả định rằng mã nguồn và mô tả kỹ thuật của tất cả các quy trình vận hành sẽ được nghiên cứu kỹ lưỡng tại trung tâm chứng nhận. Và đây là lĩnh vực bí mật thương mại của các tập đoàn chủ sở hữu hoặc tài sản trí tuệ của các nhà phát triển. Nghịch lý này buộc chúng ta phải chuyển sự chú ý sang các hệ điều hành mở, vì gần như không thể có được tài liệu kỹ thuật hoàn chỉnh cho phần mềm độc quyền.

Yêu cầu GOST R

FSTEC, với tư cách là dịch vụ chịu trách nhiệm về bảo mật thông tin trên toàn quốc, đã thành lập bộ phận Hệ điều hành theo mức độ bảo vệ thông tin đang được xử lý. Để thuận tiện, tất cả dữ liệu được tóm tắt trong một bảng.

Bảng này cho thấy rằng, theo một số yêu cầu, ba nhóm và chín lớp bảo mật chống truy cập trái phép đã được thiết lập và dựa trên chúng, người ta thực hiện phân chia sâu hơn để truy cập vào các loại thông tin bí mật khác nhau.

Dựa trên Linux

Tại sao Linux lại tiện lợi đến mức nó sẵn sàng được thuê để phục vụ chính phủ? Suy cho cùng, hầu hết người dùng bình thường đều sợ nó như quỷ hương. Hãy tìm ra nó. Đầu tiên, chúng ta hãy xem giấy phép mà Linux được phân phối. Đây được gọi là GPL2 - Giấy phép Công cộng Chung, hoặc giấy phép miễn phí. Bất cứ ai cũng có thể lấy mã nguồn và tạo ra sản phẩm của riêng mình dựa trên nó. Nói cách khác, không ai ngăn cản bạn sử dụng các bản phân phối Linux tốt nhất và sử dụng chúng để phát triển hệ điều hành an toàn của riêng bạn.

Kinh nghiệm toàn cầu của các cơ quan chính phủ cho thấy rằng quá trình chuyển đổi sang phần mềm miễn phí đang diễn ra ở khắp mọi nơi, ý tưởng này đang được yêu cầu và hoàn toàn hợp lý. Các quốc gia hàng đầu trên thế giới như Mỹ, Đức, Nhật Bản, Trung Quốc và Ấn Độ đang nhanh chóng tiếp cận họ, tích cực sử dụng Linux trong khu vực chính phủ và giáo dục.

WSWS và nội dung của nó

Hệ thống di động phiên bản 3.0 đã hoạt động trong quân đội được một thập kỷ rưỡi; hiện nó đang được thay thế bằng một sản phẩm tiên tiến hơn và chúng ta có thể an tâm nhìn “dưới vỏ bọc” của một cựu chiến binh. Vì vậy, nó là một hệ điều hành mạng chạy ở chế độ nhiều người dùng sử dụng giao diện người dùng đồ họa. Hỗ trợ nền tảng phần cứng:

- Intel.

- Hệ thống IBM/390.

SPAPC/Elbrus.

Nó dựa trên các bản phân phối Linux tốt nhất hiện có vào thời điểm đó. Nhiều mô-đun hệ thống được mượn từ RedHat Linux và biên dịch lại để đáp ứng yêu cầu của Bộ Quốc phòng. Nói cách khác, hệ thống di động của Lực lượng Vũ trang là bản phân phối RPM Linux với tất cả các chương trình ứng dụng và công cụ phát triển đi kèm.

Hỗ trợ hệ thống tệp ở mức đầu thế kỷ này, nhưng vì tính phổ biến nhất trong số chúng đã tồn tại vào thời điểm đó nên chỉ báo này không quan trọng.

Các phiên bản WSWS

Mặc dù thực tế đây là hệ điều hành mạng nhưng nó không có kho phần mềm quen thuộc với bất kỳ người dùng Linux nào. Tất cả phần mềm được cung cấp đầy đủ trên đĩa CD cài đặt. Bất kỳ chương trình nào được sử dụng trong hệ thống này đều phải được Bộ Quốc phòng chứng nhận trước tiên. Và vì quy trình này không hề nhanh chóng nên trong suốt một thập kỷ rưỡi làm việc, một số lượng hạn chế các phiên bản và những thay đổi đối với chúng đã được phát hành.

Nhà phát triển MSVS là Viện nghiên cứu tự động hóa điều khiển toàn Nga trong lĩnh vực phi công nghiệp. Trên trang chính thức của nó, bạn có thể tìm thấy thông tin về các phiên bản WSWS hiện được hỗ trợ và có chứng chỉ bảo mật bắt buộc từ Bộ Quốc phòng.

Hệ thống di động của Lực lượng Vũ trang năm 2017 được đại diện bởi hai tổ hợp được hỗ trợ:

- OS WSWS 3.0 FLIR 80001-12 (thay đổi số 6).

OS WSWS 3.0 FLIR 80001-12 (thay đổi số 4).

Phiên bản 5.0 nằm trên website VNIINS đã có chứng chỉ bảo mật của Bộ Quốc phòng nhưng chưa được chính thức chấp nhận cung cấp cho quân đội.

Người kế nhiệm WSWS

Hệ điều hành an toàn tiếp theo, được ra mắt để thay thế cho MSVS, đã tồn tại được một thập kỷ rưỡi, là Hệ điều hành Astra Linux. Không giống như người tiền nhiệm chỉ nhận được chứng chỉ an toàn từ Bộ Quốc phòng, Astra đã nhận được tất cả các chứng chỉ có thể có ở Nga và đây là các tài liệu của Bộ Quốc phòng, FSB và FSTEC. Nhờ đó, nó có thể được sử dụng trong bất kỳ cơ quan chính phủ nào và sự hiện diện của một số phiên bản phù hợp với các nền tảng phần cứng khác nhau càng mở rộng phạm vi ứng dụng của nó. Kết quả là, nó có thể hợp nhất dưới sự kiểm soát của mình tất cả các thiết bị - từ thiết bị di động đến thiết bị máy chủ cố định.

Astra Linux là một bản phân phối Linux hiện đại dựa trên các gói gỡ lỗi, nó sử dụng phiên bản mới nhất của kernel và phần mềm cập nhật. Danh sách các bộ xử lý được hỗ trợ và kiến trúc của chúng cũng đã được mở rộng và bao gồm các mẫu hiện đại. Danh sách các phiên bản được công bố chính thức cho phép chúng ta hy vọng vào sự thành công của sản phẩm phần mềm này, ít nhất là trong chính phủ và các ngành quốc phòng.

Cuối cùng

Trong bài viết này, chúng ta đã nói về Hệ điều hành MSWS - hệ điều hành chính của Lực lượng Vũ trang Liên bang Nga, đã trung thành phục vụ “tại ngũ” trong 15 năm và vẫn đang ở “trực chiến”. Ngoài ra, người kế nhiệm của cô đã được mô tả ngắn gọn. Có lẽ điều này sẽ khuyến khích một số độc giả của chúng tôi xem Linux là gì và hình thành quan điểm khách quan về sản phẩm.

Chương này bao gồm các chủ đề sau:

Người dùng;

Sự khác biệt giữa người dùng có đặc quyền và không có đặc quyền;

Tập tin đăng nhập;

Tệp /etc/passwd;

Tệp /etc/shadow;

Tệp /etc/gshadow;

Tệp /etc/login.defs;

Sửa đổi thông tin lão hóa mật khẩu;

Bảo mật WSWS dựa trên khái niệm về người dùng và nhóm. Tất cả các quyết định về việc người dùng được phép làm gì hoặc không được phép làm gì đều được đưa ra dựa trên việc người dùng đăng nhập là ai từ góc nhìn của nhân hệ điều hành.

Cái nhìn chung của người dùng

WSWS là một hệ thống đa nhiệm, nhiều người dùng. Trách nhiệm của hệ điều hành là cách ly và bảo vệ người dùng với nhau. Hệ thống giám sát từng người dùng và dựa trên người dùng này là ai, sẽ xác định xem liệu người dùng đó có thể được cấp quyền truy cập vào một tệp cụ thể hay được phép chạy một chương trình cụ thể hay không.

Khi tạo người dùng mới, nó được gán một tên duy nhất

GHI CHÚ

Hệ thống xác định đặc quyền của người dùng dựa trên ID người dùng (userID, UID). Không giống như tên người dùng, UID có thể không phải là duy nhất, trong trường hợp đó, tên đầu tiên được tìm thấy có UID khớp với tên đã cho sẽ được sử dụng để khớp với tên người dùng.

Mỗi người dùng mới đăng ký trong hệ thống sẽ được gán một số thành phần nhất định của hệ thống.

Người dùng đặc quyền và không có đặc quyền

Khi một người dùng mới được thêm vào hệ thống, anh ta sẽ được cấp một số đặc biệt gọi là tên người dùng(ID người dùng, UID). Trong Caldera WSWS, việc phân bổ ID cho người dùng mới bắt đầu từ 500 và tiếp tục tăng lên, lên tới 65.534. Các số lên tới 500 được dành riêng cho tài khoản hệ thống.

Nhìn chung, số nhận dạng có số nhỏ hơn 500 không khác gì các số nhận dạng khác. Thông thường, một chương trình yêu cầu một người dùng đặc biệt có toàn quyền truy cập vào tất cả các tệp để hoạt động bình thường.

Việc đánh số các mã định danh bắt đầu từ 0 và tiếp tục lên tới 65.535 UID 0 là một UID đặc biệt. Bất kỳ quy trình hoặc người dùng nào có ID bằng 0 đều có đặc quyền. Người hoặc quy trình như vậy có quyền lực vô hạn đối với hệ thống. Không có gì có thể là một sự cấm đoán đối với anh ta. Tài khoản root (tài khoản có UID bằng 0), còn được gọi là tài khoản siêu người dùng, buộc người vào sử dụng, nếu không phải là chủ sở hữu thì ít nhất là người đại diện theo ủy quyền của người đó.

Điều đó khiến UID bằng 65535. Nó cũng không phải là một cái bình thường. UID này không thuộc về người dùng nào cả (không ai).

Ngày xửa ngày xưa, một trong những cách để hack hệ thống là tạo một người dùng có ID 65536, nhờ đó anh ta nhận được đặc quyền siêu người dùng. Thật vậy, nếu bạn lấy bất kỳ UID nào và chuyển đổi số tương ứng thành dạng nhị phân, bạn sẽ nhận được sự kết hợp của mười sáu chữ số nhị phân, mỗi chữ số bằng 0 hoặc 1. Phần lớn các số nhận dạng bao gồm cả số 0 và số 1. Ngoại lệ là UID siêu người dùng, tất cả đều là số 0 và UIDnobody, là 65535 và bao gồm 16 số 1, nghĩa là 1111111111111111. Số 65.536 không thể được đặt trong 16 bit - để biểu thị số này ở dạng nhị phân, bạn cần sử dụng 17 bit. Chữ số có nghĩa nhất sẽ bằng một (1), tất cả các chữ số khác sẽ bằng 0 (0). Vậy điều gì sẽ xảy ra khi bạn tạo một người dùng có ID dài 17 chữ số nhị phân - 10000000000000000? Về mặt lý thuyết, người dùng có số nhận dạng bằng 0: vì chỉ có 16 bit nhị phân được phân bổ cho số nhận dạng nên không có nơi nào để lưu trữ bit thứ 17 và bit thứ 17 sẽ bị loại bỏ. Do đó, đơn vị nhận dạng duy nhất bị mất và chỉ còn lại các số 0 và một người dùng mới sẽ xuất hiện trong hệ thống với mã định danh và do đó có các đặc quyền của siêu người dùng. Nhưng hiện tại không có chương trình nào trong WSWS cho phép bạn đặt UID thành 65536.

GHI CHÚ

Người dùng có ID lớn hơn 65.536 có thể được tạo nhưng không thể sử dụng chúng nếu không thay thế /bin/login.

Bất kỳ hacker nào chắc chắn sẽ cố gắng giành được đặc quyền siêu người dùng. Một khi anh ta nhận được chúng, số phận tương lai của hệ thống sẽ hoàn toàn phụ thuộc vào ý định của anh ta. Có lẽ anh ta, hài lòng với việc hack, sẽ không làm điều gì xấu với cô ấy và sau khi gửi cho bạn một lá thư mô tả những lỗ hổng mà anh ta tìm thấy trong hệ thống bảo mật, sẽ để cô ấy yên mãi mãi, nhưng có lẽ là không. Nếu ý định của hacker không thuần túy thì điều tốt nhất có thể hy vọng là vô hiệu hóa hệ thống.

Tập tin /etc/passwd

Bất kỳ ai muốn đăng nhập đều phải nhập tên người dùng và mật khẩu, được kiểm tra dựa trên cơ sở dữ liệu người dùng được lưu trữ trong tệp /etc/passwd. Trong số những thứ khác, nó lưu trữ mật khẩu của tất cả người dùng. Khi kết nối với hệ thống, mật khẩu đã nhập sẽ được kiểm tra dựa trên mật khẩu tương ứng với tên đã cho và nếu trùng khớp, người dùng sẽ được phép vào hệ thống, sau đó chương trình được chỉ định cho tên người dùng đã cho trong tệp mật khẩu sẽ được hủy. đã ra mắt. Nếu là shell lệnh, người dùng có thể nhập lệnh.

Chúng ta hãy xem Liệt kê 1.1. Đây là một tập tin passwd kiểu cũ.

Liệt kê 1.1. Tệp /etc/passwd kiểu cũ

gốc: *:1i DYwrOmhmEBU: 0:0: root:: /root: /bin/bash

bin:*:1:1:bin:/bin:

yêu quái:*:2: 2: daemon:/sbin:

adm:*:3:4:adm:/var/adm:

lp:*:4:7:lp:/var/spool/lpd:

đồng bộ hóa:*:5:0:sync:/sbin:/bin/sync

tắt máy:*:6:11:tắt máy:/sbin:/sbin/tắt máy

tạm dừng:*:7:0:halt:/sbin:/sbin/halt

thư:*:8:12:mail:/var/spool/mail:

tin tức:*:9:13:news:/var/spool/news:

uucp:*:10:14:uucp:/var/spool/uucp:

toán tử:*:11:0:toán tử:/root:

trò chơi:*:12:100:games:/usr/games:

gopher:*:13:30:gopher:/usr/1ib/gopher-data:

ftp:*:14:50:Người dùng FTP:/home/ftp:

man:*:15:15:Sách hướng dẫn Chủ sở hữu:/:

chính thống:*:16:16:Majordomo:/:/bin/false

postgres:*:17:17:Người dùng Postgres:/home/postgres:/bin/bash

mysql:*:18:18:Người dùng MySQL:/usr/local/var:/bin/false

silvia:1iDYwrOmhmEBU:501:501:Silvia Bandel:/home/silvia:/bin/bash

không ai:*:65534:65534:Không ai:/:/bi n/false

david:1iDYwrOmhmEBU:500:500:David A. Bandel:/home/david:/bin/bash

Tệp mật khẩu có cấu trúc được xác định cứng nhắc. Nội dung của tập tin là một bảng. Mỗi dòng của tập tin là một bản ghi bảng. Mỗi bản ghi bao gồm một số trường. Các trường trong tệp passwd được phân tách bằng dấu hai chấm, do đó không thể sử dụng dấu hai chấm trong bất kỳ trường nào. Tổng cộng có bảy trường: tên người dùng, mật khẩu, ID người dùng, ID nhóm, trường GECOS (còn gọi là trường nhận xét), thư mục chính và vỏ đăng nhập.

Tìm hiểu thêm về /etc/passwd

Trường đầu tiên chứa tên người dùng. Nó phải là duy nhất - không có hai người dùng hệ thống nào có thể có cùng tên. Trường tên là trường duy nhất có giá trị phải là duy nhất. Trường thứ hai lưu trữ mật khẩu của người dùng. Để đảm bảo an ninh hệ thống, mật khẩu được lưu trữ ở dạng băm. Thuật ngữ "băm" trong ngữ cảnh này có nghĩa là "được mã hóa". Trong trường hợp MSWS, mật khẩu được mã hóa bằng thuật toán DES (DataEncryptionStandard). Độ dài của mật khẩu băm trong trường này luôn là 13 ký tự, với một số ký tự như dấu hai chấm và dấu ngoặc đơn không bao giờ xuất hiện trong số đó. Bất kỳ giá trị trường nào ngoài mật khẩu 13 ký tự được băm chính xác sẽ khiến người dùng đó không thể đăng nhập, với một ngoại lệ cực kỳ quan trọng: trường mật khẩu có thể trống.

Trường thứ hai không chứa gì, thậm chí không có khoảng trắng, có nghĩa là người dùng tương ứng không cần mật khẩu để đăng nhập. Nếu bạn thay đổi mật khẩu được lưu trong trường bằng cách thêm một ký tự, chẳng hạn như một trích dẫn, tài khoản sẽ bị khóa và người dùng sẽ không thể đăng nhập. Thực tế là sau khi thêm một ký tự không hợp lệ vào mật khẩu băm 14 ký tự, hệ thống đã từ chối xác thực người dùng bằng mật khẩu đó.

Độ dài mật khẩu hiện được giới hạn ở tám ký tự. Người dùng có thể nhập mật khẩu dài hơn, nhưng chỉ có tám ký tự đầu tiên là có ý nghĩa. Hai ký tự đầu tiên của mật khẩu băm là hạt giống(muối). (Hạt giống là số dùng để khởi tạo thuật toán mã hóa. Mỗi lần thay đổi mật khẩu, hạt giống được chọn ngẫu nhiên.) Kết quả là số lượng tất cả các hoán vị có thể có đủ lớn đến mức không thể tìm ra liệu có hay không người dùng trên hệ thống có cùng mật khẩu chỉ bằng cách so sánh các mật khẩu đã băm.

GHI CHÚ

Tấn công từ điển là một phương pháp bẻ mật khẩu mạnh mẽ và liên quan đến việc sử dụng từ điển và hạt giống đã biết. Cuộc tấn công bao gồm liệt kê tất cả các từ trong từ điển, mã hóa chúng bằng một hạt giống nhất định và so sánh kết quả với mật khẩu bị bẻ khóa. Hơn nữa, ngoài các từ trong từ điển, một số sửa đổi của chúng thường được xem xét, chẳng hạn như tất cả các chữ cái đều được viết hoa, chỉ chữ cái đầu tiên được viết hoa và thêm số (thường chỉ 0-9) vào cuối tất cả các kết hợp này . Khá nhiều mật khẩu dễ đoán có thể bị bẻ khóa theo cách này.

Trường thứ ba cho biết ID người dùng. ID người dùng không nhất thiết phải là duy nhất. Đặc biệt, ngoài người dùng root, có thể có bất kỳ số lượng người dùng nào khác có số nhận dạng bằng 0 và tất cả họ sẽ có đặc quyền siêu người dùng.

Trường thứ tư chứa ID nhóm (GroupID, GID). Nhóm được chỉ định trong trường này được gọi là nhóm chính của người dùng(nhóm chính). Một người dùng có thể thuộc nhiều nhóm, nhưng một trong số đó phải là nhóm chính.

Trường thứ năm bây giờ được gọi là trường nhận xét, nhưng tên ban đầu của nó là GECOS, nghĩa là "GEConsolidatedOperatingSystem". Khi yêu cầu thông tin người dùng qua ngón tay hoặc chương trình khác, nội dung của trường này hiện được trả về dưới dạng tên thật của người dùng. Trường bình luận có thể trống.

Trường thứ sáu chỉ định thư mục chính của người dùng. Mỗi người dùng phải có thư mục chính của riêng mình. Thông thường, khi người dùng đăng nhập, anh ta sẽ ở trong thư mục chính của mình, nhưng nếu không có thư mục này thì anh ta sẽ ở thư mục gốc.

Trường thứ bảy chỉ định shell đăng nhập. Không phải mọi shell đều có thể được chỉ định trong trường này. Tùy thuộc vào cài đặt hệ thống của bạn, nó chỉ có thể chỉ định một shell từ danh sách các shell hợp lệ. Trong WSWS, danh sách các shell hợp lệ được đặt theo mặc định trong tệp /etc/shells.

Tập tin /etc/shadow

Chủ sở hữu của tệp /etc/shadow là người dùng root và chỉ anh ta mới có quyền đọc tệp này. Để tạo nó, bạn cần lấy tên người dùng và mật khẩu băm từ tệp passwd và đặt chúng vào tệp bóng tối, đồng thời thay thế tất cả mật khẩu băm trong tệp passwd bằng ký tự x. Nếu bạn nhìn vào tệp mật khẩu hệ thống, bạn có thể thấy rằng có x ký tự thay cho mật khẩu băm. Biểu tượng này cho hệ thống biết rằng mật khẩu không nên được tra cứu ở đây mà phải được tìm trong tệp /etc/shadow. Việc chuyển đổi từ mật khẩu đơn giản sang mật khẩu ẩn và ngược lại được thực hiện bằng ba tiện ích. Để truy cập mật khẩu ẩn, trước tiên hãy chạy tiện ích pwck. Nó kiểm tra tệp passwd xem có bất kỳ điểm bất thường nào có thể khiến bước tiếp theo không thành công hoặc đơn giản là bị kẹt trong một vòng lặp. Sau khi pwck chạy, tiện ích pwconv được khởi chạy để tạo /etc/shadow. Việc này thường được thực hiện sau khi cập nhật thủ công tệp /etc/passwd. Để quay lại mật khẩu thông thường, hãy chạy pwuncov.

Tệp mật khẩu ẩn tương tự như tệp mật khẩu thông thường về nhiều mặt. Đặc biệt, hai trường đầu tiên của các tệp này giống nhau. Nhưng ngoài các trường này, nó còn chứa các trường bổ sung tự nhiên không có trong tệp mật khẩu thông thường. Liệt kê 1.2. hiển thị nội dung của tệp /etc/shadow điển hình.

Liệt kê 1.2. Tập tin /etc/shadow

root:1iDYwrOmhmEBU:10792:0:: 7:7::

bin:*:10547:0::7:7::

daemon:*:10547:0::7:7::

adm:*:10547:0::7:7::

lp:*:10547:0::7:7::

đồng bộ:*:10547:0::7:7::

tắt máy:U:10811:0:-1:7:7:-1:134531940

tạm dừng:*:10547:0::7:7::

thư:*:10547:0::7:7::

tin tức:*:10547:0::7:7::

uucp:*:10547:0::7:7::

toán tử:*:10547:0::7:7::

trò chơi:*: 10547:0: :7:7::

gopher:*:10547:0::7:7::

ftp:*:10547:0::7:7::

người đàn ông:*:10547:0::7:7::

đại thống quốc:*:10547:0::7:7::

postgres:*:10547:0::7:7::

mysql:*:10547:0::7:7::

si1via:1iDYwrOmhmEBU:10792:0:30:7:-l::

không ai cả:*:10547:0::7:7::

david:1iDYwrOmhmEBU:10792:0::7:7::

Tìm hiểu thêm về /etc/shadow

Mục đích của trường đầu tiên của tệp bóng cũng giống như trường đầu tiên của tệp passwd.

Trường thứ hai chứa mật khẩu băm. Việc triển khai mật khẩu ẩn WSWS cho phép mật khẩu băm có độ dài từ 13 đến 24 ký tự, nhưng chương trình mã hóa mật khẩu mật mã chỉ có thể tạo mật khẩu băm 13 ký tự. Các ký tự được sử dụng trong hàm băm được rút ra từ một bộ gồm 52 chữ cái (chữ thường và chữ hoa), các số 0-9, dấu chấm và dấu gạch chéo ngược (/). Tổng cộng, có 64 ký tự được phép trong trường mật khẩu băm.

Do đó, hạt giống, như trước đây, là hai ký hiệu đầu tiên, có thể được chọn từ 4096 kết hợp có thể có (64x64). Mã hóa sử dụng thuật toán DES với khóa 56 bit, nghĩa là không gian khóa của thuật toán này có 2 56 khóa, xấp xỉ bằng 72.057.590.000.000.000 hoặc 72 triệu tỷ. Con số có vẻ ấn tượng, nhưng việc lặp lại tất cả các phím từ một khoảng trống có kích thước này thực sự có thể mất một thời gian rất ngắn.

Trường thứ ba bắt đầu bằng thông tin về tuổi thọ của mật khẩu. Nó lưu trữ số ngày đã trôi qua kể từ ngày 1 tháng 1 năm 1970 cho đến lần cuối cùng mật khẩu được thay đổi.

Trường thứ tư chỉ định số ngày tối thiểu phải trôi qua trước khi có thể thay đổi lại mật khẩu. Cho đến khi hết số ngày được chỉ định trong trường này kể từ lần thay đổi mật khẩu cuối cùng, bạn không thể thay đổi lại mật khẩu.

Trường thứ năm chỉ định số ngày tối đa mà mật khẩu có thể được sử dụng, sau đó phải thay đổi mật khẩu. Nếu trường này được đặt thành giá trị dương, việc người dùng cố gắng đăng nhập sau khi mật khẩu hết hạn sẽ dẫn đến lệnh mật khẩu không được chạy như bình thường mà ở chế độ thay đổi mật khẩu bắt buộc.

Giá trị trong trường thứ sáu xác định bao nhiêu ngày trước khi mật khẩu hết hạn, cảnh báo về điều này sẽ bắt đầu. Sau khi nhận được cảnh báo, người dùng có thể bắt đầu tạo mật khẩu mới.

Trường thứ bảy chỉ định số ngày, bắt đầu từ ngày bắt buộc thay đổi mật khẩu, sau đó tài khoản này sẽ bị chặn.

Trường áp chót lưu trữ ngày tài khoản bị chặn.

Trường cuối cùng được dành riêng và không được sử dụng.

Tìm hiểu thêm về /etc/group

Mỗi mục trong tệp /etc/group bao gồm bốn trường được phân tách bằng dấu hai chấm. Trường đầu tiên chỉ định tên nhóm. Tương tự như tên người dùng.

Trường thứ hai thường luôn trống vì cơ chế mật khẩu thường không được sử dụng cho các nhóm, nhưng nếu trường này không trống và chứa mật khẩu thì bất kỳ người dùng nào cũng có thể tham gia nhóm. Để thực hiện việc này, bạn cần chạy lệnh newgrp với tham số là tên nhóm, sau đó nhập đúng mật khẩu. Nếu bạn không đặt mật khẩu cho một nhóm thì chỉ những người dùng được liệt kê trong danh sách thành viên nhóm mới có thể tham gia nhóm đó.

Trường thứ ba chỉ định mã định danh nhóm (GroupID, GID). Ý nghĩa của nó giống như ID người dùng.

Trường cuối cùng là danh sách tên người dùng thuộc nhóm. Tên người dùng được liệt kê cách nhau bằng dấu phẩy không có dấu cách. Nhóm chính của người dùng được chỉ định (bắt buộc) trong tệp mật khẩu và được chỉ định khi người dùng kết nối với hệ thống dựa trên thông tin này. Theo đó, nếu bạn thay đổi nhóm chính của người dùng trong tệp passwd, người dùng sẽ không thể tham gia nhóm chính cũ của mình nữa.

Tệp /etc/login.defs

Có một số cách để thêm người dùng mới vào hệ thống. Các chương trình sau đây được sử dụng trong MSVS cho việc này: CoastooL, LISA, useradd. Bất cứ điều gì trong số họ sẽ làm. Tiện ích COAS sử dụng tệp riêng của nó. Và các chương trình useradd và LISA lấy thông tin về các giá trị mặc định cho các trường của tệp passwd và Shadow từ tệp /etc/login.defs. Nội dung của tệp này được hiển thị dưới dạng viết tắt trong Liệt kê 1.4.

Liệt kê 1.4. Tệp rút gọn /etc/login.defs

#Số ngày tối đa được phép sử dụng mật khẩu:

#(-1 - không cần thay đổi mật khẩu) PASS_MAX_DAYS-1

Số ngày tối thiểu giữa các lần thay đổi mật khẩu: PASS_MIN_DAYSO

#Cảnh báo sẽ được đưa ra bao nhiêu ngày trước ngày thay đổi mật khẩu: PASS_WARN_AGE7

#Phải mất bao nhiêu ngày kể từ khi mật khẩu hết hạn trước khi tài khoản bị khóa: PASS_INACTIVE-1

#Buộc hết hạn mật khẩu vào một ngày nhất định:

# (ngày được xác định bằng số ngày sau ngày 1/1/70, -1 = không bắt buộc) PASS_EXPIRE -1

#Giá trị của các trường của tài khoản đã tạo cho chương trình useradd

#nhóm mặc định:GROUP100

#thư mục chính của người dùng: %s = tên người dùng) HOME /home/%s

#shell mặc định: SHELL/bin/bash

#directory nơi chứa khung của thư mục chính: SKEL/etc/skel

#giá trị tối thiểu và tối đa để chọn gid tự động trong nhómaddGID_MIN100

Nội dung của file này đặt giá trị mặc định cho trường passwd và file Shadow. Nếu bạn không ghi đè chúng từ dòng lệnh, chúng sẽ được sử dụng. Khi bắt đầu, các giá trị này ổn, nhưng một số giá trị trong số chúng sẽ cần được thay đổi để thực hiện quá trình lão hóa mật khẩu. Giá trị -1 có nghĩa là không có hạn chế.

Chương trình COAS của Caldera sử dụng giao diện người dùng đồ họa (GUI).

Để thay đổi thông tin lão hóa mật khẩu cho một hoặc hai người dùng, bạn có thể sử dụng lệnh chach (thay đổi). Người dùng không có đặc quyền chỉ có thể chạy chage với các tùy chọn -l và tên người dùng của riêng họ, tức là chỉ nhắc thông tin cũ về mật khẩu của chính họ. Để thay đổi thông tin lỗi thời, chỉ cần chỉ định tên người dùng; các tham số còn lại sẽ được yêu cầu trong chế độ hộp thoại. Gọi chage không có tham số sẽ cung cấp trợ giúp ngắn gọn về cách sử dụng.

COAS có thể được sử dụng để thay đổi cài đặt lão hóa mật khẩu trên cơ sở từng tài khoản. Trong trường hợp này, các giá trị được biểu thị bằng ngày. Giao diện chương trình rõ ràng.

GHI CHÚ -

Để có được thông tin về việc hết hạn mật khẩu người dùng hoặc bắt buộc quá trình này, bạn có thể sử dụng lệnh hết hạn.

Hệ thống bảo mật RAM

Ý tưởng cơ bản của RAM là bạn luôn có thể viết một mô-đun bảo mật mới truy cập vào tệp hoặc thiết bị để lấy thông tin và trả về kết quả của quy trình ủy quyền: THÀNH CÔNG, THẤT BẠI hoặc BỎ QUA. Và RAM lần lượt sẽ trả về THÀNH CÔNG hoặc THẤT BẠI cho dịch vụ đã gọi nó. Do đó, bất kể mật khẩu nào, bóng tối hay thông thường, được sử dụng trong hệ thống nếu nó có RAM: tất cả các chương trình hỗ trợ RAM sẽ hoạt động tốt với cả hai.

Bây giờ chúng ta chuyển sang xem xét các nguyên tắc hoạt động cơ bản của RAM. Chúng ta hãy xem Liệt kê 1.6. Thư mục /etc/pam.d cũng chứa các file cấu hình cho các dịch vụ khác như su, passwd, v.v., tùy thuộc vào phần mềm nào được cài đặt trên hệ thống. Mỗi dịch vụ bị hạn chế có tệp cấu hình riêng. Nếu không có thì dịch vụ có quyền truy cập hạn chế này sẽ rơi vào danh mục “khác”, với tệp cấu hình other.d. (Dịch vụ bị hạn chế là bất kỳ dịch vụ hoặc chương trình nào yêu cầu quyền sử dụng. Nói cách khác, nếu dịch vụ đó thường yêu cầu bạn nhập tên người dùng và mật khẩu thì đó là dịch vụ bị hạn chế.)

Danh sách 1.6. Tập tin cấu hình dịch vụ đăng nhập

yêu cầu xác thực pam_securetty.so

yêu cầu xác thực pam_pwdb.so

yêu cầu xác thực pam_nologin.so

#auth bắt buộc pam_dialup.so

xác thực tùy chọn pam_mail.so

yêu cầu tài khoản pam_pwdb.so

phiên yêu cầu pam_pwdb.so

phiên tùy chọn pam_lastlog.so

yêu cầu mật khẩu pam_pwdb.so

Như bạn có thể thấy trong danh sách, tệp cấu hình bao gồm ba cột. Các dòng bắt đầu bằng ký tự băm (#) sẽ bị bỏ qua. Do đó, mô-đun pam_dialup (dòng thứ tư của Liệt kê 1.6.) sẽ bị bỏ qua. Tệp chứa các dòng có cùng trường thứ ba - pam_pwd.so và trường đầu tiên - auth. Việc sử dụng nhiều dòng có cùng trường đầu tiên được gọi là xếp chồng mô-đun và cho phép bạn nhận được ủy quyền nhiều bước (ngăn xếp mô-đun), bao gồm một số quy trình ủy quyền khác nhau.

Cột đầu tiên là cột loại. Loại được xác định bởi một trong bốn thẻ ký tự: auth, tài khoản, phiên và mật khẩu. Nội dung của tất cả các cột được coi là không phân biệt chữ hoa chữ thường.

Loại xác thực được sử dụng để xác định xem người dùng có phải là người họ nói hay không. Theo quy định, điều này đạt được bằng cách so sánh mật khẩu đã nhập và mật khẩu được lưu trữ, nhưng cũng có thể có các tùy chọn khác.

Loại tài khoản kiểm tra xem một người dùng cụ thể có được phép sử dụng dịch vụ hay không, trong những điều kiện nào, mật khẩu có lỗi thời hay không, v.v.

Loại mật khẩu được sử dụng để cập nhật mã thông báo ủy quyền.

Loại phiên thực hiện một số hành động nhất định khi người dùng đăng nhập và khi người dùng đăng xuất.

Cờ kiểm soát

Cột thứ hai là trường cờ điều khiển xác định những việc cần làm sau khi trở về từ mô-đun, tức là phản hồi PAM đối với các giá trị THÀNH CÔNG, BỎ QUA và THẤT BẠI. Các giá trị được phép: cần thiết, bắt buộc, đủ và tùy chọn. Giá trị trong trường này xác định xem các dòng còn lại của tệp có được xử lý hay không.

Cờ cần thiết (bắt buộc) chỉ định hành vi hạn chế nhất. Bất kỳ dòng nào có cờ cần thiết có mô-đun trả về giá trị LỖI sẽ bị chấm dứt và dịch vụ gọi nó sẽ trả về trạng thái LỖI. Không có dòng khác sẽ được xem xét. Cờ này được sử dụng khá hiếm. Thực tế là nếu mô-đun được đánh dấu bằng nó được thực thi trước, thì các mô-đun theo sau nó có thể không được thực thi, bao gồm cả những mô-đun chịu trách nhiệm ghi nhật ký, do đó, cờ bắt buộc thường được sử dụng thay thế.

Cờ bắt buộc không làm gián đoạn việc thực thi các mô-đun. Bất kể kết quả thực thi mô-đun được đánh dấu bởi nó là gì: THÀNH CÔNG, BỎ QUA hay THẤT BẠI, RAM luôn tiến hành xử lý mô-đun tiếp theo. Đây là cờ được sử dụng thường xuyên nhất, vì kết quả thực thi mô-đun không được trả về cho đến khi tất cả các mô-đun khác hoàn thành quá trình thực thi của chúng, điều đó có nghĩa là các mô-đun chịu trách nhiệm ghi nhật ký chắc chắn sẽ được thực thi.

Cờ đủ khiến chuỗi ngay lập tức hoàn tất quá trình xử lý và trả về THÀNH CÔNG, miễn là mô-đun được đánh dấu trả về THÀNH CÔNG và không có mô-đun nào gặp phải trước đó có cờ bắt buộc trả về THẤT BẠI. Nếu gặp phải mô-đun như vậy, cờ đủ sẽ bị bỏ qua. Nếu mô-đun được đánh dấu bằng cờ này trả về BỎ QUA hoặc LỖI, thì cờ đủ được xử lý theo cách tương tự như cờ tùy chọn.

Kết quả của việc thực thi một mô-đun với cờ tùy chọn chỉ được tính đến nếu đó là mô-đun duy nhất trên ngăn xếp trả về THÀNH CÔNG. Nếu không, kết quả thực hiện của nó sẽ bị bỏ qua. Do đó, việc thực thi không thành công mô-đun được đánh dấu bởi nó không kéo theo lỗi của toàn bộ quá trình ủy quyền.

Để người dùng có thể truy cập vào hệ thống, các mô-đun được đánh dấu bằng cờ cần thiết và bắt buộc không được trả về LỖI. Kết quả của việc thực thi một mô-đun với cờ tùy chọn chỉ được tính đến nếu đó là mô-đun duy nhất trên ngăn xếp trả về THÀNH CÔNG.

mô-đun RAM

Cột thứ ba chứa tên đầy đủ của tệp mô-đun được liên kết với hàng này. Về nguyên tắc, các mô-đun có thể được đặt ở bất cứ đâu, nhưng nếu chúng được đặt trong một thư mục được xác định trước cho các mô-đun thì chỉ có thể chỉ định tên, nếu không thì cũng cần phải có đường dẫn. Trong WSWS, thư mục được xác định trước là /lib/security.

Cột thứ tư dùng để truyền các tham số bổ sung cho mô-đun. Không phải tất cả các mô-đun đều có tham số và nếu có, chúng có thể không được sử dụng. Truyền tham số cho mô-đun cho phép bạn thay đổi hành vi của nó theo cách này hay cách khác.

Liệt kê 1.7 chứa danh sách các mô-đun RAM có trong MSVS.

Liệt kê 1.7. Danh sách các mô-đun RAM có trong MSVS

pam_rhosts_auth.so

pam_securetty.so

pam_unix_acct.so

pam_unix_auth.so

pam_unix_passwd.so

pam_unix_session.so

Tìm hiểu thêm về các mô-đun

Mô-đun pam_access.so được sử dụng để cấp/từ chối quyền truy cập dựa trên tệp /etc/security/access.conf. Các dòng trong tệp này có định dạng sau:

quyền: người dùng: từ

Quyền - hoặc + (cho phép) hoặc - (từ chối)

Người dùng - TẤT CẢ, tên người dùng hoặc user@node, trong đó nút khớp với tên máy cục bộ, nếu không thì mục nhập sẽ bị bỏ qua.

Từ - một hoặc nhiều tên tệp đầu cuối (không có tiền tố /dev/), tên máy chủ, tên miền (bắt đầu bằng dấu chấm), địa chỉ IP, TẤT CẢ hoặc ĐỊA PHƯƠNG.

Mô-đun pam_cracklib.so kiểm tra mật khẩu bằng từ điển. Nó được thiết kế để xác thực mật khẩu mới và ngăn hệ thống sử dụng các mật khẩu dễ bị bẻ khóa, chẳng hạn như các từ thông dụng, mật khẩu chứa các ký tự lặp lại và mật khẩu quá ngắn. Có các tham số tùy chọn: debug, type= và retry=. Tùy chọn gỡ lỗi cho phép ghi thông tin gỡ lỗi vào tệp nhật ký. Tham số loại theo sau là chuỗi thay đổi dấu nhắc từ NewUnixpassword: Unix mặc định thành chuỗi được chỉ định. Tham số thử lại chỉ định số lần người dùng nhập mật khẩu, sau đó sẽ trả về lỗi (theo mặc định, một lần thử được đưa ra).

Chúng ta hãy xem Liệt kê 1.8. Nó hiển thị nội dung của tệp /etc/pam.d/other. Tệp này chứa cấu hình được công cụ PAM sử dụng cho các dịch vụ không có tệp cấu hình riêng trong thư mục /etc/pam.d. Nói cách khác, tệp này áp dụng cho tất cả các dịch vụ không xác định trong hệ thống RAM. Nó chứa tất cả bốn loại ủy quyền, xác thực, tài khoản, mật khẩu và phiên, mỗi loại gọi mô-đun pam_deny.so được đánh dấu bằng cờ bắt buộc. Vì vậy, việc thực hiện một dịch vụ không xác định đều bị cấm.

Liệt kê 1.8. Tệp /etc/pam.d/other

yêu cầu xác thực pam_deny.so

yêu cầu xác thực pam_warn.so

yêu cầu tài khoản pam_deny.so

yêu cầu mật khẩu pam_deny.so

yêu cầu mật khẩu pam_warn.so

phiên yêu cầu pam_deny.so

Mô-đun pam_dialup.so kiểm tra xem có phải chỉ định mật khẩu để truy cập vào các thiết bị đầu cuối từ xa hay không, việc này được thực hiện bằng cách sử dụng tệp /etc/security/ttys.dialup. Mô-đun này không chỉ có thể áp dụng cho ttyS mà còn cho bất kỳ thiết bị đầu cuối tty nào nói chung. Khi cần mật khẩu, nó sẽ được kiểm tra dựa trên mật khẩu được ghi trong tệp /etc/security/passwd.dialup. Các thay đổi đối với tệp passwd.dialup được thực hiện bởi chương trình dpasswd.

Mô-đun pam_group.so thực hiện kiểm tra theo nội dung của tệp /etc/security/group.conf. Tệp này chỉ định các nhóm mà người dùng được chỉ định trong tệp có thể trở thành thành viên nếu đáp ứng một số điều kiện nhất định.

Mô-đun pam_lastlog.so ghi thông tin về thời điểm và nơi người dùng đăng nhập vào tệp nhật ký cuối cùng. Thông thường mô-đun này được đánh dấu bằng loại phiên và cờ tùy chọn.

Mô-đun pam_limits.so cho phép bạn áp đặt nhiều hạn chế khác nhau đối với người dùng đã đăng nhập. Những hạn chế này không áp dụng cho người dùng root (hoặc bất kỳ người dùng nào khác có ID rỗng). Các hạn chế được đặt ở cấp độ đăng nhập và không mang tính toàn cầu hoặc vĩnh viễn, chỉ ảnh hưởng đến một lần đăng nhập.

Mô-đun pam_lastfile.so lấy một bản ghi (mục), so sánh nó với một danh sách trong tệp và dựa trên kết quả so sánh, trả về THÀNH CÔNG hoặc THẤT BẠI. Các thông số của mô-đun này như sau:

Mục=[người dùng thiết bị đầu cuối | remote_node | người dùng từ xa | nhóm| vỏ bọc]

Sense= (trạng thái trả về; khi tìm thấy mục nhập trong danh sách, nếu không thì trả về trạng thái ngược lại)

file=/full/path/and/file_name - onerr= (trạng thái trả về trong trường hợp có lỗi)

App1y=[user|@group] (chỉ định người dùng hoặc nhóm mà các hạn chế được áp dụng. Chỉ có ý nghĩa đối với các mục nhập có dạng item=[terminal | remote_node | shell], đối với các mục nhập có dạng item=[user | remote_user | group ] bị bỏ qua)

Mô-đun pam_nologin.so được sử dụng để ủy quyền loại xác thực với cờ bắt buộc. Mô-đun này kiểm tra xem tệp /etc/nologin có tồn tại hay không và nếu không, nó sẽ trả về THÀNH CÔNG, nếu không nội dung của tệp sẽ được hiển thị cho người dùng và giá trị THẤT BẠI được trả về. Mô-đun này thường được sử dụng trong trường hợp hệ thống chưa được vận hành hoàn chỉnh hoặc tạm thời đóng cửa để bảo trì nhưng chưa ngắt kết nối mạng.

Mô-đun pam_permit.so được bổ sung cho mô-đun pam_deny.so. Nó luôn trả về THÀNH CÔNG. Bất kỳ tham số nào được mô-đun truyền đều bị bỏ qua.

Mô-đun pam_pwdb.so cung cấp giao diện cho các tệp passwd và Shadow. Có thể có các tùy chọn sau:

Gỡ lỗi - ghi thông tin gỡ lỗi vào tệp nhật ký;

Kiểm tra - thông tin gỡ lỗi bổ sung cho những người không có đủ thông tin gỡ lỗi thường xuyên;

Use_first_pass - không bao giờ nhắc người dùng nhập mật khẩu mà lấy mật khẩu từ các mô-đun trước đó của ngăn xếp;

Try_first_pass - thử lấy mật khẩu từ các mô-đun trước, nếu không thành công, hãy hỏi người dùng;

Use_authtok - trả về giá trị FAILURE nếu pam_authtok chưa được đặt, không nhắc người dùng nhập mật khẩu mà lấy nó từ các mô-đun trước đó của ngăn xếp (chỉ dành cho một ngăn xếp các mô-đun thuộc loại mật khẩu);

Not_set_pass - không đặt mật khẩu từ mô-đun này làm mật khẩu cho các mô-đun tiếp theo;

Shadow - hỗ trợ hệ thống mật khẩu bóng;

Unix - đặt mật khẩu vào tệp /etc/passwd;

Md5 - sử dụng mật khẩu md5 vào lần tiếp theo bạn thay đổi mật khẩu;

Bigcrypt - sử dụng mật khẩu DECC2 vào lần tiếp theo bạn thay đổi mật khẩu;

Nodelay - vô hiệu hóa độ trễ một giây khi ủy quyền không thành công.

Mô-đun pam_rhosts_auth.so cho phép/từ chối việc sử dụng tệp .rhosts hoặc Hosts.equiv. Ngoài ra, nó còn cho phép/cấm sử dụng các mục "nguy hiểm" trong các tệp này. Các thông số của mô-đun này như sau:

No_hosts_equiv - bỏ qua tệp /etc/hosts.equiv;

No_rhosts - bỏ qua tệp /etc/rhosts hoặc ~/.rhosts;

Gỡ lỗi - thông tin gỡ lỗi nhật ký;

Nowarn - không hiển thị cảnh báo;

Ngăn chặn - không hiển thị bất kỳ tin nhắn nào;

Lăng nhăng - cho phép sử dụng ký tự đại diện "+" trong bất kỳ trường nào.

Mô-đun pam_rootok.so trả về THÀNH CÔNG cho bất kỳ người dùng nào có ID rỗng. Khi được đánh dấu bằng cờ đủ, mô-đun này cho phép truy cập vào dịch vụ mà không cần chỉ định mật khẩu. Mô-đun chỉ có một tham số: debug.

Mô-đun pam_securetty.so chỉ có thể được sử dụng đối với siêu người dùng. Mô-đun này hoạt động với tệp /etc/securetty, cho phép siêu người dùng chỉ đăng nhập thông qua các thiết bị đầu cuối được liệt kê trong tệp này. Nếu bạn muốn cho phép đăng nhập siêu người dùng qua telnet (thiết bị đầu cuối giả ttyp), bạn nên thêm dòng cho ttyp0-255 vào tệp này hoặc nhận xét cuộc gọi tới pam_securetty.so trong tệp dành cho dịch vụ đăng nhập.

Mô-đun pam_shells.so trả về THÀNH CÔNG nếu shell của người dùng được chỉ định trong tệp /etc/passwd có trong danh sách shell trong tệp /etc/shells. Nếu tệp /etc/passwd không gán bất kỳ shell nào cho người dùng thì /bin/sh sẽ được khởi chạy. Nếu tệp /etc/passwd của người dùng chỉ định một shell không được liệt kê trong /etc/shells, mô-đun sẽ trả về FAILURE. Chỉ siêu người dùng mới có quyền ghi vào tệp /etc/shells.

Mô-đun pam_stress.so được sử dụng để quản lý mật khẩu. Nó có khá nhiều tham số, bao gồm cả phần gỡ lỗi không thể thay đổi, nhưng trong trường hợp chung, trong tất cả các tham số, chỉ có hai tham số được quan tâm:

Rootok - cho phép siêu người dùng thay đổi mật khẩu người dùng mà không cần nhập mật khẩu cũ;

Đã hết hạn - với tham số này, mô-đun sẽ chạy như thể mật khẩu của người dùng đã hết hạn.

Các tham số mô-đun khác cho phép bạn tắt một trong hai chế độ này, sử dụng mật khẩu từ mô-đun khác hoặc chuyển mật khẩu sang mô-đun khác, v.v. Tôi sẽ không đề cập đến tất cả các tham số mô-đun ở đây, vì vậy nếu bạn cần sử dụng các tính năng đặc biệt của mô-đun này, hãy đọc mô tả của chúng trong tài liệu mô-đun.

Trong WSWS, mô-đun pam_tally.so không được sử dụng trong các tệp từ /etc/pam.d theo mặc định. Mô-đun này đếm số lần thử ủy quyền. Nếu ủy quyền thành công, bộ đếm lần thử có thể được đặt lại về 0. Nếu số lần thử kết nối không thành công vượt quá một ngưỡng nhất định, quyền truy cập có thể bị từ chối. Theo mặc định, thông tin về lần thử được đặt trong tệp /var/log/faillog. Các tham số toàn cầu là:

Onerr= - phải làm gì nếu xảy ra lỗi, chẳng hạn như không thể mở được tệp;

File=/full/path/and/file_name - nếu không có, tệp mặc định sẽ được sử dụng. Tham số sau chỉ có ý nghĩa đối với loại xác thực:

No_magic_root - cho phép đếm số lần thử của siêu người dùng (không được tính theo mặc định). Hữu ích nếu cho phép đăng nhập root qua telnet. Các tham số sau chỉ có ý nghĩa đối với loại tài khoản:

Deny=n - từ chối truy cập sau n lần thử. Việc sử dụng tùy chọn này sẽ thay đổi hành vi mặc định của mô-đun reset/no_reset từ no_reset thành reset. Điều này xảy ra với tất cả người dùng ngoại trừ root (UID 0) trừ khi no_magic_root được sử dụng;

No_magic_root - đừng bỏ qua tham số từ chối đối với các nỗ lực truy cập của người dùng root. Khi được sử dụng cùng với tùy chọn từ chối= (xem trước đó), hành vi mặc định của người dùng root sẽ được đặt lại, cũng như đối với tất cả những người dùng khác;

Even_deny_root_account - cho phép chặn tài khoản superuser nếu có tham số no_magic_root. Một cảnh báo được đưa ra. Nếu no_magic_root không được sử dụng, thì bất kể số lần thử thất bại, tài khoản siêu người dùng, không giống như tài khoản người dùng thông thường, sẽ không bao giờ bị khóa;

Đặt lại - đặt lại bộ đếm số lần thử khi đăng nhập thành công;

No_reset - không đặt lại bộ đếm số lần thử khi đăng nhập thành công; là mặc định trừ khi từ chối= được chỉ định.

Mô-đun pam_time.so cho phép bạn hạn chế quyền truy cập vào dịch vụ dựa trên thời gian. Tất cả các hướng dẫn để thiết lập nó có thể được tìm thấy trong tệp /etc/security/time.conf. Nó không có tham số: mọi thứ được đặt trong tệp cấu hình.

Mô-đun pam_unix xử lý ủy quyền WSWS thông thường (thường pam_pwdb.so được sử dụng thay cho mô-đun này). Về mặt vật lý, mô-đun này bao gồm bốn mô-đun, mỗi mô-đun tương ứng với một trong các loại PAM: pam_unix_auth.so, pam_unix_session.so, pam_unix_acct.so và pam_unix_passwd.so. Các mô-đun cho loại tài khoản và xác thực không có tham số. Mô-đun cho loại passwd chỉ có một tham số: strict=false. Nếu có, mô-đun này sẽ không kiểm tra khả năng chống hack của mật khẩu, cho phép sử dụng tùy ý, bao gồm cả mật khẩu không an toàn (dễ đoán hoặc chọn). Mô-đun dành cho loại phiên hiểu hai tham số: gỡ lỗi và theo dõi. Thông tin gỡ lỗi cho tùy chọn gỡ lỗi được đặt trong tệp nhật ký thông tin gỡ lỗi như được chỉ định trong syslog.conf và thông tin cho tùy chọn theo dõi, do tính nhạy cảm của nó, được đặt trong nhật ký authpriv.

Mô-đun pam_warn.so viết một thông báo về lệnh gọi tới syslog. Không có tham số.

Mô-đun pam_wheel.so chỉ cho phép các thành viên của nhóm bánh xe trở thành siêu người dùng. Nhóm bánh xe là một nhóm hệ thống đặc biệt mà các thành viên có nhiều đặc quyền hơn người dùng thông thường nhưng ít hơn siêu người dùng. Sự hiện diện của nó cho phép bạn giảm số lượng người dùng hệ thống có đặc quyền siêu người dùng, biến họ thành thành viên của nhóm bánh xe và do đó tăng cường bảo mật hệ thống. Nếu siêu người dùng chỉ có thể đăng nhập bằng thiết bị đầu cuối thì mô-đun này có thể được sử dụng để ngăn người dùng kết nối telnet với các đặc quyền của siêu người dùng bằng cách từ chối quyền truy cập của họ trừ khi họ thuộc nhóm bánh xe.

Gỡ lỗi - ghi thông tin gỡ lỗi;

Use_uid - xác định quyền sở hữu dựa trên ID người dùng hiện tại chứ không phải ID được chỉ định cho anh ta khi anh ta đăng nhập;

Tin cậy - nếu người dùng thuộc nhóm bánh xe, trả về giá trị THÀNH CÔNG thay vì BỎ QUA;

Từ chối - thay đổi ý nghĩa của thủ tục theo hướng ngược lại (trả về KHÔNG THÀNH CÔNG). Kết hợp với nhóm=, cho phép bạn từ chối quyền truy cập vào các thành viên của một nhóm nhất định.

GHI CHÚ -

Thư mục /etc/security liên quan trực tiếp đến thư mục /etc/pam.d vì nó chứa các tệp cấu hình cho các mô-đun PAM khác nhau được gọi trong các tệp từ /etc/pam.d.

Các mục RAM trong tệp nhật ký

Danh sách 1.9. Nội dung của /var/log/secure

11 tháng 1 16:45:14 chiriqui PAM_pwdb: (su) phiên đã mở cho người dùng root

Ngày 11 tháng 1 16:45:25 chiriqui PAM_pwdb: (su) phiên đã đóng đối với người dùng root

Ngày 11 tháng 1 17:18:06 đăng nhập chiriqui: ĐĂNG NHẬP THẤT BẠI 1 TỪ (null) CHO david,

Lỗi xác thực

Ngày 11 tháng 1 17:18:13 đăng nhập chiriqui: ĐĂNG NHẬP THẤT BẠI 2 TỪ (null) CHO david.

Lỗi xác thực

Ngày 11 tháng 1 17:18:06 đăng nhập chiriqui: ĐĂNG NHẬP THẤT BẠI 1 TỪ (null) CHO david.

Lỗi xác thực

Ngày 11 tháng 1 17:18:13 đăng nhập chiriqui: ĐĂNG NHẬP THẤT BẠI 2 TỪ (null) CHO david,

Lỗi xác thực

11 tháng 1 17:18:17 chiriqui PAM_pwdb: phiên (đăng nhập) đã mở cho người dùng david

Ngày 11 tháng 1 17:18:17 chiriqui -- david: ĐĂNG NHẬP TRÊN ttyl BỞI david

Ngày 11 tháng 1 17:18:20 chiriqui PAM_pwdb: phiên (đăng nhập) đã đóng đối với người dùng david

Mỗi mục bắt đầu bằng ngày, giờ và tên máy chủ. Tiếp theo là tên của mô-đun PAM và ID tiến trình được đặt trong dấu ngoặc vuông. Sau đó, trong ngoặc đơn là tên của dịch vụ có hạn chế truy cập. Đối với Liệt kê 1.9, đây là su hoặc login. Tên dịch vụ được theo sau bởi "sessionopened" hoặc "sessionclosed".

Mục ngay sau mục "sessionopened" là thông báo đăng nhập, cho bạn biết ai đã đăng nhập và đăng nhập từ đâu.

Các câu hỏi sau đây được xem xét:

Nhóm người dùng mặc định và nhóm người dùng riêng tư là gì;

Thay đổi người dùng/nhóm;

Việc thay đổi người dùng/nhóm ảnh hưởng đến GUI như thế nào;

Bảo mật và người dùng;

Bảo mật và mật khẩu;

Mật khẩu bảo vệ;

Chọn một mật khẩu tốt;

Hack mật khẩu.

Nhóm mặc định

Hiện tại, không còn hạn chế đối với người dùng chỉ thuộc một nhóm tại một thời điểm. Bất kỳ người dùng nào cũng có thể thuộc về nhiều nhóm cùng một lúc. Sử dụng lệnh newgrp, người dùng sẽ trở thành thành viên của nhóm được chỉ định trong lệnh và nhóm này sẽ trở thành thành viên của người dùng này nhóm đăng nhập(nhóm đăng nhập). Trong trường hợp này, người dùng tiếp tục là thành viên của nhóm mà anh ta là thành viên trước khi thực hiện lệnh newgrp. Nhóm đăng nhập là nhóm trở thành chủ sở hữu nhóm của các tệp do người dùng tạo.

Sự khác biệt giữa nhóm mặc định và nhóm người dùng riêng tư là mức độ mở của hai sơ đồ. Với thiết kế nhóm mặc định, bất kỳ người dùng nào cũng có thể đọc (và thường xuyên sửa đổi) các tệp của người dùng khác. Với các nhóm riêng tư, việc đọc hoặc ghi tệp do người dùng khác tạo chỉ có thể thực hiện được nếu chủ sở hữu của nó đã cấp rõ ràng các quyền đối với các hoạt động này cho những người dùng khác.

Nếu bạn muốn người dùng có thể tham gia và rời khỏi nhóm mà không cần sự can thiệp của quản trị viên hệ thống, bạn có thể gán mật khẩu cho nhóm. Người dùng chỉ có thể tận hưởng các đặc quyền của một nhóm cụ thể nếu anh ta thuộc về nhóm đó. Ở đây có hai lựa chọn: hoặc anh ấy thuộc nhóm kể từ thời điểm đăng nhập vào hệ thống, hoặc anh ấy trở thành thành viên của nhóm sau đó, sau khi anh ấy bắt đầu làm việc với hệ thống. Để người dùng tham gia vào một nhóm mà họ không thuộc về, nhóm đó phải được gán mật khẩu.

Theo mặc định, WSWS không sử dụng mật khẩu nhóm nên không có tệp gshadow trong thư mục /etc.

Nếu bạn thường xuyên chỉ sử dụng một trong các chương trình—useradd, LISA hoặc COAS—để thực hiện các tác vụ quản trị người dùng thông thường thì các tệp cài đặt người dùng sẽ nhất quán hơn và dễ bảo trì hơn.

Lợi ích của thiết kế nhóm mặc định là nó giúp việc chia sẻ tệp dễ dàng hơn vì bạn không phải lo lắng về quyền truy cập tệp. Đề án này ngụ ý một cách tiếp cận mở đối với hệ thống theo nguyên tắc “mọi thứ không bị cấm đều được cho phép”.

Định cấu hình mặc định của người dùng là nhiệm vụ có mức độ ưu tiên cao cần được hoàn thành ngay sau khi bạn cài đặt hệ thống.

Nhóm người dùng riêng tư

Nhóm người dùng riêng tư có tên giống với tên người dùng. Một nhóm riêng tư được tạo thành nhóm đăng nhập, do đó, theo mặc định, nghĩa là nếu thuộc tính thư mục không chỉ định bất kỳ điều gì khác thì nhóm đó được chỉ định là nhóm sở hữu tất cả các tệp cho người dùng đó.

Lợi ích của nhóm người dùng riêng tư là người dùng không phải lo lắng về việc hạn chế quyền truy cập vào tệp của họ: theo mặc định, quyền truy cập vào tệp người dùng sẽ bị hạn chế kể từ thời điểm chúng được tạo. Trong WSWS, khi sử dụng nhóm riêng tư, người dùng chỉ có thể đọc hoặc sửa đổi các tệp thuộc về mình. Ngoài ra, anh ta chỉ có thể tạo các tập tin trong thư mục chính của mình. Hành vi mặc định này có thể được thay đổi bởi quản trị viên hệ thống hoặc người dùng, cả ở cấp độ tệp riêng lẻ và cấp độ thư mục.

Có một số lệnh mà người dùng có thể kiểm soát tên và/hoặc nhóm mà mình thuộc về hoặc tên hoặc nhóm thay mặt cho chương trình được thực thi. Một chương trình như vậy là newgrp.

Lệnh newgrp có thể được thực thi bởi bất kỳ người dùng nào. Nó cho phép anh ta tham gia vào một nhóm mà anh ta không thuộc về, nhưng chỉ khi nhóm đó được gán mật khẩu. Lệnh này sẽ không cho phép bạn tham gia nhóm mà không có mật khẩu nếu bạn không phải là thành viên của nhóm đó.

Lệnh newgrp có thể được sử dụng trên một nhóm mà người dùng đã là thành viên. Trong trường hợp này, newgrp đặt nhóm được chỉ định làm nhóm đăng nhập. Các nhóm của người dùng được chia thành hai loại: nhóm đăng nhập và tất cả các nhóm khác mà người dùng thuộc về. Một người dùng có thể thuộc nhiều nhóm, nhưng nhóm sở hữu các tệp mà người dùng tạo sẽ luôn được gán cho nhóm đăng nhập của người dùng đó.

Ngoài newgrp, bạn cũng có thể sử dụng lệnh chown và chgrp để kiểm soát xem tệp có thuộc về một người dùng hoặc nhóm cụ thể hay không.

Phạm vi của lệnh newgrp trong môi trường XWindow được giới hạn ở chương trình xterm mà nó được thực thi: chỉ những chương trình được khởi chạy qua thiết bị đầu cuối đó mới được thực thi trong ngữ cảnh của nhóm mới, điều đó có nghĩa là người dùng không thể sử dụng nó để thay đổi nhóm đăng nhập cho các chương trình được khởi chạy thông qua trình quản lý cửa sổ. Một chương trình phải luôn được chạy trong ngữ cảnh của nhóm phụ có thể được khởi động thông qua một tập lệnh đặt chương trình đó vào nhóm đăng nhập được yêu cầu.

Hệ thống XWindow luôn mang đến thêm những khó khăn cho cuộc sống của người dùng. Trong trường hợp này, những khó khăn này không liên quan trực tiếp đến X mà xuất phát từ logic của /etc/groups và /etc/gshadow. Những người không sử dụng mật khẩu ẩn cho nhóm không có gì phải lo lắng nhiều. Trong trường hợp của X, việc thiết lập nhóm bảo vệ bằng mật khẩu là không thể từ một tập lệnh đơn giản, nhưng đối với các nhóm người dùng phụ không yêu cầu mật khẩu thì việc thay đổi nhóm lại cực kỳ đơn giản. Kịch bản sau đây là đủ:

sg - gifs -c /usr/X11R6/bin/xv &

Do chạy tập lệnh này, chương trình xv sẽ được khởi chạy, nhóm chính sẽ là nhóm gifs. Đó là những gì chúng tôi cần để có được.

Khó khăn hơn đối với những người sử dụng mật khẩu nhóm bóng, vì trong trường hợp này, khi thực thi tập lệnh này, trên màn hình sẽ xuất hiện thông báo lỗi. Khi tệp /etc/groups liệt kê những người dùng thuộc một nhóm, bất kỳ người nào trong số họ đều tự động được coi là thành viên của nhóm ngay khi đăng nhập. Tuy nhiên, trong trường hợp mật khẩu ẩn, danh sách người dùng của nhóm được chuyển đến tệp /etc/gshadow, do đó người dùng đã đăng nhập không tự động được đăng ký làm thành viên của nhóm mà có thể tham gia bằng cách sử dụng newgrp hoặc chạy bất kỳ chương trình nào thay mặt nó bằng lệnh sg. Vấn đề là, theo quan điểm của X, người dùng này (không nhất thiết phải là người dùng đã bắt đầu phiên làm việc của X) không có quyền thiết lập kết nối. Do đó, đối với các nhóm không được bảo vệ bằng mật khẩu, tập lệnh trước đó được sửa đổi như sau:

xhost +localhost

sg - gifs -c /usr/X11R6/bin/xv &

Dòng được thêm vào cho phép nhóm mới (gifs) truy cập vào màn hình. Đối với hầu hết các máy trạm, điều này sẽ không gây ra bất kỳ vấn đề bảo mật nghiêm trọng nào vì dòng này chỉ cho phép người dùng trên máy chủ cục bộ truy cập màn hình (xem hướng dẫn quản trị hệ thống Linux hay để biết thêm thông tin về X và xhost).

GHI CHÚ

Việc sử dụng máy chủ X (đặc biệt là kết hợp với xdm hoặc kdm) kéo theo một số điều phức tạp, điều này càng trở nên trầm trọng hơn bởi các ứng dụng đồ họa, vì chúng có thể được khởi chạy không chỉ thông qua dòng lệnh mà còn sử dụng biểu tượng trên màn hình đồ họa.

Thay đổi người sử dụng

GHI CHÚ

Một người dùng bình thường không thể gây ra nhiều thiệt hại cho hệ thống như một siêu người dùng bất cẩn có thể gây ra. Hậu quả của lỗi đánh máy của bạn với tư cách là siêu người dùng có thể khá nghiêm trọng, đến mức tất cả các tệp hệ thống của bạn (hoặc thậm chí tất cả các tệp được lưu trữ trên hệ thống) có thể bị tạm biệt. Một số công ty có thể nói lời tạm biệt với bạn sau này.

Lệnh su chịu trách nhiệm chuyển đổi người dùng này thành người dùng khác. Đội có tên từ « thay thế người dùng » (thay thế người dùng), nhưng vì nó thường được sử dụng để trở thành siêu người dùng..

Lệnh su, được gọi không có đối số, sẽ yêu cầu người dùng nhập mật khẩu, sau đó (nhận được mật khẩu chính xác khi phản hồi) nó sẽ biến bạn thành người dùng root. Lệnh này là một dịch vụ bị hạn chế, vì vậy tất cả các khía cạnh bảo mật của nó có thể được định cấu hình thông qua tệp /etc/pam.d/su.

GHI CHÚ -

Gọi su mà không chỉ định tên người dùng (có hoặc không có dấu gạch nối) được hiểu là một hướng dẫn để biến bạn thành người dùng root.

Lệnh sudo này cho phép người dùng được chọn chạy một số chương trình nhất định với tư cách siêu người dùng và người dùng gọi lệnh này sẽ không được nhắc nhập mật khẩu siêu người dùng mà phải nhập mật khẩu của chính họ. Sử dụng sudo tương tự như lệnh sg. Người dùng nhập sudo command_to_execute, sau đó nhập mật khẩu của họ và nếu được phép, lệnh đã chỉ định sẽ được thực thi trong bối cảnh đặc quyền root.

Bảo mật và người dùng

Người dùng thường chỉ quan tâm đến cách đăng nhập và chạy các chương trình họ cần. Họ chỉ quan tâm đến bảo mật sau khi mất các tập tin quan trọng. Nhưng nó không kéo dài lâu. Khi biết rằng các biện pháp đã được thực hiện, người dùng nhanh chóng quên đi mọi biện pháp phòng ngừa.

Nói chung, an toàn không phải là mối quan tâm của họ. Quản trị viên hệ thống phải suy nghĩ thấu đáo, triển khai và duy trì chính sách bảo mật cho phép người dùng thực hiện công việc của mình mà không bị phân tâm bởi các vấn đề bảo mật không liên quan đến họ.

Mối nguy hiểm chính đối với một hệ thống thường đến từ bên trong chứ không phải từ bên ngoài. Ví dụ, nguồn của nó (đặc biệt là trong các hệ thống lớn) có thể là một người dùng tức giận. Tuy nhiên, nên tránh nghi ngờ quá mức khi tác hại do thiếu hiểu biết bị nhầm lẫn với mục đích xấu. Cách bảo vệ người dùng khỏi những thiệt hại vô ý đối với tập tin của họ và của người khác được mô tả trong phần đầu tiên của cuốn sách. Như thực tế cho thấy, người dùng bình thường không thể làm hỏng hệ thống. Bạn chỉ cần lo lắng về những người dùng có thể tìm ra lỗ hổng trong cơ chế bảo mật và thực sự có khả năng gây hại cho hệ thống. Nhưng những người dùng như vậy thường có số lượng ít và được biết đến theo thời gian, đặc biệt nếu bạn biết mình cần tìm gì. Nhóm rủi ro bao gồm những người dùng, do vị trí của họ hoặc thông qua kết nối của họ, có thể có quyền truy cập ở cấp đặc quyền gốc. Khi nắm vững nội dung trong cuốn sách này, bạn sẽ biết được chính xác những gì được coi là dấu hiệu của rắc rối sắp xảy ra.

Theo mặc định, người dùng có toàn quyền kiểm soát thư mục chính của họ. Nếu bạn sử dụng nhóm mặc định thì tất cả người dùng trên hệ thống đều thuộc cùng một nhóm. Bất kỳ người dùng nào cũng có quyền truy cập vào thư mục chính của những người dùng khác và các tệp nằm trong đó. Khi sử dụng sơ đồ với các nhóm người dùng riêng tư, bất kỳ người dùng nào trên hệ thống chỉ có quyền truy cập vào thư mục chính của riêng mình và thư mục chính của những người dùng khác không có sẵn cho anh ta.

Nếu bạn cần cung cấp quyền truy cập chung vào một tập hợp các tệp chung nhất định cho tất cả người dùng hệ thống, bạn nên tạo một thư mục dùng chung ở đâu đó dành riêng cho những mục đích này, tạo một nhóm trong đó tất cả người dùng sẽ là thành viên (đây có thể là nhóm nhóm người dùng hoặc bất kỳ nhóm nào khác mà bạn đã tạo) và cấp cho nhóm này quyền truy cập thích hợp vào thư mục dùng chung này. Nếu người dùng muốn cung cấp một số tệp của mình cho những người dùng khác, anh ta chỉ cần sao chép chúng vào thư mục này và đảm bảo rằng các tệp này thuộc cùng một nhóm mà tất cả người dùng đều là thành viên.

Một số người dùng có nhu cầu sử dụng hoặc đơn giản là không thể làm được nếu không có những chương trình không có trong gói WSWS. Cuối cùng, hầu hết người dùng đều có được rất nhiều tệp của riêng họ: tài liệu, tệp cấu hình, tập lệnh, v.v. OpenLinux không cung cấp nhiều trợ giúp cho người dùng trong việc sắp xếp tệp của họ, giao nhiệm vụ này cho quản trị viên hệ thống.

Cấu trúc thư mục được tạo trong thư mục chính của mỗi người dùng mới được xác định bởi nội dung của thư mục /etc/skel. Một /etc/skel điển hình thường chứa các thư mục sau:

Các thư mục này được sử dụng để lưu trữ (tương ứng) các tệp nhị phân, tệp nguồn, tệp tài liệu và các tệp linh tinh khác. Theo mặc định, nhiều chương trình đề xuất lưu các loại tệp nhất định vào một trong các thư mục con này. Sau khi nhận được lời giải thích về mục đích của các danh mục theo ý của họ, người dùng thường sẵn sàng bắt đầu sử dụng chúng, vì điều đó giúp họ không phải nghĩ ra thứ gì đó của riêng mình. Chỉ cần nhớ đặt ~/bin một trong những thư mục cuối cùng được liệt kê trong PATH của người dùng của bạn.

Bảo mật và mật khẩu

Người ta nói mỏng đến đâu thì hỏng - câu nói này thường được nhớ đến khi nói đến tầm quan trọng của mật khẩu trong hệ thống bảo mật. Nói chung, độ tin cậy của hệ thống bảo mật được xác định bởi nhiều yếu tố, đặc biệt là những dịch vụ mà hệ thống WSWS cung cấp cho người dùng bên ngoài (liệu nó có được sử dụng làm máy chủ web hay không, liệu nó có thể đăng nhập bằng telnet hay không, v.v.). Một yếu tố quyết định khác là mật khẩu người dùng, yếu tố này đưa chúng ta đến một yếu tố khác - sự tuân thủ của người dùng đối với các chính sách bảo mật. Người dùng bình thường không muốn biết gì về bảo mật. Nếu chúng ta tôn trọng người dùng và không muốn thay đổi thái độ của họ đối với bảo mật thông qua các phương pháp cưỡng bức, chúng ta nên làm cho hệ thống bảo mật trở nên thuận tiện và dễ hiểu đối với họ. Điều khó nhất để đạt được là sự thuận tiện. Mọi thứ an toàn thường không thuận tiện lắm (vì đằng sau sự tiện lợi có những tính chất có thể đoán trước và cơ bản không kết hợp với sự an toàn) và do đó xung đột với hành vi thông thường của những người thích phương pháp thuận tiện nhất hơn tất cả các phương pháp có thể. Suy cho cùng, người dùng làm việc với hệ thống để hoàn thành công việc được giao chứ không phải để thêm công việc mới cho mình. Để ngăn người dùng cố tình đi theo con đường ít phản kháng nhất khi xử lý mật khẩu, tôi thường cố gắng giải thích cho họ mật khẩu dùng để làm gì và tại sao việc giữ an toàn cho chúng lại quan trọng đến vậy. Điều quan trọng không phải từ quan điểm chung chung như “một hệ thống có độ bảo mật thấp có thể bị tấn công và các tập tin quan trọng bị đánh cắp hoặc bị hư hỏng”, mà từ quan điểm lợi ích cá nhân của người dùng.

Hầu hết người dùng đều hiểu tầm quan trọng của email đối với công việc của họ. Tuy nhiên, họ không nhận ra rằng bất kỳ ai đăng nhập dưới tên của họ đều có khả năng thay mặt họ sử dụng email để chống lại họ. Hỏi người dùng xem họ có sử dụng email cho mục đích cá nhân hay không. Rất có thể anh ấy sẽ trả lời là có. Sau đó hỏi xem anh ấy đã từng phải giải quyết các vấn đề kinh doanh quan trọng qua email chưa. Những người trả lời “không” ngày càng ít đi. Nhưng ngay cả khi câu trả lời là không, một số đối tác kinh doanh cũng có thể coi giao dịch qua email cũng có tính ràng buộc như giao dịch qua điện thoại.

Sau đó giải thích cho người dùng rằng email của anh ta đôi khi cũng quan trọng như chữ ký cá nhân của anh ta. Và mặc dù tiêu đề của email có thể được thay đổi, nhưng trong hầu hết các trường hợp, việc thay đổi đó là bất hợp pháp như giả mạo chữ ký. Nhưng nếu ai đó bằng cách nào đó đã biết được mật khẩu của người dùng khác, đăng nhập vào hệ thống dưới tên của anh ta, thì nói một cách hình tượng, anh ta sẽ có thể ký bằng chữ ký của người khác. Bất kỳ thư nào do anh ta gửi về mặt kỹ thuật sẽ không thể phân biệt được với thư do chính người dùng gửi. Việc cho phép ai đó đăng nhập bằng một tên khác là điều không mong muốn và nên tránh (ngoại lệ là quản trị viên hệ thống, những người sử dụng tính năng này để kiểm tra tập lệnh đăng nhập và cài đặt người dùng, nhưng không cần biết mật khẩu của người dùng đó để làm như vậy) . Các hiện tượng không mong muốn bao gồm việc đăng nhập vào hệ thống dưới tên của người khác (ngay cả khi được sự cho phép của người dùng khác). Điều này là không mong muốn như thế nào? Câu trả lời cho câu hỏi này được xác định bởi mức độ nghiêm trọng của chính sách bảo mật của doanh nghiệp.

Tuy nhiên, người dùng nên hiểu rằng có những cách khác cũng nguy hiểm không kém để có được quyền truy cập trái phép vào tài khoản của họ. Trường hợp phổ biến nhất là khi người dùng sợ quên mật khẩu nên làm cho nó dễ nhớ và do đó dễ đoán hoặc viết mật khẩu ra một tờ giấy, thường được gắn đơn giản vào màn hình. Hệ thống bảo mật mật khẩu dựa trên hai yếu tố: tên người dùng cố định và mật khẩu thay đổi định kỳ. Hầu hết mọi người sẽ không cho ai biết mã PIN tài khoản ngân hàng của họ, nhưng họ cũng không bảo vệ mật khẩu người dùng của mình một cách ghen tị. Mặc dù không giống như tài khoản ngân hàng, nơi phần cố định, tức là thẻ tín dụng, là một đối tượng vật lý vẫn cần được truy cập, phần cố định của hệ thống bảo mật mật khẩu, tức là tên người dùng, đều được mọi người biết (ít nhất là mọi người trong công ty). và những người mà người dùng đã trao đổi thư từ qua email). Do đó, nếu phần biến được viết ra ở đâu đó hoặc dễ dàng được đoán hoặc lựa chọn bởi một chương trình tìm kiếm thông qua các từ trong từ điển, thì tài khoản đó không thể được coi là được bảo vệ tốt.

Cuối cùng, người dùng nên biết đến sự tồn tại của một phương pháp gọi là “kỹ thuật xã hội” để lấy mật khẩu. Hầu hết chúng ta đều đã gặp ít nhất một người trong đời mà chúng ta có thể nói là “trơn tru như địa ngục”. Những người như vậy có khả năng thuyết phục người khác bằng cách sử dụng lập luận hợp lý để cung cấp thông tin họ cần. Nhưng đây không phải là cách duy nhất để tìm ra mật khẩu của người khác. Đôi khi chỉ cần nhìn thoáng qua là đủ.

Một cách để chống lại những sự cố như vậy là thường xuyên thay đổi mật khẩu của bạn. Tất nhiên, bạn có thể thay đổi mật khẩu của mình mười năm một lần, nhưng tốt hơn là không nên đặt khoảng thời gian giữa các lần thay đổi quá dài, cũng như tốt hơn là không nên đặt chúng quá ngắn, chẳng hạn như mỗi giờ một lần. Không thay đổi mật khẩu quá lâu đồng nghĩa với việc bạn có nguy cơ bị hack.

GHI CHÚ-

Sự xâm nhập của một người ngoài vào hệ thống dưới vỏ bọc của một người dùng bình thường có thể gây ra hậu quả nghiêm trọng không chỉ đối với các tệp của người dùng đó mà còn đối với toàn bộ hệ thống, vì người ngoài này càng biết nhiều về hệ thống của bạn thì việc đó càng dễ dàng hơn. để anh ta tìm ra lỗ hổng bảo mật của nó.

Lưu ý rằng tập lệnh thực hiện một số kiểm tra trước khi bắt đầu: liệu nó có chạy bằng root hay không, UID ban đầu có bị chiếm dụng hay không, v.v. Tuy nhiên, nó không kiểm tra mọi thứ.

Hack mật khẩu

Một cách để kiểm tra tính bảo mật của hệ thống bao gồm việc đặt mình vào vị trí của kẻ tấn công và cố gắng suy nghĩ và hành động như một người đang cố gắng phá vỡ tính bảo mật sẽ hành động. Điều này có nghĩa là bạn cần phải đi bộ giữa những người dùng, theo dõi xem liệu có mật khẩu được ghi trên màn hình nào đó hay không, liệu có ai đó để lại một mảnh giấy có ghi dữ liệu nhận dạng trên bàn hay “đi ngang qua” ngay lúc đó. thời điểm đó vào buổi sáng khi người dùng đăng nhập (bạn có thể thấy một trong số họ đang gõ mật khẩu trên bàn phím).

Điều này cũng có nghĩa là chú ý đến hướng màn hình của người dùng truy cập thông tin nhạy cảm để xác định xem thông tin đó có hiển thị với người khác hay không. Tiếp theo, khi những người dùng này rời khỏi bàn làm việc, họ có khởi chạy trình bảo vệ màn hình được khóa bằng mật khẩu, đăng xuất hay không làm gì không?

Tuy nhiên, cách tốt nhất để kiểm tra độ mạnh của hệ thống bảo mật mật khẩu và thái độ của người dùng đối với nó là cố gắng bẻ khóa mật khẩu của người dùng. Chạy chương trình bẻ khóa mật khẩu thường xuyên có thể cho thấy khá tốt sức mạnh của hệ thống bảo vệ mật khẩu của bạn.

WSWS 3.0 là một hệ điều hành đa nhiệm an toàn, nhiều người dùng, chia sẻ thời gian được phát triển trên Linux. Hệ điều hành cung cấp hệ thống ưu tiên đa cấp với khả năng đa nhiệm ưu tiên, tổ chức bộ nhớ ảo và hỗ trợ mạng đầy đủ; hoạt động với cấu hình đa bộ xử lý (SMP - đa xử lý đối xứng) và cụm trên nền tảng Intel, MIPS và SPARC. Điểm đặc biệt của MSVS 3.0 là phương tiện bảo vệ tích hợp chống truy cập trái phép đáp ứng yêu cầu trong Tài liệu hướng dẫn của Ủy ban Kỹ thuật Nhà nước thuộc Tổng thống Liên bang Nga đối với thiết bị máy tính loại 2. Các tính năng bảo mật bao gồm kiểm soát truy cập bắt buộc, danh sách kiểm soát truy cập, mô hình vai trò và các công cụ kiểm tra nâng cao (ghi nhật ký sự kiện).

Hệ thống tệp MSWS 3.0 hỗ trợ tên tệp dài tới 256 ký tự với khả năng tạo tên tệp và thư mục bằng tiếng Nga, liên kết tượng trưng, hệ thống hạn ngạch và danh sách quyền truy cập. Có thể gắn hệ thống tệp FAT và NTFS, cũng như ISO-9660 (CD). Cơ chế hạn ngạch cho phép bạn kiểm soát cách người dùng sử dụng dung lượng ổ đĩa, số lượng quy trình được khởi chạy và lượng bộ nhớ được phân bổ cho mỗi quy trình. Hệ thống có thể được cấu hình để đưa ra cảnh báo khi tài nguyên do người dùng yêu cầu đạt đến hạn ngạch được chỉ định.

MSWS 3.0 bao gồm hệ thống đồ họa dựa trên X Window. Để làm việc trong môi trường đồ họa, hai trình quản lý cửa sổ được cung cấp: IceWM và KDE. Hầu hết các chương trình trong WSWS được thiết kế để hoạt động trong môi trường đồ họa, điều này tạo điều kiện thuận lợi không chỉ cho người dùng mà còn cho việc chuyển đổi từ HĐH Windows sang WSWS.