Tiện ích Hacker cho Android và iPhone. Tuyển tập các chương trình “hacker” dành cho Android

“Một chiếc điện thoại thông minh có công cụ hack? Không có chuyện đó đâu,” chúng tôi vừa nói với bạn gần đây. Chỉ có thể khởi chạy các công cụ thông thường để thực hiện các cuộc tấn công trên một số Maemo. Giờ đây, nhiều công cụ đã được chuyển sang iOS và Android và một số công cụ hack đã được viết riêng cho môi trường di động. Điện thoại thông minh có thể thay thế máy tính xách tay trong các bài kiểm tra thâm nhập? Chúng tôi quyết định kiểm tra nó.

Android là một nền tảng phổ biến không chỉ dành cho người bình thường mà còn dành cho những người phù hợp. Số lượng tiện ích hữu ích ở đây đơn giản là vượt trội. Để làm được điều này, chúng ta có thể cảm ơn nền tảng UNIX của hệ thống, đã đơn giản hóa rất nhiều việc chuyển nhiều công cụ sang Android. Thật không may, Google không cho phép một số trong số chúng vào Play Store, vì vậy bạn sẽ phải cài đặt APK tương ứng theo cách thủ công. Ngoài ra, một số tiện ích yêu cầu quyền truy cập tối đa vào hệ thống (ví dụ: tường lửa iptables), vì vậy bạn nên quan tâm đến quyền truy cập root trước.

Mỗi nhà sản xuất sử dụng công nghệ riêng của mình ở đây, nhưng việc tìm kiếm các hướng dẫn cần thiết khá dễ dàng. Một bộ HOWTO hay được tập hợp lại bằng tài nguyên LifeHacker (bit.ly/eWgDlu). Tuy nhiên, nếu bạn không thể tìm thấy một kiểu máy cụ thể ở đây, diễn đàn XDA-Developers (www.xda-developers.com) luôn sẵn sàng giải cứu, nơi bạn có thể tìm thấy nhiều thông tin khác nhau về hầu hết mọi kiểu điện thoại Android. Bằng cách này hay cách khác, một số tiện ích được mô tả bên dưới sẽ hoạt động mà không cần quyền truy cập root. Vì vậy, chúng tôi xin giới thiệu đến các bạn tiện ích hack cho Android.

Trình quản lý gói:

Hãy bắt đầu đánh giá với một trình quản lý gói khác thường. Các nhà phát triển gọi nó là “tiện ích dành cho siêu người dùng” và điều này không khác xa sự thật. Sau khi cài đặt BotBrew, bạn sẽ nhận được một kho lưu trữ nơi bạn có thể tải xuống một số lượng lớn các công cụ quen thuộc được biên soạn cho Android. Trong số đó: trình thông dịch Python và Ruby để chạy nhiều công cụ được viết trong đó, trình thám thính tcpdump và trình quét Nmap để phân tích mạng, Git và Subversion để làm việc với các hệ thống kiểm soát phiên bản, v.v.

Máy quét mạng:

Một chiếc điện thoại thông minh kín đáo, không giống như máy tính xách tay, dễ dàng bỏ vào túi và không bao giờ gây nghi ngờ, có thể hữu ích cho việc khám phá mạng. Chúng tôi đã nói ở trên về cách bạn có thể cài đặt Nmap, nhưng vẫn có một tùy chọn khác. PIPS là một cổng của máy quét Nmap được điều chỉnh riêng cho Android, mặc dù là một cổng không chính thức. Điều này có nghĩa là bạn có thể nhanh chóng tìm thấy các thiết bị đang hoạt động trên mạng, xác định hệ điều hành của chúng bằng các tùy chọn lấy dấu vân tay, thực hiện quét cổng - tóm lại là thực hiện mọi thứ mà Nmap có khả năng làm.

tôi

Có hai vấn đề khi sử dụng Nmap, bất chấp tất cả sức mạnh của nó. Đầu tiên, các thông số để quét được truyền qua các phím khởi chạy, bạn không chỉ phải biết mà còn có thể nhập bằng bàn phím di động bất tiện. Và thứ hai, kết quả quét ở đầu ra của bảng điều khiển không rõ ràng như chúng ta mong muốn. Máy quét Fing không có những nhược điểm này; nó quét mạng rất nhanh, lấy dấu vân tay và sau đó hiển thị dưới dạng rõ ràng danh sách tất cả các thiết bị có sẵn, chia chúng theo loại (bộ định tuyến, máy tính để bàn, iPhone, v.v.). Đồng thời, đối với mỗi máy chủ, bạn có thể nhanh chóng xem danh sách các cổng đang mở. Hơn nữa, ngay từ đây, bạn có thể kết nối với FTP bằng cách sử dụng ứng dụng khách FTP được cài đặt trong hệ thống - rất tiện lợi.

Khi cần phân tích một máy chủ cụ thể, tiện ích NetAudit có thể không thể thiếu. Nó hoạt động trên mọi thiết bị Android (ngay cả khi chưa root) và cho phép bạn không chỉ nhanh chóng xác định các thiết bị trên mạng mà còn kiểm tra chúng bằng cơ sở dữ liệu dấu vân tay lớn để xác định hệ điều hành, cũng như các hệ thống CMS được sử dụng trên web máy chủ. Hiện có hơn 3.000 dấu vân tay kỹ thuật số trong cơ sở dữ liệu.

Ngược lại, nếu bạn cần làm việc ở mức độ thấp hơn và kiểm tra cẩn thận hoạt động của mạng thì bạn không thể làm gì nếu không có Net Tools. Đây là bộ tiện ích không thể thiếu cho công việc của quản trị viên hệ thống, cho phép bạn chẩn đoán đầy đủ hoạt động của mạng mà thiết bị được kết nối. Gói này chứa hơn 15 loại chương trình khác nhau, chẳng hạn như ping, traceroute, arp, dns, netstat, Route.

Chế độ giám sát Wi-fi trong Android:

Tất cả các mô-đun WiFi đều có chế độ giám sát đặc biệt. Chế độ này cũng có thể được sử dụng để đánh hơi, chặn và bẻ khóa mật khẩu. Tuy nhiên, trên các thiết bị Android, do hạn chế về phần cứng nên quyền truy cập vào chế độ này sẽ bị đóng. Thực tế là hầu hết điện thoại thông minh Android đều sử dụng các điện thoại thông minh tương tự của Broadcom - bcm4329 hoặc bcm4330, không hoạt động theo cách hoàn toàn tiêu chuẩn.

Trang web chứa hướng dẫn kích hoạt chế độ màn hình trên Nexus One (Cyanogen 7) và GS2 (Cyanogen 9). Các gói làm sẵn có thể được tải xuống.

Để chạy mã trên các thiết bị khác, bạn cần phải tự tải mã nguồn xuống và biên dịch gói.

ĐIỀU HÀNH GIAO THÔNG:

Trình thám thính dựa trên tcpdump ghi lại tất cả dữ liệu một cách trung thực vào tệp pcap, sau đó có thể nghiên cứu tệp này bằng các tiện ích quen thuộc như Wireshark hoặc Network Miner. Vì không có khả năng tấn công MITM nào được triển khai trong đó nên nó giống như một công cụ để phân tích lưu lượng truy cập của bạn. Ví dụ: đây là một cách tuyệt vời để nghiên cứu những chương trình được cài đặt trên thiết bị của bạn từ các kho lưu trữ đáng ngờ truyền tải những gì.

Nếu chúng ta nói về các ứng dụng chiến đấu dành cho Android, thì một trong những ứng dụng giật gân nhất là FaceNiff, ứng dụng này thực hiện việc chặn và đưa vào các phiên web bị chặn. Bằng cách tải xuống gói APK cùng với chương trình, bạn có thể chạy công cụ hack này trên hầu hết mọi điện thoại thông minh Android và bằng cách kết nối với mạng không dây, chặn tài khoản của nhiều dịch vụ khác nhau: Facebook, Twitter, VKontakte, v.v. - hơn mười Tổng cộng. Việc chiếm quyền điều khiển phiên được thực hiện bằng cách sử dụng cuộc tấn công giả mạo ARP, nhưng cuộc tấn công chỉ có thể xảy ra trên các kết nối không được bảo vệ (FaceNiff không thể xâm nhập vào lưu lượng SSL). Để hạn chế dòng scriptkidies, tác giả đã giới hạn số phiên tối đa là ba phiên.

tôi

Nếu người tạo ra FaceNiff muốn kiếm tiền để sử dụng nó thì DroidSheep là một công cụ hoàn toàn miễn phí với chức năng tương tự. Đúng, bạn sẽ không tìm thấy bộ phân phối trên trang web chính thức (điều này là do luật pháp khắc nghiệt của Đức liên quan đến các tiện ích bảo mật), nhưng bạn có thể tìm thấy nó trên Internet mà không gặp vấn đề gì. Nhiệm vụ chính của tiện ích này là chặn các phiên web của người dùng trên các mạng xã hội phổ biến, được triển khai bằng cách sử dụng cùng một tính năng Giả mạo ARP. Nhưng có một vấn đề với các kết nối an toàn: như FaceNiff, DroidSheep thẳng thừng từ chối hoạt động với giao thức HTTPS.

Tiện ích này cũng thể hiện tính không an toàn của các mạng không dây mở, nhưng ở một mức độ hơi khác. Nó không chặn phiên của người dùng nhưng cho phép lưu lượng HTTP đi qua chính nó bằng cách sử dụng một cuộc tấn công giả mạo, thực hiện các thao tác được chỉ định với nó. Bắt đầu từ những trò đùa thông thường (thay thế tất cả các hình ảnh trên trang web bằng các hình ảnh troll, lật tất cả các hình ảnh hoặc thay thế các kết quả của Google) và kết thúc bằng các cuộc tấn công lừa đảo, khi người dùng được cung cấp các trang giả mạo của các dịch vụ phổ biến như facebook.com, linkedin .com, vkontakte.ru và nhiều trang khác.

Nếu hỏi tiện ích hack nào cho Android mạnh nhất thì có lẽ Anti không có đối thủ. Đây là một hacker thực sự kết hợp. Nhiệm vụ chính của chương trình là quét chu vi mạng. Tiếp theo, các mô-đun khác nhau tham gia vào trận chiến, với sự trợ giúp của toàn bộ kho vũ khí được triển khai: nghe lén lưu lượng truy cập, thực hiện các cuộc tấn công MITM và khai thác các lỗ hổng được tìm thấy. Đúng, cũng có những nhược điểm. Điều đầu tiên khiến bạn chú ý là việc khai thác lỗ hổng chỉ được thực hiện từ máy chủ chương trình trung tâm được đặt trên Internet, do đó các mục tiêu không có địa chỉ IP bên ngoài có thể bị lãng quên.

HẦM GIAO THÔNG:

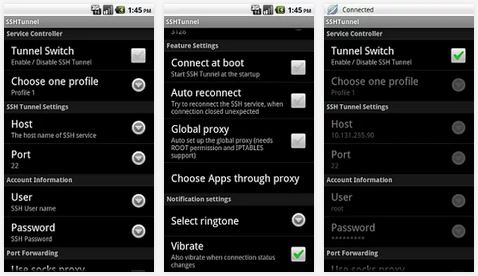

Được rồi, nhưng làm cách nào bạn có thể đảm bảo tính bảo mật cho dữ liệu được truyền qua mạng không dây mở? Ngoài VPN mà Android hỗ trợ ngay lập tức, bạn có thể tạo đường hầm SSH. Với mục đích này, có một tiện ích SSH Tunnel tuyệt vời, cho phép bạn định tuyến lưu lượng truy cập của các ứng dụng đã chọn hoặc toàn bộ hệ thống thông qua máy chủ SSH từ xa.

Thường cần phải gửi lưu lượng truy cập thông qua proxy hoặc SOX và trong trường hợp này ProxyDroid sẽ trợ giúp. Thật đơn giản: bạn chọn lưu lượng ứng dụng nào bạn muốn tạo đường hầm và chỉ định proxy (hỗ trợ HTTP/HTTPS/SOCKS4/SOCKS5). Nếu cần có sự cho phép, ProxyDroid cũng hỗ trợ việc này. Nhân tiện, cấu hình có thể được liên kết với một mạng không dây cụ thể bằng cách thực hiện các cài đặt khác nhau cho từng mạng.

MẠNG KHÔNG DÂY:

Trình quản lý mạng không dây tích hợp không có nhiều thông tin. Nếu bạn cần nhanh chóng có được bức tranh toàn cảnh về các điểm truy cập gần đó thì tiện ích Wifi analyzer là một lựa chọn tuyệt vời. Nó sẽ không chỉ hiển thị tất cả các điểm truy cập gần đó mà còn hiển thị kênh mà chúng hoạt động, địa chỉ MAC của chúng và quan trọng nhất là loại mã hóa được sử dụng (khi nhìn thấy các chữ cái thèm muốn “WEP”, chúng ta có thể cho rằng quyền truy cập vào mạng an toàn được cung cấp). Ngoài ra, tiện ích này còn rất lý tưởng nếu bạn cần tìm vị trí thực tế của điểm truy cập mong muốn nhờ vào chỉ báo cường độ tín hiệu trực quan.

Tiện ích này, như nhà phát triển của nó tuyên bố, có thể hữu ích khi mạng không dây đã quá tải với khách hàng và tại thời điểm này cần có kết nối tốt và kết nối ổn định. WiFiKill cho phép bạn ngắt kết nối máy khách khỏi Internet một cách có chọn lọc hoặc dựa trên một tiêu chí cụ thể (ví dụ: có thể tạo niềm vui cho tất cả các thành viên Yabloko). Chương trình chỉ đơn giản thực hiện một cuộc tấn công giả mạo ARP và chuyển hướng tất cả khách hàng đến chính họ. Thuật toán này được triển khai đơn giản một cách ngu ngốc trên cơ sở iptables. Đây là bảng điều khiển cho mạng không dây thức ăn nhanh.

KIỂM TOÁN ỨNG DỤNG WEB:

Thao tác các yêu cầu HTTP từ máy tính là một việc dễ dàng; có rất nhiều tiện ích và plugin trình duyệt cho việc này. Trong trường hợp điện thoại thông minh, mọi thứ phức tạp hơn một chút. Trình tạo truy vấn HTTP sẽ giúp bạn gửi yêu cầu HTTP tùy chỉnh với các tham số bạn cần, ví dụ: cookie mong muốn hoặc Tác nhân người dùng đã thay đổi. Kết quả của yêu cầu sẽ được hiển thị trong trình duyệt tiêu chuẩn.

Nếu trang web được bảo vệ bằng mật khẩu bằng Xác thực truy cập cơ bản thì bạn có thể kiểm tra độ tin cậy của nó bằng tiện ích Router Brute Force ADS 2. Ban đầu, tiện ích này được tạo ra để tấn công mật khẩu trên bảng quản trị bộ định tuyến, nhưng rõ ràng là nó có thể được sử dụng để chống lại bất kỳ tài nguyên nào khác có sự bảo vệ tương tự. Tiện ích hoạt động nhưng rõ ràng là thô sơ. Ví dụ: nhà phát triển không cung cấp bạo lực mà chỉ sử dụng từ điển.

Chắc chắn bạn đã nghe nói về một chương trình vô hiệu hóa máy chủ web như Slowloris. Nguyên tắc hoạt động của nó là tạo và giữ số lượng kết nối tối đa với máy chủ web từ xa, do đó ngăn chặn các máy khách mới kết nối với nó. Vì vậy, AnDOSid là một dạng tương tự của Slowloris ngay trên thiết bị Android của bạn! Thật đáng buồn, nhưng hai trăm kết nối thường đủ để khiến một trong bốn trang web Apache không ổn định.

CÁC CÔNG DỤNG KHÁC NHAU:

Khi làm việc với nhiều ứng dụng web và phân tích logic của chúng, việc gặp phải dữ liệu được truyền ở dạng mã hóa, cụ thể là Base64, là điều khá phổ biến. Encode sẽ giúp bạn giải mã dữ liệu này và xem chính xác những gì được lưu trữ trong đó. Có lẽ, bằng cách thay thế dấu ngoặc kép, mã hóa chúng trở lại Base64 và thay thế chúng trong URL của trang web bạn đang nghiên cứu, bạn sẽ gặp phải lỗi truy vấn cơ sở dữ liệu đáng thèm muốn.

Nếu bạn cần một trình soạn thảo hệ thập lục phân thì cũng có một trình soạn thảo dành cho Android. Với HexEditor, bạn có thể chỉnh sửa bất kỳ tệp nào, kể cả tệp hệ thống, nếu bạn nâng quyền của chương trình lên cấp siêu người dùng. Một sự thay thế tuyệt vời cho trình soạn thảo văn bản tiêu chuẩn, cho phép bạn dễ dàng tìm thấy đoạn văn bản mong muốn và thay đổi nó.

TRUY CẬP TỪ XA:

Khi bạn có quyền truy cập vào một máy chủ từ xa, bạn cần có khả năng sử dụng nó. Và để làm được điều này, chúng tôi cần khách hàng. Hãy bắt đầu với SSH, nơi ConnectBot đã trở thành tiêu chuẩn trên thực tế. Ngoài giao diện thuận tiện, nó còn cung cấp khả năng tổ chức các đường hầm an toàn thông qua kết nối SSH.

Một chương trình hữu ích cho phép bạn kết nối với máy tính từ xa thông qua dịch vụ RDP hoặc VNC. Tôi rất vui vì đây là hai ứng dụng khách trong một; không cần phải sử dụng các công cụ khác nhau cho RDP và VNC.

Trình duyệt MIB được viết đặc biệt cho Android, trong đó bạn có thể quản lý các thiết bị mạng bằng giao thức SNMP. Nó có thể hữu ích cho việc phát triển vectơ tấn công trên nhiều bộ định tuyến khác nhau, vì chuỗi cộng đồng tiêu chuẩn (nói cách khác là mật khẩu truy cập) để quản lý qua SNMP vẫn chưa bị hủy.

ĐIỆN THOẠI IPHONE

Nền tảng iOS không kém phần phổ biến đối với các nhà phát triển tiện ích bảo mật. Nhưng nếu trong trường hợp của Android, quyền root chỉ cần thiết cho một số ứng dụng, thì trên các thiết bị của Apple, việc bẻ khóa hầu như luôn được yêu cầu. May mắn thay, ngay cả đối với chương trình cơ sở iDevices mới nhất (5.1.1) cũng đã có công cụ bẻ khóa. Cùng với quyền truy cập đầy đủ, bạn còn có được một trình quản lý ứng dụng thay thế, Cydia, vốn đã chứa nhiều tiện ích.

VẬN HÀNH HỆ THỐNG:

Điều đầu tiên tôi muốn bắt đầu là cài đặt thiết bị đầu cuối. Vì những lý do rõ ràng, nó không được bao gồm trong phân phối tiêu chuẩn của hệ điều hành di động, nhưng chúng tôi sẽ cần nó để chạy các tiện ích bảng điều khiển mà chúng tôi sẽ thảo luận thêm. Việc triển khai tốt nhất trình mô phỏng thiết bị đầu cuối là MobileTerminal - nó hỗ trợ nhiều thiết bị đầu cuối cùng một lúc, cử chỉ để điều khiển (ví dụ: để gửi

Một tùy chọn khác, phức tạp hơn để có quyền truy cập vào bảng điều khiển của thiết bị là cài đặt OpenSSH trên đó (việc này được thực hiện thông qua Cydia) và kết nối cục bộ với nó thông qua ứng dụng khách SSH. Nếu bạn sử dụng đúng ứng dụng khách như iSSH, có khả năng điều khiển màn hình cảm ứng tuyệt vời, bạn có thể làm việc với bảng điều khiển cục bộ và máy chủ từ xa từ một nơi.

CHẶN DỮ LIỆU:

Bây giờ bạn đã có quyền truy cập vào bảng điều khiển, bạn có thể thử các tiện ích. Hãy bắt đầu với Pirni, trình thám thính chính thức đầu tiên dành cho iOS. Không thể chuyển mô-đun Wi-Fi bị giới hạn về mặt cấu trúc được tích hợp trong iDevices sang chế độ bừa bãi cần thiết để chặn dữ liệu thông thường. Vì vậy, để đánh hơi, phương pháp giả mạo ARP cổ điển được sử dụng, với sự trợ giúp của tất cả lưu lượng truy cập được truyền qua chính thiết bị. Phiên bản tiêu chuẩn của tiện ích được khởi chạy từ bảng điều khiển, nhưng có một phiên bản cao cấp hơn - Pirni Pro, có giao diện đồ họa. Hơn nữa, nó có thể phân tích cú pháp lưu lượng HTTP một cách nhanh chóng và thậm chí tự động trích xuất dữ liệu thú vị từ nó (ví dụ: thông tin đăng nhập và mật khẩu), sử dụng các biểu thức thông thường được chỉ định trong cài đặt.

Máy đánh hơi nổi tiếng Intercepter-NG gần đây đã có phiên bản console hoạt động trên iOS và Android. Nó đã triển khai việc lấy mật khẩu được truyền qua nhiều giao thức khác nhau, chặn tin nhắn nhắn tin tức thời và cũng có thể khôi phục các tệp từ lưu lượng truy cập. Đồng thời, có sẵn chức năng quét mạng và ARP Poison chất lượng cao. Để hoạt động, trước tiên bạn phải cài đặt gói libpcap qua Cydia. Tất cả các hướng dẫn khởi động đều tập trung vào việc thiết lập các quyền chính xác: chmod +x Interner_ios. Tiếp theo, nếu bạn chạy sniffer không có tham số sẽ xuất hiện giao diện tương tác rõ ràng.

Thật khó tin nhưng công cụ tinh vi này để thực hiện các cuộc tấn công MITM cuối cùng đã được chuyển sang iOS. Sau rất nhiều nỗ lực, chúng tôi đã tạo ra được một cổng di động chính thức. Để tránh khỏi phải nhảy múa với tambourine xung quanh các phần phụ thuộc trong quá trình tự biên dịch, tốt hơn hết bạn nên cài đặt một gói đã được xây dựng sẵn bằng Cydia, sau khi thêm heworm.altervista.org/cydia làm nguồn dữ liệu. Bộ công cụ này cũng bao gồm tiện ích etterlog, giúp trích xuất nhiều loại thông tin hữu ích khác nhau từ kết xuất lưu lượng truy cập được thu thập (ví dụ: tài khoản FTP).

PHÂN TÍCH MẠNG KHÔNG DÂY:

Trong các phiên bản iOS cũ hơn, thợ thủ công đã chạy aircrack và có thể phá khóa WEP, nhưng chúng tôi đã kiểm tra: chương trình không hoạt động trên các thiết bị mới. Vì vậy, để nghiên cứu Wi-Fi, chúng ta sẽ phải hài lòng với việc chỉ có máy quét Wi-Fi. Bộ phân tích WiFi phân tích và hiển thị thông tin về tất cả các mạng 802.11 có sẵn xung quanh bạn, bao gồm thông tin về SSID, kênh, nhà cung cấp, địa chỉ MAC và loại mã hóa. Với chương trình như vậy, bạn có thể dễ dàng tìm thấy vị trí thực tế của điểm nếu bạn đột nhiên quên nó, và chẳng hạn như xem mã PIN WPS được viết bằng văn bản cần thiết để kết nối.

QUÉT MẠNG:

Bất kỳ người thử nghiệm thâm nhập nào sử dụng chương trình nào ở bất cứ đâu trên thế giới, bất kể mục tiêu và mục tiêu là gì? Máy quét mạng. Và trong trường hợp của iOS, rất có thể đây sẽ là bộ công cụ Scany mạnh mẽ nhất. Nhờ một bộ tiện ích tích hợp sẵn, bạn có thể nhanh chóng có được bức tranh chi tiết về các thiết bị mạng, chẳng hạn như các cổng đang mở. Ngoài ra, gói còn bao gồm các tiện ích kiểm tra mạng như ping, traceroute, nslookup.

Tuy nhiên, nhiều người thích Fing hơn. Máy quét có chức năng khá đơn giản và hạn chế, nhưng nó khá đủ cho những người lần đầu tiên làm quen với mạng lưới của một quán ăn tự phục vụ :). Kết quả hiển thị thông tin về các dịch vụ có sẵn trên máy từ xa, MAC

địa chỉ và tên của các máy chủ được kết nối với mạng được quét.

Có vẻ như mọi người đã quên Nikto, nhưng tại sao? Rốt cuộc, bạn có thể dễ dàng cài đặt trình quét lỗ hổng web này, được viết bằng ngôn ngữ kịch bản (cụ thể là Perl), thông qua Cydia. Điều này có nghĩa là bạn có thể dễ dàng khởi chạy nó trên thiết bị đã bẻ khóa của mình từ thiết bị đầu cuối. Nikto sẽ sẵn lòng cung cấp cho bạn thông tin bổ sung về tài nguyên web đã được thử nghiệm. Ngoài ra, bạn có thể tự tay thêm chữ ký tìm kiếm của mình vào cơ sở dữ liệu kiến thức của nó.

ĐIỀU KHIỂN TỪ XA:

Nhiều thiết bị mạng (bao gồm cả bộ định tuyến đắt tiền) được quản lý bằng giao thức SNMP. Tiện ích này cho phép bạn quét mạng con để tìm các dịch vụ SNMP có sẵn với giá trị chuỗi cộng đồng đã biết trước đó (nói cách khác là mật khẩu tiêu chuẩn). Lưu ý rằng việc tìm kiếm các dịch vụ SNMP với các chuỗi cộng đồng tiêu chuẩn (công khai/riêng tư) nhằm cố gắng giành quyền truy cập vào quản lý thiết bị là một phần không thể thiếu của bất kỳ thử nghiệm thâm nhập nào, cùng với

xác định chu vi và xác định các dịch vụ.

Hai tiện ích của cùng một nhà sản xuất được thiết kế để kết nối với máy tính để bàn từ xa bằng giao thức RDP và VNC. Có rất nhiều tiện ích tương tự trong App Store, nhưng đây là những tiện ích đặc biệt dễ sử dụng.

KHÔI PHỤC MẬT KHẨU:

Chương trình huyền thoại giúp hàng triệu hacker trên thế giới “nhớ” mật khẩu đã được port sang iOS. Giờ đây, bạn có thể tìm kiếm mật khẩu cho các dịch vụ như HTTP, FTP, Telnet, SSH, SMB, VNC, SMTP, POP3 và nhiều dịch vụ khác trực tiếp từ iPhone của mình. Đúng vậy, để có một cuộc tấn công hiệu quả hơn, tốt hơn hết bạn nên tích trữ những từ điển vũ phu tốt.

Mọi người đều biết trước lỗ hổng của việc sử dụng mật khẩu tiêu chuẩn. PassMule là một loại thư mục chứa tất cả các loại thông tin đăng nhập và mật khẩu tiêu chuẩn cho các thiết bị mạng. Chúng được sắp xếp thuận tiện theo tên nhà cung cấp, sản phẩm và kiểu máy, vì vậy việc tìm kiếm thứ bạn cần sẽ không khó khăn.

KHAI THÁC CÁC LỖI LỖI:

METASLOIT

www.metasploit.com

Thật khó để tưởng tượng một tiện ích hack nhiều hơn Metasploit và đó là điều kết thúc bài đánh giá của chúng tôi ngày hôm nay. Metasploit là một gói gồm nhiều công cụ khác nhau có nhiệm vụ chính là khai thác các lỗ hổng trong phần mềm. Hãy tưởng tượng: khoảng 1000 cách khai thác đáng tin cậy, đã được chứng minh và cần thiết trong cuộc sống hàng ngày của pentester - ngay trên điện thoại thông minh của bạn! Với sự trợ giúp của một công cụ như vậy, bạn thực sự có thể khẳng định mình trong bất kỳ mạng nào. Metasploit không chỉ cho phép bạn khai thác lỗ hổng trong ứng dụng máy chủ - các công cụ còn có sẵn để tấn công các ứng dụng máy khách (ví dụ: thông qua mô-đun Autopwn của Trình duyệt, khi tải trọng chiến đấu được chèn vào lưu lượng máy khách). Không có phiên bản di động của bộ công cụ này nhưng bạn có thể cài đặt gói tiêu chuẩn trên thiết bị Apple bằng cách sử dụng

Trong phần này tôi muốn nói về việc lựa chọn phần cứng và lựa chọn hệ điều hành cho hacker. Ngay về hệ điều hành - tôi sẽ nói về sự lựa chọn giữa Linux và Windows, tôi sẽ không nói về các bản phân phối Linux. Về phần cứng, tôi không phải là chuyên gia phần cứng lớn, tôi chỉ chia sẻ với các bạn một số quan sát được hình thành dựa trên thực tế.

Máy tính dành cho hacker

Hãy bắt đầu với tin tốt - bất kỳ máy tính trung bình nào cũng có thể thực hiện kiểm tra thâm nhập và hack. Nếu bạn quyết định theo đuổi một sở thích mới hoặc tìm hiểu về bảo mật máy tính (rất hữu ích cho các lập trình viên ứng dụng web và bất kỳ ai muốn tránh trở thành nạn nhân của tin tặc), thì bạn không cần phải đến cửa hàng để mua một chiếc máy tính. máy tính mới.

Tuy nhiên, khi chọn một máy tính mới, bạn có thể cân nhắc một số điều sẽ giúp máy tính của bạn (và do đó cả bạn) hoạt động hiệu quả hơn trong một số tác vụ nhất định.

Máy tính để bàn hay máy tính xách tay?

Máy tính để bàn có nhiều ưu điểm: mạnh hơn, rẻ hơn, dễ nâng cấp và sửa chữa hơn, có bàn phím thoải mái hơn, nhiều cổng hơn, màn hình lớn hơn và nhiều hơn thế nữa. Và chỉ có một nhược điểm - thiếu tính cơ động. Nếu bạn không phải đối mặt với nhiệm vụ di chuyển đến các trang web và nói chung là bạn chỉ đang học, thì máy tính để bàn sẽ thích hợp hơn.

Card màn hình cho pentester

Tất nhiên, chúng tôi không cần card màn hình để chơi game. Chúng ta cần nó để lặp lại tổng băm (băm). Băm là kết quả của việc xử lý dữ liệu bằng thuật toán đặc biệt (hàm băm). Điểm đặc biệt của chúng là cùng một dữ liệu có cùng giá trị băm. Nhưng không thể khôi phục dữ liệu gốc từ hàm băm. Điều này đặc biệt thường được sử dụng, ví dụ, trong các ứng dụng web. Thay vì lưu trữ mật khẩu ở dạng văn bản rõ ràng, hầu hết các trang web đều lưu trữ hàm băm của những mật khẩu đó. Nếu bạn nhập tên người dùng và mật khẩu, trang web sẽ tính toán hàm băm của mật khẩu bạn đã nhập và so sánh xem nó có khớp với mật khẩu đã lưu trước đó hay không. Nếu đúng như vậy thì bạn đã nhập đúng mật khẩu và có quyền truy cập vào trang web. Tất cả những điều này là để làm gì? Hãy tưởng tượng rằng một hacker đã giành được quyền truy cập vào cơ sở dữ liệu (ví dụ: thông qua việc chèn SQL) và biết được tất cả các giá trị băm trên trang web. Anh ấy muốn đăng nhập với tư cách là một trong những người dùng, nhưng không thể - trang web yêu cầu mật khẩu và không chấp nhận hàm băm.

Ví dụ: bạn có thể khôi phục mật khẩu từ hàm băm bằng cách sử dụng vũ lực (cũng có các bảng cầu vồng, nhưng bây giờ đây không phải là về chúng và bản chất của chúng tập trung vào điều tương tự - tính toán hàm băm cho mật khẩu ứng viên). Chúng tôi lấy một ứng cử viên mật khẩu, ví dụ: “superbit”, tính tổng băm cho nó, so sánh nó với tổng băm hiện có - nếu chúng khớp nhau thì mật khẩu cho người dùng là “superbit”, nếu không, thì chúng tôi lấy ứng cử viên mật khẩu tiếp theo, ví dụ: “dorotymylove”, chúng tôi tính tổng băm cho nó, so sánh nó với mật khẩu chúng tôi đã học được từ cơ sở dữ liệu của trang web, nếu nó khớp thì chúng tôi biết mật khẩu, nếu không, chúng tôi tiếp tục thêm.

Hoạt động này (tìm kiếm băm) có thể được thực hiện bằng bộ xử lý trung tâm; có nhiều chương trình có thể thực hiện việc này. Nhưng người ta nhận thấy rằng việc lặp lại các hàm băm bằng thẻ video sẽ nhanh hơn nhiều. So với CPU, sử dụng GPU tăng tốc độ tìm kiếm lên hàng chục, hàng trăm, hàng nghìn lần hoặc hơn thế nữa! Đương nhiên, các giá trị băm được tìm kiếm càng nhanh thì khả năng hack thành công càng cao.

Card màn hình phổ biến là AMD, GeForce và Intel HD Graphics. Không phải lúc nào cũng có thể khai thác được nhiều lợi ích từ Đồ họa HD của Intel; chúng không đặc biệt mạnh mẽ và không được mua riêng - vì vậy chúng tôi sẽ không tập trung nhiều vào chúng.

Sự lựa chọn chính là giữa AMD và GeForce. Card màn hình GeForce phổ biến hơn nhiều. Họ đã chứng tỏ mình rất tốt trong các trò chơi và có một lượng người hâm mộ khổng lồ. Nhưng AMD phù hợp hơn với việc băm bạo lực, bất kể điều đó có gây khó chịu cho người hâm mộ GeForce đến đâu. Thẻ video AMD thuộc danh mục giá trung bình cho kết quả gần giống với thẻ video GeForce thuộc danh mục hàng đầu. Những thứ kia. Thay vì một GeForce cao cấp nhất, bạn có thể mua 2 cái rẻ hơn của AMD và có tốc độ liệt kê băm cao hơn.

Tôi đã nghĩ lại khoảnh khắc này. So sánh dữ liệu và giá cả trong các cửa hàng trực tuyến, tôi đi đến kết luận rằng không có sự khác biệt. GeForce hàng đầu mạnh hơn gấp đôi so với Radeon hàng đầu. Và giá cao gấp đôi. Ngoài ra, bạn cần biết rằng trình điều khiển AMD có mối quan hệ rất khó khăn với hầu hết các bản phân phối Linux. Hiện tại hashcat trên Linux chỉ hỗ trợ AMDGPU-Pro, vốn chỉ hỗ trợ các card đồ họa mới hơn. Và ngay cả khi bạn đang có ý định mua một máy tính có card màn hình AMD mới, thì trước tiên hãy xem danh sách các bản phân phối Linux được hỗ trợ - rất ngắn gọn, rất có thể hệ điều hành của bạn không có ở đó.

Nhìn chung, có lẽ đã có lúc Radeon thực sự tốt hơn GeForces về khả năng ép mật khẩu mạnh mẽ; trình điều khiển AMD từng được cài đặt trong Linux chỉ bằng một lệnh, nhưng bây giờ thì không còn như vậy nữa. Nếu bây giờ tôi đang chế tạo một chiếc máy tính hoặc mua một chiếc máy tính xách tay, tôi sẽ chọn những mẫu máy có GeForce.

Việc lặp lại các giá trị băm sẽ là cần thiết:

- khi kiểm tra khả năng thâm nhập của các ứng dụng web (đôi khi);

- khi Wi-Fi bị hack (hầu như luôn luôn);

- khi bẻ khóa mật khẩu của đĩa, ví, tệp, tài liệu được bảo vệ bằng mật khẩu, v.v.) (luôn luôn).

ĐẬP

Chỉ khi sử dụng một chương trình tôi mới gặp hiện tượng thiếu RAM. Chương trình này là IVRE. Đối với hầu hết các trường hợp khác, RAM của máy tính có công suất trung bình hoặc thậm chí thấp phải đủ để chạy hầu hết mọi ứng dụng trong một luồng.

Nếu bạn dự định sử dụng HĐH để pentest trong máy ảo, thì trong tình huống này, tốt hơn hết bạn nên quan tâm đến một lượng RAM vừa đủ.

Yêu cầu RAM của máy ảo:

- Arch Linux với GUI - RAM 2 gigabyte để làm việc rất thoải mái

- Kali Linux có GUI - 2 gigabyte RAM để hoạt động bình thường

- Kali Linux có GUI - RAM 3-4 gigabyte để làm việc rất thoải mái

- Bất kỳ Linux nào không có giao diện đồ họa - khoảng 100 megabyte cho hoạt động của chính hệ thống + dung lượng mà các chương trình bạn chạy sẽ tiêu thụ

- Phiên bản Windows mới nhất - 2 GB chỉ để bắt đầu (rất nhiều chậm)

- Phiên bản Windows mới nhất - 4 GB trở lên để làm việc thoải mái.

Ví dụ: tôi có 8 gigabyte trên hệ thống chính của mình, tôi đã phân bổ 2 gigabyte RAM cho Arch Linux và Kali Linux, tôi chạy chúng (nếu cần) đồng thời và làm việc thoải mái trong đó. Nếu bạn dự định sử dụng HĐH để penten trong máy ảo, thì tôi khuyên bạn nên có ít nhất 8 gigabyte - điều này đủ để chạy một hoặc hai hệ thống một cách thoải mái và hầu hết các chương trình đều nằm trên các hệ thống này.

Tuy nhiên, nếu bạn dự định chạy nhiều chương trình (hoặc một chương trình trong nhiều luồng) hoặc nếu bạn muốn xây dựng một máy tính ảo từ nhiều máy ảo thì 16 gigabyte sẽ không thừa (tôi dự định tăng nó lên 16 gigabyte trên máy của tôi). máy tính xách tay, may mắn thay có hai khe trống).

Bất kỳ thứ gì có dung lượng RAM lớn hơn 16 gigabyte dường như sẽ không hữu ích cho bạn trong quá trình pentest.

CPU

Nếu bạn định băm bạo lực và thực hiện việc đó bằng bộ xử lý trung tâm chứ không phải card đồ họa, thì bộ xử lý càng mạnh thì lực lượng vũ phu sẽ diễn ra càng nhanh. Ngoài ra, bộ xử lý mạnh mẽ với số lượng lõi lớn sẽ cho phép bạn làm việc trong máy ảo thoải mái hơn (tôi phân bổ 2 lõi cho mỗi máy ảo có giao diện đồ họa).

Phần lớn các chương trình (ngoại trừ những chương trình lặp lại hàm băm) không đòi hỏi sức mạnh của bộ xử lý.

ổ cứng

Không có yêu cầu đặc biệt. Đương nhiên, sẽ dễ chịu hơn khi làm việc với ổ SSD.

Máy tính Pentester trên VPS/VDS

Chà, “ngoài ra”, VPS cho phép bạn tổ chức máy chủ web, máy chủ thư, bộ lưu trữ tệp, đám mây để hợp tác, ownCloud, VPN hoặc về cơ bản bất cứ điều gì mà Linux có IP trắng có thể làm. Ví dụ: tôi đã tổ chức giám sát các phiên bản mới của chương trình (trên cùng một VPS có https://suip.biz/ru/ - tại sao phải trả tiền hai lần): https://softocracy.ru/

VPS cho phép bạn cài đặt cả máy tính có giao diện dòng lệnh và môi trường máy tính để bàn đồ họa. Như họ nói, “hương vị và màu sắc…” tất cả các điểm đánh dấu đều khác nhau, nhưng cá nhân tôi là người phản đối kịch liệt việc cài đặt một hệ điều hành với môi trường máy tính để bàn đồ họa làm máy chủ. Nếu chỉ vì nó đắt tiền - để làm việc thoải mái, bạn cần mua thẻ thuế có RAM hơn 2 gigabyte. Và thậm chí điều này có thể không đủ, tùy thuộc vào các chương trình đang chạy và số lượng của chúng.

Trên thiết bị ARM, tôi khuyên bạn nên cài đặt HĐH không có môi trường máy tính để bàn đồ họa và chọn trong số các thiết bị mạnh hơn. Kết quả có thể là một trợ lý gần như vô hình, không bao giờ ngủ và luôn làm việc gì đó cho bạn mà hầu như không tiêu thụ điện. Nếu bạn có IP trực tiếp, bạn có thể cài đặt máy chủ web, máy chủ thư, v.v. trên đó.

Linux hay Windows để hack?

Hầu hết các chương trình được sử dụng để pentest từ Linux đều đa nền tảng và hoạt động tốt trên Windows. Ngoại lệ duy nhất là các chương trình dành cho Wi-Fi. Và vấn đề không nằm ở bản thân các chương trình (ví dụ: Aircrack-ng là một bộ chương trình đa nền tảng đi kèm với các tệp nhị phân chính thức cho Windows), mà ở chế độ giám sát bộ điều hợp mạng trong Windows.

Windows có tiềm năng riêng, có Cygwin, có thể làm được phần lớn những gì mà dòng lệnh Linux có thể làm được. Tôi không nghi ngờ gì rằng có một số lượng lớn người pentester sử dụng Windows. Cuối cùng, điều quan trọng không phải là cài đặt hệ điều hành nào mà là hiểu biết về các khía cạnh kỹ thuật, hiểu biết về mạng, ứng dụng web và những thứ khác, cũng như khả năng sử dụng các công cụ.

Những người chọn Linux làm nền tảng hệ điều hành hack của mình sẽ có những lợi ích sau:

- Có nhiều bộ phân phối làm sẵn để cài đặt và cấu hình các chương trình chuyên biệt tương ứng. Nếu bạn cài đặt và định cấu hình tất cả những thứ này trên Windows, thì có thể xử lý Linux sẽ nhanh hơn.

- Các ứng dụng web cũng như các máy chủ và thiết bị mạng khác nhau đang được thử nghiệm thường chạy hoặc dựa trên Linux hoặc thứ gì đó tương tự. Bằng cách thành thạo Hệ điều hành Linux và các lệnh cơ bản của nó, bạn đồng thời tìm hiểu “mục tiêu” của việc pentest: bạn có được kiến thức về cách thức hoạt động của nó, những tệp nào có thể chứa thông tin quan trọng, những lệnh nào cần nhập vào shell kết quả, v.v.

- Số lượng hướng dẫn. Tất cả sách nước ngoài về pentesting (tôi chưa thấy sách trong nước nào) đều mô tả cách hoạt động cụ thể trong Linux. Tất nhiên, bạn có thể suy đoán và chuyển các lệnh sang Windows, nhưng nỗ lực bỏ ra để làm cho mọi thứ hoạt động bình thường có thể tương đương với nỗ lực cần thiết để làm chủ Linux.

- Vâng, Wi-Fi. Trên Linux, nếu card mạng của bạn hỗ trợ thì không có vấn đề gì với chế độ màn hình.

Không chỉ các sĩ quan tình báo và đặc vụ 007 mới có những loại thiết bị và tiện ích khác thường, mà khá nhiều thiết bị được thiết kế đặc biệt cho nhu cầu của tin tặc và các nhà nghiên cứu bảo mật. Họ là ai? Chúng tôi quyết định đóng gói chiếc vali của một hacker thực sự.

Tại sao điều này là cần thiết?

Bất cứ ai tham gia nghiêm túc vào việc pentesting hoặc hack có lẽ ít nhất một lần thấy mình ở trong tình huống thiếu một bước theo đúng nghĩa đen để thực hiện thành công một cuộc tấn công. Cuốn sách “The Art of Intrusion” của Kevin Mitnick mô tả chi tiết câu chuyện về một pentest, trong đó trở ngại đối với giám khảo là một bức tường lửa được quản trị viên hệ thống cấu hình chính xác. Có vẻ như không có cơ hội xâm nhập vào mạng nội bộ của công ty. Nhưng một trong những thành viên trong nhóm đã tìm thấy một đầu nối mạng đang hoạt động ở khu vực tiếp tân và lặng lẽ kết nối một thiết bị truy cập không dây thu nhỏ với nó (điều mà không ai chú ý đến cho đến sau khi thử nghiệm). Do đó, nhóm pentesting đã có được quyền truy cập trực tiếp vào mạng nội bộ của công ty thông qua Wi-Fi. Đây là một trong nhiều ví dụ minh họa rằng không nên đánh giá thấp các thiết bị hack. Đó là lý do tại sao hôm nay chúng ta sẽ xem xét các lựa chọn thú vị nhất có thể mua trực tuyến.

CẢNH BÁO!

Tất cả thông tin được cung cấp chỉ nhằm mục đích thông tin. Cả người biên tập và tác giả đều không chịu trách nhiệm về bất kỳ tác hại nào có thể xảy ra do tài liệu của bài viết này gây ra.

1. WiFi Dứa Mark IV

giá: 99,99 $

Cơn khát Internet miễn phí của động vật dẫn đến việc mọi người, khi đến một cơ sở nào đó hoặc chẳng hạn như sân bay, ngay lập tức bắt đầu kiểm tra: ở đó có Internet miễn phí không? Đồng thời, ít người biết rằng dưới vỏ bọc của một điểm phát sóng mở, một bộ định tuyến được cấu hình đặc biệt có thể hoạt động, chặn tất cả lưu lượng truy cập mở (việc này không khó, nó vẫn “đi” qua đó) và sử dụng nhiều kiểu tấn công MITM khác nhau để chặn dữ liệu được truyền qua kết nối an toàn. Để thành công hơn, kẻ tấn công có thể sử dụng một tên mạng vang dội như “Wi-Fi Guest” hoặc thậm chí cải trang thành các nhà cung cấp phổ biến - khi đó sẽ không có khách hàng. Điểm phát sóng giả (Rogue AP) khá dễ dàng xuất hiện trên bất kỳ máy tính xách tay nào. Tuy nhiên, trong giới hacker, một thiết bị được chăm chút đến từng chi tiết nhỏ nhất từ lâu đã được biết đến là có thể thực hiện một cuộc tấn công theo nghĩa đen của từ “ngoài hộp”. WiFi Pineapple, xuất hiện từ năm 2008, hiện được bán ở phiên bản sửa đổi thứ tư. Bản sửa đổi đầu tiên của thiết bị được ngụy trang thành một quả dứa như một trò đùa - do đó có tên của thiết bị. Về cơ bản, đây là một bộ định tuyến không dây thông thường (dựa trên chip không dây Atheros AR9331 SoC và bộ xử lý 400 MHz), nhưng có phần mềm cơ sở đặc biệt dựa trên OpenWRT, bao gồm các tiện ích như Karma, DNS Spoof, SSL Strip, URL Snarf, theo mặc định , ngrep và những người khác. Vì vậy, chỉ cần bật thiết bị, định cấu hình Internet (mọi thứ được định cấu hình qua giao diện web) - và chặn dữ liệu người dùng là đủ. Bộ định tuyến cần nguồn điện và điều này cản trở tính di động của nó; tuy nhiên, có một số lượng lớn các tùy chọn (được thảo luận tích cực trên diễn đàn chính thức) để sử dụng pin - cái gọi là Bộ pin. Họ cung cấp cho thiết bị thời lượng pin từ hai đến ba giờ.

2. Ubertooth Một

giá: 119,99 $

Không giống như việc chặn dữ liệu trên mạng Wi-Fi có thể dễ dàng thực hiện từ máy tính xách tay có bộ điều hợp không dây phù hợp, việc phân tích sóng Bluetooth là một nhiệm vụ phức tạp hơn nhiều. Hay nói đúng hơn là thật khó cho đến khi bài phát biểu của Michael Ossman tại hội nghị ShmooCon 2011 (báo cáo video - youtube.be/KSd_1FE6z4Y), nơi anh ấy trình bày dự án của mình. Kiểm tra sự khác biệt. Phần cứng công nghiệp cho sóng BT có thể được mua với số tiền bắt đầu từ 10.000 USD. Michael chỉ cho chúng tôi cách lắp ráp một thiết bị phù hợp với chi phí chưa đến một trăm đô la. Về cơ bản, đây là một dongle USB có khả năng kết nối ăng-ten bên ngoài, được xây dựng trên bộ xử lý ARM Cortex-M3. Bộ điều hợp ban đầu được thiết kế để có thể chuyển sang chế độ không liên tục, trong đó có thể chặn dữ liệu một cách thụ động từ sóng Bluetooth được truyền giữa các thiết bị khác. Đây là một lựa chọn quan trọng vì hầu hết các dongle chỉ chú ý đến những gì được đề cập cụ thể đến chúng, bỏ qua mọi thứ khác - và hành vi này không thể bị ảnh hưởng. Trong trường hợp của Ubertooth One, bạn có thể dễ dàng chặn các khung hình từ sóng Bluetooth và sử dụng các tiện ích quen thuộc như Kismet cho việc này. Bạn có thể tự lắp ráp thiết bị nếu bàn tay của bạn phát triển đúng chỗ hoặc bạn có thể mua thiết bị sẵn sàng sử dụng tại một trong các cửa hàng được ủy quyền.

3. USB WiFi ALFA AWUS036NHA

giá: 35,99 $

Nếu chúng ta nói về việc kiểm tra mạng không dây, thì trở ngại phổ biến nhất và trên thực tế là duy nhất để thực hiện các cuộc tấn công là mô-đun Wi-Fi không phù hợp được tích hợp trong máy tính xách tay. Than ôi, các nhà sản xuất không nghĩ đến việc chọn đúng con chip, chẳng hạn như hỗ trợ việc đưa các khung hình tùy ý vào không khí :). Tuy nhiên, thường không có tùy chọn thông thường nào hơn - chỉ đơn giản là trích xuất dữ liệu từ ether. Nếu tìm kiếm trên các diễn đàn, bạn sẽ tìm thấy rất nhiều đề xuất về loại bộ chuyển đổi nào tốt nhất cho việc cảnh giới. Một lựa chọn là ALFA USB WiFi AWUS036NHA. Đây là bộ chuyển đổi USB Wi-Fi công suất cao Alfa AWUS036NHA, được xây dựng trên chipset Atheros AR9271 và hoạt động ở tiêu chuẩn b/g/n (lên tới 150 Mbit/s). Không cần những điệu nhảy không cần thiết với tambourine, nó có thể được sử dụng trong các hệ điều hành chính, bao gồm cả bộ phân phối tập lệnh BackTrack 5, vốn đã chứa tất cả các công cụ cần thiết để điều khiển. Nhân tiện, bộ chuyển đổi USB bên ngoài cho phép bạn làm việc trong Windows thông thường, đồng thời sử dụng tất cả các tính năng trong hệ thống khách (cùng Backtrack), chạy trên một máy ảo có cổng USB được chuyển tiếp từ hệ điều hành chính. Bộ chuyển đổi cũng tương thích với Pineapple Mark IV. Bắt đầu với phiên bản firmware 2.2.0, Pineapple có thể sử dụng nó để thực hiện cái gọi là tấn công deauth. Bản chất của cuộc tấn công khá đơn giản: các khung hủy xác thực được gửi đến máy khách, buộc chúng phải kết nối lại. Kẻ tấn công chặn các bắt tay WPA, sau đó được sử dụng để ép buộc khóa WPA.

4. Reaver Pro

giá: 99,99 $

Như bạn đã biết, cụm mật khẩu dài để kết nối với mạng WPA không dây trên thực tế sẽ loại bỏ khả năng bị tấn công vũ phu. Tuy nhiên, khó khăn khi thực hiện cuộc tấn công này sẽ biến mất nếu mạng không dây hỗ trợ cơ chế WPS. Chúng tôi đã nói chuyện chi tiết về lỗ hổng trong công nghệ này trong [] 03 2012, bao gồm cả hoạt động sử dụng tiện ích Reaver. Tác giả của công cụ này đã phát hành một bộ công cụ đặc biệt cho phép bạn thực hiện cuộc tấn công này. Nó bao gồm một mô-đun không dây và một ổ đĩa flash có khả năng khởi động với bản phân phối được cấu hình sẵn. Mục tiêu của cuộc tấn công là lấy mã WPS; ngay sau khi nhận được mã này, điểm không dây sẽ vui vẻ cung cấp cho chúng tôi khóa WPA của nó. Do đó, như bạn có thể thấy, độ dài và độ phức tạp của khóa không ảnh hưởng đến thời gian tấn công. Trung bình, Reaver mất từ 4 đến 10 giờ để chọn mã pin WPS. Thành thật mà nói, khi lần đầu tiên tôi biết rằng có một cách triển khai phần cứng của cuộc tấn công này, tôi đã tưởng tượng ra một thiết bị di động nhỏ có thể được giấu kín trong khu vực thu sóng đáng tin cậy của điểm truy cập mong muốn. Thật vậy, không giống như sức mạnh vũ phu của khóa WPA, có thể được thực hiện ở bất cứ đâu (bạn chỉ cần chặn một cái bắt tay), một cuộc tấn công vào WPS đang diễn ra. Nghĩa là, bạn cần ở gần điểm truy cập: nếu khả năng thu tín hiệu không đủ tin cậy, việc tìm kiếm sẽ nhanh chóng dừng lại. Một giải pháp thay thế tốt cho Reaver Pro có thể là mô-đun phần mềm được triển khai cho WiFi Pineapple Mark IV (và một bộ pin nghiêm túc để cấp nguồn cho nó). Hiện tại, tất cả những gì người tạo ra Reaver Pro cung cấp là khả năng tạm dừng một cuộc tấn công để tiếp tục từ nơi nó bị gián đoạn vào lần tiếp theo.

5. Anten Yagi 16dBi

giá: 30 $

Tất cả các thiết bị không dây đều có một nhược điểm nghiêm trọng - phạm vi phủ sóng hạn chế. Sự tiếp nhận đáng tin cậy thường là thông số quan trọng cho một cuộc tấn công thành công. Càng ngồi gần mục tiêu với những thiết bị hộp “lạ” của mình, bạn sẽ càng thu hút được nhiều sự chú ý và càng khơi dậy nhiều nghi ngờ. Càng xa mục tiêu thì càng an toàn và càng khó thấy. Có ăng-ten đa hướng (còn gọi là omni) và ăng-ten định hướng hẹp. Ví dụ: chúng tôi lấy đại diện của loại thứ hai - Ăng-ten Yagi 16dBi. Ăng-ten có tính định hướng cao này cho phép bạn ở một khoảng cách vừa đủ với mạng không dây và duy trì mức tín hiệu cần thiết. Nhờ đầu nối RP-SMA, nó có thể được kết nối với bộ chuyển đổi ALFA AWUS036H, hộp WiFi Pineapple, dongle Ubertooth One, cũng như với nhiều thiết bị Wi-Fi khác. Điều quan trọng là phải hiểu rằng đây chỉ là một trong hàng ngàn ăng-ten khác nhau. Không chỉ có một số lượng lớn các ăng-ten khác nhau với các đặc điểm khác nhau được rao bán trên Internet mà còn có rất nhiều hướng dẫn về cách chế tạo nhanh chóng ăng-ten từ vật liệu phế liệu (ví dụ: từ lon hoặc dây).

6. USB cao su Ducky

giá: 69,99 $

Trong một trong những số phát hành gần đây của chúng tôi, chúng tôi đã có một bài viết về các thiết bị USB độc hại được tích hợp trên bảng lập trình Teensy. Ý tưởng là mô phỏng một thiết bị HID (bàn phím) và lợi dụng thực tế là hệ thống coi chúng là đáng tin cậy, mô phỏng đầu vào tạo ra các tải cần thiết trên hệ thống (ví dụ: mở shell). USB Rubber Ducky cũng tương tự như Teensy. Trái tim của thiết bị là bộ vi điều khiển AVR 32 bit 60 MHz AT32UC3B1256, nhưng không cần phải mã hóa cứng bất cứ thứ gì ở mức thấp. Thiết bị này hỗ trợ ngôn ngữ kịch bản đơn giản đáng ngạc nhiên Duckyscript (tương tự như các tập lệnh dơi thông thường), ngôn ngữ này cũng đã hỗ trợ tất cả các loại tải trọng. Khởi chạy ứng dụng, tạo cửa sau Wi-Fi, mở shell đảo ngược - bạn có thể làm mọi thứ giống như khi bạn có quyền truy cập vật lý vào máy tính. Tính linh hoạt thậm chí còn cao hơn nhờ bộ nhớ bổ sung dưới dạng thẻ nhớ microSD, có thể chứa đồng thời nhiều tải trọng. Chức năng này có thể được mở rộng bằng cách sử dụng các thư viện plug-in, đặc biệt vì bản thân phần sụn, được viết bằng C thuần túy, hoàn toàn là nguồn mở và được lưu trữ trên GitHub. Con chip này rất nhỏ, nhưng để sử dụng nó hoàn toàn vô hình, các nhà phát triển đã cung cấp một hộp đựng ổ đĩa flash đặc biệt cho nó.

7. Ném sao LAN Tap

giá: 14,99 $

Thiết bị hack tiếp theo cũng cung cấp cho kẻ tấn công quyền truy cập: tuy nhiên, không phải vào một máy tính cụ thể mà vào các cáp mạng cục bộ. Và nó cần thiết để giám sát một cách thụ động và kín đáo nhất một phân đoạn mạng. Bí quyết là phần mềm không thể phát hiện ra nó - thực chất, nó chỉ là một đoạn cáp không tự lộ ra ngoài. Sao có thể như thế được? Throwing Star LAN Tap trông giống như một con chip nhỏ hình chữ thập với bốn cổng Ethernet ở hai đầu. Hãy tưởng tượng rằng chúng ta cần chặn lưu lượng giữa hai máy chủ (A và B) được kết nối bằng cáp. Để thực hiện việc này, chỉ cần cắt cáp ở bất kỳ đâu và kết nối khoảng trống thu được thông qua Tập Ném Sao LAN. Khoảng cách phải được kết nối thông qua cổng J1 và J2, trong khi J3 và J4 được sử dụng để giám sát. Cần lưu ý ở đây rằng J3 và J4 chỉ được kết nối với các lõi chịu trách nhiệm nhận dữ liệu - điều này được thực hiện có chủ ý để máy giám sát có thể vô tình gửi một gói đến mạng mục tiêu (điều này cho thấy thực tế của việc giám sát). Throwing Star LAN Tap được thiết kế để giám sát các mạng 10BaseT và 100BaseTX và không cần nguồn điện để hoạt động. Vì thiết bị không sử dụng bất kỳ nguồn điện nào nên không thể giám sát mạng 1000BaseT. Trong trường hợp này, anh ta phải giảm chất lượng liên lạc, buộc máy phải giao tiếp ở tốc độ thấp hơn (thường là tốc độ 100BASETX), tốc độ này đã có thể được giám sát một cách thụ động. Thật dễ dàng để tự hàn thiết bị, tất cả các mạch đều mở (Khái niệm phần cứng nguồn mở).

8. Thiết bị gây nhiễu GSM/GPS/Wi-Fi

giá: Từ 100$

Khi nói về các thiết bị của hacker, chúng ta không thể bỏ qua một loại thiết bị như thiết bị gây nhiễu hay nói bằng tiếng Nga là thiết bị gây nhiễu. Chúng tôi cố tình không chọn ra bất kỳ thiết bị cụ thể nào mà quyết định xem xét toàn bộ nhóm thiết bị đó. Tất cả chúng, bất kể công nghệ cần gây nhiễu là gì, đều dựa trên cùng một nguyên tắc - xả rác vào sóng. Điều này hoạt động tương tự đối với mạng di động (GSM), trong đó điện thoại liên lạc với trạm gốc hoặc, ví dụ: bộ thu GPS, phải liên lạc với nhiều vệ tinh cùng một lúc để xác định tọa độ. Các thiết bị khác nhau về phạm vi, sức mạnh, kích thước và hình thức tổng thể. Thiết bị gây nhiễu tín hiệu có thể cố định (thùng chứa lớn có ăng-ten) hoặc di động, được ngụy trang, chẳng hạn như một bao thuốc lá. Bạn có thể tìm thấy một số lượng lớn thiết bị gây nhiễu trên Internet, đặc biệt nếu bạn nhìn vào các cửa hàng trực tuyến của Trung Quốc. Hiện đang có một cuộc tranh luận gay gắt về việc sử dụng các thiết bị gây nhiễu như vậy ở Nga có hợp pháp hay không. Năm ngoái, chúng đã được đề xuất nghiêm túc để sử dụng trong các trường học, khi hóa ra (thật là một khám phá!) rằng, bất chấp mọi lệnh cấm, học sinh vẫn mang theo điện thoại di động khi tham gia Kỳ thi Thống nhất.

9. Mô-đun đầu đọc và ghi Mifare RFID 13,56 MHz

giá: 65 $

Trong vài năm qua, một trong những thuộc tính không thể thiếu của mỗi nhân viên văn phòng đã trở thành một chiếc thẻ nhựa, cho phép bạn mở khóa cửa văn phòng và cơ sở. Chúng ta đang nói về thẻ Mifare Classic 1K. Thẻ là một thẻ nhựa chứa một vi mạch (chip) có bộ nhớ được bảo vệ, bộ thu, bộ phát và ăng-ten. Dung lượng bộ nhớ của thẻ này là 0,5, 1 hoặc 4 KB và toàn bộ bộ nhớ được chia thành 16 vùng. Mỗi khu vực bao gồm bốn khối (ba khối thông tin và một khối để lưu trữ khóa). Tuổi thọ lưu trữ dữ liệu tối thiểu trong bộ nhớ của thẻ Mifare là 10 năm và số chu kỳ ghi là khoảng 100.000. Những thẻ này được phân loại là thiết bị lưu trữ dữ liệu thụ động, nghĩa là không cần năng lượng hoặc pin để hoạt động và truyền dữ liệu không tiếp xúc. Khoảng cách tới đầu đọc nơi bắt đầu truyền dữ liệu được xác định bởi công suất bộ phát của đầu đọc và độ nhạy của bộ thu thẻ. Nếu bạn cần sao chép một bản đồ như vậy hoặc chỉ xem những gì được viết ở đó, có nhiều loại thiết bị khác nhau để bạn tùy ý sử dụng. Thật tiện lợi: thẻ đôi khi bị hỏng hoặc bị thất lạc :). Thiết bị phổ biến nhất cho những công việc như vậy là bit.ly/MQlw6e, giá chỉ 65 USD. Nó đi kèm với một số thẻ "trống" có thể được sao chép, điều này sẽ cho phép bạn ngay lập tức lao vào thế giới của các phương pháp hack kỹ thuật xã hội. Nhân tiện, các công ty vận tải cung cấp dịch vụ vận chuyển hành khách rất thường xuyên sử dụng công nghệ Mifare Ultralight. Ngoài ra, còn có vô số thiết bị khác để làm việc với các máy khách ít phổ biến hơn trong mạng truyền thông không dây, chẳng hạn như NFC, ZigBee và nhiều thiết bị khác. Nhân tiện, công nghệ NFC là sự tiếp nối hợp lý của dòng RFID, có thể được vận hành ngay cả khi sử dụng các thiết bị di động tiên tiến.

10. KeyGrabber

giá: 38–138 $

Ngày xửa ngày xưa, trong phần “Kỳ quặc”, chúng tôi đã viết về cách hàn keylogger phần cứng của riêng bạn. Ý tưởng rất đơn giản: thiết bị kết nối giữa máy tính và bàn phím và ghi lại tất cả các ký tự đã nhập vào ổ đĩa của nó. Đương nhiên, có rất nhiều triển khai thương mại cho ý tưởng này, bao gồm cả dòng KeyGrabber, cung cấp các mẫu cho cả bàn phím PS/2 và USB. Nhà sản xuất đã nghĩ đến cách làm cho việc sử dụng các thiết bị như vậy trở nên kín đáo hơn. Rốt cuộc, bạn không chỉ cần kết nối một keylogger như vậy mà còn cần phải xóa dữ liệu khỏi nó theo định kỳ. Hóa ra, vấn đề sau có thể được đơn giản hóa bằng cách trang bị cho thiết bị đánh hơi một bộ điều hợp Wi-Fi, bộ điều hợp này có thể kết nối lặng lẽ với điểm truy cập gần nhất và gửi dữ liệu bị chặn qua e-mail. Nhà sản xuất tương tự cũng cung cấp một số giải pháp hữu ích khác. Ngoài các thiết bị làm sẵn trông giống như một bộ chuyển đổi, bạn có thể mua Mô-đun KeyGrabber - một con chip làm sẵn có thể được nhúng vào bàn phím PS/2 hoặc USB. Ngoài ra còn có các thiết bị VideoGhost được bán - một "bộ chuyển đổi" được kết nối giữa màn hình và máy tính, giúp lưu ảnh chụp màn hình của màn hình vào ổ đĩa tích hợp (2 GB) cứ sau mười giây. Có các phiên bản dành cho đầu nối DVI-, HDMI-, VGA, giá của chúng bắt đầu từ $149,99.

11. MiniPwner

giá: 99 $

Các tình huống phải có quyền truy cập vào mạng công ty bằng cách sử dụng các kỹ năng kỹ thuật xã hội và các thiết bị đặc biệt xảy ra khá thường xuyên trong thực tế. MiniPwner là một thiết bị, nếu được kết nối mà không bị phát hiện với mạng mục tiêu, sẽ cung cấp cho kẻ tấn công/người pentester quyền truy cập từ xa vào mạng này. Thiết bị này được thiết kế bởi kỹ sư Kevin Bong của Wisconsin, người đã lắp ráp nguyên mẫu đầu tiên của máy tính gián điệp thu nhỏ trong một hộp kẹo. Tiện ích này được thiết kế để kết nối với mạng cục bộ và nhanh chóng thu thập thông tin. Ngay sau khi kết nối, máy tính sẽ thiết lập đường hầm SSH và mở thông tin đăng nhập bên ngoài. Nếu nhìn vào bên trong, bạn sẽ thấy đó là bộ định tuyến TP-Link TL-WR703N thông thường, được trang bị bộ nhớ 4 GB và giao diện không dây hỗ trợ chuẩn 802.11n và cổng Ethernet gigabit. Phần sụn được sử dụng là OpenWrt đã được sửa đổi, trong đó một số lượng lớn các tiện ích cần thiết để tiến hành các hoạt động trinh sát được cài đặt sẵn: Nmap, Tcpdump, Netcat, aircrack và kismet, Perl, openvpn, dsniff, nbtscan, snort, samba2-client, elinks, yafc , openssh-sftp-client và những thứ khác. Hoạt động tự động, cực kỳ quan trọng đối với sử dụng thực tế, được cung cấp bởi pin 1700 mAh, đủ cho 5 giờ làm việc chuyên sâu, ngay cả khi bật chế độ mạng không dây. Vì vậy, bằng cách kết nối một thiết bị như vậy với mạng đang nghiên cứu, nhà nghiên cứu có thể có đủ thời gian để có được chỗ đứng trong đó.

12. Ổ cắm Pwn

giá: 595 $

Giống như MiniPwner đã thảo luận ở trên, Pwn Plug thuộc loại được gọi là thiết bị drop-box - tức là các thiết bị mà khi được kết nối một cách không thể nhận ra với mạng mục tiêu, sẽ cung cấp quyền truy cập từ xa cho kẻ tấn công/pentester. Bên ngoài, thiết bị trông giống như một bộ đổi nguồn cắm vào ổ cắm. Để giữ bí mật hơn, các nhà phát triển thiết bị cung cấp các nhãn dán đặc biệt để ngụy trang Pwn Plug thành máy làm mát không khí và các thiết bị gia dụng tương tự. Trên thực tế, đây là một máy tính chính thức chạy Debian 6, mặc dù có kích thước nhỏ nhưng lại chứa đầy nhiều thiết bị và phần mềm hacker. Chúng ta hãy xem xét kỹ hơn phiên bản Elite - nó có tính phí cao hơn. Vì vậy, “máy làm mát” này được trang bị cùng lúc ba bộ điều hợp: 3G, Wireless và USB-Ethernet. Hỗ trợ truy cập bên ngoài thông qua SSH qua mạng di động 3G/GSM. Nó có một tính năng thú vị như Text-to-Bash: bạn có thể thực thi các lệnh trên nó trong bảng điều khiển bằng cách gửi tin nhắn SMS. Hỗ trợ proxy HTTP, SSH-VPN và OpenVPN. Một bộ công cụ hack phong phú bao gồm Metasploit, SET, Fast-Track, w3af, Kismet, Aircrack, SSLstrip, nmap, Hydra, dsniff, Scapy, Ettercap, công cụ Bluetooth/VoIP/IPv6, v.v. Thẻ SDHC 16 GB được sử dụng làm bộ nhớ bổ sung. Phiên bản không dây không có 3G và USB-Ethernet và do đó, không thể tự hào về khả năng hỗ trợ truy cập từ xa qua mạng di động. Nếu không thì cả hai phiên bản đều giống nhau. Nhìn chung, thiết bị này thực sự rất tuyệt, nhưng thành thật mà nói thì mức giá của nó rất cao.

13. AR.Drone

giá: 299 $

Thiết bị này khác biệt đáng kể so với tất cả những thiết bị khác. Rốt cuộc, với sự trợ giúp của nó, bạn có thể... không, không chặn lưu lượng truy cập, không bắt tổ hợp phím và không lưu hình ảnh trên màn hình - với sự trợ giúp của nó, bạn có thể... do thám! Vâng vâng. Pentesting hiện đại ngày càng giống hoạt động gián điệp nên các chuyên gia không bỏ qua cơ hội này. Thành thật mà nói, nếu tôi nhìn thấy AR.Drone trong cửa hàng, có lẽ tôi sẽ không nghĩ đến việc thử nghiệm thâm nhập hoặc hack. Đây là một món đồ chơi thuần túy: một chiếc máy bay bốn cánh thông thường có gắn camera. Phiên bản thứ hai của AR.Drone được trang bị camera có độ phân giải cao, vì vậy, dù nó có âm thanh tuyệt vời và giống một bộ phim hành động gián điệp đến mức nào, bạn vẫn có thể nhìn qua cửa sổ những gì đang diễn ra trong phòng, thiết bị nào đang được sử dụng , cách cư xử của nhân viên. Và bạn không cần phải có con mắt tinh tường hay trí nhớ nhiếp ảnh: bạn có thể gắn ổ đĩa flash vào máy ảnh để quay video trên đó. Điều khiển thiết bị dễ dàng như bóc vỏ quả lê: bạn có thể sử dụng iPhone, iPad và Android làm điều khiển từ xa sau khi cài đặt một ứng dụng đặc biệt. Thiết bị này cũng có thể được sử dụng cho mục đích hòa bình, chụp những bức ảnh tuyệt đẹp từ góc nhìn từ trên cao. Vì vậy, ngay cả khi không có ai để theo dõi, bạn vẫn sẽ không cảm thấy nhàm chán với một thiết bị như vậy. Nếu bạn muốn tiết kiệm tiền và có thể tự lắp ráp một thiết bị như vậy, tôi khuyên bạn nên nghiên cứu các tài nguyên sau: bit.ly/GVCflk

giá: 25 $

Bài đánh giá của chúng tôi kết thúc với một thiết bị có tên Raspberry Pi, xung quanh đó hiện có rất nhiều tiếng ồn. Đây là một máy tính bảng đơn giản được phát hành bởi Raspberry Pi Foundation. Con chip này dựa trên bộ xử lý ARM 11 với tần số xung nhịp 700 MHz và có kích thước tương đương với một thẻ nhựa ngân hàng. Một trong những ưu điểm của “máy tính” này là nó không có vỏ, chỉ ở dạng vi mạch và điều này cho phép bạn ngụy trang nó thành hầu hết mọi thứ. Bo mạch chứa các cổng đầu vào/đầu ra, hai đầu nối USB 2.0, một ngăn dành cho thẻ nhớ SD/MMC/SDIO, bộ điều khiển Ethernet, đầu ra video tổng hợp và HDMI. Như bạn có thể thấy, đây là một lựa chọn lý tưởng để tạo hộp thả ngân sách của riêng bạn. Nói chung, sẽ thật tiếc nếu không sử dụng một thiết bị có bộ xử lý tốt, mức tiêu thụ điện năng thấp, khả năng kết nối bộ điều hợp Wi-Fi qua USB và Linux trên bo mạch để cài đặt ẩn. Bạn có thể sử dụng bất kỳ bản phân phối Linux nào làm HĐH - Debian, Fedora, Ubuntu, nhưng tốt hơn là nên sử dụng bản phân phối chuyên dụng PwnPi, được phát hành bởi các thợ thủ công dành riêng cho cài đặt trên Raspberry Pi. Nó đã chứa tất cả các công cụ hack cần thiết. Ngoài ra, những người thợ thủ công sẵn sàng chia sẻ kinh nghiệm cài đặt một máy chủ ẩn trên đó trong mạng I2P ẩn danh, cài đặt Metasploit, tạo trình thám thính phần cứng, v.v.

Tôi dành toàn bộ thời gian của mình trên Internet để tìm kiếm thông tin mà tôi quan tâm. Và đôi khi bạn bắt gặp những tài nguyên như vậy, người ta có thể nói, chỉ là một kho thông tin dành cho những người đam mê CNTT và tin tặc thuộc nhiều danh mục khác nhau, mặc dù những người đã làm việc trong lĩnh vực kinh doanh này lâu năm chỉ có thể ghen tị và cố gắng nhận thức được mọi thứ mà họ biết và có thể làm được.

Một lần nữa, khi duyệt Internet, tôi bắt gặp một danh sách các tiện ích (rất không đầy đủ, sau này hóa ra). Và thế là có một trang web Không an toàn.Org(xem www.insecure.org), cách đây bao lâu (2006) đã cập nhật danh sách 100 tiện ích hữu ích nhất dành cho hacker, tiện ích này vẫn rất phù hợp với những người như tôi.

Đây là 25 cái đầu tiên:

- Nessus(xem www.nessus.org) - trình quét lỗ hổng tốt nhất. Nó được cập nhật liên tục, có hơn 11.000 plugin miễn phí, ngôn ngữ kịch bản riêng và kiến trúc máy khách-máy chủ. Phiên bản thứ ba của máy quét là nguồn đóng nhưng vẫn miễn phí.

- Wireshark(xem www.wireshark.org) - bộ phân tích giao thức cho Unix và Windows (trước đây gọi là thanh tao(cm. )). Nó cho phép bạn phân tích dữ liệu nhận được một cách nhanh chóng và lưu nó vào đĩa, có ngôn ngữ lọc mạnh mẽ và cho phép bạn xây dựng lại các phiên TCP. Hỗ trợ hàng trăm giao thức.

- Khịt mũi(xem www.snort.org) là một hệ thống phát hiện xâm nhập nguồn mở. Được trang bị bộ phân tích giao thức, hệ thống quét nội dung, nhiều bộ tiền xử lý khác nhau, Snort phát hiện hàng ngàn sâu, khai thác, quét cổng và nhiều hoạt động đáng ngờ khác. IDS sử dụng ngôn ngữ linh hoạt, dựa trên quy tắc và công cụ phát hiện tấn công theo mô-đun.

- Netcat(xem www.vulnwatch.org) - con dao Thụy Sĩ của bất kỳ tên trộm nào. Một tiện ích đơn giản cho phép bạn đọc và ghi dữ liệu trong các kết nối TCP và UDP. Netcat cho phép bạn kết nối với mọi thứ và làm bất cứ điều gì. Netcat hoàn toàn có khả năng tự cung cấp; nếu sử dụng đúng cách, nó có thể thay thế bất kỳ công cụ phần mềm nào, kể cả Apache mà bạn biết. Vì vậy, ở phiên bản đơn giản nhất, Netcat cho phép bạn tạo các kết nối TCP và UDP từ bất kỳ cổng nào đến bất kỳ cổng nào, có thể “lắng nghe” các kết nối đến (và bạn có thể ra lệnh cho “mèo con” chỉ đợi các kết nối từ các địa chỉ và thậm chí cả các cổng mà bạn chỉ định!), có thể quét các cổng, cho phép truy vấn DNS, gửi bất kỳ lệnh nào từ đầu vào tiêu chuẩn, thực hiện các hành động được xác định trước để phản hồi kết nối mà “mèo con” đang nghe, tạo kết xuất Hex của dữ liệu đã gửi và nhận, v.v. hơn. Sự phổ biến của chương trình đã buộc nhiều người bắt đầu viết các phiên bản mở rộng - thú vị nhất là Socat(xem sectools.org), hỗ trợ nhiều loại ổ cắm, mã hóa SSL, proxy SOCKS, v.v. Có thêm nữa không Ncat của Chris Gibson (xem), OpenBSD nc (xem www.openbsd.org), Cryptcat (xem farm9.org), Netcat6 (xem www.deepspace6.net), PNetcat (xem dcs.nac.uci. edu), SBD ( xem Tigerteam.se) và được gọi như vậy GNU Netcat(cm. ).

- Khung Metasploit (xem www.metasploit.com)- một nền tảng mở để phát triển, thử nghiệm và sử dụng các phần mềm khai thác, một trong những khám phá phần mềm tốt nhất trong những năm gần đây. Nói cách khác, đây là một chương trình ngọc trai cho phép bạn kết nối với các phần khai thác của chính mình được viết ở định dạng đặc biệt và chèn bất kỳ mã shell có sẵn nào vào chúng. Nó đi kèm với hàng trăm cách khai thác được tạo sẵn, giúp bạn dễ dàng nghiên cứu và tạo ra những cách khai thác mới.

- Hping2(xem www.hping.org) là một tiện ích mạng tương tự như ping, chỉ được cung cấp bằng steroid. Cho phép bạn thu thập và gửi các gói ICMP, UDP và TCP, xem phản hồi đối với chúng. Nó có một số chế độ theo dõi và hỗ trợ phân mảnh IP. Tốt cho việc nghiên cứu các giao thức, làm việc với các máy chủ phía sau tường lửa và thử nghiệm.

- Kismet(xem www.kismetwireless.net) - trình thám thính tốt nhất cho mạng không dây Chương trình bảng điều khiển hoạt động trong mạng 802.11, cho phép bạn phát hiện chúng, chặn các gói và có thể hoạt động như một IDS. Tự động chặn các gói TCP, UDP, ARP và DHCP, ghi lại nhật ký ở định dạng Wireshark/TCPDump và thậm chí đánh dấu mạng tìm thấy trên bản đồ.

- tcpdump(xem www.tcpdump.org) - một trình thám thính cổ điển để giám sát mạng và phân tích dữ liệu. Theo truyền thống, nó được sử dụng trước Ethereal và tiếp tục được nhiều người sử dụng. Nó thực hiện tốt công việc của mình và có ít lỗi hơn, liên tục sửa chúng. Trong Windows có một cổng tên là WinDump(xem windump.polito.it). sniffer là cơ sở cho thư viện Libpcap (xem www.tcpdump.org)/WinPcap (xem winpcap.polito.it), được sử dụng trong nhiều ứng dụng khác.

- Cain và Abel (xem www.oxid.it)— trình thám thính và giải mã mật khẩu cho Windows. Một thứ nhất định phải có đối với tất cả những người làm việc với mật khẩu và mạng trong môi trường Windows. Nó có thể đánh hơi mạng, chọn mật khẩu bằng từ điển hoặc vũ lực, ghi lại các cuộc hội thoại VoIP, mở mật khẩu trong windows và lưu vào bộ nhớ đệm trong hệ thống, v.v.

- John the Ripper(xem www.openwall.com) - công cụ bẻ khóa mật khẩu tốt nhất, một công cụ khác Phải có. Thậm chí không có gì để viết về nó nói chung - mọi thứ đã được biết từ lâu, mọi thứ đã được kể từ lâu và mọi thứ đã được sử dụng trong tác phẩm của họ từ lâu. Có sẵn cho 11 phiên bản Unix, DOS, Win32, BeOS và OpenVMS. Danh sách từ cho chương trình có thể được tìm thấy cả đây(xem www.outpost9.com).

- Ettercap(xem) - một trình thám thính mạng trên các thiết bị chuyển mạch.

- Nikto(xem www.cirt.net) - trình quét web, 3200 lỗ hổng tiềm ẩn. Đôi khi nó được cập nhật, có thể tự động.

- Ping/telnet/dig/traceroute/whois/netstat là cơ bản mà mọi người đều có trên mọi hệ thống.

- OpenSSH (xem www.openssh.com) / PuTTY (xem www.chiark.greenend.org.uk) / SSH (xem www.ssh.com)— các chương trình để truy cập an toàn vào các máy tính khác.

- THC Hydra(xem thc.segfault.net) - một công cụ bẻ khóa mật khẩu xác thực nhanh, hỗ trợ nhiều dịch vụ. Có thể bằng vũ lực, có thể bằng từ điển, hỗ trợ hơn 30 giao thức.

- Proxy Paros(xem www.parosproxy.org) - máy chủ proxy Java để xác định các lỗ hổng ứng dụng web. Bạn có thể thay đổi/xem các gói HTTP/HTTPS một cách nhanh chóng.

- đánh hơi(xem www.monkey.org) - một bộ chương trình để kiểm tra mạng và thử nghiệm thâm nhập. Cổng dành cho Windows có ở đây (xem.

Tuyển tập 10 công cụ tuyệt vời dành cho người mới bắt đầu và tin tặc có kinh nghiệm. Học những công cụ này sẽ giúp bạn nâng cao kiến thức hack của mình!

Bản tóm tắt: Fossbytes đã biên soạn một danh sách các tài nguyên hữu ích cho việc hack vào năm 2017. Danh sách này dựa trên đánh giá của các tổ chức lớn, phản hồi của bạn và kinh nghiệm của chính bạn. Khi khám phá những tài nguyên này, bạn sẽ tìm hiểu về phần mềm hack tốt nhất sử dụng máy quét cổng, tin tặc khai thác lỗ hổng web, công cụ bẻ khóa mật khẩu, công cụ pháp y và các công cụ xã hội học ứng dụng.

Tuyên bố từ chối trách nhiệm: Việc xuất bản bài viết này trên cổng Fossbytes không phải là quảng cáo cho phần mềm độc hại và chỉ nhằm mục đích giáo dục.

1. Khai thác siêu dữ liệu

Metasploit không chỉ là một tập hợp các công cụ để khai thác, tôi còn gọi Metasploit là một framework mà bạn có thể sử dụng để tạo các công cụ của riêng mình. Công cụ miễn phí này là một trong những công cụ bảo mật thông tin phổ biến nhất cho phép bạn tìm ra các lỗ hổng trên nhiều nền tảng khác nhau. Metasploit có hơn 200.000 người dùng và nhân viên có thể giúp bạn lấy thông tin bạn cần và xác định các lỗ hổng trong hệ thống của bạn.

Bộ công cụ hack năm 2017 này sẽ cung cấp cho bạn khả năng mô phỏng các cuộc tấn công thực sự của hacker để xác định các lỗ hổng. Thử nghiệm khả năng chống giả mạo là xác định các lỗ hổng thông qua tích hợp với máy quét tự động Nexpose bằng cách sử dụng báo cáo lỗi. Sử dụng khung Metasploit mở, người dùng sẽ có thể tạo các công cụ hack của riêng mình.

Metasploit được hỗ trợ trên tất cả các nền tảng chính, bao gồm Windows, Linux và OS X.

2. Acunetix WVS

Acunetix là trình quét lỗ hổng web có chức năng quét và xác định các lỗ hổng trong các trang web dẫn đến lỗi nghiêm trọng. Ứng dụng đa luồng này thu thập dữ liệu các trang web một cách cẩn thận để phát hiện các thao tác tiêm SQL độc hại, tập lệnh chéo trang và các lỗ hổng khác. Acunetix là một công cụ nhanh chóng và dễ sử dụng được sử dụng để quét các trang web được xây dựng bằng WordPress. Trong quá trình làm việc với nền tảng này, hơn 1.200 lỗ hổng đã được xác định.

Acunetix bao gồm tính năng Trình ghi trình tự đăng nhập cho phép bạn truy cập các khu vực được bảo vệ bằng mật khẩu của trang web. Công nghệ AcuSensor mới được sử dụng trong công cụ này giúp giảm tỷ lệ kết quả dương tính giả. Tất cả những tính năng này làm cho Acunetix WVS trở thành một công cụ hack xuất sắc trong năm 2017.

Acunetix có sẵn trên Windows XP và các nền tảng cao hơn.

3. Bản đồ

Nmap hay còn gọi là Network Mapper thuộc danh mục công cụ quét cổng. Công cụ hack miễn phí này là trình quét cổng phổ biến nhất, cung cấp khả năng phát hiện mạng và giám sát bảo mật hiệu quả. Được sử dụng cho nhiều loại dịch vụ, Nmap sử dụng các gói IP thô để xác định các máy chủ có sẵn trên mạng, dịch vụ của chúng với thông tin chi tiết, hệ điều hành, loại tường lửa và thông tin khác.

Trong năm qua, Nmap đã giành được một số giải thưởng về bảo mật và được xuất hiện trong các bộ phim như The Matrix Reloaded, Die Hard 4, v.v. Nmap có cả hỗ trợ bảng điều khiển và ứng dụng GUI.

Nmap được hỗ trợ trên tất cả các nền tảng chính, bao gồm Windows, Linux và OS X.

4. Dây cá mập

Wireshark là một công cụ chuyên nghiệp nổi tiếng cho phép bạn phát hiện các lỗ hổng trong mạng và trong số nhiều quy tắc tường lửa. Wireshark được hàng nghìn chuyên gia bảo mật sử dụng để phân tích mạng, nắm bắt các gói đã gửi và quét kỹ lưỡng hàng trăm giao thức. Wireshark giúp bạn đọc dữ liệu thời gian thực từ Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI và các nguồn khác.

Tên ban đầu của công cụ miễn phí này là Ethereal. Wireshark có hỗ trợ dòng lệnh, phiên bản này có tên là TShark.

Wireshark được hỗ trợ trên tất cả các nền tảng chính, bao gồm Windows, Linux và OS X.

5. oclHashcat

Nếu việc bẻ khóa mật khẩu là việc thường xuyên của bạn thì bạn nên làm quen với các công cụ bẻ khóa mật khẩu Hashcat. Trong khi Hashcat dựa trên CPU thì oclHashcat là phiên bản nâng cao sử dụng GPU để bẻ khóa mật khẩu.

oclHashcat tự nhận mình là công cụ bẻ khóa mật khẩu nhanh nhất thế giới với công cụ dựa trên GPGPU duy nhất trên thế giới. Để sử dụng oclHashcat, người dùng có card đồ họa NVIDIA phải có phần mềm ForceWare phiên bản 346.59 trở lên và người dùng có card đồ họa AMD phải có phần mềm Catalyst phiên bản 15.7 trở lên.

Công cụ này sử dụng các chế độ tấn công sau để hack:

- Thẳng

- kết hợp

- Lực lượng vũ phu

- Từ điển lai + mặt nạ

- Mặt nạ lai + từ điển

Chúng ta hãy nhớ một tính năng quan trọng khác: oclHashcat là một công cụ nguồn mở có giấy phép MIT, cho phép tích hợp hoặc đóng gói dễ dàng với các bản phân phối Linux tiêu chuẩn.

oclHashcat được hỗ trợ trên tất cả các nền tảng chính, bao gồm Windows, Linux và OS X.

6. Máy quét lỗ hổng Nessus

Đây là công cụ miễn phí tốt nhất năm 2017, chạy trên khung máy khách-máy chủ. Công cụ này được phát triển bởi Tenable Network Security và là một trong những công cụ quét lỗ hổng phổ biến nhất. Nessus cung cấp giải pháp cho các mục đích khác nhau cho nhiều loại người dùng khác nhau - Nessus Home, Nessus Professional, Nessus Manager và Nessus Cloud.

Nessus có thể quét một số loại lỗ hổng, bao gồm phát hiện lỗi truy cập từ xa, cảnh báo lỗi cấu hình, từ chối dịch vụ TCP/IP, chuẩn bị sửa đổi PCI DSS, phát hiện phần mềm độc hại, tìm kiếm dữ liệu cá nhân, v.v. Để khởi động một cuộc tấn công từ điển, Nessus có thể sử dụng một công cụ bên ngoài có tên Hydra.

Ngoài chức năng cơ bản được đề cập ở trên, Nessus có thể được sử dụng để quét nhiều mạng IPv4, IPv6 và mạng lai. Bạn có thể tiến hành quét theo lịch vào thời điểm thuận tiện cho mình và bạn cũng có thể thực hiện quét lại toàn bộ hoặc quét một phần các máy chủ đã quét trước đó bằng tính năng quét một phần.

Nessus được hỗ trợ trên nhiều nền tảng khác nhau, bao gồm Windows 7 và 8, Mac OS X và các bản phân phối Linux phổ biến như Debian, Ubuntu, Kali Linux, v.v.

7.Maltego

Maltego là một nền tảng điều tra nguồn mở cung cấp khả năng khai thác và thu thập thông tin nghiêm ngặt để xây dựng bức tranh toàn cảnh về các cuộc tấn công mạng xung quanh bạn. Maltego vượt trội trong việc thể hiện sự phức tạp và mức độ nghiêm trọng của các điểm lỗi trong cơ sở hạ tầng và môi trường của bạn.

Maltego là một công cụ hacker tuyệt vời giúp phân tích giữa các liên kết trong thế giới thực và con người, công ty, trang web, tên miền, máy chủ DNS, địa chỉ IP, tài liệu và bất kỳ thứ gì khác mà bạn muốn. Công cụ này được xây dựng bằng Java và có giao diện đồ họa dễ sử dụng với khả năng đặt lại cài đặt trong quá trình quét.

Maltego được hỗ trợ trên tất cả các nền tảng chính, bao gồm Windows, Linux và OS X.

8. Bộ công cụ kỹ sư xã hội

Nổi bật trong Mr. Robot, Bộ công cụ kỹ sư xã hội của TrustedSec là một khung nâng cao mô phỏng một số loại tấn công kỹ thuật xã hội, chẳng hạn như thu thập thông tin xác thực, tấn công lừa đảo, v.v. Tại triển lãm Elliot, bạn có thể thấy tính năng giả mạo SMS từ Bộ công cụ kỹ sư xã hội đang được sử dụng.

Công cụ này được viết bằng Python và là tiêu chuẩn để thử nghiệm giả mạo kỹ thuật xã hội với hơn hai triệu lượt tải xuống. Nó tự động hóa các cuộc tấn công và tạo ra các email ẩn, các trang web độc hại, v.v.

Để cài đặt trên Linux, nhập lệnh sau:

git clone https://github.com/trustedsec/social-engineer-toolkit/set/

Ngoài Linux, Social-Engineer Toolkit còn hỗ trợ một phần trên Mac OS X và Windows.

9. Người đánh lưới

Netsparker là một trình quét ứng dụng web phổ biến có chức năng tìm ra các lỗ hổng như chèn SQL và cảm ứng tệp cục bộ, đề xuất các hành động khắc phục theo cách an toàn và được bảo vệ chống ghi. Vì công cụ hack này tạo ra kết quả khai thác nên bạn không cần tiến hành kiểm tra lỗ hổng bổ sung. Chỉ trong trường hợp này, Netsparker sẽ không thể tự động kiểm tra các lỗ hổng nhưng nó sẽ thông báo cho bạn về điều đó. Bắt đầu với máy quét này rất dễ dàng, chỉ cần nhập URL và để Netsparker thực hiện quá trình quét. Netsparker có hỗ trợ các ứng dụng JavaScript và AJAX. Vì vậy, bạn không cần phải định cấu hình máy quét hoặc dựa vào bất kỳ cài đặt ứng dụng phức tạp nào để quét các loại ứng dụng web khác nhau.

Nếu bạn không muốn trả tiền cho phiên bản Netsparker chuyên nghiệp, bạn có thể sử dụng phiên bản demo của ứng dụng này.

Netsparker chỉ có sẵn trên Windows.

10. w3af

w3af là một trình quét bảo mật ứng dụng web miễn phí được tin tặc và người kiểm tra bảo mật sử dụng rộng rãi. w3af là viết tắt của Tấn công ứng dụng web và kiểm tra khung. Bằng cách sử dụng công cụ hack này, bạn sẽ có thể lấy thông tin về các lỗ hổng và sau đó sử dụng thông tin đó khi tiến hành kiểm tra thâm nhập. Những người tạo ra w3af tuyên bố rằng công cụ của họ có thể xác định hơn 200 lỗ hổng (bao gồm các lỗ hổng như tập lệnh chéo trang, chèn SQL, cấu hình PHP không chính xác, thông tin xác thực được bảo vệ kém và lỗi ứng dụng chưa được xử lý) và làm cho các ứng dụng web (trang web) trở nên phức tạp hơn. chắc chắn .

w3af có hỗ trợ dòng lệnh và ứng dụng GUI. Chỉ chưa đầy 5 lần nhấp chuột, bằng cách sử dụng hồ sơ được cài đặt sẵn dành cho người mới bắt đầu, bạn có thể tiến hành kiểm tra bảo mật ứng dụng web. Công cụ này có tài liệu tốt nên người dùng mới có thể dễ dàng hiểu được w3af. Vì đây là một công cụ nguồn mở nên các nhà phát triển có kinh nghiệm sẽ có thể thêm các tính năng mới và tạo ra thứ gì đó mới dựa trên w3af.

w3af có sẵn trên Linux, BSD và OS X. Ngoài ra còn có hỗ trợ trên Windows nhưng ở các phiên bản cũ hơn.

Các công cụ hack và bảo mật hàng đầu khác của năm 2017, được chia theo danh mục:

Máy quét mạng lưới— lỗ hổng: Burp Suite, Firebug, AppScan, OWASP Zed, Paros Proxy, Nikto, Grendel-Scan

Công cụ Vì hoạt động lỗ hổng: Netsparker, sqlmap, Tác động cốt lõi, WebGoat, BeEF

Công cụ pháp y: Helix3 Pro, EnCase, Khám nghiệm tử thi

Máy quét cổng: Unicornscan, NetScanTools, Máy quét IP tức giận

Công cụ giám sát giao thông: Nagios, Ntop, Splunk, Ngrep, Argus

Trình gỡ lỗi: IDA Pro, WinDbg, Trình gỡ lỗi miễn dịch, GDB

Rootkit máy dò: DumpSec, Tripwire, HijackThis

Công cụ mã hóa: KeePass, OpenSSL, OpenSSH/PuTTY/SSH, Tor

Công cụ Qua hack mật khẩu: John the Ripper, Aircrack, Hydra, ophcrack

Chúng tôi hy vọng bạn thấy danh sách các công cụ hack và bảo mật tốt nhất năm 2017 này hữu ích.