Igor Naydionov. Cele mai bune programe pentru spargerea parolelor

Am publicat recent un articol despre puterea parolei și parolele care sunt folosite de mulți utilizatori. Majoritatea oamenilor folosesc parole slabe. Dar cum te poți asigura că parola ta este puternică? Spargerea parolelor este o parte integrantă a criminalisticii digitale și a testelor de securitate a informațiilor.

În acest articol, am compilat cele mai bune programe de spargere a parolelor care pot fi folosite de administratorii de sistem pentru a verifica puterea parolelor lor. Toate utilitarele folosesc algoritmi diferiți și sunt aplicabile în situații diferite. Să ne uităm mai întâi la câteva informații de bază care vă vor ajuta să înțelegeți cu ce ne vom ocupa.

În domeniul securității cibernetice și al criptografiei, spargerea parolelor joacă un rol foarte important. Este procesul de recuperare a parolei pentru a compromite sau a restabili securitatea unui computer sau a unui sistem. Deci, de ce trebuie să înveți programe de spargere a parolelor? În scopuri pașnice, puteți utiliza piratarea parolelor pentru a recupera parolele uitate din conturile online, iar acest lucru este folosit și de administratorii de sistem pentru prevenire în mod regulat.

În cele mai multe cazuri, forța brută este folosită pentru a sparge parolele. Software-ul generează diverse opțiuni de parolă și raportează dacă a fost găsită cea corectă. În unele cazuri, un computer personal poate produce milioane de opțiuni pe secundă. Programul pentru spargerea unei parole pe un PC verifică toate opțiunile și găsește parola reală.

Timpul necesar pentru a sparge o parolă este proporțional cu lungimea și complexitatea acelei parole. Prin urmare, se recomandă utilizarea parolelor complexe care sunt greu de ghicit sau de ghicit. De asemenea, viteza de forță brută depinde de funcția criptografică care este utilizată pentru a genera hash-uri de parole. Prin urmare, este mai bine să utilizați Bcrypt pentru criptarea parolei decât MD5 sau SHA.

Iată principalele metode de ghicire a parolelor folosite de atacatori:

- Dicţionar attack- atacul folosește un fișier care conține o listă de cuvinte. Programul verifică fiecare dintre cuvinte pentru a găsi rezultatul;

- Atac cu forță brută- nu trebuie să folosiți un dicționar, ci mai degrabă să repetați toate combinațiile de caractere date;

- Rainbow Table Attack- atacul folosește hashuri precalculate, deci este mai rapid.

Există și alte metode de spargere a parolelor bazate pe inginerie socială, dar astăzi ne vom concentra doar asupra atacurilor fără interacțiunea utilizatorului. Pentru a vă proteja împotriva unor astfel de atacuri, trebuie să utilizați numai parole complexe. Acum să ne uităm la cele mai bune instrumente pentru spargerea parolelor în 2017. Această listă este publicată doar în scop informativ și nu vă încurajăm în niciun fel să piratați datele personale ale altor persoane.

Cele mai bune programe de spargere a parolelor

1. Ioan Spintecătorul

John the Ripper este unul dintre cele mai populare instrumente de spargere a parolelor disponibile pentru absolut toată lumea. Este open source și scris în limbajul de programare C. Aici sunt colectate diferite metode pentru parolele de forță brută.

Programul este capabil să caute parole folosind un hash salvat și acceptă diverși algoritmi de hashing, inclusiv detectarea automată a algoritmului. John the Ripper face parte din setul de instrumente de testare de securitate Rapid7. Pe lângă Linux, sunt acceptate Windows și MacOS.

2. Aircrack-ng

Aircrack-ng este un set de programe pentru piratarea și interceptarea parolelor din rețelele wifi. Programul este unul dintre cele mai bune folosite de hackeri. Aici veți găsi tot ce aveți nevoie pentru a sparge criptarea WEP și WPA, de la interceptarea hash-ului până la obținerea unei parole gata făcute.

Criptarea WEP este deosebit de ușor de spart; pentru a depăși protecția, există atacuri PMS și PTW, cu care puteți sparge acest protocol în câteva minute dacă există un flux suficient de trafic prin rețea. Deci, folosiți întotdeauna WPA2 pentru a fi în siguranță. Toate cele trei platforme sunt, de asemenea, acceptate: Linux, Windows, MacOS.

3.RainbowCrack

După cum sugerează și numele, RainbowCrack folosește tabele curcubeu pentru a sparge hash-urile parolelor. Folosind tabele gata făcute, utilitatea reduce foarte mult timpul de hacking. În plus, există atât GUI, cât și utilitare de linie de comandă.

După finalizarea etapei de calcul preliminare, acest instrument funcționează de sute de ori mai rapid decât în cazul căutării convenționale. Nu trebuie să creați singur tabelele; dezvoltatorii le-au creat deja pentru LM, NTLM, MD5 și SHA1. Totul este disponibil gratuit.

Un alt punct important este accelerarea GPU. Folosind o placă video, puteți reduce timpul de calcul al parolei cu câteva ordine de mărime. Platformele Windows și Linux sunt acceptate.

4. THC Hydra

Spre deosebire de programele enumerate mai sus, Hydra funcționează diferit. Nu calculează hashe-urile. În schimb, programul efectuează atacuri cu forță brută asupra diferitelor protocoale de rețea. Aici sunt acceptate Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH și multe altele. Scopul principal al utilitarului este atacurile cu forță brută asupra formularului de introducere a parolei.

Acest instrument îi ajută pe cercetătorii de securitate să afle cât de ușor este să obții acces la un sistem de la distanță. Pot fi adăugate module pentru a extinde funcționalitatea; Linux, Windows, Solaris, FreeBSD și MacOS sunt acceptate.

5. HashCat

Potrivit dezvoltatorilor, acesta este cel mai rapid instrument pentru parole de forță brută. Este distribuit ca software gratuit și acceptă următorii algoritmi: md4, md5, LM, SHA, MySQL, Cisco PIX și Unix Crypt.

Există versiuni ale instrumentului pentru forța brută pe CPU, precum și hacking bazat pe GPU - oclHashcat și cudaHashcat. Pe lângă atacul standard Bruteforce, sunt acceptate atacuri de dicționar, atacuri hibride care folosesc majoritatea, tabele, Prince și așa mai departe. Platformele acceptate sunt Windows, Linux și MacOS.

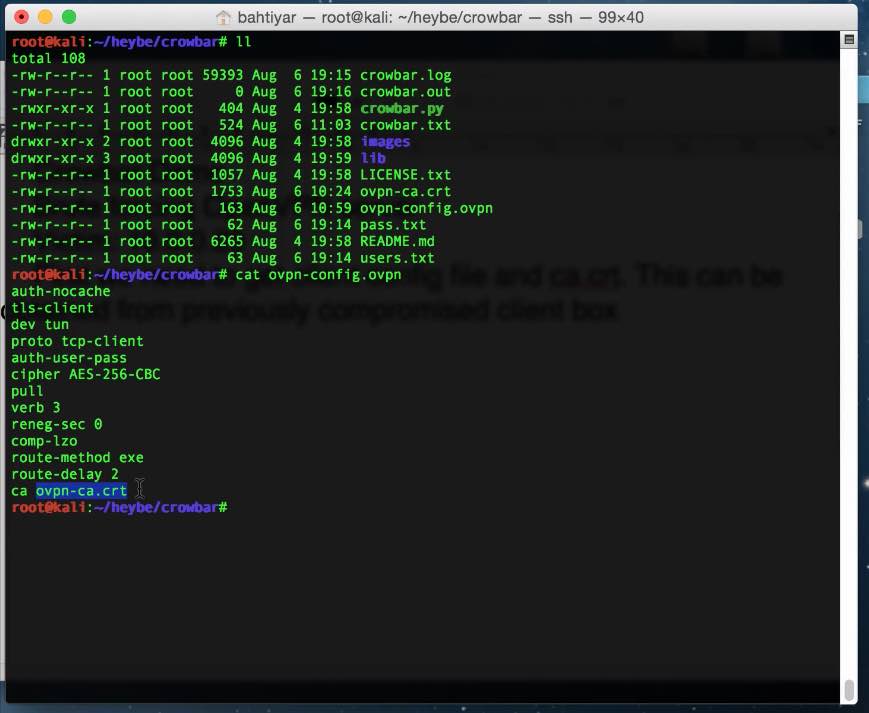

6. Rangă

Crowbar este un instrument popular de testare a securității parolelor. Alte programe cu forță brută pentru parole folosesc nume de utilizator și parole, dar bara de rangă vă permite să folosiți chei SSH cu forță brută.

Acest instrument open source este conceput pentru a funcționa cu protocoale care sunt rareori acceptate de alte programe. În prezent sunt acceptate VNC, OpenVPN, SSP, NLA. Programul poate rula pe Linux, Windows și MacOS.

7.coWPatty

Aceasta este o implementare a unui utilitar pentru forțarea brută a unei parole de la WPA/WPA2 PSK bazată pe un dicționar sau tabele curcubeu. Utilizarea meselor curcubeu accelerează foarte mult funcționarea utilitarului. Standardul PSK este acum folosit foarte des. Singurul lucru bun este că este foarte greu de ghicit parola dacă inițial a fost aleasă corect.

- Să luăm unul dintre numeroasele exemple numeroase: Google le cere tuturor administratorilor de site să treacă de la HTTP la HTTPS, creând astfel conexiuni criptate între client și server (Între dvs. și site). Hosterii (administratorii site-ului) nu se grăbesc să treacă la HTTPS; mulți clienți încă folosesc sistemul de operare Windows XP, care nu acceptă acest protocol HTTPS, dar rulează pe vechiul HTTP. Astfel, un client care folosește Windows XP pur și simplu nu va putea accesa un astfel de site cu o conexiune HTTPS criptată. Unul dintre motivele pentru care hosterii nu folosesc protocolul HTTPS. Mai jos este o descriere mai detaliată:

- Foarte des, acestea (datele dvs.) sunt transmise prin rețea într-o formă nesecurizată. Prin urmare, dacă site-ul la care încercați să vă conectați folosește protocolul HTTP, atunci este foarte ușor să captați acest trafic, să îl analizați folosind Wireshark și apoi să utilizați filtre și programe speciale pentru a găsi și decripta parola. Dar nu disperați; pentru a vă intercepta parolele, trebuie să vă conectați la rețea. WiFi, de exemplu, trebuie să aflați mai întâi parola și abia apoi alte parole pentru resursele dvs. De ce se vorbește mult în aceste zile despre neconectarea la WiFi în cafenele sau în alte locuri necunoscute? Pentru că traficul dvs. va trece prin această rețea și apoi, ce urmează, citiți mai departe.

- Cel mai bun loc pentru a intercepta parolele este nucleul rețelei, unde traficul tuturor utilizatorilor merge către resurse închise (de exemplu, mail) sau în fața routerului pentru a accesa Internetul, la înregistrarea pe resurse externe. Am instalat o oglindă și suntem gata să ne simțim ca un hacker.

- Uneori, pentru a face acest lucru, este suficient să selectăm doar interfața prin care intenționăm să captăm trafic și să facem clic pe butonul Start. În cazul nostru, facem captură printr-o rețea fără fir.

- Captarea traficului a început.

- Deschidem browserul și încercăm să ne conectăm la o resursă folosind un nume de utilizator și o parolă. Odată ce procesul de autorizare este încheiat și site-ul este deschis, nu mai captăm trafic în Wireshark. Apoi, deschideți analizorul de protocol și vedeți un număr mare de pachete. Aici renunță majoritatea profesioniștilor IT pentru că nu știu ce să facă în continuare. Dar cunoaștem și suntem interesați de pachete specifice care conțin date POST care sunt generate pe mașina noastră locală atunci când completăm un formular pe ecran și trimise către un server la distanță atunci când facem clic pe butonul „Autentificare” sau „Autorizare” din browser.

- Introducem un filtru special în fereastra pentru a afișa pachetele capturate: http.request.method == „POST”

- Și vedem, în loc de mii de pachete, doar unul cu datele pe care le căutăm.

- Faceți clic dreapta rapid și selectați Urmăriți TCP Steam din meniu

- După aceasta, textul va apărea într-o nouă fereastră care restabilește conținutul paginii în cod. Să găsim câmpurile „parolă” și „utilizator”, care corespund parolei și numelui de utilizator. În unele cazuri, ambele câmpuri vor fi ușor de citit și nici măcar criptate, dar dacă încercăm să captăm trafic atunci când accesăm resurse foarte cunoscute precum Mail.ru, Facebook, Vkontakte etc., atunci parola va fi criptată :

- HTTP/1.1 302 găsit

- Data: Luni, 10 noiembrie 2014 23:52:21 GMT

- Server: Apache/2.2.15 (CentOS)

- X-Powered-By: PHP/5.3.3

- P3P: CP="NOI ADM DEV PSAi COM NAV OUR OTRO STP IND DEM"

- Set-Cookie: non=non; expiră=Joi, 07-Nov-2024 23:52:21 GMT; cale=/

- Set-Cookie: parola=e4b7c855be6e3d4307b8d6ba4cd4ab91; expiră=Joi, 07-Nov-2024 23:52:21 GMT; cale=/

- Set-Cookie: scifuser=networkguru; expiră=Joi, 07-Nov-2024 23:52:21 GMT; cale=/

- Locație: loggedin.php

- Lungimea conținutului: 0

- Conexiune: aproape

- Tip de conținut: text/html; set de caractere=UTF-8

- Astfel, in cazul nostru:

- Nume de utilizator: networkguru

- Parola:

- De exemplu, mergem pe site-ul web și introducem parola în fereastra de identificare. Selectați un protocol de codare:

- În această etapă putem folosi utilitarul hashcat:

- ~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

- La ieșire am primit o parolă decriptată: simplepassword

- Astfel, cu ajutorul Wireshark, nu putem doar să rezolvăm problemele de funcționare a aplicațiilor și serviciilor, ci și să ne încercăm ca un hacker, interceptând parolele pe care utilizatorii le introduc în formularele web. De asemenea, puteți afla parolele pentru căsuțele poștale ale utilizatorilor folosind filtre simple pentru afișare:

- Protocolul POP și filtrul arată astfel: pop.request.command == „USER” || pop.request.command == „PASS”

- Protocolul și filtrul IMAP vor fi: imap.request conține „login”

- Protocolul este SMTP și va trebui să introduceți următorul filtru: smtp.req.command == „AUTH”

- Loviți utilizatorul din punctul de acces real.

- Îi permite să se conecteze la punctul tău de acces fals.

- Afișează utilizatorului o pagină web care anunță că „actualizarea firmware-ului” a avut succes și că trebuie să-și introducă din nou acreditările.

- Oferă hackerului parola Wi-Fi, în timp ce utilizatorul nebănuit continuă să navigheze pe internet în liniște.

Materialul nu a fost creat pentru hacking și captarea datelor personale. Și pentru a clarifica schema și principiul protecției pentru utilizatorul obișnuit al datelor sale. Dacă cunoașteți schema din interior, atunci veți înțelege cum să vă protejați într-o cafenea sau în alte locuri publice conectându-vă la orice rețea disponibilă. Să spunem ca exemplu de WiFi într-o cafenea, poate că tot ceea ce este descris mai jos este deja inclus în personalul programelor acestei cafenele. Toate acestea sunt reale, dacă articolul nu te convinge, încearcă să le faci singur. Dacă nu înțelegeți nimic, puteți cere ajutor chiar în partea de jos a articolului, în secțiunea de comentarii.

Acum totul este in ordine:

Pasul 1. Instalați și lansați Wireshark pentru a capta traficul

Pasul 2. Filtrarea traficului POST capturat

Pasul 3. Găsiți numele și parola utilizatorului

Pasul 4. Determinați tipul de codificare pentru a decripta parola

Pasul 5. Decriptarea parolei utilizatorului

Dar unii cititori se plâng că cracarea WPA2 durează prea mult și că protecția WPS nu este activată pe toate punctele de acces (în opinia mea, există încă destul de multe puncte de acces cu WPS). Pentru a vă ajuta în astfel de situații, vă voi spune despre o modalitate practic garantată de a obține parola Wi-Fi fără nicio utilizare

Ascuns de oaspeți

.Etapele strategiei Wifiphisher

Ideea este de a crea și apoi de a dezautentifica utilizatorul din punctul său original (un atac DoS este de asemenea potrivit pentru asta). După reconectare, va fi dus la punctul dvs. de acces fals cu același SSID și va vedea o pagină web aparent reală care cere o parolă din cauza unei „actualizări de firmware”. Odată ce parola este introdusă, o vei intercepta și îi vei permite să folosească geamănul malefic ca punct de acces real fără ca el să bănuiască nimic. Grozav plan!

Deci, Wifiphisher face următoarele:

Pentru a vă atinge obiectivul, veți avea nevoie de două, dintre care unul este capabil să efectueze injecția de pachete. In acest caz am folosit modelul. Puteți alege alte adaptoare, dar înainte de a face acest lucru, asigurați-vă că sunt compatibile cu (suport injecție de pachete). Vă rugăm să nu vă plângeți că nimic nu funcționează pentru dvs. până când nu testați adaptorul wireless și asigurați-vă că este capabil să injecteze pachete. Majoritatea modelelor nu au această caracteristică.

Ei bine, acum, să aruncăm o privire la Wifiphisher.

Pasul 1: Descărcați Wifiphisher

Pentru a începe, lansați Kali și deschideți un terminal. Apoi descărcați Wifiphisher de pe

Ascuns de oaspeți

Și despachetează codul.

Kali > tar -xvzf /root/wifiphisher-1.1.tar.gz

În captura de ecran de mai jos puteți vedea că am extras codul sursă Wifiphisher.

Alternativ, puteți copia codul din GitHub rulând următoarea comandă:

Kali > git clone https://github/sophron/wifiphisher

Pasul 2: Deschideți directorul utilitaruluiKali > cd wifiphisher-.1.1

Privind prin conținutul acestui director, veți vedea acolo scriptul wifiphisher.py.

Kali > ls -l

Pasul 3: Rulați scriptul

Puteți rula scriptul Wifiphisher folosind această comandă:

Kali > python wifiphisher.py

Vă rugăm să rețineți că înainte de numele scriptului am pus numele interpretului - python.

Prima dată când îl rulați, cel mai probabil scriptul vă va spune că „hostapd” nu a fost găsit și vă va solicita să îl instalați. Pentru a începe instalarea hostapd, introduceți „y” (da).

După finalizarea instalării, rulați din nou scriptul Wifiphisher.

Kali > python wifiphisher.py

De data aceasta, va porni un server web pe portul 8080 și 443 și apoi va căuta toate rețelele Wi-Fi disponibile.

După aceasta, veți vedea pe ecran o listă cu toate rețelele Wi-Fi detectate. În exemplul meu, utilitarul a reușit să găsească o rețea numită „wonderhowto”. Ea va deveni ținta atacului nostru.

Pasul 4: Lansați atacul și obțineți parola

Clic Ctrl+C pe tastatură și aplicația vă va cere să introduceți numărul punctului de acces pe care doriți să îl atacați. În cazul meu, acesta este punctul numărul 12.

După ce apăsați tasta Enter, Wifiphisher vă va afișa pagina pe care o puteți vedea în captura de ecran de mai jos. Aceasta înseamnă că interfața este acum în uz și SSID-ul este clonat și punctul de acces selectat este atacat.

Utilizatorul va fi deconectat de la punctul de acces. La reconectare, va fi direcționat către al nostru.

Odată ce se întâmplă acest lucru, proxy-ul de pe serverul web va intercepta cererea și va prezenta utilizatorului o pagină de autentificare falsă, informându-l că a instalat o nouă versiune a firmware-ului routerului și că trebuie să se autentifice din nou.

După cum puteți vedea, mi-am introdus parola (nullbyte) și am făcut clic pe Trimite.

Când utilizatorul își introduce parola, aceasta vă va fi transmisă prin terminalul deschis Wifiphisher. Apoi, utilitarul va permite utilizatorului să acceseze Internetul prin sistemul dumneavoastră, astfel încât să nu suspecteze nimic.

Acum puteți obține chiar și cea mai complexă parolă Wi-Fi! Nu uitați să reveniți la noi din când în când pentru noi articole interesante despre diferite tehnici de hacking!

Introducere

Sunteți de acord că în zilele noastre este dificil să vă imaginați viața computerului fără a introduce constant o parolă. Avem nevoie de o parolă peste tot - de la pornirea computerului, înregistrarea pe diverse site-uri și forumuri, accesarea căsuțelor noastre poștale și sfârșitul cu crearea de conturi (pagini cu date și setări personale) în sistemele de plată și trimiterea/primirea plăților electronic. Și dacă în timpul unei înregistrări unice pe un site aleatoriu (de exemplu, doar pentru a descărca un joc), puteți specifica fără ezitare orice parolă (chiar „123456”), atunci când creați un cont permanent pe un site important (mai ales dacă are legatura cu operatiuni cu bani) parola trebuie sa fie foarte puternica.In caz contrar, parola poate fi piratata de un atacator, iar datele personale obtinute pot fi folosite pentru a comunica online in numele nostru (in cel mai bun caz) sau pentru a obtine credite sau conturi deschise . Prin urmare, este mai bine să aveți grijă de protecție în avans și să schimbați astăzi toate parolele „slabe” cu altele mai sigure.

Scopul proiectului de curs este de a lua în considerare metode de interceptare a parolelor utilizatorilor de sisteme informatice și metode de contracarare a acestora

Chiar și puțin așa)))))))))))))))))))))))))))))

Scopul proiectului de curs este ???????????????

METODE DE INTERCEPTAREA ȘI CONTRAREA PAROLLOR

Forta bruta

Forța brută (din engleză bruteforce - căutare exhaustivă sau metoda „forță brută”) este una dintre metodele populare de spargere a parolelor pe servere și în diverse programe. Constă în faptul că un program de cracare încearcă să obțină acces la un anumit program (de exemplu, o cutie poștală) prin forțarea brută a parolelor conform criteriilor specificate de proprietarul acestui program: prin dicționar, după lungime, prin combinații de numere, iar în principiu asemenea criterii sunt multe.

Metoda de hacking în forță brută este destul de lungă, dar puternică, așa că rămâne în serviciu cu hackeri până în prezent și, ținând cont de puterea tot mai mare a computerelor și de lățimea de bandă a canalelor de internet, va rămâne în funcțiune mult timp. .

Această metodă de a ghici parolele este foarte bună, deoarece parola este în cele din urmă spartă, dar acest lucru poate dura foarte, foarte mult timp, adesea chiar secole. Deci, această metodă de hacking nu se justifică întotdeauna dacă utilizatorul-proprietar al serviciului piratat s-a comportat destul de viclean și nu a folosit parole simple precum „123”, „qwerty” și altele asemenea, ci a folosit atât caractere majuscule, cât și litere mici, plus toate acestea. a folosit atât numere și a permis caractere speciale. Dacă și parola este suficient de lungă (aproximativ 10 caractere), atunci practic nu este în pericol de a fi piratată folosind forța brută.

Cu forța brută, cel mai des este folosit un atac de dicționar - parolele sunt selectate dintr-un fișier text al unui dicționar precompilat (cerșit, cumpărat, furat, descărcat gratuit). Această metodă de atac este foarte eficientă în piratarea în masă a, de exemplu, conturile de mesagerie ICQ Internet, atunci când un atacator, de exemplu, încearcă să pirateze o anumită gamă de numere ICQ. Mai mult, există o probabilitate destul de mare ca, cu un atac de dicționar, să reușească. Exemplele includ incidente repetate de hacking.

Din 2005, numărul de atacuri împotriva serviciilor SSH securizate a crescut, de asemenea, semnificativ. Chiar dacă aveți cel mai recent software instalat pe server, asta nu înseamnă că este imposibil să ghiciți parola pentru acesta dacă firewall-ul este inactiv sau configurat incorect sau insuficient. Așadar, pentru a crește imposibilitatea hacking-ului, configurați-vă firewall-ul corect, acest lucru vă va ajuta să vă protejați de surprize neplăcute în viitor.

Există o mulțime de programe pentru efectuarea forței brute pe Internet și există, de asemenea, un număr mare de dicționare gratuite și plătite pentru acestea.

Și, în sfârșit, să vorbim puțin despre latura matematică a lui Brutus.

După cum spune Wikipedia, orice problemă din clasa NP poate fi rezolvată prin căutare exhaustivă. Dar toate acestea pot dura un timp exponențial.

La dezvoltarea diferitelor cifruri criptografice, metoda forței brute este utilizată pentru a evalua rezistența (cifrarea) acesteia la fisurare. În acest caz, un nou cifru este considerat suficient de puternic dacă nu există o metodă mai rapidă de a-l sparge decât o căutare completă a tuturor cheilor posibile. Astfel de atacuri criptografice, cum ar fi atacurile brute, sunt cele mai eficiente, dar adesea necesită mult timp.

Când sunt cunoscute anumite condiții, metoda brută a parolei folosește filtrarea valorilor inacceptabile (parole goale, aceleași caractere repetate etc.). În matematică, această metodă se numește metoda ramurilor și legate.

De asemenea, metodele de forță brută sunt folosite pentru a paraleliza calculele, atunci când mai multe parole sunt încercate simultan. Acest lucru se realizează prin două metode: metoda transportorului și metoda brută din subseturi disjunse ale tuturor parolelor posibile.

Figura 1. Modelul de intrare hardware Windows

Când apar anumite evenimente de intrare (apăsări de taste, mișcări ale mouse-ului), evenimentele sunt procesate de driverul corespunzător și plasate în coada de intrare hardware a sistemului. Sistemul are un fir special de intrare brută numit RIT (RawInputThread) care preia evenimentele din coada sistemului și le convertește în mesaje. Mesajele primite sunt plasate la sfârșitul cozii de intrare virtuală a unuia dintre fire (coada virtuală a firului de execuție se numește VIQ - VirtualizedInputQueue-). În acest caz, RIT însuși își dă seama în ce coadă specifică de fire ar trebui plasat evenimentul. Pentru evenimentele mouse-ului, fluxul este determinat prin găsirea ferestrei peste care se află cursorul mouse-ului. Evenimentele de la tastatură sunt trimise la un singur fir - așa-numitul fir activ (adică firul care deține fereastra cu care lucrează utilizatorul). De fapt, acest lucru nu este în întregime adevărat - în special, Figura 1 arată firul A fără o coadă de intrare virtuală. În acest caz, firele de execuție A și B au aceeași coadă de intrare virtuală. Acest lucru se realizează prin utilizarea unui apel API la funcția AttachThreadInput, care permite unui fir să se atașeze la coada de intrare virtuală a altui thread.

Trebuie remarcat faptul că firul de intrare brut este responsabil pentru procesarea comenzilor rapide speciale de la tastatură, în special Alt+Tab și Ctrl+Alt+Del.

Monitorizarea introducerii de la tastatură folosind capcane

Această tehnică este clasică pentru keylogger. Esența metodei este utilizarea mecanismului de cârlig al sistemului de operare. Capcanele vă permit să monitorizați mesajele procesate de alte ferestre ale programului. Instalarea și îndepărtarea cârligelor se face folosind funcții API bine documentate ale bibliotecii user32.dll (funcția SetWindowsHookEx vă permite să instalați un cârlig, UnhookWindowsHookEx vă permite să îl eliminați). Când setați o capcană, specificați tipul de mesaje pentru care ar trebui apelat gestionarea capcanei. În special, există două tipuri speciale de cârlig WH_KEYBOARD și WH_MOUSE - pentru înregistrarea evenimentelor de la tastatură și respectiv mouse. Capcana poate fi setata pentru un anumit thread sau pentru toate firele din sistem. O capcană pentru toate firele de sistem este foarte convenabilă pentru construirea unui keylogger.

Codul de gestionare a evenimentelor hook trebuie să fie localizat într-un DLL. Această cerință se datorează faptului că DLL-ul cu hook handler este proiectat de sistem în spațiul de adrese al tuturor proceselor GUI. O caracteristică interesantă este că DLL-ul este proiectat nu atunci când hook-ul este setat, ci atunci când procesul GUI primește primul mesaj care satisface parametrii hook-ului.

Metoda capcanei este destul de simplă și eficientă, dar are o serie de dezavantaje. Primul dezavantaj este că DLL-ul cu cârlig este proiectat în spațiul de adrese al tuturor proceselor GUI, care poate fi folosit pentru a detecta keylogger-urile. În plus, înregistrarea evenimentelor de la tastatură este posibilă numai pentru aplicațiile GUI, acest lucru putând fi verificat cu ușurință folosind programul demo.

Monitorizarea introducerii de la tastatură utilizând sondajul de la tastatură

Această tehnică se bazează pe sondarea periodică a stării tastaturii. Pentru a interoga starea tastelor, sistemul oferă o funcție specială GetKeyboardState, care returnează o matrice de 255 de octeți, în care fiecare octet conține starea unei taste specifice de pe tastatură. Această metodă nu mai necesită implementarea DLL-urilor în procesele GUI și, ca urmare, spionul este mai puțin vizibil.

Cu toate acestea, schimbarea stării cheii are loc pe măsură ce firul de execuție citește mesajele de la tastatură din coada sa și, ca urmare, această tehnică funcționează doar pentru monitorizarea aplicațiilor GUI. Funcția GetAsyncKeyState nu are acest dezavantaj, returnând starea cheii la momentul în care funcția a fost apelată.

Dezavantajul acestui tip de keylogger este necesitatea de a sonda periodic starea tastaturii la o viteza destul de mare, cel putin 10-20 de sondaje pe secunda.

Urmărirea intrării de la tastatură utilizând interceptarea funcției API

Această tehnică nu este utilizată pe scară largă, dar cu toate acestea poate fi folosită cu succes pentru a construi keylogger.Diferența dintre RootKit și keylogger în acest caz este mică - spionul va intercepta funcții în scopul monitorizării, și nu în scopul modificării principiilor de funcționare și apelul rezultatelor.

Cea mai simplă modalitate ar fi să interceptați funcțiile GetMessage, PeekMessage și TranslateMessage ale bibliotecii User32, ceea ce vă va permite să monitorizați toate mesajele primite de aplicațiile GUI.

Keylogger bazat pe driver

Această metodă este chiar mai eficientă decât metodele descrise mai sus. Există cel puțin două opțiuni pentru implementarea acestei metode - scrierea și instalarea propriului driver de tastatură în sistem în locul celui standard sau instalarea unui driver de filtru. Utilizarea unui filtru de driver este cea mai corectă metodă.

Keylogger hardware

La rezolvarea problemelor de protecție împotriva scurgerii de informații, sunt adesea luate în considerare doar diverse instrumente software pentru spionarea muncii utilizatorului. Cu toate acestea, pe lângă software, este posibil și hardware:

Instalarea unui dispozitiv de urmărire în întreruperea cablului tastaturii (de exemplu, dispozitivul poate fi realizat sub forma unui adaptor PS/2);

Încorporarea unui dispozitiv de urmărire în tastatură;

Citirea datelor prin înregistrarea PEMIN (radiații electromagnetice parasite și interferențe);

Observarea vizuală a tastaturii

Keyloggerele hardware sunt mult mai puțin comune decât cele software. Cu toate acestea, atunci când se verifică computere deosebit de critice (de exemplu, cele utilizate pentru tranzacții bancare), nu trebuie să uităm de posibilitatea de urmărire hardware a introducerii de la tastatură.

Exemplu de keylogger

În prezent, există sute de keylogger; luați în considerare ca exemplu programul comercial destul de comun ActualSpy (caseta de dialog a programului este afișată mai jos) (http://www.actualspy.ru). Acest program poate înregistra introducerea de la tastatură (cu înregistrarea titlului ferestrei și a numelui programului), poate face capturi de ecran ale ecranului conform unui program, poate înregistra pornirea/oprirea programelor, monitoriza clipboard-ul, imprimanta și fișierele create de utilizator. În plus, programul monitorizează conexiunile la Internet și site-urile vizitate. ActualSpy este ales ca exemplu

Programul are cea mai simplă camuflare de la detectare - nu este vizibil în lista standard de activități Windows. Pentru a analiza informațiile colectate, programul generează protocoale în format HTML. Principiul de funcționare al programului ActualSpy se bazează pe o capcană care înregistrează evenimentele de la tastatură.

Alte exemple includ SpyAgent (http://www.spytech-web.com), ActMon (http://www.actmon.com), SpyBuddy (http://www.actmon.com), PC ActivityMonitor ( http:/ /www.keyloggers.com), KGB Spy (http://www.refog.ru/)…. Această listă poate fi continuată pentru o perioadă foarte lungă de timp, dar în cele mai multe cazuri, keylogger-urile moderne au aproximativ aceeași funcționalitate de bază și diferă în funcție de funcții de serviciu și calitatea mascării în sistem.

Tehnici pentru găsirea keyloggers

1. Căutați după semnături. Această metodă nu diferă de tehnicile standard de căutare a virușilor. Căutarea de semnături vă permite să identificați în mod unic keylogger-urile; cu alegerea corectă a semnăturilor, probabilitatea de eroare este aproape zero. Cu toate acestea, un scanner de semnături va putea detecta obiecte care sunt cunoscute și descrise anterior în baza sa de date;

2. Algoritmi euristici. După cum sugerează și numele, acestea sunt metode de căutare a unui keylogger pe baza caracteristicilor sale caracteristice. Căutarea euristică este de natură probabilistică. După cum a arătat practica, această metodă este cea mai eficientă pentru a găsi keylogger de tipul cel mai comun - cele bazate pe capcane. Cu toate acestea, astfel de metode dau multe rezultate false pozitive. Cercetările au arătat că există sute de programe securizate care nu sunt keylogger, dar care stabilesc capcane pentru a monitoriza intrarea de la tastatură și mouse. Cele mai comune exemple sunt programele PuntoSwitcher, dicționarul Lingvo, software-ul de la tastaturi și mouse-uri multimedia;

3. Monitorizarea funcțiilor API utilizate de keylogger. Această tehnică se bazează pe interceptarea unui număr de funcții utilizate de un keylogger - în special, funcțiile SetWindowsHookEx, UnhookWindowsHookEx, GetAsyncKeyState, GetKeyboardState. Apelarea acestor funcții de către orice aplicație vă permite să ridicați alarma la timp, cu toate acestea, problemele numeroaselor alarme false vor fi similare cu metoda 2;

4. Monitorizarea driverelor, proceselor și serviciilor utilizate de sistem. Aceasta este o tehnică universală care este aplicabilă nu numai împotriva keylogger-urilor. În cel mai simplu caz, puteți utiliza programe precum KasperskyInspector sau Adinf, care monitorizează apariția fișierelor noi în sistem.

Programe pentru găsirea și eliminarea keylogger-urilor

1. Orice produs antivirus. Toate antivirusurile pot detecta keylogger într-o măsură sau alta, dar un keylogger nu este un virus și, ca urmare, antivirusul este de puțin folos;

2. Utilități care implementează mecanismul de căutare a semnăturilor și mecanismele de căutare euristică. Un exemplu este utilitarul AVZ, care combină un scanner de semnături și un sistem de detectare a keylogger-ului bazat pe capcane;

3. Utilități și programe specializate concepute pentru a detecta keylogger-urile și a le bloca activitatea. Astfel de programe sunt cele mai eficiente pentru detectarea și blocarea keylogger-urilor, deoarece de obicei pot bloca aproape toate tipurile de keylogger.

Dintre programele specializate, produsele comerciale PrivacyKeyboard și Anti-keylogger pot fi de interes (exemplu de program (http://www.bezpeka.biz/). Interfața programului Anti-keylogger este prezentată în figură:

Programul anti-keylogger rulează în fundal și detectează programele suspectate că urmăresc tastatura. Dacă este necesar, puteți debloca manual funcționarea oricăruia dintre programele detectate (de exemplu, figura arată că MSCTF și programul de descărcare de pe Internet FlashGet sunt incluse în lista „spyware”). Bazele de date cu semnături nu sunt folosite pentru a detecta keylogger-urile; detectarea se realizează folosind metode euristice.

Testarea programului a arătat că contracarează eficient keylogger-urile pe baza utilizării capcanelor, sondajului ciclic și a unui driver-filtru de tastatură.

Un alt exemplu este programul AdvancedAntiKeylogger (un exemplu de program este prezentat mai jos) (http://www.anti-keylogger.net).

În modul de antrenament, acest program este similar în logica de funcționare cu Firewall - atunci când este detectată o activitate suspectă, este emis un avertisment indicând numele și descrierea programului. Utilizatorul poate selecta o acțiune pentru sesiune (permite, refuza) sau poate crea o regulă permanentă pentru aplicație. În timpul testelor, AdvancedAntiKeylogger a detectat cu încredere toate tipurile principale de keylogger (bazate pe o capcană, sondaj ciclic și filtru driver). Setările programului sunt protejate de o parolă care este specificată în timpul instalării.

Concluzie

Un keylogger nu este un virus, dar reprezintă totuși o mare amenințare pentru utilizatori, deoarece permite unui atacator să monitorizeze activitatea utilizatorului și poate fi folosit pentru a fura informații confidențiale, inclusiv parolele utilizatorului. Pericolul unui keylogger poate crește semnificativ atunci când este combinat cu tehnologia RootKit, care va masca prezența unui keylogger. Și mai periculos este un troian sau un program backdoor care conține un keylogger - prezența acestuia extinde semnificativ funcțiile programului troian și pericolul acestuia pentru utilizator.

Deci, pune totul în ordine, nu pot înțelege unde sunt punctele, ce este, semnează toate desenele. eliminați (sau înlocuiți) toate frazele argumentului acesta nu este un jurnal

Ei bine

Concluzie

După ce ați studiat materialul, puteți trage câteva concluzii:

Ce este asta pe care mi-e teamă să întreb)))))))))))))))))???????????????????????? Eliminați cuvântul Scrii o carte?

1. Parola nu trebuie să fie scurtă.

A avea o parolă de mai puțin de 8 caractere este în general nedorit și este chiar mai bine dacă parola conține 10-12 caractere sau mai mult.

2. Parola nu trebuie să conțină doar cifre sau doar litere (în special cele repetate). Cel mai bine este atunci când literele și cifrele alternează și chiar mai bine dacă la parolă sunt adăugate caractere speciale sau semne de punctuație.

4. Nu utilizați o parolă care să conțină date despre dvs. sau despre familia dvs. - tot felul de date memorabile (nașteri, nunți etc.), numele și prenumele rudelor, numerele de apartament, documentele sau numerele de telefon. De asemenea, este inacceptabilă utilizarea oricăror combinații făcute din date personale.

5. Parola ar trebui să fie lipsită de sens, așa că este mai bine să evitați o parolă care este orice cuvânt din dicționar existent (în orice limbă).

6. Nu folosiți „întrebări secrete”, ale căror răspunsuri pot fi găsite sau selectate cu ușurință.

7. Este necesar să se folosească o parolă unică pentru fiecare serviciu de Internet, forum, site individual.

8. Nu păstrați parolele la vedere.

9. Nu stocați parolele pe Internet sau pe computer ca fișier text.

Dacă un atacator obține acces la computerul nostru, atunci va fi și mai ușor să găsiți un fișier cu parole pentru el (și oriunde pe hard disk).

10. Nu stocați parolele utilizând „salvatoare de parole” încorporate în browser.

În primul rând, nu puteți fi niciodată sigur de fiabilitatea unui astfel de „deținător” și că browserul în sine nu conține „găuri” în protecția sa. Atacatorii caută în primul rând „găuri” în browsere, deoarece... Toată lumea folosește browsere.

În al doilea rând, dacă browserul sau întregul sistem eșuează, atunci există o probabilitate foarte mare să pierdem accesul la toate parolele pe care browserul le stochează și, deși acest lucru nu este hacking, este și neplăcut.

11. Faceți copii ale parolelor.

Dacă utilizați software special pentru stocarea parolelor, nu uitați să faceți periodic copii de rezervă ale bazelor de date cu parole. Dacă stocați parolele pe o bucată de hârtie, atunci faceți oa doua copie a unei astfel de foi (sau blocnotes) și stocați originalul și duplicatul în locuri diferite (secrete).

12. Nu introduceți parole în programe terțe, pe site-uri terțe și nu trimiteți parole prin poștă (chiar la cererea serviciului de asistență sau a administrației site-ului). Administrarea unui site REAL serios nu va necesita niciodată o parolă, așa că dacă primiți o astfel de solicitare, atunci aceasta este cel mai probabil munca escrocilor.

13. Introduceți parolele folosind computerele altor persoane cât mai rar posibil, mai ales în locuri publice (cafene internet, terminale etc.). Este extrem de nedorit să introduceți parole pe computerul altcuiva pentru a vă conecta la contul dvs. de sistem de plată sau pentru a utiliza Internet Banking, deoarece Este posibil ca acest computer să folosească un dispozitiv sau un program pentru a-și aminti succesiunea de apăsări de taste (keylogger).

14. Schimbați parolele periodic (mai ales dacă ați folosit parola pe computerul altcuiva). Cu cât parola este mai puternică, cu atât o poți folosi mai mult timp. O parolă puternică de 12-14 caractere, compilată ținând cont de recomandările descrise mai sus, nu poate fi schimbată timp de câțiva ani.

Lista de referințe (va fi aici cândva)

Buna ziua! Am găsit programul acum câteva zile Intercepter-NG. După cum toată lumea știe deja, asta mirositoare de trafic pentru Windows. Anterior, am colectat jurnalele folosind un program similar și Dedik, dar acum câteva zile am decis să încerc să nu mă deranjez să instalez Windows Server pe bunicul meu și să-mi setez sniffer-ul pe un proxy. Ideea părea de succes și chiar am încercat să scriu unui membru al forumului pe Skype, dar nu am vrut cu adevărat să plătesc 100 de ruble pentru o metodă și am decis să-mi dau seama singură această schemă.

În general, de ce avem nevoie? voi folosi CCProxyȘi Intercepter-NG.

Acum pentru setări:

CCProxy

1.

Instalați și spargeți (keygen).

2.

Deschideți programul și accesați Cont (vezi captura de ecran):

2.1

Cine este admis? - Toate

3.

Faceți clic pe Da, închideți Conturi și deschideți Opțiuni

4.

În Opțiuni, setăm totul ca în captura mea de ecran:

5. Închideți Opțiuni cu butonul Da și porniți serverul - faceți clic pe Start.

Acum despre Intercepter-NG:

Totul este simplu aici - descărcați programul și lansați-l. Apoi, în câmp (vezi captura de ecran) vă setăm adaptorul prin care vă conectați la Internet.

Asta e tot. Simplu și clar, nu-i așa?

Pe langa subiect:

La început, informațiile nu merg foarte repede, dar după 30-45 de minute accelerează foarte repede!